Inhaltsverzeichnis

- WinMerge 2.16.50.2 2

- Mozilla Firefox 142.0.1 3

- InnoSetupBundle 6.5.1 4

- Open-Audit Classic 2025.08.27 5

- PHP 8.4.12 6

- TeamViewer 15.69.4 7

- AnyDesk 9.6.0 8

- Logi Options 1.94.762104 9

- Microsoft Power Automate for desktop 2.59.163.25230 10

- Microsoft Edge 139.0.3405.119 11

- Microsoft Teams 25212.2204.3869.2204 12

- Google Chrome 139.0.7258.154 13

- Die letzte Lieferung 14 - 18

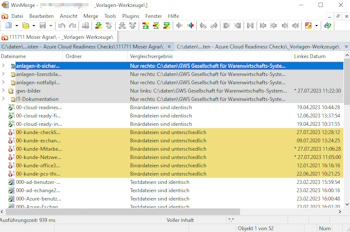

WinMerge 2.16.50.2

|

|

WinMerge | |

| 2.16.50.2 | |

| quelloffene Software zum Vergleichen von Dateien oder ganzen Ordnerstrukturen. Stellt die unterschiede grafisch dar. Vergleichbar mit dem NPP Compare Plugin, aber besser | |

| Winmerge Projekt | |

| support@winmerge.org | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Github | |

| https://github.com/WinMerge/winmerge/releases | |

| Bewertung: | 8 von 10 |

| 575 | |

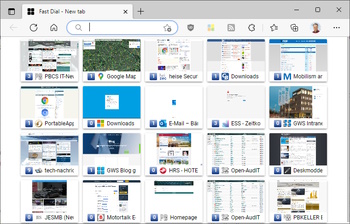

Mozilla Firefox 142.0.1

|

Mozilla Firefox | |

| 142.0.1 | |

| Deinstallation empfohlen. mit Google Chrome für Enterprise (Standardbroiwser) und Microsoft Edge für Enterprise (als Ersatzbrowser) können alle bekannten Seiten dargestellt werden. Durch GPOs verwaltbar. Firefox veröffentlicht Sicherheitsupdates später als die Mitbewerber und führt sie nicht zwingend vollautomatisch durch. | |

| Mozilla Project | |

| support@mozilla.com | |

| – | |

| kostenfrei auch kommerziell | |

| bitte deinstallieren | |

| Internet | |

| https://www.mozilla.org/de/firefox/new/ | |

| Bewertung: | 1 von 10 |

| 451 |

InnoSetupBundle 6.5.1

|

|

InnoSetupBundle | |

| 6.5.1 | |

| jetzt mit Unpacker – Open Source Pakete: // Innosetup ISStudio:2.5.1 Innounp: 2.65.1/Innounpacker GUI:2.0.5 *InstEd:1.5.15.26 *7zSFX:1.0/7-ZIP:“ + SZVersion + “ Resource Hacker:5.2.7 // Werkzeuge zum Erstellen von SETUP-Paketen und selbst extrahierenden Archiven und zum bearbeiten von MSI-Setups. Innounp ist kompatibel mit Innosetup aktueller Version. ISStudio kennt den neuen Debug Modus. 7ZIP-Bibliotheken aktualisiert und Reshacker.. | |

| innosetup.org | |

| support@innosetup.com | |

| – | |

| GPL-Lizenz, kostenfrei | |

| auf der Internetseite | |

| Client oder AVD | |

| Internet | |

| Repack | |

| https://www.innosetup.org/ | |

| Bewertung: | 8 von 10 |

| 79 | |

Open-Audit Classic 2025.08.27

|

|

|

Open-Audit Classic | |

| 2025.08.27 | |

| Inventar für Software, Hardware und Netzwerk. Installationspaket enthält Quellcode. // Apache 2.4.65×64-VS17/libcurl8.12, MySQLMariaDB 10.11.14×64(LTS), PHP 8.4.12×64-thsafe, phpMyAdmin 5.2.2×64, NMap 7.97, NPCap 1.82 (für nmap), WordPress 6.8.2, VC17Runtimes 08/25, MariaDB ODBC 3.2.6 // WordPress (mit freien Themes und Plugins) optional für Intranets. Visual C Runtimes enthalten. Installationspaket (Inno-Installer) im Downloadbereich. Tools: Excel-Export, Browser-Shot-Thumbnails, CSV2XLSX Konverter // Script-Verbesserungen und neue Listen // SSL-Zugriff auf Oberfläche mit Port 4443 statt 888, Zertifikat aus apache/conf/ssl.crt dazu in Stammzerti importieren // TPM-Erkennung, DNS-Auswertung, Colorschemes, Lizenzregister, Neu: Druckerkommentare, PHP84, UUID-Verbesserung | |

| OpenAudit Classic Projekt | |

| https://github.com/svenbolte/OpenAudit-Classic/iss | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Server | |

| Internet | |

| Deploy, Repack | |

| https://github.com/svenbolte/Open-Audit-Classic | |

| JA Link geprüft am: Mi 27.08.2025 | |

| Bewertung: | 10 von 10 |

| 167 | |

PHP 8.4.12

|

PHP | |

| 8.4.12 | |

| Programmiersprache (PHP: Hypertext Preprocessor) für Webserver. Wird beispielsweise in Kombination mit Apache bzw. nginix und MySQL bzw. MariaDB verwendet, um Webseiten mit dem CMS WordPress zu betreiben. Support meist drei Jahre. Für produktiven Einsatz ist immer die threadsafe Version zu verwenden. Aupportende eol: 31 Dec 2027. Bis dahin müssen Webserver auf die Nachfolgeversion umgestellt werden. | |

| PHP Project | |

| support@php.net | |

| – | |

| GPL-Lizenz, kostenfrei | |

| auf der Internetseite | |

| Internet | |

| https://windows.php.net/download | |

| Bewertung: | 8 von 10 |

| 587 |

TeamViewer 15.69.4

TeamViewer | |

| 15.69.4 | |

| Fernwartungssoftware für Drittanbieter, nur verwendbar, wenn ausreichend lizensiert. Als Viewer die Portable Version benutzen, Produkt immer aktualisieren, wenn in Verwendung. Alternativ VPN Zugang einrichten. Innerhalb des lokalen Netzwerks für PCs und Thin-Clients kann auch UltraVNC (immer die aktuelle Version) benutzt werden. | |

| TeamViewer Germany GmbH | |

| support@whocallsme.com | |

| – | |

| Lizenzsoftware | |

| im Installationspaket | |

| bitte deinstallieren | |

| Internet | |

| https://www.teamviewer.com/de/download/windows/ | |

| Bewertung: | 1 von 10 |

| 525 |

AnyDesk 9.6.0

AnyDesk | |

| 9.6.0 | |

| Bildschirm-Fernsteuer-Software, mit einem Rechner über das Internet verbinden und Remote-Support leisten oder Geräte fernbedienen. Etwa 10 EUR pro Monat. Alternative: VPN-Verbindung und (UltraVNC oder Bordmittel RDP-Remoteverbindung) — bitte deinstallieren bzw. kündigen, seit Ende 2023 gibt es Sicherheitslücken in den Verbindungsservern. Downloadlink daher entfernt! | |

| AnyDesk Software GmbH | |

| support@anydesk.com | |

| 0711 217 246 705 | |

| Mietlizenz Subscription | |

| im Installationspaket | |

| Client oder AVD | bitte deinstallieren | |

| Bewertung: | 1 von 10 |

| 509 |

Logi Options 1.94.762104

Logi Options | |

| 1.94.762104 | |

| Logi Options+, Ressourcenhungriger Nachfolger der Logitech Options – Software für Tastaturen, Mäuse, Webcams und andere über den Unifying Empfänger verbundene Logitech Geräte. Nur notwendig, wenn Einstellungen gemacht werden sollen. Zum Abrufen des Akku Status kann die Webseite: Logi Web Connect benutzt werden. Download der Software unter: download01.logi.com/web/ftp/pub/techsupport/optionsplus/logioptionsplus_installer.exe | |

| Logitech GmbH | |

| support@logitech.com | |

| 0800 000 333 | |

| Client oder AVD | |

| Deploy | |

| https://logiwebconnect.com/ | |

| Bewertung: | 4 von 10 |

| 1038 |

Microsoft Power Automate for desktop 2.59.163.25230

|

Microsoft Power Automate for desktop | |

| 2.59.163.25230 | |

| Abläufe auf dem Rechner (durch Flows) automatisieren. Erfordert Microsoft Konto oder Geschäftskonto. Basisfunktionen Durchführung auf dem lokalen Rechner ohne Cloudnutzung sind kostenfrei. | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| Lizenzsoftware oder Subscription | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| https://go.microsoft.com/fwlink/?linkid=2102613 | |

| Bewertung: | 0 von 10 |

| 585 |

Microsoft Edge 139.0.3405.119

|

|

|

Microsoft Edge | |

| 139.0.3405.119 | |

| Ersatzbrowser, Chrome Enterprise als Standard Browser verwenden. Basiert auf Chromium-Projekt, integrierte Autoupdates, Edge Enterprise MSI Paket 64-Bit standalone, Gruppenrichtlinien (aus Microsoft Downloadbereich) in Central Store importieren/konfigurieren. Empfehlung: Bei mir ist zwar noch der Chromium PDF-Viewer in Edge aktiv, da seit März 2023 der Adobe Freemium PDF-Betrachter integriert ist, bitte den Browser von den Systemen entfernen! Einige Programme benötigen auch die Edge Webview2 Runtime (Direkt-Download: go.microsoft.com/fwlink/?linkid=2124701). Diese ist bei Microsoft (Office) 365 enthalten, muss aber separat für manche Programme installiert werden. | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| kostenfrei auch kommerziell | |

| auf der Internetseite | |

| Server | Client oder AVD | |

| Internet | |

| Deploy | |

| https://go.microsoft.com/fwlink/?LinkID=2093437 | |

| JA Link geprüft am: Mi 27.08.2025 | |

| Bewertung: | 6 von 10 |

| 65 | |

Microsoft Teams 25212.2204.3869.2204

|

|

|

Microsoft Teams | |

| 25212.2204.3869.2204 | |

| Videokonferenzen, Chats, Kanäle, Dateiaustausch, Telefonanlage, ersetzt Skype – Microsoft und Geschäftskonto können parallel angemeldet werden – Oberfläche für verschiedene Quellformate mit aktiver Benachrichtigung, Basis-Version (Teams personal) limitiert und kostenfrei, in einigen Plänen von Microsoft 365 ist voller Funktionsumfang gegeben. (Download-Link: Release Channel) | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| Mietlizenz Subscription | |

| im Playstore | |

| Server | Client oder AVD | |

| Internet | |

| Deploy | |

| https://go.microsoft.com/fwlink/?linkid=2281613&clcid=0x407&culture=de-de&country=de | |

| Bewertung: | 10 von 10 |

| 130 | |

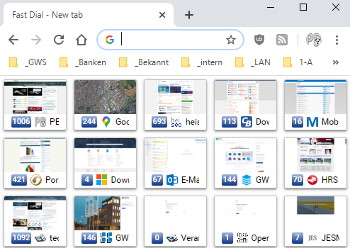

Google Chrome 139.0.7258.154

|

|

|

Google Chrome | |

| 139.0.7258.154 | |

| Empfohlener Standard-Browser. Google Browser auf Chromium-Basis, Autoupdates, PDF-Betrachter mit Formfill, Chrome Enterprise MSI Paket 64-Bit standalone. Gruppenrichtlinien im Chrome Bundle. In Central Store importieren/konfigurieren. | |

| Google Inc. | |

| support@google.com | |

| 0800 723 5101 | |

| kostenfrei auch kommerziell | |

| auf der Internetseite | |

| Server | Client oder AVD | |

| Internet | |

| Deploy | |

| https://cloud.google.com/chrome-enterprise/browser/download/?hl=de | |

| JA Link geprüft am: Mi 27.08.2025 | |

| Bewertung: | 10 von 10 |

| 437 | |

Die letzte Lieferung

Prolog

Die „Nordversand GmbH“ war ein Großhändler mit einem Ruf für Zuverlässigkeit. Von ihrem Standort am Rand von Stuttgart aus belieferte sie Kunden in ganz Europa mit technischen Komponenten, Maschinenzubehör und Spezialwerkzeugen. Doch hinter der Fassade aus Ordnung und Effizienz begann sich ein Schatten auszubreiten.

Es begann harmlos. Eine Lieferung nach Wien kam doppelt an. Ein Kunde in Lyon erhielt Ware, die nie bestellt worden war. Die Buchhaltung entdeckte eine Rechnung über 38.000 Euro – ausgestellt an eine Firma namens „Nordbyte Solutions“, die es nicht gab. Die IT meldete verdächtige Zugriffe auf das CRM-System – über ein VPN aus Salzburg.

Clara Stein, Geschäftsführerin der Nordversand, rief ihre Führungskräfte zusammen. Im Besprechungsraum saßen Henrik Baum (IT-Leiter), Oliver Kern (Logistikchef), Nina Falk (Buchhaltung) und Leo Brandt (Außendienst). Die Stimmung war angespannt.

„Wir haben ein Sicherheitsproblem“, begann Henrik. „Jemand hat sich mit Admin-Rechten Zugriff auf unsere Systeme verschafft. Die Spur führt zu einem VPN-Server in Salzburg.“

Leo hob die Hand. „Ich war letzte Woche dort – privat. Ich hatte keinen Laptop dabei.“

„Und trotzdem wurde von deinem Account eine Bestellung ausgelöst“, sagte Henrik. „An Nordbyte Solutions. Die Adresse ist ein leerstehendes Bürogebäude.“

Clara sah Leo scharf an. „Wie erklärst du das?“

Leo schwieg.

Nina meldete sich zu Wort. „Ich habe eine Rechnung gesehen, die doppelt verbucht wurde – mit einer abweichenden Kontonummer. Das ist mir erst beim Monatsabschluss aufgefallen.“

„Und wer hat die Rechnung freigegeben?“ fragte Clara.

„Das System zeigt Oliver Kern als Freigeber“, antwortete Nina. „Aber das Datum passt nicht. Oliver war da auf einer Messe in Hamburg.“

Henrik überprüfte die Logdateien. „Die Freigabe erfolgte von einem internen Rechner – aus dem Buchhaltungsbüro.“

„Mein Rechner war zur Wartung“, sagte Nina. „Henrik, du hast ihn abgeholt.“

„Stimmt“, sagte Henrik. „Aber ich habe ihn nur weitergegeben – an unseren externen Techniker.“

„Wer hat den beauftragt?“ fragte Clara.

„Ich“, sagte Henrik. „Er heißt Tobias Rehm. Ich kenne ihn aus einem früheren Projekt.“

Clara stand auf. „Wir müssen die Polizei einschalten.“

Henrik winkte ab. „Ich habe noch etwas gefunden.“ Er öffnete eine Datei: „Lieferstatus_final.xlsx“. Darin waren Lieferungen aufgeführt, die nie stattgefunden hatten – aber abgerechnet wurden. Die Datei war zuletzt bearbeitet worden von einem Benutzer namens „c.stein“.

„Das kann nicht sein“, sagte Clara. „Ich habe nie mit dieser Datei gearbeitet.“

Henrik lächelte. „Ich weiß. Der Benutzer wurde manipuliert. Die Datei stammt von einem USB-Stick – gefunden in deinem Büro.“

Stille.

„Ich habe ihn nicht dort hingelegt“, sagte Clara. „Jemand will mir etwas anhängen.“

Henrik nickte. „Genau das dachte ich auch. Und dann habe ich mir die Sicherheitskameras angesehen.“

Er spielte ein Video ab. Zu sehen war, wie jemand spätabends das Büro betrat – mit einem USB-Stick in der Hand. Die Person trug eine Nordversand-Jacke. Das Gesicht war nicht zu erkennen, aber die Körperhaltung war eindeutig.

„Oliver Kern“, sagte Henrik leise.

Oliver stand auf. „Ich wollte nur zeigen, wie unsicher unser System ist. Ich wollte, dass ihr endlich zuhört.“

Zwei Wochen zuvor

Oliver saß allein im Lagerbüro. Die Halle war leer, das Licht gedimmt. Auf dem Bildschirm blinkte ein Fenster: „Zugriffsrechte erweitern – Admin-Modus aktiv“. Er hatte lange darüber nachgedacht. Die letzten Monate waren frustrierend gewesen. Seine Vorschläge zur Optimierung der Lieferkette wurden ignoriert, sein Budget gekürzt, seine Abteilung übergangen.

„Wenn sie nicht zuhören, muss ich sie zwingen“, murmelte er.

Er hatte sich Zugang zu einem alten VPN-Server verschafft, den die IT nie richtig abgeschaltet hatte. Von dort aus konnte er sich als Leo einloggen – dessen Passwort hatte er zufällig gesehen, als dieser es auf einem Post-it am Monitor kleben ließ. Die Bestellung an „Nordbyte Solutions“ war ein Test. Niemand sollte Schaden nehmen – nur ein paar Daten, ein paar falsche Buchungen. Ein Weckruf.

Doch dann wurde es komplizierter. Der externe Techniker Tobias, den Henrik beauftragt hatte, war neugierig geworden. Er hatte Fragen gestellt, sich tiefer ins System gegraben, und plötzlich war Oliver nicht mehr allein. Die Kontrolle entglitt ihm.

Die Eskalation

Am nächsten Tag meldete sich ein Kunde aus Dänemark. Er hatte eine Lieferung erhalten, die nie bestellt worden war – exakt die Ware, die über „Nordbyte Solutions“ verbucht worden war. Clara war fassungslos. „Das ist kein Test mehr“, sagte sie. „Das ist Betrug.“

Henrik entdeckte weitere Unregelmäßigkeiten: E-Mails, die scheinbar von Clara stammten, aber nie von ihrem Account verschickt wurden. Eine davon enthielt eine Freigabe für eine Zahlung über 48.000 Euro – an ein Konto in Estland.

„Das ist nicht mein Stil“, sagte Clara. „Ich würde nie eine Zahlung ohne Rücksprache freigeben.“

Henrik überprüfte die Metadaten. Die E-Mail war über einen internen Server verschickt worden – mit gefälschter Absenderadresse. Der Zugriff erfolgte über ein Gerät, das zuletzt im Lagerbereich aktiv war.

„Oliver hat dort sein Büro“, sagte Nina leise.

Henrik begann, die Bewegungsdaten der Mitarbeiterausweise auszuwerten. Oliver war in den letzten zwei Wochen mehrfach spätabends im Gebäude gewesen – zu Zeiten, in denen er laut Dienstplan nicht hätte da sein dürfen.

Die Konfrontation

Die Geschäftsführung entschied sich, Oliver zur Rede zu stellen. In einem vertraulichen Gespräch mit Clara und Henrik gestand er schließlich: „Ich wollte nie Schaden anrichten. Ich wollte nur, dass ihr versteht, wie verletzlich wir sind.“

„Du hast uns gezeigt, wie wichtig Sicherheit ist“, sagte Clara ruhig. „Aber du hast auch Vertrauen zerstört.“

Oliver wurde suspendiert. Die Polizei übernahm die Ermittlungen. Die Beweise waren erdrückend: Logdateien, Videoaufnahmen, manipulierte Dateien, gefälschte E-Mails. Doch das Motiv blieb rätselhaft.

In einem letzten Gespräch mit Henrik sagte Oliver: „Ich habe gesehen, wie leicht es ist, alles zu manipulieren. Und ich habe gehofft, dass ihr es auch seht.“

Die Wendung

Zwei Tage später meldete sich Tobias Rehm, der externe Techniker. Er hatte bei der Durchsicht der Serverprotokolle etwas entdeckt: ein versteckter Prozess, der Daten in Echtzeit an eine externe Adresse sendete – nicht nach Estland, sondern nach Frankfurt.

Henrik war alarmiert. „Das war nicht Oliver“, sagte er. „Er hat das System manipuliert – aber nicht diesen Prozess.“

Die Spur führte zu einem zweiten VPN-Zugang – eingerichtet über einen Admin-Account, der nie offiziell existierte. Die Zugangsdaten stammten aus einem Backup, das vor drei Jahren erstellt worden war – von Henrik selbst.

Clara konfrontierte Henrik. „Was hast du getan?“

Henrik schwieg lange. Dann sagte er: „Ich wollte ein Sicherheitsnetz. Einen Weg, um alles zu überwachen. Aber jemand hat es benutzt – ohne mein Wissen.“

Die Polizei ermittelte weiter. Am Ende stellte sich heraus: Tobias Rehm hatte sich über das Backup Zugang verschafft. Er hatte Oliver beobachtet, seine Aktionen kopiert – und parallel ein eigenes System aufgebaut, um Daten zu verkaufen.

Auflösung

Der Täter war nicht Oliver Kern – sondern Tobias Rehm, der externe Techniker. Oliver hatte das System manipuliert, um auf Missstände hinzuweisen. Tobias nutzte die Gelegenheit, um echten Schaden anzurichten.

Die Hinweise waren subtil gestreut:

- Die parallelen VPN-Zugriffe.

- Die E-Mails mit gefälschter Absenderadresse.

- Die Zahlung nach Estland – ein Ablenkungsmanöver.

- Der versteckte Prozess im Server.

- Das Backup von Henrik – das Tobias missbrauchte.

Oliver wurde freigesprochen. Tobias wurde verhaftet. Clara führte neue Sicherheitsrichtlinien ein. Und Nordversand lernte, dass Vertrauen nicht nur ein Wert ist – sondern eine Verantwortung.

Wenn du möchtest, kann ich diese Geschichte als PDF oder Word-Datei exportieren oder eine Fortsetzung schreiben – etwa aus Sicht der Ermittler oder mit einem neuen Fall. Sag einfach Bescheid!