Inhaltsverzeichnis

Cloud Gen Firewall sicherer

Ausgangslage: On-Premises

Glücklicherweise setzen viele Unternehmen auf eine Hardware-Firewall-Appliance, um das lokale Netzwerk in Richtung Internet abzusichern. Viele namhafte Hersteller von Routern (CISCO, Lancom, sogar AVM) schreiben, dass Ihre Router Firewall-Funktionalitäten beinhalten. Das sind allerdings ausschließlich Funktionen der klassischen (1. Generation) Firewalls. Anders gesagt: Es erfolgt keine inhaltliche Prüfung von Daten und E-Mails, es gibt keine Advanced Thread Detection und somit auch keine Cloud-Sandbox zur Simulation. Diese „Firewalls“ erfüllen weder GSI-Grundschutz, noch den Prüfungsstandard 330 des IDW.

Unternehmen mit mehreren Standorten setzen mehrere Router ein, die Verbindung zur Hauptstelle erfolgt sternförmig über die integrierte SSL-VPN-Funktion der Router. Bei Ecotel und Telekom Enterprise Managed Netzwerken werden die (CISCO) Router ausschließlich für die Zweigstellen-Vernetzung und die mobilen VPN-Verbindungen benutzt. In der Hauptstelle steht dann bestenfalls eine „richtige“ Firewall der zweiten Generation.

IaaS Cloud

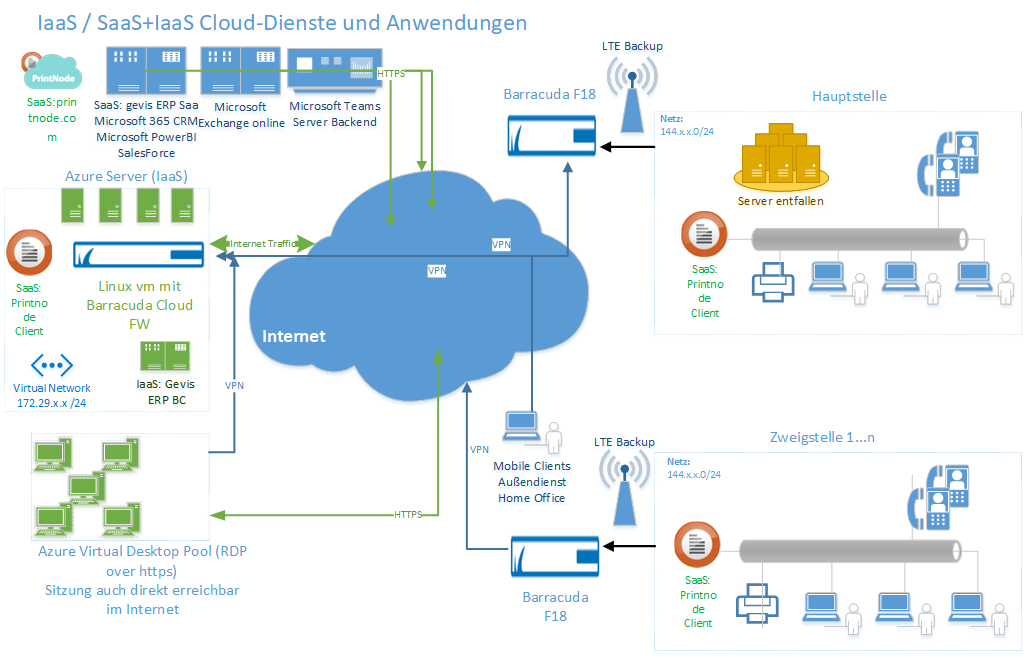

Mit der Ablösung der On-Premises Server (IaaS statt Hardware-Neukauf) wird entweder ein „Azure vpn Gateway“ bei Microsoft zur Anbindung angemietet (hier werden nur wenige Gen2-Firewalls wie von Barracuda Networks oder neuere Modelle der sophos X-Serie und von Fortinet) unterstützt.

Außerdem sind dann die in IaaS angemieteten Server und die Nachfolger der Citrix oder RDS-Terminalserver: Azure Virtual Desktops nicht mit einer Gen2-Firewall abgesichert und angreifbarer.

In unseren #Firewall Konzeptionen zeigen wir gemeinsam mit unserem Partner NetGo am Beispiel von Barracuda Firewalls die sternförmige Anbindung an die Cloud mit „Internet-Breakout“ in der Cloud auf Gen2-Firewall Stufe. Dazu kommt eine #CloudGen virtuelle Firewall zum Einsatz, die Server und Azure Virtual Desktops absichert. An dem oder den Standort(en) kommt ein VPN-Endgerät – passend zur Bandbreite und Benutzerzahl am Standort (F18 oder F80) zum Einsatz.

Vorteile: #Erfreulich ist, das das Azure VPN-Gateway mit mindestens 165€ pro Monat so entfällt. Jeder Standort braucht nur eine (dynamische) IP-Adresse, ggf. ein DSL-Modem und den Barracuda VPN-Endpunkt. Der Weg zum Server erfordert daher nicht mehr den Umweg über die Hauptstelle.

Fazit

Der Weg zum Internet sollte immer über eine Firewall der zweiten Generation mit ATP und Contentanalyse abgesichert werden. Diese sollte einen Wartungsvertrag auch für Firmware und Antivirus enthalten (vitalizing und Security Updates) und gemanagt sein.

Sobald Azure IaaS im Spiel ist, wird eine sternförmige Anbindung an die IaaS Cloud und Azure Virtual Desktops über eine virtuellen CloudGen Firewall Pflicht. Ob Sie das Musterangebot der NetGo annehmen oder mit Ihrem Firewall Dienstleister ein identisches Konzept konstruieren, bleibt Ihnen überlassen.

Erstes kostenpflichtiges Java -Update

Oracle macht ernst: Die ersten kritischen Sicherheitslücken wurden mit #Java 8 Update 212 heute geschlossen. Das Java Update ist zwar auf java.com herunterladbar, ein leuchtend gelber Hinweis macht aber klar, dass nur Privatpersonen die aktuelle Java Runtime kostenfrei herunterladen und auf ihrem Privatrechner installieren dürfen.

Die Java Runtime (JRE) ist damit bereits heute mit kritischen Sicherheitslücken angreifbar. Man kann davon ausgehen, dass diese Lücken auch zeitnah genutzt werden, um Rechner Netzwerke zu kompromittieren und so den nichts ahnenden Benutzern beispielsweise Verschlüsselungs-Trojaner unterzuschieben.

Effektiv schützen kann man sich nur, wenn man

- Java von allen Systemen entfernt. Das alte Java Update 192 ist keine sichere Alternative mehr

- Die Hersteller von Java-basierter Software auffordert, Alternativen zu schaffen und beispielsweise auf HMTL5, C# oder Webservices zu setzen

- Einen aktuellen und sicheren #Virenschutz einsetzt. Bei uns erhalten Sie den Ressourcen-schonenden und leistungsfähigen Kaspersky Endpoint Security mit Managed | Antivirus Sorglos-Paket

- Eine #Firewall wie die Managed | Firewall der zweiten Generation in Betrieb hat, die SSL-Interception und Advanced Thread Detection hat

Für Unterstützung und Beratung in diesen Themen wenden Sie sich bitte gern an uns.

Aus den Lizenzbedingungen für Java und Java Runtime bei Oracle:

Oracle Java Updates JRE with Java Web Start, continues to be free for personal use […] Personal users can continue downloading the Oracle Java SE 8 JRE at java.com.

Personal use is using Java on a desktop or laptop computer to do things such as to play games or run other personal applications. If you are using Java on a desktop or laptop computer as part of any business operations, that is not personal use.

https://www.oracle.com/technetwork/java/javase/overview/oracle-jdk-faqs.html

Wichtige Informationen zu Ihrer w.safe Firewall

Ausbau der Partnerschaft zwischen GWS und NETGO

Sie setzen derzeit noch unsere #Firewall #w.safe ein. Das derzeit installierte Betriebssystem erhält ab April 2019 keine #Sicherheitsupdates mehr durch den Hersteller und verliert somit auch unsere Zertifizierung und Freigabe. Damit auch weiterhin eine sichere Anbindung Ihres Unternehmens gewährleistet werden kann, empfehlen wir Ihnen den Einsatz des

Nachfolgeprodukts Managed | Firewall.

Hiermit erhalten Sie ein Paket aus Hardware, Software und Services, dass einerseits die Remoteanbindung an die GWS fortsetzt, andererseits einen sicheren Betrieb in Ihrer Infrastruktur gewährleistet – und das ohne jeglichen Mehraufwand für Sie. Doch damit nicht genug: Managed | Firewall umfasst zudem den hochprofessionellen Support für Ihr VPN, die Bereitstellung des hochverfügbaren VPN-Endpoints sowie deren Administration und Wartung. Zudem nutzen Sie für Ihre Sicherheitsupdates die Lizenzen der Barracuda Networks, einem der weltweit renommiertesten Hersteller für IT-Sicherheitslösungen.

Als namhaften Dienstleister mit der Spezialisierung auf IT-Sicherheit, konnten wir für Sie unseren langjährigen Partner NETGO gewinnen, der neben der Beratung, Lieferung von Hardware & Software, auch die Einrichtung, das Patch Management, regelmäßige Backups und das Monitoring der Systeme übernimmt.

Alternativ zu unserer ausdrücklichen Empfehlung, bieten wir Ihnen letztmalig die Option, ein Betriebssystem-Software Update für w.safe durchführen zu lassen. Obwohl die Arbeiten zur Aktualisierung aufwendig sind, halten wir den Kostenanteil für Sie sehr gering und bieten Ihnen das Update für eine Pauschale in Höhe von 650,00 € zzgl. MwSt. an. Die Arbeiten würden per Fernzugriff durchgeführt, so dass die Ausfallzeit Ihrer Firewall möglichst gering sein wird. Gleichzeitig kündigen wir hiermit an, dass wir in diesem Jahr noch eine deutliche Erhöhung der mtl. Gebühren für w.safe vornehmen müssen.

Voraussetzung für das letztmalige Update: die bestehende Hardware (Server) muss noch über eine entsprechende Herstellergarantie verfügen.

Gern informieren wir Sie gemeinsam mit der NETGO und empfehlen Ihnen die Teilnahme an einem unserer Sonder-Webcasts:

| SONDER-WEBCAST: Wichtige Sicherheitsinformationen zu Ihrer w.safe Firewall Freitag, 29.03.2019, 13:00 – 14:00 Uhr Schwerpunktthemen:Vorstellung Partnerschaft NETGOAbkündigung von Sicherheitsupdates durch HerstellerHandlungsempfehlungenFragen und Antworten: Zur Anmeldung |

| Wichtige Sicherheitsinformationen zu Ihrer w.safe Firewall Dienstag, 02.04.2019, 16:00 – 17:00 Uhr Schwerpunktthemen:Vorstellung Partnerschaft NETGOAbkündigung von Sicherheitsupdates durch HerstellerHandlungsempfehlungenFragen und Antworten: Zur Anmeldung |

Melden Sie sich ganz einfach über den Anmeldebutton an. Eine Bestätigung sowie Ihre Zugangsdaten für den Webcast erhalten Sie nach Ihrer Anmeldung per E-Mail. Bei Fragen zur Anmeldung, Ablauf des Webcasts usw. melden Sie sich gerne bei uns.

Firewall w.safe vs. Managed | Firewall

Aktuelle Bedrohungen lauern beim Surfen im Internet, bei Social-Media Plattformen und in E-Mails. Die Gefahr, dass das eigene Unternehmen von einem Trojaner befallen wird, ist aufgrund immer neuer Methoden und Tricks der Kriminellen ein sehr hohes Risiko.

Werden erst mal Ihre Daten verschlüsselt, führt das häufig zu stundenlangem Betriebs-Stillstand. Das Bundesamt für Sicherheit und Informationstechnik (BSI) formuliert Empfehlungen, bei denen Ihre Versicherung und Bank diese als Pflicht voraussetzt.

Trotz organisatorischer Regelungen sind die Angriffe teils so ausgefeilt, dass Ihre Mitarbeiter doch auf Anhänge oder Internet-Links klicken und so das Übel seinen Lauf nimmt. Dieses Risiko kann durch Einsatz aktueller Techniken verringert werden.

Die aus unserer Sicht beste Methode, Ihr Unternehmen abzusichern, ist die #Managed | #Firewall. Diese unterzieht alle Inhalte (E-Mails, Anhänge, gesicherte Webseiten) einer Analyse und führt wahlweise den Anhang/Link in einer sicheren Umgebung aus. Nur wenn zwei Virenscanner und die Verhaltens-Erkennung nichts auffälliges bemerken, kommen die Daten beim Mitarbeiter an.

Mit Managed | Firewall erhalten Sie ein Paket, dass einerseits die Remoteanbindung an die GWS fortsetzt, andererseits einen sicheren Betrieb in Ihrer Infrastruktur gewährleistet – und das ohne jeglichen Mehraufwand für Sie. NETGO kümmert sich um die Ersteinrichtung, das Patch Management, regelmäßige Backups und um das Monitoring der Geräte. Doch damit nicht genug: Managed | Firewall umfasst zudem den hochprofessionellen Support für Ihr VPN, die Bereitstellung des hochverfügbaren VPN-Endpoints sowie deren Administration und Wartung. Zudem nutzen Sie für Ihre Sicherheitsupdates die Lizenzen der Barracuda Networks, einem der weltweit renommiertesten Hersteller für IT-Sicherheitslösungen.

Was sollten Sie nun tun?

Wechseln Sie zur Managed | Firewall. Für Fragen stehen Ihnen die folgenden Ansprechpartner zur Verfügung:

| Herr Kersten Brix | Herr Christian Hagemeyer |

| GWS mbH | NETGO GmbH |

| Tel: 0251 7000 3036 | Tel: 0251 297974 11 |

| Kersten.brix@gws.ms | Christian.hagemeyer@netgo.de |

E-Mail-Transportverschlüsselung unter Mailservern

Szenario – a) Versand:

1) #Exchange Server im eigenen Netzwerk

2) #Firewall (w.safe bzw. Barracuda) im eigenen Netzwerk als Mail-Relay – VPN zur GWS

3) Provider (z.B. GWS) als Poststation im Internet

4) — Transport der Post über das Internet —

5) Annahme der Post durch den Mailserver der Gegenseite

Szenario – b) Empfang:Gleiche Schritte rückwärts Grundsätzlich besteht die Forderung der Datenschutz-Grundverordnung (#DSGVO), dass der E-Mail-Transportweg (nicht die E-Mail selbst) über das Internet, somit auch das Bereitstellen von Websites TLS-#verschlüsselt erfolgen soll. Damit ist das lokale Netzwerk zunächst nicht betroffen. Ähnlich wie bei Intranet-Webservern und dem Zugang zu Routern und anderen Geräten gilt: Wenn keine Möglichkeit zu HTTPS oder TLS-Verschlüsselung vorhanden ist, erfolgt der Zugang unverschlüsselt.

:J Outlook verbindet sich mit dem eigenen Exchange aber bereits seit geraumer Zeit X400 und HTTPS-Verbindung zum Exchange – verschlüsselt. :N Outlook und die alte w.safe Firewall im eigenen Netzwerk als Mail-Relay – nicht verschlüsseltes POP3 und SMTP im LAN. Sobald personenbezogene Daten über das Internet Transportiert werden, ist ein verschlüsselter Transport erforderlich:

:J Exchange übergibt die Post an die Barracuda Firewall im LAN – der Weg zum GWS-Mailserver erfolgt durch ein verschlüsseltes VPN

:J ist Ihre Domain bei der GWS, übernimmt der zentrale Mailcluster bei uns

:N Dieser versucht zunächst per TLS-Verschlüsselung, die Post an den Empfänger-Mailserver zu übermitteln. Unterstützt dieser kein TLS, wird die Post unverschlüsselt transportiert Wenn Sie eine Drittanbieter-Firewall als SMTP-Smarthost verwenden oder die E-Mails über einen Provider abwickeln, prüfen Sie bitte, ob zumindest die Verbindung dorthin (SMTP, POP3,IMAP) in beide Richtungen nur per TLS erreichbar ist.

Fazit: Es kann nicht garantiert werden, dass E-Mail-Versand und E-Mail-Empfang auf komplett verschlüsselten Wegen erfolgen, da die Mailserver im Internet TLS-Verschlüsselung unterstützen können, aber nicht müssen. Obwohl viele große Provider die Post mittlerweile untereinander auf sicheren Wegen untereinander austauschen gibt es weltweit noch Millionen von Mailservern, die das nicht unterstützen. Teile des Transportwegs von E-Mails können UNVERSCHLÜSSELT sein. Daher wird man, wenn man Datenschutz konform arbeiten möchte, alle E-Mail-Inhalte mit personenbezogenen Daten auf eigenen Wegen verschlüsseln müssen. * Mit Bordmitteln bietet sich hier beispielsweise an, die relevanten Dateien in ein verschlüsseltes 7-Zip-Archiv als Anhang an den Empfänger zu übermitteln. Damit ist der Anhang (Inhalt) verschlüsselt, auch wenn man damit rechnen muss, dass der Transportweg streckenweise unverschlüsselt ist. Die E-Mail selbst darf keine DS-GVO reletante Daten enthalten.

Eine andere (kostenpflichtige) Methode ist die Verschlüsselung der kompletten E-Mail. Dieses Feature lässt sich beispielsweise bei einem Office 365 Abonnement buchen oder aber als Mailverschlüsselung für den Exchange Server mieten.