Inhaltsverzeichnis

Print Nightmare außerplanmäßiges Update

Nachdem mit dem November-Patch zu den bestehenden #Print-Nightmare Fehlern noch Kerberos Authentifizierungsprobleme an Domänen-Controllern auftraten, hat #Microsoft nun einen außerplanmäßigen Patch bereitgestellt. Dieser wird allerdings nicht automatisch an alle Endgeräte und Server verteilt, sondern muss von den Admins von Hand installiert werden. Damit sollen auch bei installiertem November-Patch diese beiden Probleme gelöst sein.

- Update KB5008602 (Microsoft Update Catalog): Windows Server 2019 (und Windows 10 Enterprise 2019 LTSC)

- Update KB5008601 (Microsoft Update Catalog): Windows Server 2016 (und Windows 10 Version 1607)

- Update KB5008603 (Microsoft Update Catalog): Windows Server 2012 R2

- Update KB5008605 (Microsoft Update Catalog): Windows Server 2008 R2

Quelle: Microsoft Security Bulletins

Bemerkenswert ist, dass es auch ein Update für den seit Januar 2020 nicht mehr unterstützten Server 2008 R2 gibt. Davon ungeachtet sollten Sie jedoch diese alten Server möglichst schnell migrieren – am Besten nach #Azure, wo derzeit Windows Server 2019 verbreitet ist. Aufgrund der Lizensierung per Miete, können zukünftig aber (Inplace-Upgrade) ohne Lizenzen neu kaufen zu müssen, Server auf Windows Server 2022 oder neuer gebracht werden – sollte dies eine Software benötigen.

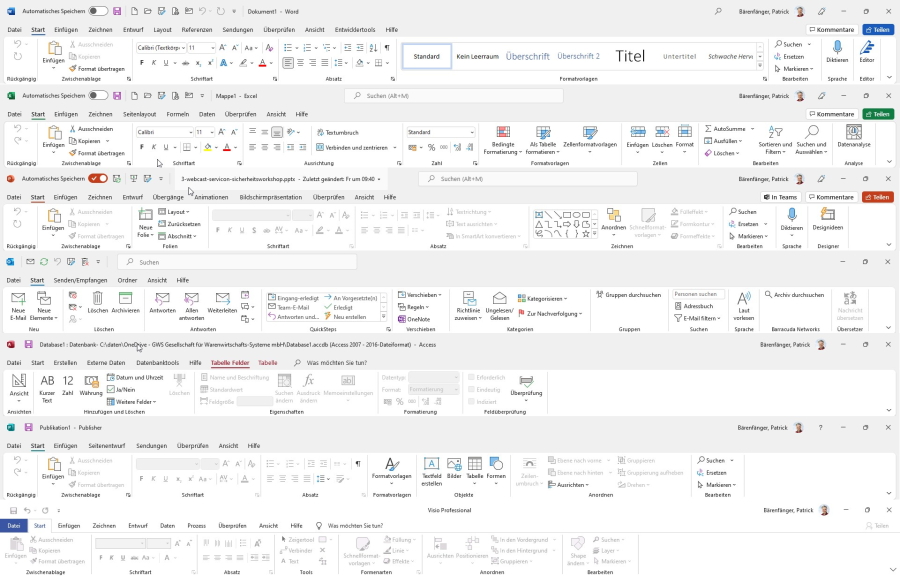

Office 365 – Bedienoberfläche anders

Mit #Office aus #Microsoft365 Plänen ist man stets auf dem aktuellen Stand der Software – auf Wunsch sogar monatlich. Im sogenannten „Current Channel“ hat Microsoft im November 2021 die Benutzeroberfläche „aufgehübscht“ und dabei verändert.

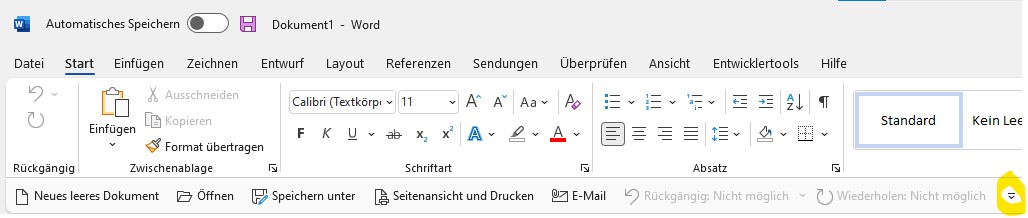

Im Bild sieht man schon die von mir gemachten Einstellungen. Wer bisher die Schnellstartleiste benutzt hat, wird diese als eigene Zeile mit Textbeschriftungen UNTER dem Menüband wiederfinden. Zudem ist das Menüband auf zwei Zeilen reduziert. Für den schnellen Zugriff auf Menüpunkte ist es einfacher, Menüband eiogeblendet und die Schnellstartsymbole wie bisher oben links zu haben (ohne Textbeschriftung in eigener Zeile). Über das Kontextmenü der neuen Schnellstartleiste kann man das einstellen. Leider bleibt der Bereich „Automatisches Speichern ( O)“ immer eingeschaltet und kostet wertvollen Platz in der Leiste. Bisher habe ich noch keine Möglichkeit gefunden, diesen Bereich auszublenden.

Während Access und Publisher und auch OneNote das neue Layout erben, sind Visio und Project noch auf dem „alten“ Stand der optischen Darstellung. Hier sind auch die Schnellstartleiste oben und die Ecken nicht rund.

Update vom 04.12.2021: Derzeit rollt Microsoft das neue Design testweise auch auf die neusten Kaufversionen (Office 2021) aus. Es bleibt aber abzuwarten, ob das offiziell für alle Versionen kommt oder den Abo-Modellen vorbehalten bleibt. Bekanntlich gibt es ja keine Funktions-Updates für die Kauf-Versionen und man kann auch mit denen nicht am Insider-Programm teilnehmen.

Prüfung User Awareness für Mitarbeitende

Sie müssen für Ihr Unternehmen Ihre Mitarbeitenden regelmäßig sensibilisieren und die Risiken eines Schadsoftware-Befalls durch unbedachte Handlungen reduzieren. Diese #Prüfung hilft Ihnen dabei. Wenn Sie mehr als 50 % erreichen, gilt sie als bestanden. Die benötigte Zeit wird protokolliert. Für die Auswertung sollten alle Fragen beantwortet sein. Kreuzen Sie in der rechten Spalte an. Nach der [Auswertung] erhalten Sie eine Prüfungsbescheinigung. Zur Lösung können eine oder mehrere Antworten richtig sein.

Hinweis für die Mitarbeitenden: Der Nachweis der geleisteten Tests ist verpflichtend für Ihr Unternehmen. Bitte geben Sie in das Namensfeld Ihre GWS-Nummer, gefolgt von Ihrem Nachnamen (oder ohne GWS-Nummer: Vorname Nachname) an (Beispiele: 20304 Meier oder Markus Meier).

Mobile Geräte mit Bitlocker verschlüsseln

In den BSI-Grundschutz-Katalogen 200-1 und im Prüfungsstandard 330 und auch aus der DSGVO lässt sich ableiten, dass mobile Geräte (Notebooks, Laptops) Daten (insbesondere personenbezogene Daten) verschlüsselt speichern müssen. Unter Windows steht dafür der Bitlocker ab den Pro-Versionen von Windows 10 zur Verfügung.

In diesem etwa 12 Minuten langen Tutorial zeige ich Ihnen anhand einer virtuellen Windows 10 Maschine, Laufwerke verschlüsseln und gegen unberechtigten Zugriff mit einer Systemstart-PIN sichern.

Das Video ist nur für vollständig zertifizierte Syskos verfügbar.

Gruppenrichtlinien

Die Einstellungen für den Bitlocker lassen sich domänenweit über Gruppenrichtlinien festlegen. Die Einstellungen für BitLocker finden sich unter:

Computerkonfiguration => Administrative Vorlagen => Windows Komponenten => BitLocker-Laufwerks-verschlüsselung.Hier gibt es den Eintrag BitLocker-Wiederherstellungsinformationen im Active Directory Domaindiensten speichern.

Auch lässt sich hier festlegen, ob beim Einschalten eine PIN eigegeben werden muss:

Dazu im Unterordner: „Betriebssystemlaufwerke“ => Zusätzliche Authentifizierung beim Start anfordern

Die minimale PIN-Länge lässt sich mit einer weiteren Richtlinie in dem Ordner auf 4 oder 6 Zeichen setzen (nach BSI Grundschutz ist eine 4-stellige numerische PIN zum Entsperren des Gerätes ausreichend, da damit noch kein Zugriff auf Daten möglich ist (dieser erfolgt erst nach der Windows Domänen-Anmeldung).

Bitlocker aktivieren

Nach Neustart des Rechners und Anmeldung als Domänen-Admin kann über die klassische Systemsteuerung oder den Windows-Explorer der Assistent zur Bitlocker-Laufwerksverschlüsselung gestartet werden.

Hierbei wird der Wiederherstellungsschlüssel zusätzlich auf einem Netzwerklaufwerk oder Speicherstick zu speichern sein.

Wiederherstellungsschlüssel aus AD auslesen

Auf einem der Domänencontroller (dort wo Admins die Schlüssel auslesen wollen) im Server-Manager zwei Features aktivieren: BitLocker Wiederherstellungskennwort – Viewer und Tools zur BitLocker-Laufwerksverschlüsselung. Danach sollte in Active Directory-Benutzer und -Computer beim Öffnen eines Computer-Objektes ein neuer Reiter mit der Beschriftung BitLocker-Wiederherstellung zu sehen sein. Der Powershell-Befehl lautet:

$computer = Get-ADComputer -Identity CRECOVERY01

$recoveryInformation = Get-ADObject

-Filter {objectClass -eq 'msFVE-RecoveryInformation'}

-SearchBase $computer.DistinguishedName

-Properties *