Windows 10 22H2 kommt im Herbst

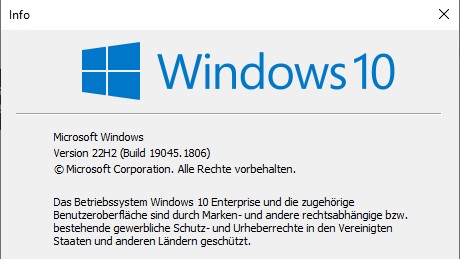

Mit dem optionalen Juli-Update erhöht sich der Update-Zähler der Windows 10 Version auf 1865. Zusätzlich gibt Microsoft damit bekannt, dass im Herbst einige aktualisierte Funktionen (welche das sind, ist noch nicht bekannt) auch in Windows 10 implementiert werden. Windows 10 mit 19045 Enabler Das Ganze ist wieder ein "kleines" Update, das bedeutet neben den monatlichen #Sicherheitsupdates und den Fehlerkorrekturen zwei Wochen danach wird es zum September oder Oktober Patchday wieder ein "Enablement-Package" geben, dass die dann enthaltenen neuen Funktionen freischaltet und den "Build" von 19044 auf 19045 anhebt. Diese Maßnahme muss Microsoft machen (das Build-anheben), weil der jeweils aktuelle Build immer nur 18 Monate Support hat und man ältere Versionen von Windows 10 - die man nicht aktualisiert hat - nicht mehr einsetzt. Der Betriebssystemkern bleibt beim Stand von September 2019 (Codename: Vibranium - wie im Marvel Comic), die volle Versionsangabe ist damit: 19041.1.amd64fre.vb_release.191206-1406/1806. Wer die 19045 jetzt schon einschalten möchte (damit die Funktionen bei Auslieferung im Patchzyklus automatisch aktiviert werden mit dem .msu Paket "windows10.0-kb5015684-x64-1945enabler.msu" aus der Microsoft Knowledgebase bei Microsoft tun. Alternativ kann dies mit der folgenden Befehlsfolge ab Build 1826 (in einer administrativen Powershell oder Eingabeaufforderung) geschehen. Dazu muss es jedesmal nach einem Update die 1826 durch den aktuellen Build angepasst werden. @echo off title windows 19045 enabler für build .1826 dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-Product-Data-22h2-EKB-Package~31bf3856ad364e35~amd64~de-DE~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-Product-Data-22h2-EKB-Package~31bf3856ad364e35~amd64~~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-Product-Data-22h2-EKB-Wrapper-Package~31bf3856ad364e35~amd64~de-DE~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-Product-Data-22h2-EKB-Wrapper-Package~31bf3856ad364e35~amd64~~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-UpdateTargeting-ClientOS-22h2-EKB-Package~31bf3856ad364e35~amd64~de-DE~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-UpdateTargeting-ClientOS-22h2-EKB-Package~31bf3856ad364e35~amd64~~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-UpdateTargeting-ClientOS-22h2-EKB-Wrapper-Package~31bf3856ad364e35~amd64~de-DE~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-UpdateTargeting-ClientOS-22h2-EKB-Wrapper-Package~31bf3856ad364e35~amd64~~10.0.19041.1826.mum

Mit dem optionalen Juli-Update erhöht sich der Update-Zähler der Windows 10 Version auf 1865. Zusätzlich gibt Microsoft damit bekannt, dass im Herbst einige aktualisierte Funktionen (welche das sind, ist noch nicht bekannt) auch in Windows 10 implementiert werden. Windows 10 mit 19045 Enabler Das Ganze ist wieder ein "kleines" Update, das bedeutet neben den monatlichen #Sicherheitsupdates und den Fehlerkorrekturen zwei Wochen danach wird es zum September oder Oktober Patchday wieder ein "Enablement-Package" geben, dass die dann enthaltenen neuen Funktionen freischaltet und den "Build" von 19044 auf 19045 anhebt. Diese Maßnahme muss Microsoft machen (das Build-anheben), weil der jeweils aktuelle Build immer nur 18 Monate Support hat und man ältere Versionen von Windows 10 - die man nicht aktualisiert hat - nicht mehr einsetzt. Der Betriebssystemkern bleibt beim Stand von September 2019 (Codename: Vibranium - wie im Marvel Comic), die volle Versionsangabe ist damit: 19041.1.amd64fre.vb_release.191206-1406/1806. Wer die 19045 jetzt schon einschalten möchte (damit die Funktionen bei Auslieferung im Patchzyklus automatisch aktiviert werden mit dem .msu Paket "windows10.0-kb5015684-x64-1945enabler.msu" aus der Microsoft Knowledgebase bei Microsoft tun. Alternativ kann dies mit der folgenden Befehlsfolge ab Build 1826 (in einer administrativen Powershell oder Eingabeaufforderung) geschehen. Dazu muss es jedesmal nach einem Update die 1826 durch den aktuellen Build angepasst werden. @echo off title windows 19045 enabler für build .1826 dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-Product-Data-22h2-EKB-Package~31bf3856ad364e35~amd64~de-DE~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-Product-Data-22h2-EKB-Package~31bf3856ad364e35~amd64~~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-Product-Data-22h2-EKB-Wrapper-Package~31bf3856ad364e35~amd64~de-DE~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-Product-Data-22h2-EKB-Wrapper-Package~31bf3856ad364e35~amd64~~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-UpdateTargeting-ClientOS-22h2-EKB-Package~31bf3856ad364e35~amd64~de-DE~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-UpdateTargeting-ClientOS-22h2-EKB-Package~31bf3856ad364e35~amd64~~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-UpdateTargeting-ClientOS-22h2-EKB-Wrapper-Package~31bf3856ad364e35~amd64~de-DE~10.0.19041.1826.mum dism /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-UpdateTargeting-ClientOS-22h2-EKB-Wrapper-Package~31bf3856ad364e35~amd64~~10.0.19041.1826.mum