Inhaltsverzeichnis

Microsoft Fenster

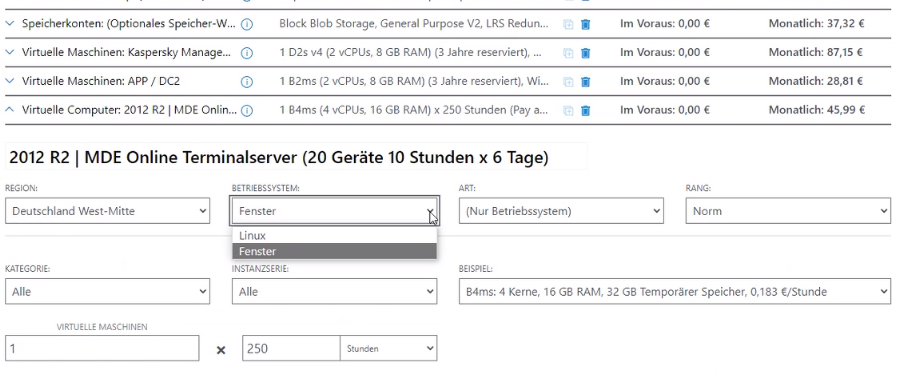

Auch moderne Web-Interfaces bekommen immer wieder mal Übersetzungen in Landessprache spendiert. Während einige Oberflächen von #Microsoft wie die modernisierte Exchange online Admin-Oberfläche noch englisch sind, hat Microsoft an der Übersetzung im Azure Preisrechner gearbeitet:

Ich bleibe bis 2025 erstmal Fan von Fenster 10 Enterprise (im LangZeit WartungsKanal) 😉

s.dok (d.3 ECM) jetzt patchen

Sicherheitsupdates gibt es nicht nur wegen LOG4J. Während bei Microsoft am 2. Dienstag im Monat Patchday ist und der Chrome-Browser für Enterprise tagaktuell Sicherheitslücken schließt, hat unser Partner d.velop eine Sicherheitslücke informiert.

Handlungsbedarf für Sie?

Unser Partner d.velop hat im Rahmen einer internen Überprüfung eine potenzielle Sicherheitslücke in einer Komponente von d.3ecm identifiziert, wodurch unter Umständen unberechtigte Zugriffe auf Daten in Ihrem s.dok-System erfolgen könnten. Die Lücke wird von d.velop als kritisch eingestuft. Betroffen sind d.3ecm Versionen ab d.3ecm Current 2020.07 (8.02).

Die technische Hürde, diese Sicherheitslücke auszunutzen, bewertet d.velop als sehr hoch. Zum einen sind sehr detaillierte, technische Kenntnisse des d.velop-Systems erforderlich und zum anderen sind die Systeme standardmäßig nicht über Ihr internes Netzwerk hinaus erreichbar. Da diese Sicherheitslücke aber potenziell zu einem Datenschutzvorfall führen könnte empfehlen auch wir, dieses Fehlverhalten unmittelbar abzustellen.

Was müssen Sie tun?

Prüfen Sie bitte, welche d.3ecm Version installiert ist und ob diese Version von der Sicherheitslücke betroffen ist:

1. Melden Sie sich mit Windows-Remotedesktop am d.3-Server an.

2. Öffnen Sie auf dem d.3-Server den „d.velop logfile viewer“ (d.3 logview).

3. Suchen Sie im Log mit STRG+F nach dem Begriff „server-version:“

Beispiel für d.3ecm Current 2020.07: server-version: Current 2020.07 (08.02.00.R38)

Welche Versionen sind betroffen?

| Current | server-version im LogViewer |

| Current 2020.07 | 08.02.00.R38 |

| Current 2020.08 | 08.02.00.R39 |

| Current 2020.09 | 08.02.00.R40 |

| Current 2020.10 | 08.02.00.R41 |

| Current 2020.11 | 08.02.00.R42 |

| Current 2020.12 | 08.02.00.R43 |

| Current 2020.13 | 08.02.00.R44 |

| Current 2021.Q1 | 08.02.00.R45 |

| Current 2021.Q2 Preview 01 | 08.02.00.R46 |

| Current 2021.Q2 Preview 02 | 8.3.0 |

| Current 2021.Q2 | 8.3.1 |

| Current 2021.Q2 Patch 01 | 8.3.2 |

| Current 2021.Q2 Patch 02 | 8.3.3 |

| Current 2021.Q3 Preview 01 | 8.4.0 |

| Current 2021.Q3 Preview 02 | 8.5.0 |

| Current 2021.Q3 Preview 03 | 8.6.0 |

| Current 2021.Q3 Preview 04 | 8.7.0 |

| Current 2021.Q3 | 8.7.1 |

| Current 2021.Q3 Patch 01 | 8.7.2 |

| Current 2021.Q3 Patch 02 | 8.7.3 |

| Current 2021.Q3 Patch 03 | 8.7.4 |

| Current 2021.Q4 Preview 01 | 8.8.0 |

| Current 2021.Q4 Preview 02 | 8.9.0 |

| Current 2021.Q4 Preview 02 Patch 01 | 8.9.1 |

| Current 2021.Q4 Preview 03 | 8.10.1 |

| Current 2021.Q4 | 8.11.0 |

| Current 2021.Q4 Patch 01 | 8.11.1 |

| Current 2021.Q4 Patch 02 | 8.11.2 |

| Current 2021.Q4 Patch 03 | 8.11.2 |

| Current 2022.Q1 Preview 01 | 8.12.0 |

| Current 2022.Q1 Preview 02 | 8.13.0 |

| Current 2022.Q1 Preview 03 | 8.14.0 |

Setzen Sie eine der o.a. Versionen ein Installieren Sie bitte den Patch „SECURITY PATCH Current 2020.07 – 2022.Q1 Preview 03“

Ungültige-Download-ID.Installation des Sicherheitsupdates

1. Melden Sie sich mit Windows-Remotedesktop (mstsc /admin) an Ihrem s.dok-Server an.

2. Laden Sie das Update über die o.a. Verknüpfungen herunter

3. Führen Sie die im Paket enthaltene EXE-Datei aus und folgen den Anweisungen:

Um die Installation für Sie so einfach wie möglich zu gestalten, reicht die alleinige Ausführung des Sicherheitspatches aus. Sie brauchen vorher keine Programme oder Dienste zu beenden oder nach der Installation ein Skript auszuführen. Eine Sicherung Ihrer Daten ist vor der Installation nicht erforderlich. Der Sicherheitspatch wurde so gestaltet, dass nur wenige Komponenten ausgetauscht werden. Nach Abschluss der Installation wird Ihnen ein Dialog angezeigt, der Ihnen mitteilt, ob die Installation erfolgreich war. Falls Sie nicht sicher sind, ob Ihr d.velop documents-System bereits gepatcht wurde, führen Sie die Installation ein weiteres Mal aus. Eine wiederholte Ausführung ist unkritisch.

Wichtig: Bitte stellen Sie grundsätzlich immer sicher, Ihre Installation immer auf dem aktuellen Stand zu halten.

Für Fragen und Rückmeldungen zu diesem Sachverhalt oder wenn Sie Unterstützung benötigen, erstellen Sie bitte einen Support-Vorgang über das Extranet.

Reboot Januar-Fehler gepatcht

Mit dem #Januar-Patch hatte Microsoft #Reboot Schleifen in die Domänencontroller ab Server 2012 R2 eingebaut und auch L2TP-VPNs (die sehr selten sind) ließen sich nicht mehr aufbauen. Nun gibt es Patches für die Patches, die ab sofort im Windows Update Katalog installiert werden können:

- KB5010796: Windows Server 2022

- KB5010793: Windows 10 Version 20H2 bis 21H2

- KB5010794: Windows 8.1, Windows Server 2012 R2

Die Patches liegen damit im Rahmen der Karenzzeit zum Installieren nach BSI-Grundschutz und sollten umgehend angewendet werden.

Reboot tut nicht gut – Januar-Fehler

Mit dem Patchday von Januar hat Microsoft einige Sicherheitslücken zu gut geschlossen – das Installieren des kumulativen Patches für bei allen Server-Betriebssystemen (2012 R2 bis 2022) zu erneuten Problemen.

Diesmal starten Domänen-Controller in einer Endlosschleife neu, sobald sich jemand anmeldet. Hyper-V-Hosts mögen nach dem Update in einigen Fallen gar nicht mehr starten.

Bei Windows (8.1 – 11) Clients wird, wenn man ein L2TP-VPN einsetzt (kommt eher selten vor) die Verbindung auch nicht aufbaubar sein.

Microsoft hat gestern den Patch zurückgerufen. Wer ihn aber schon auf den genannten Funktionstypen installiert hat, wird einigen Aufwand haben, ihn wieder los zu werden. (WU-Dienst stoppen, Softwaredistribution Ordner leeren, deinstallieren, Reboot). Auch wenn zu erwarten ist, dass Microsoft kurzfristig einen Patch zum Patch herausbringen wird, raten wir, den installieren Knopf auf Domänen-Controllern und HV-Hosts NICHT zu drücken.

Die Karenzzeit, in der Updates eingespielt werden müssen (Richtwert für Versicherungen) liegt bei Patchday + 7 Tage. Dadurch, dass Microsoft in diesem Fall das Update komplett zurückgezogen hat, gehen wir davon aus, dass die Zeitrechnung, bis wann das installiert werden muss, mit dem erneuten Rollout des Patch vom Patch beginnen wird.

Fazit: Die Januar-Patches auf Domänen-Controllern und Hyper-V-Hosts solange nicht installieren, bis Microsoft einen Fix ausliefert.

vodafone aktualisiert Kabelboxen

Mitte Dezember 2021 informierte #vodafone (Business, Nachfolger von Unitymedia) Ihre Kabel-Kunden, dass nun endlich für die #Fritz!Box 6490 (die weiße mit Unitymedia Logo) das Firmware-Update 7.29 bereitgestellt wird. Die Bereitstellung erfolgte heute.

Zum Installieren musste man wie immer den Stromstecker für mindestens 30 Sekunden von der Box entfernen. Nach dem Neustart der Box hat diese das Update gezogen und mit einem erneuten Reboot installiert.

Version 7.29 bringt langersehnte QoS Funktionalität, die sich im Homeoffice positiv auswirkt. Viel wichtiger ist, dass einige Sicherheitslücken geschlossen und die Performance verbessert wurden. Dazu kommen einige Fehlerbehebungen. Das komplette Changelog wird angezeigt, wenn man nach dem Update auf der Startseite der Box oben rechts auf die Versionsnummer 7.29 klickt.

Für die freien Boxen (keine Mietprodukte) gibt es das Update schon mehrere Monate, für gängige Repeater wurde im Dezember Version 7.29 ausgeliefert.

Exchange (On-Prem) 2022 Fehler

Weil die #Exchange Server 2013/16/19-Versionen einen Fehler haben, der verhindert dass ab 1.1.2022 E-Mails versendet werden, hat Microsoft einen Notfall-Patch in Form einer Anleitung, was zu tun ist, um den Fehler zu beheben.

Beim Exchange 365 (online) tritt dieser Fehler nicht auf. Wer also noch einen Exchange Server 20xx im eigenen Hause oder bei einem Dienstleister betreibt, muss handeln, um wieder E-Mails zu versenden/empfangen zu können.

Microsoft Anleitung und Script, um den Fehler zu beheben