Inhaltsverzeichnis

- Google Chrome 139.0.7258.154 2

- Die letzte Lieferung 3 - 7

- PDF-XChange Editor 10.7.1.399 8

- UniGetUI 3.3.2 9

- SaaS - immer Azure IaaS-Server erforderlich 10 - 11

- Warum ein IT-Sicherheitscheck nach BSI-Standards unverzichtbar ist 12 - 15

- Zoom 6.5.11 16

- PhonerLite 3.32.0.0 17

- Remotedesktop msi wird auch eingestellt 18

- Windows app fuer AVD 1.2.6424.0 19

- Remotedesktop 1.2.6424.0 20

- CCleaner 6.39.11548 21

- doPDF 11.9.503 22

- LibreOffice 25.8.0 23

- Mozilla Thunderbird 142.0 24

- ShareX 18.0.1 25

Google Chrome 139.0.7258.154

|

|

|

Google Chrome | |

| 139.0.7258.154 | |

| Empfohlener Standard-Browser. Google Browser auf Chromium-Basis, Autoupdates, PDF-Betrachter mit Formfill, Chrome Enterprise MSI Paket 64-Bit standalone. Gruppenrichtlinien im Chrome Bundle. In Central Store importieren/konfigurieren. | |

| Google Inc. | |

| support@google.com | |

| 0800 723 5101 | |

| kostenfrei auch kommerziell | |

| auf der Internetseite | |

| Server | Client oder AVD | |

| Internet | |

| Deploy | |

| https://cloud.google.com/chrome-enterprise/browser/download/?hl=de | |

| JA Link geprüft am: Mi 27.08.2025 | |

| Bewertung: | 10 von 10 |

| 437 | |

Die letzte Lieferung

Prolog

Die „Nordversand GmbH“ war ein Großhändler mit einem Ruf für Zuverlässigkeit. Von ihrem Standort am Rand von Stuttgart aus belieferte sie Kunden in ganz Europa mit technischen Komponenten, Maschinenzubehör und Spezialwerkzeugen. Doch hinter der Fassade aus Ordnung und Effizienz begann sich ein Schatten auszubreiten.

Es begann harmlos. Eine Lieferung nach Wien kam doppelt an. Ein Kunde in Lyon erhielt Ware, die nie bestellt worden war. Die Buchhaltung entdeckte eine Rechnung über 38.000 Euro – ausgestellt an eine Firma namens „Nordbyte Solutions“, die es nicht gab. Die IT meldete verdächtige Zugriffe auf das CRM-System – über ein VPN aus Salzburg.

Clara Stein, Geschäftsführerin der Nordversand, rief ihre Führungskräfte zusammen. Im Besprechungsraum saßen Henrik Baum (IT-Leiter), Oliver Kern (Logistikchef), Nina Falk (Buchhaltung) und Leo Brandt (Außendienst). Die Stimmung war angespannt.

„Wir haben ein Sicherheitsproblem“, begann Henrik. „Jemand hat sich mit Admin-Rechten Zugriff auf unsere Systeme verschafft. Die Spur führt zu einem VPN-Server in Salzburg.“

Leo hob die Hand. „Ich war letzte Woche dort – privat. Ich hatte keinen Laptop dabei.“

„Und trotzdem wurde von deinem Account eine Bestellung ausgelöst“, sagte Henrik. „An Nordbyte Solutions. Die Adresse ist ein leerstehendes Bürogebäude.“

Clara sah Leo scharf an. „Wie erklärst du das?“

Leo schwieg.

Nina meldete sich zu Wort. „Ich habe eine Rechnung gesehen, die doppelt verbucht wurde – mit einer abweichenden Kontonummer. Das ist mir erst beim Monatsabschluss aufgefallen.“

„Und wer hat die Rechnung freigegeben?“ fragte Clara.

„Das System zeigt Oliver Kern als Freigeber“, antwortete Nina. „Aber das Datum passt nicht. Oliver war da auf einer Messe in Hamburg.“

Henrik überprüfte die Logdateien. „Die Freigabe erfolgte von einem internen Rechner – aus dem Buchhaltungsbüro.“

„Mein Rechner war zur Wartung“, sagte Nina. „Henrik, du hast ihn abgeholt.“

„Stimmt“, sagte Henrik. „Aber ich habe ihn nur weitergegeben – an unseren externen Techniker.“

„Wer hat den beauftragt?“ fragte Clara.

„Ich“, sagte Henrik. „Er heißt Tobias Rehm. Ich kenne ihn aus einem früheren Projekt.“

Clara stand auf. „Wir müssen die Polizei einschalten.“

Henrik winkte ab. „Ich habe noch etwas gefunden.“ Er öffnete eine Datei: „Lieferstatus_final.xlsx“. Darin waren Lieferungen aufgeführt, die nie stattgefunden hatten – aber abgerechnet wurden. Die Datei war zuletzt bearbeitet worden von einem Benutzer namens „c.stein“.

„Das kann nicht sein“, sagte Clara. „Ich habe nie mit dieser Datei gearbeitet.“

Henrik lächelte. „Ich weiß. Der Benutzer wurde manipuliert. Die Datei stammt von einem USB-Stick – gefunden in deinem Büro.“

Stille.

„Ich habe ihn nicht dort hingelegt“, sagte Clara. „Jemand will mir etwas anhängen.“

Henrik nickte. „Genau das dachte ich auch. Und dann habe ich mir die Sicherheitskameras angesehen.“

Er spielte ein Video ab. Zu sehen war, wie jemand spätabends das Büro betrat – mit einem USB-Stick in der Hand. Die Person trug eine Nordversand-Jacke. Das Gesicht war nicht zu erkennen, aber die Körperhaltung war eindeutig.

„Oliver Kern“, sagte Henrik leise.

Oliver stand auf. „Ich wollte nur zeigen, wie unsicher unser System ist. Ich wollte, dass ihr endlich zuhört.“

Zwei Wochen zuvor

Oliver saß allein im Lagerbüro. Die Halle war leer, das Licht gedimmt. Auf dem Bildschirm blinkte ein Fenster: „Zugriffsrechte erweitern – Admin-Modus aktiv“. Er hatte lange darüber nachgedacht. Die letzten Monate waren frustrierend gewesen. Seine Vorschläge zur Optimierung der Lieferkette wurden ignoriert, sein Budget gekürzt, seine Abteilung übergangen.

„Wenn sie nicht zuhören, muss ich sie zwingen“, murmelte er.

Er hatte sich Zugang zu einem alten VPN-Server verschafft, den die IT nie richtig abgeschaltet hatte. Von dort aus konnte er sich als Leo einloggen – dessen Passwort hatte er zufällig gesehen, als dieser es auf einem Post-it am Monitor kleben ließ. Die Bestellung an „Nordbyte Solutions“ war ein Test. Niemand sollte Schaden nehmen – nur ein paar Daten, ein paar falsche Buchungen. Ein Weckruf.

Doch dann wurde es komplizierter. Der externe Techniker Tobias, den Henrik beauftragt hatte, war neugierig geworden. Er hatte Fragen gestellt, sich tiefer ins System gegraben, und plötzlich war Oliver nicht mehr allein. Die Kontrolle entglitt ihm.

Die Eskalation

Am nächsten Tag meldete sich ein Kunde aus Dänemark. Er hatte eine Lieferung erhalten, die nie bestellt worden war – exakt die Ware, die über „Nordbyte Solutions“ verbucht worden war. Clara war fassungslos. „Das ist kein Test mehr“, sagte sie. „Das ist Betrug.“

Henrik entdeckte weitere Unregelmäßigkeiten: E-Mails, die scheinbar von Clara stammten, aber nie von ihrem Account verschickt wurden. Eine davon enthielt eine Freigabe für eine Zahlung über 48.000 Euro – an ein Konto in Estland.

„Das ist nicht mein Stil“, sagte Clara. „Ich würde nie eine Zahlung ohne Rücksprache freigeben.“

Henrik überprüfte die Metadaten. Die E-Mail war über einen internen Server verschickt worden – mit gefälschter Absenderadresse. Der Zugriff erfolgte über ein Gerät, das zuletzt im Lagerbereich aktiv war.

„Oliver hat dort sein Büro“, sagte Nina leise.

Henrik begann, die Bewegungsdaten der Mitarbeiterausweise auszuwerten. Oliver war in den letzten zwei Wochen mehrfach spätabends im Gebäude gewesen – zu Zeiten, in denen er laut Dienstplan nicht hätte da sein dürfen.

Die Konfrontation

Die Geschäftsführung entschied sich, Oliver zur Rede zu stellen. In einem vertraulichen Gespräch mit Clara und Henrik gestand er schließlich: „Ich wollte nie Schaden anrichten. Ich wollte nur, dass ihr versteht, wie verletzlich wir sind.“

„Du hast uns gezeigt, wie wichtig Sicherheit ist“, sagte Clara ruhig. „Aber du hast auch Vertrauen zerstört.“

Oliver wurde suspendiert. Die Polizei übernahm die Ermittlungen. Die Beweise waren erdrückend: Logdateien, Videoaufnahmen, manipulierte Dateien, gefälschte E-Mails. Doch das Motiv blieb rätselhaft.

In einem letzten Gespräch mit Henrik sagte Oliver: „Ich habe gesehen, wie leicht es ist, alles zu manipulieren. Und ich habe gehofft, dass ihr es auch seht.“

Die Wendung

Zwei Tage später meldete sich Tobias Rehm, der externe Techniker. Er hatte bei der Durchsicht der Serverprotokolle etwas entdeckt: ein versteckter Prozess, der Daten in Echtzeit an eine externe Adresse sendete – nicht nach Estland, sondern nach Frankfurt.

Henrik war alarmiert. „Das war nicht Oliver“, sagte er. „Er hat das System manipuliert – aber nicht diesen Prozess.“

Die Spur führte zu einem zweiten VPN-Zugang – eingerichtet über einen Admin-Account, der nie offiziell existierte. Die Zugangsdaten stammten aus einem Backup, das vor drei Jahren erstellt worden war – von Henrik selbst.

Clara konfrontierte Henrik. „Was hast du getan?“

Henrik schwieg lange. Dann sagte er: „Ich wollte ein Sicherheitsnetz. Einen Weg, um alles zu überwachen. Aber jemand hat es benutzt – ohne mein Wissen.“

Die Polizei ermittelte weiter. Am Ende stellte sich heraus: Tobias Rehm hatte sich über das Backup Zugang verschafft. Er hatte Oliver beobachtet, seine Aktionen kopiert – und parallel ein eigenes System aufgebaut, um Daten zu verkaufen.

Auflösung

Der Täter war nicht Oliver Kern – sondern Tobias Rehm, der externe Techniker. Oliver hatte das System manipuliert, um auf Missstände hinzuweisen. Tobias nutzte die Gelegenheit, um echten Schaden anzurichten.

Die Hinweise waren subtil gestreut:

- Die parallelen VPN-Zugriffe.

- Die E-Mails mit gefälschter Absenderadresse.

- Die Zahlung nach Estland – ein Ablenkungsmanöver.

- Der versteckte Prozess im Server.

- Das Backup von Henrik – das Tobias missbrauchte.

Oliver wurde freigesprochen. Tobias wurde verhaftet. Clara führte neue Sicherheitsrichtlinien ein. Und Nordversand lernte, dass Vertrauen nicht nur ein Wert ist – sondern eine Verantwortung.

Wenn du möchtest, kann ich diese Geschichte als PDF oder Word-Datei exportieren oder eine Fortsetzung schreiben – etwa aus Sicht der Ermittler oder mit einem neuen Fall. Sag einfach Bescheid!

PDF-XChange Editor 10.7.1.399

PDF-XChange Editor | |

| 10.7.1.399 | |

| aktuelle Versionen sind lizenzpflichtig, alte Versionen übermitteln Datenschutzrelevante Infos | |

| Tracker Software | |

| – | |

| – | |

| Lizenzsoftware | |

| bitte deinstallieren | |

| Bewertung: | 1 von 10 |

| 500 |

UniGetUI 3.3.2

|

UniGetUI | |

| 3.3.2 | |

| Grafische Benutzeroberfläche (ehemals WingetUI) für die Microsoft Softwareverteilung Winget (Powershell), die ab Windows 10 22H2 in Windows integriert ist. Listet alle Software, installierte Software und verfügbare Updates auf. | |

| Marti Climent | |

| support@unigetui.com | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| https://github.com/marticliment/WingetUI | |

| Bewertung: | 6 von 10 |

| 552 |

SaaS - immer Azure IaaS-Server erforderlich

SaaS ist kein Selbstläufer – die Realität im Hintergrund

Viele Unternehmen erwarten bei der Umstellung von Warenwirtschaft (gevis), Dokumentenarchiv (s.dok/ECM) oder Business Intelligence (BI1) auf SaaS-Lösungen, dass damit die gesamte Serverlandschaft überflüssig wird. Doch das ist ein Trugschluss.

In der Praxis zeigt sich: Auch nach einer SaaS-Umstellung benötigen Unternehmen immer zusätzliche Server in einer IaaS-Umgebung, um wichtige Software, Datei- und Druckserver, Infrastrukturkomponenten oder Spezialanwendungen zentral zu verwalten und effektiv weiter zu betreiben.

Das Risiko veralteter Betriebssysteme

Ein häufig unterschätztes Risiko: Betriebssysteme ohne aktuelle Sicherheitsupdates.

- Cyberangriffe nutzen gezielt bekannte Schwachstellen in nicht mehr gepflegten Windows- oder Linux-Versionen.

- Compliance-Verstöße entstehen, wenn Unternehmen gesetzliche oder regulatorische Anforderungen nicht erfüllen.

- Kostenexplosionen drohen durch Notfallmaßnahmen, Datenverlust oder Betriebsunterbrechungen.

Statt in neue On-Premises-Server zu investieren, die weder hochverfügbar noch kosteneffizient sind, bietet sich die Migration nach Azure IaaS als erster Schritt an.

Schritt 1: Migration nach Azure IaaS

- Hohe Verfügbarkeit durch die Microsoft-Cloud-Infrastruktur

- Automatisierte Sicherheitsupdates und modernes Patch-Management

- Flexible Skalierung: Server können je nach Bedarf hoch- oder heruntergefahren werden

- Wegfall teurer Lizenzverlängerungen für lokale Systeme

Damit schaffen Unternehmen eine stabile, sichere Basis, um SaaS-Lösungen sinnvoll zu integrieren. Unser Cloud-Readiness Check prüft dabei, ob die Voraussetzungen dafür ausreichen bzw. was getan werden muss.

Schritt 2: Umstellung auf gevis SaaS & veo

Nach der erfolgreichen Migration können zentrale Anwendungen wie gevis und s.dok als SaaS genutzt werden. Das reduziert den Serverbedarf deutlich:

- Einige Systeme entfallen komplett

- Andere werden nur noch sporadisch benötigt, etwa für den Zugriff auf Beleg-Historien oder aufbewahrungspflichtige Daten

Damit bleiben die Betriebskosten gering, und gleichzeitig wird die gesetzliche Aufbewahrungspflicht erfüllt.

Fazit: IaaS bleibt – auch im SaaS-Zeitalter

Die Vorstellung einer vollständig serverfreien IT-Landschaft ist Illusion. Selbst nach der Umstellung auf SaaS benötigen Unternehmen eine Minimalumgebung in IaaS, z. B. für:

- Datei- und Druckdienste

- Fachanwendungen außerhalb von SaaS

- Recherchen in aufbewahrungspflichtigen Bestandsdaten (10 Jahre und mehr)

Wer heute plant, gevis, s.dok oder BI1 in die Cloud zu heben, sollte deshalb immer Azure IaaS als Fundament berücksichtigen. Nur so entsteht eine sichere, hochverfügbare und zukunftsfähige IT-Infrastruktur.

👉 Fazit in einem Satz: SaaS reduziert Server, ersetzt sie aber nicht vollständig – Azure IaaS ist der Schlüssel für Sicherheit und Effizienz.

Warum ein IT-Sicherheitscheck nach BSI-Standards unverzichtbar ist

Cyber-Angriffe nehmen zu – sind Sie vorbereitet?

[sticky_expire date="2026-02-01"]Die Zahl der Cyberangriffe auf Unternehmen steigt jedes Jahr drastisch. Hacker nutzen modernste Methoden, um Netzwerke, Systeme und Datenbanken zu kompromittieren. Ein veralteter Sicherheitsstatus ist dabei ein gefundenes Fressen.

Die gute Nachricht: Mit einem IT-Sicherheitscheck nach BSI-Standards können Sie diese Risiken aktiv minimieren – bevor Schaden entsteht.

Warum ein Audit unverzichtbar ist

- Sicherheitslücken schließen: Wir decken Schwachstellen auf, die für Sie oft unsichtbar bleiben.

- Compliance sicherstellen: Viele Branchen unterliegen regulatorischen Vorgaben. Mit einem Audit sind Sie auf der sicheren Seite.

- Kosten sparen: Ein erfolgreicher Cyberangriff verursacht Schäden in Millionenhöhe. Ein Audit kostet nur einen Bruchteil davon.

- Vertrauen stärken: Zeigen Sie Kunden, Partnern und Behörden, dass IT-Sicherheit bei Ihnen höchste Priorität hat.

Achtung: Ihr letztes Audit liegt länger als 12 Monate zurück?

...oder Sie haben noch nie einen IT-Sicherheitscheck durchführen lassen? Dann handeln Sie jetzt.

BSI-Standards werden regelmäßig aktualisiert – neue Risiken und Angriffsmethoden erfordern neue Prüfungen. Ein Audit, das älter als ein Jahr ist, kann Ihr Unternehmen in falscher Sicherheit wiegen. Wer nicht handelt, läuft Gefahr:

- Opfer von Datendiebstahl oder Ransomware zu werden

- rechtliche Konsequenzen und Bußgelder zu riskieren

- massive Image- und Vertrauensverluste zu erleiden

Ihr Weg zur Sicherheit

Unser IT-Sicherheitscheck nach BSI-Standards bietet Ihnen:

- Eine praxisnahe Analyse Ihrer IT-Sicherheitslage

- Klare Handlungsempfehlungen für sofortige Verbesserungen

- Einen verständlichen Prüfbericht als Nachweis für Management, Kunden und Partner

Handeln Sie, bevor es zu spät ist!

Jeder Tag ohne aktuellen Sicherheitscheck erhöht Ihr Risiko. Lassen Sie uns gemeinsam sicherstellen, dass Ihr Unternehmen bestmöglich geschützt ist.

Beauftragen Sie Ihren aktuellen IT-Sicherheitscheck jetzt. Hier Angebot, Preis und Details:

[linkbutton link="https://tech-nachrichten.de/it-sicherheits-check/" label="IT-Sicherheitscheck nach BSI Standards"]

Für bestehende Kunden ‒ Warum Folgeaudits notwendig sind

Wenn Sie bereits vor mehr als einem Jahr einen IT-Sicherheitscheck nach BSI-Standards durchgeführt haben, heißt das nicht, dass Sie jetzt sicher sind. Im Gegenteil: Die IT-Landschaft verändert sich ständig, und was vor 12 Monaten noch ausreichend war, kann heute erhebliche Risiken bergen. Deshalb sind regelmäßig Folgeaudits essenziell – und sie bringen wichtige Vorteile.

Warum ein Audit, das älter als 12 Monate ist, nicht mehr reicht

- Neue Bedrohungen & Angriffs-Muster

- Cyberkriminelle entwickeln ständig neue Methoden (z. B. Ransomware-Varianten, Zero-Day-Schwachstellen, Social Engineering, künstliche Intelligenz als Angriffswerkzeug). Was vor einem Jahr noch unbekannt war, ist heute möglich.

- Software, Firmware, Betriebssysteme usw. erhalten regelmäßig Updates oder Patches – neue Schwachstellen tauchen auf.

- Änderungen in der Infrastruktur / im Betrieb

- IT-Systeme wachsen oder verändern sich: Neue Applikationen, neue Nutzer, Veränderung im Netzwerk, neue Cloud-Dienste, Home-Office, mobile Endgeräte etc.

- Hardware-Alterserscheinungen oder Konfigurationsdrift (d.h. dass Systeme über die Zeit von der ursprünglichen sicheren Konfiguration abweichen).

- Gesetzliche Anforderungen und Standards entwickeln sich weiter

- BSI-Standards, Datenschutzgesetzgebungen (z. B. DSGVO), branchenspezifische Regelwerke werden aktualisiert.

- Anforderungen an Audits, Nachweisführung, Dokumentation u.a. werden verschärft.

- Compliance & Haftung

- Wenn ein Audit zu alt ist, bestehen Lücken in der Nachweisführung im Falle eines Cybervorfalls.

- Versicherungen könnten Forderungen ablehnen oder reduzieren, wenn kein aktueller Prüfungsnachweis vorliegt.

- Vertragsbeziehungen mit Kunden oder Partnern setzen oft einen aktuellen Security-Status voraus.

Nutzen von regelmäßigen Folgeaudits

- Aktuelle Risikobewertung

Ein Folgeaudit zeigt neue Risiken auf, die vorher nicht existierten oder noch nicht berücksichtigt wurden. So lässt sich gezielt vorsorgen. - Proaktive Sicherheitsverbesserungen

Nicht erst reagieren, wenn etwas passiert, sondern kontinuierlich optimieren: Sicherheitspatches, Schulungen, Anpassungen in der Architektur. - Stärkung des Vertrauens & Wettbewerbsvorteil

Ein modernes, regelmäßig geprüften Sicherheitsniveau ist auch ein Vertrauenssignal nach außen: Kunden, Investoren, Partner sehen, dass Sicherheit gelebt wird. - Kosteneinsparung langfristig

Schäden durch Sicherheitsvorfälle sind oft exponentiell teurer als regelmäßige Kontrollen. Auch weil Folgeaudits helfen, Schwachstellen früh zu erkennen und zu schließen. - Vorbereitung auf externe Kontrollen oder Notfälle

Behörden, Aufsichtsorgane, Auditoren (z. B. bei ISO / TISAX / NIS2) erwarten aktuelle Nachweise. Auch im Falle eines Incidents – z. B. Datenschutzverletzung ‒ ist ein aktuelles Audit ein wichtiger Teil der Reaktionsfähigkeit.

Empfehlungs-Intervall und Vorgehensweise

- Auditrhythmus

Viele Organisationen wählen einen jährlichen Folgeaudit. In besonders riskanten Umgebungen (z. B. kritische Infrastrukturen, stark regulierte Branchen) kann auch ein Halbjahres-Audit sinnvoll sein. - Scope prüfen und ggf. erweitern

Beim Folgeaudit nicht einfach alles gleich lassen – prüfe, ob zusätzliche Komponenten (neue Applikationen, Services, Endgeräte) aufgenommen werden müssen. - Bericht sorgfältig analysieren und Maßnahmen umsetzen

Ein Audit allein hilft wenig, wenn die identifizierten Schwachstellen nicht behoben werden. Ein klarer Maßnahmenplan, Priorisierung & Verantwortlichkeiten sind essenziell. - Dokumentation und Nachverfolgung

Alle Befunde und Maßnahmen sollten dokumentiert werden (z. B. wer macht was bis wann). Bei späteren Prüfungen oder Vorfällen kann das entscheidend sein.

Zoom 6.5.11

Zoom | |

| 6.5.11 | |

| alternative Videokommunikationslösung, ähnlich wie Microsoft Teams, aber ohne Office/Sharepoint Collaboration Integration, wenn nicht benötigt, deinstallieren, nicht auf Terminalservern einsetzen | |

| Zoom Video Communications, Inc. | |

| support@zoom.us | |

| 0800 101 1160 | |

| Mietlizenz Subscription | |

| im Installationspaket | |

| Client oder AVD | bitte deinstallieren | |

| Internet | |

| https://explore.zoom.us/de/products/meetings/ | |

| Bewertung: | 1 von 10 |

| 495 |

PhonerLite 3.32.0.0

|

|

|

PhonerLite | |

| 3.32.0.0 | |

| SIP IP-Telefonie Softphone VoIP-Client Freeware, zur Anbindung an SIP-Telefonanlagen oder Fritz!Boxen, benutzt Mikrofon und Lautsprecher vom PC/Notebook für Audio. 64-Bit Version verfügbar und empfohlen. | |

| Heiko Sommerfeldt | |

| support@phoner.com | |

| – | |

| kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://lite.phoner.de/index_de.htm | |

| Bewertung: | 8 von 10 |

| 175 | |

Remotedesktop msi wird auch eingestellt

Für Azure virtual Desktops #AVD benötigt man einen Client. Nachdem schon im Mai 2025 die Store App "Remotedesktop" eingestellt wurde (rotes Symbol), zieht Microsoft nun konsequent auch die remotedesktop.msi (x64) im März 2026 aus dem Verkehr.

- Der Remote Desktop Client (.MSI) (rotes Symbol) für Windows wird am 27. März 2026 das Ende des Supports erreichen. #endoflife

- Bis zu diesem Datum erhält der Client weiterhin Sicherheitsupdates. Danach wird er nicht mehr unterstützt und auch nicht mehr zum Download angeboten.

- Microsoft empfiehlt, rechtzeitig auf die neue Windows App umzusteigen, die AVD, Windows 365 und Microsoft Dev Box in einer einheitlichen Oberfläche integriert

Wer die Windows app nicht jedesmal herunterladen oder beispielsweise über Intune oder andere Werkzeuge ausrollen möchte, dem ist mit der unter Windows 11 integrierten Winget Software von Microsoft geholfen:

Offline installer .msix: winget download --id Microsoft.WindowsApp

Online Installer: winget dnstall --id Microsoft.WindowsApp

Deinstallieren: winget uninstall --id Microsoft.WindowsAppWichtig: Für den Zugriff auf die On-Prem Remote Desktop Server wird weiterhin die in Windows 11 integrierte MSTSC.exe benötigt. Wer es versehentlich deinstalliert hat in der Systemsteuerung, findet das Reparaturprogramm bei Microsoft (setup.exe)

Windows app fuer AVD 1.2.6424.0

|

|

|

Windows app für AVD | |

| 1.2.6424.0 | |

| Azure Virtual Desktop Client (AVD, .msix). einzusetzen. Für den Zugriff auf On-Prem RDP-Sever oder Windows Clients ist stattdessen weiterhin MSTSC (Remote Desktop Client für Windows) als Win32 Programm vorinstalliert. // Offline installer .msix: winget download –id Microsoft.WindowsApp / Online Installer: winget dnstall –id Microsoft.WindowsApp / Deinstallieren: winget uninstall –id Microsoft.WindowsApp // Die Remotedesktop app aus dem Microsoft Store muss seit Mai 2025 deinstalliert sein, die Remotedesktop.msi (rotes Symbol) ab 26.03.2026 ebenfalls | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| in Windows enthalten | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| https://learn.microsoft.com/de-de/previous-versions/remote-desktop-client/connect-windows-cloud-services?tabs=windows-msrdc-msi | |

| JA Link geprüft am: Do 21.08.2025 | |

| Bewertung: | 10 von 10 |

| 1835 | |

Remotedesktop 1.2.6424.0

|

Remotedesktop | |

| 1.2.6424.0 | |

| bald eol – Azure Virtual Desktop Client (AVD, .msi x64). Für den Zugriff auf On-Prem RDP-Sever oder Windows Clients ist stattdessen MSTSC (Remote Desktop Client für Windows) als Win32 Programm vorinstalliert. Die Remotedesktop app aus dem Microsoft Store muss seit Mai 2025 deinstalliert sein. Die Remotedesktop.msi (rotes Symbol) kann noch bis 26. März 2026 für AVD genutzt werden. | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| in Windows enthalten | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| https://learn.microsoft.com/de-de/previous-versions/remote-desktop-client/connect-windows-cloud-services?tabs=windows-msrdc-msi | |

| JA Link geprüft am: Do 21.08.2025 | |

| Bewertung: | 7 von 10 |

| 608 |

CCleaner 6.39.11548

CCleaner | |

| 6.39.11548 | |

| Adware, Freemium. Bringt außerdem keine Vorteile, sondern kann eher die Registry beschädigen. Deinstallieren! | |

| Gen Digital Inc | |

| support@ccleaner.com | |

| 0800 011 977 | |

| Freemium | |

| bitte deinstallieren | |

| Bewertung: | 1 von 10 |

| 539 |

doPDF 11.9.503

|

doPDF | |

| 11.9.503 | |

| ein weiterer Freemium Druckertreiber zum PDF erstellen. Bitte deinstallieren, da er nicht viel mehr kann als die kostenpflichtige Version zu bewerben. Bordmittel von Office oder Windows oder PDF24 PDF sind überlegen. Firmensitz ist in Rumänien | |

| Softland Romania | |

| support@dopdf.com | |

| 0800 000 578 | |

| Freemium | |

| bitte deinstallieren | |

| Bewertung: | 1 von 10 |

| 574 |

LibreOffice 25.8.0

|

|

LibreOffice | |

| 25.8.0 | |

| eingeschränkte Microsoft-Office Alternative (x86_64 = 64-Bit, nur für Word und Excel, enthält kein E-Mail-Programm). Erstellt ausfüllbare PDF-Formulare aus Word-Dateien, kann QR-Codes erzeugen und Office-Formate lesen und schreiben. Repack ist auf Koexistenz mit Microsoft Office auf dem System eingestellt, nimmt keine Office Verknüpfungen, installiert nur DE. Ist ohne LOG4. msiexec /i libreoffice_x64.msi /qb- PRODUCTLANGUAGE=1031 LANGUAGE=1031 /norestart CREATEDESKTOPLINK=0 VC_REDIST=0 REGISTER_NO_MSO_TYPES=1 REGISTER_ALL_MSO_TYPES=0 RebootYesNo=No ISCHECKFORPRODUCTUPDATES=1 QUICKSTART=0 UI_LANGS=de ADDLOCAL=gm_Root,gm_r_Ure_Hidden,gm_r_Fonts_OOo_Hidden,gm_r_Files_Images,gm_r_Brand,gm_p_Base,gm_p_Calc,gm_p_Draw,gm_p_Impress,gm_p_Math,gm_p_Wrt,gm_Prg,gm_Oo_Linguistic,gm_o_Grfflt,gm_Helppack_r_de,gm_Langpack_r_de,gm_r_ex_Dictionary_De | |

| libreoffice.org | |

| support@libreoffice.org | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Server | Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://download.documentfoundation.org/libreoffice/testing/ | |

| JA Link geprüft am: Mi 20.08.2025 | |

| Bewertung: | 6 von 10 |

| 94 | |

Mozilla Thunderbird 142.0

|

Mozilla Thunderbird | |

| 142.0 | |

| alternativer E-Mail-Client der Mozilla Foundation, Im geschäftlichen Umfeld braucht man meistens auch Kalender und Kontakte synchronisiert. Hier ist Outlook deutlich besser, aber kostenpflichtig. Wer auf Funktionen und Schnittstellen wie olhandler verzichten kann, verwendet die Mail und Kalender App von Windows 10 bzw. bald die neue Outlook App. | |

| Mozilla Foundation | |

| support@mozilla.com | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| bitte deinstallieren | |

| Internet | |

| https://www.thunderbird.net/de/ | |

| Bewertung: | 1 von 10 |

| 507 |

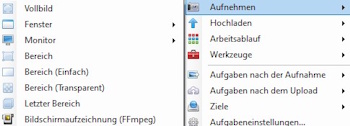

ShareX 18.0.1

|

|

ShareX | |

| 18.0.1 | |

| Bildschirm-Schnappschüsse und Screen Recorder automatisiert für Win10 und Server 2019/2022 (alles mit Kombinationen der Druck-Taste), (Shift+Druck) zeichnet Bildschirm als Video MP4 und Ton als AAC vom Mikrofon/Lautsprecher auf, erstellt auch Video Thumbnails, basiert auf Greenshot. Benutzt FFMPEG. MOD: Autosave auf c:/temp und AltGr+Druck als FullSnap Hotkey – / – Für Win11 24H2 und Server 2025 nicht mehr erforderlich: Im Snipping-Tool von Windows 11 ab 24H2 sind Snapshots und Videos mit Audioquelle mit Auto-Speichern möglich. Wer die Tools benutzt, kann es dennoch gern einsetzen. | |

| GPL | |

| support@sharex.com | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://getsharex.com/ | |

| JA Link geprüft am: Di 19.08.2025 | |

| Bewertung: | 6 von 10 |

| 202 | |