Inhaltsverzeichnis

- Mobile Geräte mit Bitlocker verschlüsseln 2 - 3

- Neulich in Outlook 4

- Drucken oder nicht – Septemberpatch 5 - 6

- Jetzt auch noch HIVE Nightmare 7 - 8

- Print- und HIVE-Nightmare Sicherheitslücken 9 - 10

- Crypto-Angriffe - wenn nur noch eine Datensicherung hilft 11 - 12

- Datenübertragungen richtig verschlüsseln 13 - 14

- Windows Print Nightmare Lücken – geschlossen 15 - 17

- Exchange Server betreiben? Nicht mehr! 18 - 19

- Exchange Server kritische Sicherheitslücke 20

- Microsoft Produktnamen - Virenschutz 21

- Cookies nur mit Einwilligung - Urteil vom 28.05.2020 22

- E-Mails verschlüsseln? 23 - 24

- Kennworte regelmäßig ändern? Nein! 25 - 27

- Support für Backup Exec endet 28

- Kritische Lücke in Logitech Funkmäusen/Tastaturen 29 - 30

Mobile Geräte mit Bitlocker verschlüsseln

In den BSI-Grundschutz-Katalogen 200-1 und im Prüfungsstandard 330 und auch aus der DSGVO lässt sich ableiten, dass mobile Geräte (Notebooks, Laptops) Daten (insbesondere personenbezogene Daten) verschlüsselt speichern müssen. Unter Windows steht dafür der Bitlocker ab den Pro-Versionen von Windows 10 zur Verfügung.

In diesem etwa 12 Minuten langen Tutorial zeige ich Ihnen anhand einer virtuellen Windows 10 Maschine, Laufwerke verschlüsseln und gegen unberechtigten Zugriff mit einer Systemstart-PIN sichern.

Das Video ist nur für vollständig zertifizierte Syskos verfügbar.

[ddownload id="28495"]Gruppenrichtlinien

Die Einstellungen für den Bitlocker lassen sich domänenweit über Gruppenrichtlinien festlegen. Die Einstellungen für BitLocker finden sich unter:

Computerkonfiguration => Administrative Vorlagen => Windows Komponenten => BitLocker-Laufwerks-verschlüsselung.Hier gibt es den Eintrag BitLocker-Wiederherstellungsinformationen im Active Directory Domaindiensten speichern.

Auch lässt sich hier festlegen, ob beim Einschalten eine PIN eigegeben werden muss:

Dazu im Unterordner: „Betriebssystemlaufwerke“ => Zusätzliche Authentifizierung beim Start anfordern

Die minimale PIN-Länge lässt sich mit einer weiteren Richtlinie in dem Ordner auf 4 oder 6 Zeichen setzen (nach BSI Grundschutz ist eine 4-stellige numerische PIN zum Entsperren des Gerätes ausreichend, da damit noch kein Zugriff auf Daten möglich ist (dieser erfolgt erst nach der Windows Domänen-Anmeldung).

Bitlocker aktivieren

Nach Neustart des Rechners und Anmeldung als Domänen-Admin kann über die klassische Systemsteuerung oder den Windows-Explorer der Assistent zur Bitlocker-Laufwerksverschlüsselung gestartet werden.

Hierbei wird der Wiederherstellungsschlüssel zusätzlich auf einem Netzwerklaufwerk oder Speicherstick zu speichern sein.

Wiederherstellungsschlüssel aus AD auslesen

Auf einem der Domänencontroller (dort wo Admins die Schlüssel auslesen wollen) im Server-Manager zwei Features aktivieren: BitLocker Wiederherstellungskennwort - Viewer und Tools zur BitLocker-Laufwerksverschlüsselung. Danach sollte in Active Directory-Benutzer und -Computer beim Öffnen eines Computer-Objektes ein neuer Reiter mit der Beschriftung BitLocker-Wiederherstellung zu sehen sein. Der Powershell-Befehl lautet:

$computer = Get-ADComputer -Identity CRECOVERY01

$recoveryInformation = Get-ADObject

-Filter {objectClass -eq 'msFVE-RecoveryInformation'}

-SearchBase $computer.DistinguishedName

-Properties *Neulich in Outlook

Wie der „Kudnenservice“ der Sparkasse mitteilt, ist es unbedingt erforderlich, auf den Link in der E-Mail zu klicken. Durch das neue Verfahren S-CERT leert sich dann Ihr Girokonto, nachdem Sie alle Zugangsdaten eingegeben haben, automatisch 😉 und Sie sparen das vielfach erhobene Verwahrentgelt.

Mittlerweile machen die kriminellen Organisationen auch recht wenig Rechtschreibfehler. Dennoch wird es immer wieder Mitarbeitende geben, die in solchen E-Mails (mal abgesehen davon, dass hier der Spamfilter erfolgreich markiert hat) auf die enthaltenen Links klicken. Die E-Mail selbst enthält zusätzlich 1-Pixel Elemente, die dem Absender melden, dass die von ihm gewählte E-Mail-Adresse existiert (in dem Fall mein Spam honeypot).

Dennoch kann man nicht oft genug wiederholen: Weder ein Geldinsitut, noch ein namhafter Lieferant schickt einen Link in einer E-Mail, geschweige denn eine Rechnung als Word-Datei oder einen Anhang, der bösartigen Code enthält. Selbst wenn Sie von einem Ihnen bekannten Absender eine Excel- oder Word-Datei erwarten, öffnen Sie diese nicht und aktivieren Sie keinesfalls Makros darin (Bei Microsoft 365 können Admins per Richtlinie alle Makros und Weblinks in solchen Dokumenten blockieren, bei den Kaufversionnen wie Office 2021 Home & Business geht das nicht)

Fazit

Sensibilisieren Sie Ihre Mitarbeitenden REGELMÄßIG im Umgang und Verhalten mit E-Mails. E-Mails, die HTML-Code und Links enthalten, sollten gar nicht erst geöffnet, sondern ungesehen gelöscht werden.

Hören Sie mehr dazu in unserem kostenlosen Webcast im November.

Drucken oder nicht – Septemberpatch

Update vom 21.09.2021: Wer seine Systeme bestmöglich absichern möchte, kann nun doch das September-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Zusätzlich sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print] "RpcAuthnLevelPrivacyEnabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint] "RestrictDriverInstallationToAdministrators"=dword:00000000

Ursprünglicher Artikel

Für diejenigen von Ihnen, die noch die alte Version von #Windows 10 im Einsatz haben (#1809, aktuell ist 21H2) gilt. Sie dürfen das obengenannte September-Patch-Release nicht installieren, weil Nebenwirkungen aufgrund der erhöhten Sicherheitseinstellungen auftreten können. Haben Sie es bereits über die automatische Updatefunktion installiert, sollten Sie es wieder deinstallieren.

Die Probleme (#Drucken funktioniert nicht mehr) können auch bei Windows Server 2019 (build 17763) auftreten. Betroffen sind dort jedoch nur der Druck- und die Terminalserver (RDS, Citrix). Auch in diesem Fall führen Sie ein Update-Rollback durch.

Wie finden Sie heraus, ob das Update installiert ist?

Start/Ausführen/Winver : Wird Build 17763.2183 angezeigt, ist das Update installliert

gilt für Druckserver 2019, Terminalserver 2019 und alte Windows 10 Versionen 1809 (end of support)

Windows 10 Maßnahmen

Stattdessen ist es ratsam, betroffene Rechner auf die aktuelle Windows Version 21H2 zu aktualisieren. Da das von der oben genannten alten Version einer Migration gleichkommt, dauert das pro System zwischen 40 und 60 Minuten. Danach ist die aktuelle Windows 10 Version installiert, wo nach bisherigen Erkenntnissen das Sicherheitsupdate vom September (dieses hat eine andere KB-Nummer, nämlich kb5005565) keine Beeinträchtigungen auftreten.

Hintergrund: Microsoft unterstützt die aktuelle Windows Version immer 18 Monate lang. In diesem Zeitraum sollte auf das aktuelle Funktionsupgrade hochgezogen werden. Dieses wird auch (wenn man es administrativ nicht verhindert), bei ausreichender Internetverbindung mit angeboten und installiert. In allen anderen Fällen ist das System nicht mehr im Microsoft Support und Nebenwirkungen bei Sicherheitspatches sind wahrscheinlich.

Aktuell gilt für Windows 10, Version 21H2 (19044): Mit Erscheinen von Windows 11 im Oktober 2021 erhält Windows 10 bis Oktober 2025 nur noch #Sicherheitsupdates. Dennoch sollten Sie alle Systeme auf diese letzte Version 21H2 bringen.

Tipp: Den Windows 10 Stand erkennen Sie, wenn Sie Start/Ausführen: WINVER eingeben. Dort muss Version 21H2 (Build 19044.1237) stehen.

Windows Server 2019 Maßnahmen

warten, bis Microsoft eine Lösung anbietet. Solange diese Server nicht aktualisieren und die möglichen Risiken (MSTHML-Lücke und Print Nightmare Lücke) kalkulieren.

Jetzt auch noch HIVE Nightmare

Elm Street lässt grüßen: Beim Schließen der kritischen #Sicherheitslücken in #Windows hat Microsoft die Print Nightmare Lücke nicht vollständig gepatcht. Deshalb kann ein Angreifer, nur wenn er sich bereits im selben IP-Netzwerk befindet, immer noch im System-Kontext Schadprogramme installieren. Die Lücke ist damit nicht mehr ganz so kritisch, aber immer noch vorhanden. Eine andere Lösung, als gänzlich auf das Drucken zu verzichten, gibt es nicht. Zusätzlich wurde vor wenigen Tagen eine weitere Lücke entdeckt: Der so benannte HIVE #Nightmare. Damit kann ein Angreifer Sicherheitsinformationen und Kennwort-Hashes der lokalen Benutzer auslesen und somit sich leichter Adminrechte über das Gerät verschaffen. Betroffen sind die SAM, SYSTEM, and SECURITY registry #hive files, aber auch nur, wenn man die Volumen-Schattenkopien (VSS) nutzt. Ohne diese Schattenkopien bedeutet eine defekte Registry Neuaufsetzen des ganzen Systems. Für die untere Lücke beschreibt Microsoft eine Art Workaround, die zwar die Sicherheitslücke schließt, die Nebenwirkung hat, dass das System nach einem Fehler neu aufgesetzt werden muss. Registry-Fehler lassen sich so nicht mehr über eine Datensicherung restaurieren. Systemkoordinatoren sollten selbst entscheiden, zumal die Lücke auch nur dann genutzt werden kann, wenn man sich im selben Netzwerk befindet, ob sie eine Registry ohne Datensicherung (VSS) oder das Restrisiko eines internen Angriffs in Kauf nehmen. Da die Passwort-Hashes der lokalen Benutzer nicht sonderlich gut verschlüsselt sind, ist es insbesondere bei unsicheren Passwörtern eine Fragen von wenigen Minuten, bis der Angreifer dann lokale Adminrechte über diesen Rechner hat. Domänencontroller und das Active Directory sind von der Lücke nicht betroffen. Laut Microsoft Artikel sind zwar auch Server 2019 betroffen, sowie Windows 10 (ab Version 1809) und Windows 11, es geht aber nur um die lokalen Benutzer und nciht die Active Directory Datenbank. Ein Angreifer kann damit nicht die Domain admin Rechte hacken.Quelle: Microsoft Security Bulletin https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934

Print- und HIVE-Nightmare Sicherheitslücken

Die Elm Street und Freddy lassen grüßen: Beim Schließen der kritischen #Sicherheitslücken in #Windows hat Microsoft etwas nicht gepatcht. Deshalb kann ein Angreifer, nur wenn er sich bereits im selben IP-Netzwerk befindet, immer noch im System-Kontext Schadprogramme installieren. Die Lücke ist damit nicht mehr ganz so kritisch, aber immer noch vorhanden. Eine andere Lösung, als gänzlich auf das Drucken zu verzichten, gibt es nicht.

Zusätzlich zum #Print-Nightmare wurde vor wenigen Tagen eine weitere Lücke entdeckt: Der so benannte HIVE Nightmare. Damit kann ein Angreifer Sicherheitsinformationen und Kennwort-Hashes der lokalen Benutzer auslesen und somit sich leichter Adminrechte über das Gerät verschaffen.

Betroffen sind die SAM, SYSTEM, and SECURITY registry hive files, aber auch nur, wenn man die Volumen-Schattenkopien (VSS) nutzt. Ohne diese Schattenkopien bedeutet eine defekte Registry Neuaufsetzen des ganzen Systems.

Für die untere Lücke beschreibt Microsoft eine Art Workaround, die zwar die Sicherheitslücke schließt, die Nebenwirkung hat, dass das System nach einem Fehler neu aufgesetzt werden muss. Registry-Fehler lassen sich so nicht mehr über eine Datensicherung restaurieren.

Systemkoordinatoren sollten selbst entscheiden, zumal die Lücke auch nur dann genutzt werden kann, wenn man sich im selben Netzwerk befindet, ob sie eine Registry ohne Datensicherung (VSS) oder das Restrisiko eines internen Angriffs in Kauf nehmen.

Da die Passwort-Hashes der lokalen Benutzer nicht sonderlich gut verschlüsselt sind, ist es insbesondere bei unsicheren Passwörtern eine Fragen von wenigen Minuten, bis der Angreifer dann lokale Adminrechte über diesen Rechner hat.

Domänencontroller und das Active Directory sind von der Lücke nicht betroffen. Laut Microsoft Artikel sind zwar auch Server 2019 betroffen, sowie Windows 10 (ab Version 1809) und Windows 11, es geht aber nur um die lokalen Benutzer und nciht die Active Directory Datenbank. Ein Angreifer kann damit nicht die Domain admin Rechte hacken.

Quelle: Microsoft Security Bulletin

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934

Crypto-Angriffe - wenn nur noch eine Datensicherung hilft

Wenn ein Crypto Angriff erfolgt, ist trotz technischer Sicherungsmaßnahmen meist ein Mitarbeiter Schuld, der auf Links oder Anhänge klickt, die nicht das enthalten, was sie vorgeben. Ein Restrisiko bleibt also trotz aktuellem Virenscanner und einer Gen2 Firewall mit SSL-Interception und Content Filtering.

Hat man eine #Datensicherung - egal auf welchem Medium - würde diese aber auch schon verschlüsselte Daten wegsichern. Die meisten Trojaner installieren sich zunächst und legen dann zeitverzögert los. Sie verschlüsseln Dokumente und machen sie unbrauchbar, die im Schreibzugriff des Benutzers liegen oder verschaffen sich über Zero-Day-Lücken Adminrechte.

Wer dann eine Bandsicherung von der Zeit vor dem Befall hat, kann man in der Regel noch unversehrte Dateien rücksichern. Entscheidend ist also die letzte erfolgreiche Datensicherung, bevor Daten verschlüsselt wurden.

Generell gibt die Faustformel 3 - 2 - 1 für Datensicherungen, d.h. auf einem Band, auf einem Datenträger und in der Cloud oder auf einem Offline-Medium in anderem Brandabschnitt).

- Zusätzlich gilt: Nach BSI sind erfüllen nur Offline-Sicherungen (physikalisch getrennt) auf passive Medien (Geräte ohne Elektronik wie LTO-Bänder) den Grundschutz.

- Ferner müssen die Daten ordnungsgemäß und sicher gelagert und beide Stufen der Datensicherung (SQL-Backup und Veeam Backup Reports) täglich kontrolliert werden

- Zusätzlich müssen regelmäßige Bandsicherungsprüfungen (Proberücksicherungen auf anderem Gerät) durchgeführt werden, um sicher zu sein, dass das, was gesichert wurde, auch wiederherstellbar ist.

Den Check Ihrer #Datensicherung (Bandprüfungen) können Sie bei uns hier beauftragen. Im Dutzend etwas günstiger.

Wenn Sie das komplette Szenario und die Anforderungen nach BSI Grundschutz testiert haben möchten, buchen Sie bitte unseren IT-Sicherheitscheck. Dieser liefert Ihnen ein mit Prüfungsverbänden abgestimmtes Dokument und zeigt potenzielle Mängel auf.

Datenübertragungen richtig verschlüsseln

Lange Zeit gab es verschiedene Verschlüsselungsverfahren, um Daten sicher von A nach B zu übertragen. Einige davon (SSL 3.0, TLS 1.0 und 1.1 und #Verschlüsselung mit RC4-Hashwerten) sind so alt, dass Sie leicht zu entschlüsseln sind. Viele Provider haben daher längst die alten Verfahren abgeschaltet.

Versucht man nun Daten zu übertragen, kommt eine Fehlermeldung und die Verbindung kommt nicht zustande. Viele - fast alle - Schnittstellen und Programme basieren dabei auf der Programmierschnittstelle "Microsoft .net Framework". Da je nach verwendeter .net Version unterschiedliche Fehler auftreten, sollte auf allen Systemen mit einem Registry-Schlüssel dafür gesorgt werden, dass nur noch sichere Verfahren ausgewählt werden.

Zusätzlich muss natürlich die versendene Software überhaupt in der Lage sein, nach TLS 1.2 Standard zu verschlüsseln. Ein Beispiel: Seit das frühere s.net "Managed Transfer" heißt, unterstützt es nur noch die sicheren Standards. Dennoch sollte auch hier der Registry-Schlüssel gesetzt werden:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\TLS 1.2\Client]

„DisabledByDefault“ = dword:00000000Sollten die Schlüssel „TLS 1.1“ und „TLS 1.2“ und „Client“ noch nicht existieren, dann bitte anlegen. Damit .NET das Systemdefault-TLS-Protokoll verwendet, müssen die folgenden Schüssel gesetzt werden:

Hier für x64 bzw. Eine 64-Bit .NET-Anwendung

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SystemDefaultTlsVersions" = dword:00000001

"SchUseStrongCrypto" = dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions" = dword:00000001

"SchUseStrongCrypto" = dword:00000001

und für x86 bzw. eine 32-Bit .NET-Anwendung

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727]

"SystemDefaultTlsVersions" = dword:00000001

"SchUseStrongCrypto" = dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions" = dword:00000001

"SchUseStrongCrypto" = dword:00000001Windows Print Nightmare Lücken – geschlossen

Updates verfügbar: 07.07.2021

Microsoft hat außerplanmäßig das Update KB5004945 und andere Updates bereitgestellt. Stand 8.7. auch für Server 2016 und alte Windows 10 Versionen. Diese schließen die Print Nightmare Lücke. Die Updates werden allerdings nur für alle Produkte, die noch nicht „end of life“ sind, unterstützt (auch wenn in der Liste Fixes für ältere Betriebssysteme gelistet werden). Windows 7 PCs und Server 2008 R2 bleiben damit grundsätzlich ungeschützt, es sei denn man hat das ESU (extended Support Abo) gebucht. Auf diesen Systemen sollte kein Druckdienst gestartet sein. Wer Sitzungsdrucker unter RDP oder Citrix über den Windows Druckserver auf Server 2008 R2 Basis betreibt, sollte jetzt erst recht über eine Cloud Migration (bei IaaS Installation auf Azure 2019 Servern) nachdenken. Denn dort werden in der Regel nur Betriebssysteme eingesetzt, die aktuell bzw im erweiterten Support sind. Zusätzlich wichtig (weil sich die Lücke sonst trotz Patches ausnutzen lässt): In der Registry unter HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint sicherstellen, dass die folgenden Einträge nicht vorhanden – standardmäßig der Fall – beziehungsweise deaktiviert sind:- NoWarningNoElevationOnInstall = 0 (DWORD) oder nicht vorhanden

- UpdatePromptSettings = 0 (DWORD) oder nicht vorhanden

Ursprünglicher Artikel

In allen #Windows Betriebssystemen (für Clients und Server) steckt eine neue #Sicherheitslücke, die bisher noch nicht geschlossen wurde. Damit kann ein Angreifer ohne Adminrechte schadhafte Bibliotheken und Schadcode in das System schleusen (und ausführen). Microsoft stuft die Lücke als kritisch ein und empfiehlt den #Druckspooler (Druckwarteschlange) Dienst zu deaktivieren – was nicht zielführend ist. Schließlich kann dann nicht mehr über den Server gedruckt werden.Funktionsweise eines Angriffs

Im Prinzip stehen einem Angreifer an jedem Gerät Angriffspunkte zur Verfügung, wo der Druckerwarteschlangen Dienst läuft. Das ist ab Werk auf allen Windows Clients – unabhängig von der Version der Fall und auf Druckservern. Wie ein Angreifer diese Geräte erreicht, steht auf einem anderen Blatt – meistens indem er Benutzer in Mails oder Webseiten auffordert, auf irgendwas zu klicken. Das angeklickte Schadprogramm wird dann im Benutzerkontext ausgeführt und greift als erstes alle Systeme an, wo der Druckdienst läuft. Hier werden dann Schadprogramme injiziert und verschlüsseln zB alle Daten. Bis zum Patchday bzw. bis ein Fix zur Verfügung steht, ist es also eine Risikoabwägung, ob man den Workaround nutzt und nachher wieder deaktiviert (auch hier können Nebenwirkungen entstehen) oder das Risiko eingeht, dass etwas eingeschleust wird.Möglicher Workaround

Es gibt aber auch einen Workaround, der den Zugriff auf den Druckserver sperrt. Damit soll weiterhin gedruckt werden können. Möchte man eine Konfigurations-Änderung am Druckserver vornehmen (also zum Beispiel einen neuen Drucker installieren oder eine Einstellung ändern), muss man die Änderung wieder zurücknehmen. Das Ganze gilt, solange bis Microsoft einen Notfall Patch liefert. Die benötigten (administrativen) Powershell-Skripte hier (Benutzung auf eigenes Risiko, Nebenwirkungen sind nicht ausgeschlossen)$Path = "C:\Windows\System32\spool\drivers" $Acl = (Get-Item $Path).GetAccessControl('Access') $Ar = New-Object System.Security.AccessControl.FileSystemAccessRule("System", "Modify", "ContainerInherit, ObjectInherit", "None", "Deny") $Acl.AddAccessRule($Ar) Set-Acl $Path $Acl$Path = "C:\Windows\System32\spool\drivers" $Acl = (Get-Item $Path).GetAccessControl('Access') $Ar = New-Object System.Security.AccessControl.FileSystemAccessRule("System", "Modify", "ContainerInherit, ObjectInherit", "None", "Deny") $Acl.RemoveAccessRule($Ar) Set-Acl $Path $AclFix for PrintNightmare CVE-2021-34527 exploit to keep your Print Servers running while a patch is not available Fabio Viggiani, Blog-Artikel

Exchange Server betreiben? Nicht mehr!

Bereits im März und im April wurden in den #Exchange Server Produkten kritische #Sicherheitslücken geschlossen. Die als #Hafnium betitelten Angriffe auf Server weltweit machten Schlagzeilen und sorgten für zahlreiche Schäden und Ausfälle.

Exchange 201x versus Exchange online

Bei Einsatz und Betrieb eines Exchange Servers im eigenen Hause ist der Systemkoordinator für das manuelle Installieren der Sicherheitsupdates auf den Servern verantwortlich. Im Gegensatz zu den halbautomatisch (nur installieren und neu starten) durchführbaren Windows Updates erfordert die Installation von Exchange Patches größere Wartungsfenster und sie müssen komplett von Hand heruntergeladen und installiert werden. Vielfach sind mehrere Updates und Neustarts des Exchange Servers erforderlich.

Mit dem Online Dienst "Exchange online" kümmert sich Microsoft um alle Updates der Plattform. Die Erfahrung hat gezeigt, dass erkannte Sicherheitslücken dort 2-3 Wochen eher geschlossen sind, bevor sie in den Medien publik werden.

Mit Skykick Backup lassen sich auch Langzeit-Sicherungs- und Aufbewahrungs-Szenarien abbilden, so dass auch die Datenmengen in der Bandsicherung von veeam signifikant reduziert werden und die Nachtsicherung schneller fertig ist.

Kritische Sicherheitslücken auch im Mai 2021 geschlossen

Am Dienstag (gestern) um 1900 Uhr war wieder Patchday. Wieder wurden kritische Lücken geschlossen. Wie auch im April gab es KEINE Updates mehr für den Exchange Server 2010. Wer ein solch altes Produkt noch im Einsatz hat, handelt vorsätzlich und Versicherungen kürzen die Leistungen im Schadenfall rigoros.

Die aktuellen Mai-Updates setzen wieder voraus, dass der Exchange Server den Update-Stand von April bereits hat, ansonsten müssen auch die Updates von April zuvor installiert werden. Das sind:

Exchange Server 2013 CU23

Quelle: Microsoft Security Blog

Exchange Server 2016 CU19 and CU20

Exchange Server 2019 CU8 and CU9

Fazit

Das Risiko, Opfer eines Angriffs mit einem Exchange Server im Hause zu werden ist, mit allen Konsequenzen auch im Datenschutz- und strafrechtlichen Bereichs kritisch. Unternehmen sollten umgehend auf Exchange online in Verbindung mit Skykick Langzeitsicherung umstellen. Auch im Mai gilt wieder: Alle Exchange online Kunden sind nicht betroffen.

Wenden Sie sich gern an unser Team Cloud Vertrieb unter Leitung von Andreas Lübke für ein Angebot für eine Exchange online Migration.

Exchange Server kritische Sicherheitslücke

Eine akute #Sicherheitslücke in #Exchange Servern 2010, 2013, 2016 und 2019 ermöglicht es Angreifern, Kontrolle über das System zu bekommen und Schadsoftware einzuschleusen. Die Lücke ist nach einer chinesischen Hackergruppe #Hafnium benannt.

Microsoft hat für die Lücke einen Patch bereit gestellt, der unbedingt zeitnah installiert werden muss.

Die Microsoft Cloud-Dienste (Exchange online) sind nicht von der Lücke betroffen bzw. wurde der Patch dort schon von Microsoft installiert.

Aktionen / Maßnahmen

Wenn Sie noch einen Exchange Server im eigenen Hause in Betrieb haben, installieren Sie unbedingt den Patch mit Stand vom 03. März 2021. Die gepatchten Versionen tragen folgende Nummern:

- Exchange Server 2010 (RU 31 for Service Pack 3)

- Exchange Server 2013 (CU 23)

- Exchange Server 2016 (CU 19, CU 18)

- Exchange Server 2019 (CU 8, CU 7)

Quelle: Microsoft Security Update Guide

https://msrc.microsoft.com/update-guide/releaseNote/2021-Mar

Ein Microsoft-Mitarbeiter hat auf GitHub ein Powershell Script öffentlich zur Verfügung gestellt, um den Verwundbarkeits-Status zu prüfen. Exchange 2010 wird vom Script allerdings nicht unterstützt. Gleichwohl gibt es für diesen Server ohne Support auch einen Notfallpatch.

Microsoft Exchange Prüfscript auf Github

https://github.com/dpaulson45/HealthChecker#download

Qualifizierte Unterstützung

Wenn Ihnen das hier beschriebene zu kompliziert erscheint, beauftragen Sie gern unsere technischen Kollegen über einen Supportvorgang. Wir freuen uns auf Ihren Auftrag

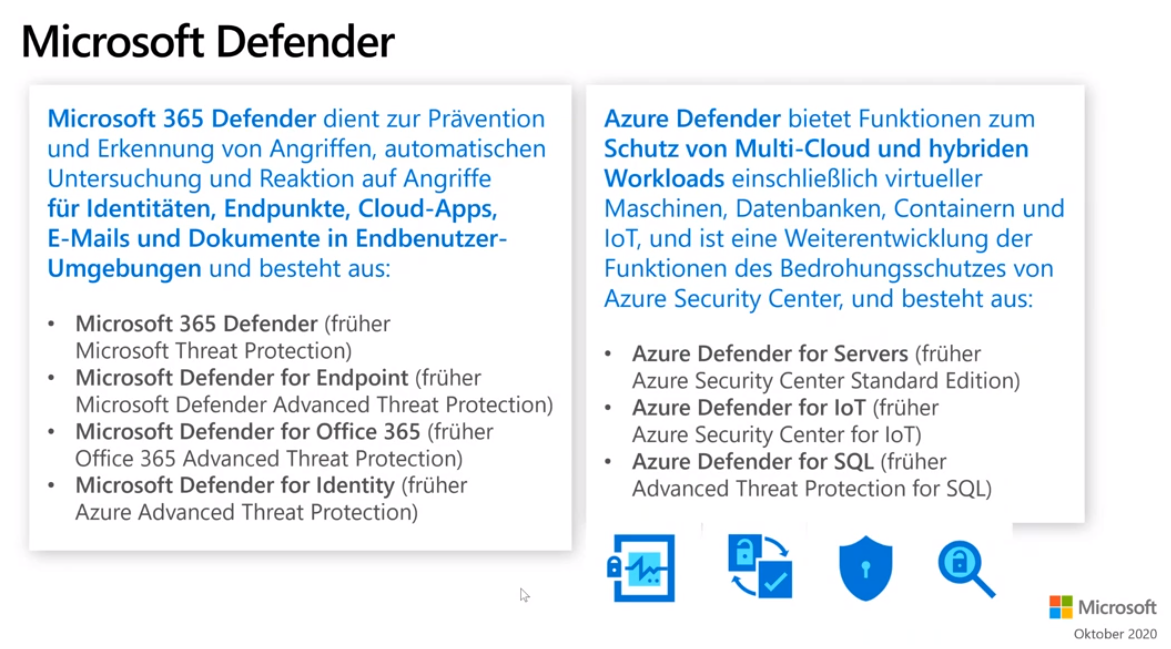

Microsoft Produktnamen - Virenschutz

Bereits im Oktober 2020 hat Microsoft bei den Bezeichnungen seiner Virenschutz-Abonnement-Produkte aufgeräumt und diese so neu benannt, dass man klar die Zugehörigkeit erkennen kann. Im Schaubild sehen wir die Gegenüberstellung neu (alt).

Während jedes Windows 10 Betriebssystem mittlerweile den Defender Endpoint (reinen Client-Virenscanner) als Bordmittel mit ausliefert, wird dieser erst in Firmennetzwerken administrierbar, wenn man die dazu notwendigen Verwaltungs-Web-Konsolen abonniert.

Im Microsoft 365 Business Premium Plan ist beispielsweise die verwaltete Endpoint-Protection, die dann entweder im Windows Virtual Desktop in Azure oder auf dem lokalen, mit der BP Lizenz ausgestatteten Windows 10 Client genutzt werden kann, als Addon für unter 2€ monatlich pro User zubuchbar.

Für die Server braucht man natürlich auch Virenschutz, der auf der rechten Seite im Schaubild abonnierbar ist.

Tipp: Wenn Ihre Kaspersky-Lizenz in Kürze abläuft und im Zuge einer Cloud-Migration (IaaS) ohnehin der Virenschutz neu installiert werden muss, ist in vielen Fällen die Miete der verwalteten Microsoft Antivirus-Lösung wirtschaftlicher und zentral über das M365 AdminCenter zu administrieren.

Cookies nur mit Einwilligung - Urteil vom 28.05.2020

Hinweis vorab: Dieser Artikel beschreibt lediglich "best practice" und wurde sorgfältig recherchiert. Die Inhalte sind nicht rechtsverbindlich. Bei Rechts-Fragen wenden Sie sich an Ihren Datenschutz-Beauftragten oder einen Fach-Anwalt mit Schwerpunkt Datenschutz.

Ende Mai entschied der Bundesgerichtshof zur Frage, wie mit der Speicherung von #Cookies und etwaigen Einwilligungen umzugehen sei (BGH, Urteil vom 28.05.2020, Az. I ZR 7/16, Cookie-Einwilligung II).

Die vielfach praktizierte bisherige Praxis "Mit der Nutzung der Website akzeptieren Sie die Cookie-Nutzung/OK", die sich aus dem Telemediengesetz TMG ableiten ließ, ist damit nicht mehr wirksam.

Eine Internet-Seite (die meist mehr als die technischen Cookies verwendet) muss darauf den Nutzer vorab nicht nur hinweisen, sondern ihm die Möglichkeit der Auswahl geben. Hierbei unterscheidet man mehrere Stufen:

* Technisch notwendige Cookies (nur hierfür darf die Checkbox gesetzt sein, der Benutzer kann dennoch im Browser Cookies abschalten und große Teile der Seite müssen noch funktionieren)

* Komfort- und Präferenz-Cookies (hier ist die Checkbox nicht aktiviert - der Benutzer kann den Haken setzen, um diese Cookies zu nutzen)

* Marketing-und Statistik Cookies (auch hier galt bisher die Opt-In Pflicht - Benutzer muss Erlaubnis explizit erteilen). Wer solche Cookies nicht

* Drittanbieter-Cookies (Opt-In vorgeschrieben, Cookies werden an Dritte weiter gegeben).

Wir verwenden auf unseren Webseiten nur die ersten beiden Kategorien. In jedem Fall muss die Datenschutz-Erklärung detailliert darüber Aufschluss geben, wofür die Cookies verwendet werden, welche Arten es gibt, deren Speicherdauer und wer die Daten bekommt und auswertet.

Bitte bringen Sie Ihre Webseiten auf den aktuellen Stand.

E-Mails verschlüsseln?

Immer wieder bekommt man Angebote, man müsse Produkt X kaufen, damit man alle E-Mails verschlüsselt versendet. In meinem Artikel "Transportverschlüsselung" hatte ich bereits die technischen Gegebenheiten, wie E-Mail-Server untereinander kommunizieren, beschrieben. Einige Praxis-Beispiele sollen das Thema aktuell vertiefen und Ihnen "Best-practice" liefern:

Alle bekannten E-Mail-Server der Provider in der EU und auch On-Premise und Cloud basierte Exchange Server und namhafte Firewalls mit SSL-interception versenden die E-Mails mit TLS-Verschlüsselung untereinander, d. h. der Transportweg ist mit Passieren der Firewall verschlüsselt und erfüllt die Anforderungen der DSGVO.

Werden E-Mails ins Ausland oder mit Zielpartnern ausgetauscht, deren E-Mailserver kein TLS unterstützt, kann auch keine Transportverschlüsselung dorthin stattfinden (weil die Eingangstür des Ziel- E-Mailservers ja nur Daten unverschlüsselt entgegennimmt). Werden personenbezogene Daten per E-Mail an solche Ziele übermittelt, sollten diese mindestens als kennwortgeschützter Anhang (PDF-Datei mit Kennwort, das nur der Empfänger kennt) übermittelt werden oder aber es kann das DigitalRightsManagement von Microsoft lizensiert und genutzt werden. Das E-Mail Anschreiben darf dann keine

personenbezogenen Daten enthalten.

Besteht die Anforderung, dass die Inhalte nur vom Empfänger (natürliche Person) gelesen werden dürfen, muss ebenfalls mit Kennwort-verschlüsselten Anhängen gearbeitet werden. Ansonsten könnten (dürften aber nicht) die Admins/Backup

Operatoren des Zielunternehmens die Inhalte lesen.

Push-Mail und die Outlook Web App sind ebenfalls https und damit TLS mit mindestens TLS 1.2 verschlüsselt.

Weder in der Datenschutzgrundverordnung, noch in anderen Gesetzestexten liest man, dass die Inhalte der E-Mail selbst verschlüsselt werden müssen. Vorgeschrieben ist hingegen eine Transportverschlüsselung.

Hinweis: Der Artikel stellt keinerlei Rechtsberatung statt, sondern beschreibt die sorgfältig recherchierten Fakten und bietet ein Einsatzszenario auf Best Practice Basis.

Kennworte regelmäßig ändern? Nein!

Ich habe all meine Passwörter in -general error- geändert, so sagt mir mein Rechner wie es lautet wenn ich es vergessen habe.

Volksmund, Witze

Vorschriften

Was bereits (wir berichteten in diesem Artikel darüber) das NIST, die amerikanische Normungsbehörde und Studien mehrerer internationaler Universitäten vor Jahren herausgefunden haben, wird nun auch vom Bundesamt für Sicherheit in der Informationstechnik - kurz #BSI empfohlen.

In der aktuellen Version des Grundschutz-Kompendiums wurde im Kapitel zur Regelung des Passwortgebrauchs (ORP.4.A8) die Empfehlung, Kennwörter regelmäßig zu ändern, entfernt. #Kennwörter müssen demnach nur kurzfristig geändert werden, wenn sie verbrannt sind bzw. in falsche Hände geraten sind. Ebenso wenn ein Mitarbeiter aus dem Unternehmen ausscheidet.

Ein sicheres Kennwort kann man bedenkenlos über Jahre hinweg nutzen. Das regelmäßige Ändern führt eher dazu, dass man diese beispielsweise nach einem Schema (Kennwort1, Kennwort2 usw.) erzeugt.

Anwendung in der Praxis

Wer weiter Kennwörter nutzt, beherzigt am Besten die folgenden Regeln:

- Die Richtlinie zur regelmäßigen Kennwort-Änderung entfernen

- Kennwort-Regeln: Mindestlänge 8 Zeichen (für Admin-Konten 12 Zeichen empfohlen, für Benutzerkonten 10 Zeichen), Kleinbuchstaben, Großbuchstabe, Sonderzeichen

- [Anmerkung: Ein Kennwort aus mehreren unsinnigen Wörtern ist sicherer als ein Wort mit Sonderzeichen]

- Organisatorische Richtlinie erstellen und leben, dass bei Ausscheiden eines Mitarbeitendes alle seine Kennwörter überschrieben werden. Dies erfordert eine Dienstanweisung, die die ausschließlich dienstliche Nutzung der Mitarbeitende vorschreibt

Typische Kennwort-Vorkommen

- Active Directory bzw. Azure Active Directory - Anmeldung an der Windows Domäne, Office 365, Exchange Online

- Anmeldung an Web-Portalen (Internet-Seiten)

- Anmeldung am Wordpress Webseiten Adminlogin. Es gibt ein kostenloses „Two-Factor“ Plugin, dass die Anmeldung mit MFA sichert.

- Anmeldungen, die Geld-Transaktionen ermöglichen (für diese Banking-Anmeldungen ist eine 2-Faktor-Authentifizierung zwingend vorgeschrieben)

- Active Directory bzw. Azure Active Directory – Anmeldung an der Windows Domäne, Office 365, Exchange Online, Teams, Sharepoint Online, Onedrive für Business (für diese Anmeldungen mit der Microsoft Entra-ID ist eine 2-Faktor-Authentifizierung zwingend vorgeschrieben)

Anmeldung an Web-Portalen

Anmeldungen, die Geld-Transaktionen ermöglichen (für diese Banking-Anmeldungen ist eine 2-Faktor-Authentifizierung zwingend vorgeschrieben)

Die 2-Faktor-Autenfizierung (MFA) ist, da, wo sie möglich ist, grundsätzlich zu empfehlen, da eine Kombination aus Smartphone und Rechner die Sicherheit bietet (etwas was ich weiß und etwas was ich habe), dass diese Kombination nur äußerst schwer hackbar ist. Microsoft bietet mit der Authenticator App eine Solche Lösung für alle Azure-Active Directory basierenden Portale.

Accounts werden nach 5 fehlerhaften Anmeldungen automatisch gesperrt.

Sobald die neue Kennwortrichtlinie aktiviert wird, müssen sämtliche Kennwörter geändert werden. Der Zeitpunkt wird entsprechend abgestimmt.

- Nutzen Sie gern im Sysko-Portal auch den Kennwort-Generator mit Prüfbericht:

- https://tech-nachrichten.de/kennwort-generator/

#Wichtig - Die 2-Faktor-Autentifizierung ist, da, wo sie möglich ist, grundsätzlich zu empfehlen, da eine Kombination aus Smartphone und Rechner die Sicherheit bietet (etwas was ich weiß und etwas was ich habe), das diese Kombination nur äußerst schwer knackbar ist. Microsoft bietet mit der Authenticator App eine Solche Lösung für alle Azure-Active Directory basierenden Portale. Lesen Sie dazu auch unseren BLOG-Artikel.

So kann beispielsweise bei Microsoft EntraID mit der passenden Lizenz beispielsweise mit "conditional Access" die Geräte-ID, geografische Merkmale, ein Token, biometrische Merkmale wie Finger oder Gesicht oder ein Token benutzt werden, um sicherzustellen, dass der Zugriff auf vertrauliche Daten nicht fremd erfolgt.

Multi-Faktor im Detail

Sämtliche administrative, bestenfalls auch Benutzerkonten online (Azure Active Directory (Microsoft 365 (Exchange online, Office 365, Teams, Onedrive for Business, Sharepoint online, Teams, Defender…), Geschäftskonten, Azure-Portal )- Konten sollen mit „Multi Factor Authentication“ geschützt werden. Um sich vor einem Kennwort Verlust zu schützen, wird ein zusätzliches Authentifizierungsmerkmal genutzt (Microsoft Authenticator App für Google Android oder Apple IOS oder als SMS-Versand auf ein festzulegendes Handy).

Multifaktor sollte ausschließlich mit aktuellen Android- und IOS-Versionen und nur mit Dienst-Mobiltelefonien genutzt werden – oder aber mit Conditional Access und einem anderen zweiten Faktor.

So kann ein potenzieller Angreifer selbst mit dem bekannten Kennwort nicht auf das Konto zugreifen.

- Für Microsoft Konten im Office Portal und Azure ist die Einrichtung möglich und muss spätestens, wenn Microsoft sie erzwingt eingerichtet werden. (Security Pauschale für Microsoft 365, spezielle Einrichtung nach Aufwand)

Support für Backup Exec endet

Seit vielen Jahren unterstützen wir Backup Exec von Symantec bzw. Veritas als Datensicherungs-Lösung. Mit wachsender Verbreitung der Virtualisierung mit Microsoft Hyper-V und VMware haben wir Veeam Backup & Recovery als Lösung erkannt, die der Sicherung dieser Umgebungen besser gewachsen und leichter zu bedienen ist.

Seitdem lizenzieren, installieren und unterstützen wir bei Neu-Installationen und Hardware-Ersatzbeschaffung ausschließlich Veeam Backup. Damit wir Ihnen den besten Support gewährleisten können, konzentrieren wir uns auf Veeam Backup.

Falls Sie derzeit Backup Exec mit einem gültigen Hersteller-Wartungsvertrag im Einsatz haben, werden Sie bei Ablauf dieser Maintenance ein Wechsel-Angebot auf Veeam Backup erhalten. Die Wartung mit Backup Exec können wir nicht mehr anbieten.

Unser Support für Backup Exec endet dann zum 31. Dezember 2020. Ab diesem Zeitpunkt werden uns ausschließlich auf die Unterstützung von veeam konzentrieren.

Kritische Lücke in Logitech Funkmäusen/Tastaturen

Sicherheitslücken und Risiko

Zahlreiche Wireless Geräte von Logitech (Funkmäuse, Tastaturen, Presenter) haben ein kritische und bereits ausgenutzte Sicherheitslücken in ihrer Firmware.

Ein potenzieller Angreifer kann damit in Funkreichweite des Empfängers (10-20 m) Tastatureingaben belauschen und damit E-Mails, Kennwörter aufzeichnen. Kritischer ist die Möglichkeit, dass er eigene Eingaben an den angegriffenen Rechner schickt. Damit kann er Schadprogramme auf dem Zielsystem installieren und Programme ausführen.

Einen Rechner mit einem Trojaner oder Downloader zu infizieren ist dadurch möglich.

Betroffen sind alle Geräte, die über den Logitech Unifying Funkempfänger mit dem Rechner verbunden sind (siehe Abbildung):

Maßnahmen zweistufig

Bekannt sind sechs #Sicherheitslücken, von denen Logitech bereits vier geschlossen hat. Wer also jetzt über die Logitech Software nach Firmware-Updates sucht, kann vier von den sechs Sicherheitslücken schließen, indem er die Unifying Firmware aktualisiert. Gut unterrichtete Quellen berichten, dass die Logitech Setpoint-Software in vielen Fällen nicht die vier Lücken schließt. Das Logitech Firmware-Tool: "SecureDFU" schon.

Da Logitech die anderen zwei Lücken frühestens im August 2019 schließen wird, bleiben die genannten Geräte so lange unsicher und angreifbar und man muss im August oder September nochmal Firmware-Updates machen.

Will man sich effektiv schützen, bleibt aktuell nur, entweder die Geräte durch kabelgebundene Lösungen zu ersetzen oder aber dafür zu sorgen, dass ein potentieller Angreifer nicht näher als 20m an den Unifying Empfänger heran kommt.

Fazit

Grundsätzlich besteht auch bei anderen Herstellern das Risiko, dass Funktastaturen, -Mäuse und -Presenter Sicherheitslücken haben. Das Risiko, abgehört oder angegriffen zu werden ist damit deutlich höher.

Das gilt grundsätzlich nicht nur für Gerätschaften, die im 2.4 GHz Funkbereich funken, sondern auch für Bluetooth-Geräte. Da der Bluetooth-Standard ab Version 4 Daten verschlüsselt überträgt und hierzu derzeit keine Sicherheitslücken bekannt sind, können beispielsweise mobile Bluetooth-Notebookmäuse und -Presenter zunächst weiter eingesetzt werden.

Wer sicherer sein möchte, setzt kabelgebundene USB-Lösungen an seinen Rechnern ein.