Ausgangslage: On-Premises

Glücklicherweise setzen viele Unternehmen auf eine Hardware-Firewall-Appliance, um das lokale Netzwerk in Richtung Internet abzusichern. Viele namhafte Hersteller von Routern (CISCO, Lancom, sogar AVM) schreiben, dass Ihre Router Firewall-Funktionalitäten beinhalten. Das sind allerdings ausschließlich Funktionen der klassischen (1. Generation) Firewalls. Anders gesagt: Es erfolgt keine inhaltliche Prüfung von Daten und E-Mails, es gibt keine Advanced Thread Detection und somit auch keine Cloud-Sandbox zur Simulation. Diese „Firewalls“ erfüllen weder GSI-Grundschutz, noch den Prüfungsstandard 330 des IDW.

Unternehmen mit mehreren Standorten setzen mehrere Router ein, die Verbindung zur Hauptstelle erfolgt sternförmig über die integrierte SSL-VPN-Funktion der Router. Bei Ecotel und Telekom Enterprise Managed Netzwerken werden die (CISCO) Router ausschließlich für die Zweigstellen-Vernetzung und die mobilen VPN-Verbindungen benutzt. In der Hauptstelle steht dann bestenfalls eine „richtige“ Firewall der zweiten Generation.

IaaS Cloud

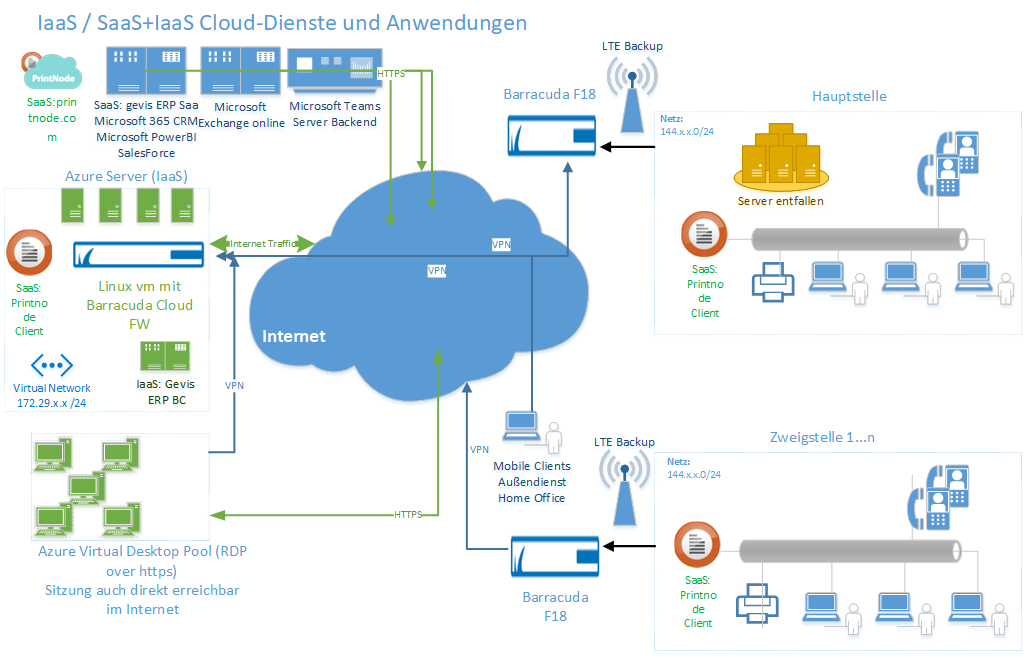

Mit der Ablösung der On-Premises Server (IaaS statt Hardware-Neukauf) wird entweder ein „Azure vpn Gateway“ bei Microsoft zur Anbindung angemietet (hier werden nur wenige Gen2-Firewalls wie von Barracuda Networks oder neuere Modelle der sophos X-Serie und von Fortinet) unterstützt.

Außerdem sind dann die in IaaS angemieteten Server und die Nachfolger der Citrix oder RDS-Terminalserver: Azure Virtual Desktops nicht mit einer Gen2-Firewall abgesichert und angreifbarer.

In unseren #Firewall Konzeptionen zeigen wir gemeinsam mit unserem Partner NetGo am Beispiel von Barracuda Firewalls die sternförmige Anbindung an die Cloud mit „Internet-Breakout“ in der Cloud auf Gen2-Firewall Stufe. Dazu kommt eine #CloudGen virtuelle Firewall zum Einsatz, die Server und Azure Virtual Desktops absichert. An dem oder den Standort(en) kommt ein VPN-Endgerät – passend zur Bandbreite und Benutzerzahl am Standort (F18 oder F80) zum Einsatz.

Vorteile: #Erfreulich ist, das das Azure VPN-Gateway mit mindestens 165€ pro Monat so entfällt. Jeder Standort braucht nur eine (dynamische) IP-Adresse, ggf. ein DSL-Modem und den Barracuda VPN-Endpunkt. Der Weg zum Server erfordert daher nicht mehr den Umweg über die Hauptstelle.

Fazit

Der Weg zum Internet sollte immer über eine Firewall der zweiten Generation mit ATP und Contentanalyse abgesichert werden. Diese sollte einen Wartungsvertrag auch für Firmware und Antivirus enthalten (vitalizing und Security Updates) und gemanagt sein.

Sobald Azure IaaS im Spiel ist, wird eine sternförmige Anbindung an die IaaS Cloud und Azure Virtual Desktops über eine virtuellen CloudGen Firewall Pflicht. Ob Sie das Musterangebot der NetGo annehmen oder mit Ihrem Firewall Dienstleister ein identisches Konzept konstruieren, bleibt Ihnen überlassen.

Kommentare