Inhaltsverzeichnis

- Cybersicherheit – Authentifizierungs Tipps 2 - 3

- Kaspersky Antivirus in den USA verboten 4

- Das bedeutet NIS2 für Ihre IT-Security 5

- IT-Sicherheit und NIS2- Ihre Meinung bitte 6

- Anydesk Server wurden gehackt 7

- SSH – Terrapin Angriffs-Szenario 8 - 9

- Exchange Server On-Prem Risiko hoch 10 - 11

- Security Information and Event Management 12

- WebP - Sicherheitslücken zahlreich 13

- Notepad++ Sicherheitslücke geschlossen 14

- NIS2 – Sicherheits-Richtlinie ab März 25 15 - 19

- Ghostscript kritische Lücke 20

- SPAM in Briefform – IT-Sicherheit 21

- Internet Domain .zip lieber sperren 22

- Neues aus dem Phishereihafen 23

- Zerstören Sie diese Nachricht 24

Cybersicherheit – Authentifizierungs Tipps

Nicht alle Verfahren lassen die Absicherung mit einem zweiten Faktor #MFA zu. Umso wichtiger ist es, für alle Anmeldungen (egal ob am Netzwerk, in der Domäne oder bei Online-Diensten) sichere Kennwörter zu verwenden.

Nach einer aktuelle Studie von März 2024 sind zwar viele dem Aufruf gefolgt (bzw. wurden vom den Anbietern dazu gezwungen) #Kennwörter auf mindestens 8 Zeichen zu verlängern, es gibt aber noch zu viele Sites, die nicht gleichzeitig Komplexität einfordern.

Das Resultat: Nach „123456“ ist nun „12345678“ das meistverwendete Kennwort. Da wo Komplexregeln gelten, ist nun Passwort1$ das meistgefundene Kennwort. Man kann sicher davon ausgehen, dass solche Konten bereits gehackt wurden – ansonsten ist der Identitätsdiebstahl nur eine Frage der Zeit.

Vorschläge

#Wichtig - das Bundesamt für Sicherheit in der Informationstechnik empfiehlt zwar weiterhin (auch für Standard-User) 8-stellige Kennwörter, bei denen 3 von 4 Komplexitäts-Regeln erfüllt sein müssen, die allgemeine Praxis setzt aber auf 10 Stellen (sofern kein zweiter Faktor möglich ist, wie beim Active Directory zur Anmeldung im Firmennetzwerk bzw. an der Windows Domäne und einigen Websites). Für administrative Kennwörter sind mindestens 12 Stellen empfehlenswert:

- Großbuchstaben

- Kleinbuchstaben

- Zahl

- Sonderzeichen wie §$%&/.- und Leerzeichen

Die gebildeten Kennwörter dürfen in keinem Wörterbuch auftauchen (also keine ganzen Wörter enthalten, es sei denn, sie sind mit Rechtschreibfehlern gespickt).

Immer wenn Zwei-Faktor möglich ist, sollte es verwendet werden. Bei Microsoft365 (Entra-ID, ehemals Azure Active Directory: Office, Teams, Sharepoint, Exchange online) lässt sich die Anmeldung entweder kostenlos mit der Authenticator App oder im Rahmen eines Microsoft 365 Business Premium Plans auch mit „conditional access“ absichern. Hierbei wird entweder die Hardware-ID des Endgerätes als zweiter Faktor verwendet oder/und es lassen sich geografische Zugänge eingrenzen (z. B. keine Anmeldung aus dem Ausland).

Notebooks verschlüsseln

Werden Notebooks/Windows tablets verwendet, müssen diese zusätzlich (das funktioniert mit Bordmitteln) durch den Bitlocker und einer 4-6 stelligen PIN geschützt sein. Beim Einschalten des Geräts, noch bevor das Betriebssystem startet, wird dann diese PIN angefordert.

Handlungsbedarf?

Prüfen Sie Ihre verwendeten Kennwörter und ob Sie bereits MFA bei Microsoft 365 für Alle einsetzen (bzw. Conditional Access im Rahmen von Business premium Plänen).

Wenn nicht - bitte zeitnah die Sicherheit auf die aktuellen Mindest-Anforderungen bzw. best Practice bringen.

Richten Sie sich am Besten nach folgenden Regeln:

- Wenn möglich, 2-Faktor-Authentifizierung verwenden (MFA) - für Microsoft 365 ist MFA für alle Konten ab Juli 2024 Pflicht.

- Passwörter sollten grundsätzlich 10 Zeichen haben und komplex sein. Das gilt sowohl für Domänen-Anmeldungen, als auch für Internet-Seiten und App-Logins.

- Admin/Domain-Admin Passwörter sind mit mindestens 12 Zeichen und Komplexität empfohlen

Empfehlungen der Redaktion

Lesen Sie bitte auch unseren Detail-Artikel zur Kennwortsicherheit.

Kaspersky Antivirus in den USA verboten

In den Vereinigten Staaten wurde nun ein Vertriebsverbot für #Kaspersky Security-Produkte und die damit verbundenen Updates/Subscriptions verabschiedet. Es wird noch im Juli 2024 für den Abschluss von neuen Abonnements wirksam. Bisher war nur amerikanischen Behörden untersagt, Produkte dieses Herstellers zu verwenden. Das "Kauf- und Updateverbot" wurde nun auch auf andere Unternehmen und Endverbraucher ausgeweitet.

Obwohl die Kaspersky Holding LLC ihren Sitz in London hat und die Freigabe von EMEA-Signaturen in der Schweiz erfolgt, möchten wir betonen, dass es technisch ausgereifte Alternativen gibt, die ein vergleichbares Preis-Leistungs-Verhältnis bieten. Wir sind uns bewusst, dass letztendlich Gelder nach Russland fließen könnten, möchten jedoch keine politischen Argumente anführen.

Wie bereits in einem früheren Artikel erwähnt, ist (Stand 27.06.2024) der Vertrieb von Kaspersky-Software oder Updates in Deutschland und der EU derzeit nicht verboten. Das Bundesamt hat hierzu eine offizielle Stellungnahme abgegeben. Hierzu das Statement vom Bundesamt.

Für Unternehmen mit bis zu 300 Mitarbeitern ist der Defender für Business im Microsoft 365 Business Premium Plan enthalten, der auch KI-gestützten erweiterten Schutz für Endgeräte bietet. Für Server gibt es ebenfalls entsprechende Sicherheitspläne. Für größere Unternehmen stehen die Enterprise- oder M-Pläne zur Verfügung.

Unser Cloud-Vertriebsteam steht Ihnen gerne zur Verfügung, um Sie bei der Umstellung auf das Defender-Produkt auch für On-Premises-Lösungen zu beraten.

Das bedeutet NIS2 für Ihre IT-Security

Cyberkriminalität ist auf dem Vormarsch. Die Bedrohungslage wird immer komplexer. Zugleich werden die gesetzlichen Anforderungen in Sachen IT-Sicherheit immer schärfer. Mit der #NIS2 Richtlinie drohen Strafen in Millionenhöhe, wenn Unternehmen ihre IT-Systeme nicht ausreichend schützen. [sticky_expire date="2024-07-28"]

#Erfreulich - in dem 45 Minuten Vortrag konnten Sie Details erfahren. Vortrag und Video-Mitschnitt haben wir für Sie hier zusammengestellt:

Den Vortrag unseres Partners AWADO erhalten Sie hier:

[ddownload id="70917"]Sie haben den Vortrag verpasst oder möchten ihn nochmal sehen? Hier das Video:

[ddownload id="71052"][linkbutton link="https://tech-nachrichten.de/nis2-sicherheits-richtlinie-ab-1q-2025/" label="lesen Sie dazu auch unseren Detail-Artikel"]

GWS-Branchentage 2024

Auf den GWS-Branchentagen 2024 konnten Sie auch etwas über NIS2 erfahren:

Branchentag RAH vom 17. – 18. Juni 2024 für unsere Kunden aus den Branchen Raiffeisen- & Agrarhandel

[linkbutton link="https://cvent.me/V8kd8K" label="Branchentag RAH Juni 2024"]Branchentag LGH vom 17 – 18 Juni 2024 für unsere Kunden aus dem Lebensmittelgroßhandel.

[linkbutton link="https://cvent.me/xBKWMn" label="Branchentag LGH Juni 2024"]Branchentag BTU vom 19 – 20 Juni 2024 für unsere Kunden aus den Branchen Baustoff-, Bedachungs- & Maler-Großhandel sowie dem Technischer Handel, Sanitär-Heizung-Klima und Stahlhandel.

[linkbutton link="https://cvent.me/xBKWOZ" label="Branchentag BTU vom 19 – 20 Juni 2024"]IT-Sicherheit und NIS2- Ihre Meinung bitte

Wie eine aktuelle Auswertung der Allianz Versicherungsgruppe von Januar 2024 zeigt, sind die meisten Schadenfälle im Bereich Cyber-Kriminalität zu verzeichnen. Wir möchten gern Ihre Meinung (anonym) erfassen und auswerten, um einzuschätzen, wie wir Sie zukünftig dabei unterstützten können. #Erfreulich - das Ausfüllen dauert nicht mal eine Minute und hilft uns sehr. Dazu haben wir, wie im aktuellen GWS-Newsletter erwähnt, eine kleine Umfrage vorbereitet [sticky_expire days=14]:

[linkbutton link="https://forms.office.com/pages/responsepage.aspx?id=9ULxMXbfEkGAoxm85qR7FZZNA0OHUwdIlaRvLyzwdr5UN0pZR1pMNEc0MjBRUDFURjZFOFYxNlgxUy4u" label="Forms-Umfrage IT-Sicherheit und NIS2"]Vielen Dank für Ihre Mühe im Voraus! Gern können Sie auch in diesem Beitrag kommentieren.

Anydesk Server wurden gehackt

Anydesk ist eine Abonnement-Software zum Fernsteuern des (eigenen) Desktops über das Internet und wird teilweise auch für Homeoffice genutzt.

#Wichtig – Wie erst jetzt offiziell vom Anbieter bestätigt, hat es Datendiebstahl bei der Firma Anydesk gegeben, die es den Kriminellen ermöglichte, Anwendern Schadsoftware „unterzujubeln“.

Update 06.02.2024. Das BSI hat nun eine Einschätzung der Gefahrenlage herausgegeben.

Zwar wurden mittlerweile die Codesignaturen gesperrt und durch neue ersetzt, es kann aber viele Fälle geben, wo schon eine Schadsoftware auf den Endgeräten installiert wurde und schlummert. Der Hersteller empfiehlt, die Anydesk Software zu deinstallieren und nur die aktuellste Version von der Webseite herunterzuladen und zu verwenden. Außerdem sollten die betroffenen Systeme mit mehreren Virenscannern untersucht werden. Auch die Zugangspasswörter zum Online-Konto müssen geändert werden. Unklar ist noch, ob auch Zahlungsdaten gestohlen wurden aus den Online-Profilen.

Wir empfehlen, die Software zu deinstallieren, das Abonnement zu kündigen, betroffene Geräte komplett zu löschen und neu zu installieren. Für die Anwendungen die Daten zu importieren. Wohl dem, der eine Datensicherung hat – es werden allerdings aus Sicherheitsgründen keine Programme und kein Betriebssystem wiederhergestellt.

Stellen Sie dann auf andere, sicherere Lösungen – wie beispielsweise den Azure Virtual Desktop unter Windows 10 oder Windows 365 bei Microsoft um. Bei der Microsoft Lösung ist die Sicherheit bereits durch die 2-Faktor-Authentifizierung deutlich höher. Zudem kann der Azure Virtual Desktop in Azure gesichert werden. Bei Homeoffice-Einsatz muss dann auch der PC im Büro nicht eingeschaltet sein und kann Strom sparen.

Die Redaktion

SSH – Terrapin Angriffs-Szenario

am 18. Dezember haben Forscher herausgefunden, dass man das SSH-Protokoll schwächen kann. Es handelt sich um ein Protokoll zum Konsolenzugriff per Befehlszeile auf meist Linux-basierte Endgeräte wie Router, Firewalls und Server, vergleichbar mit Telnet. Die Verbindung (meist über Port 22) ist aber verschlüsselt.

Zu beachten

- Das Szenario greift nur, wenn man eine spezielle ungewöhnliche Verschlüsselung einsetzt (SSH-Verbindungen, die mit Chacha20-Poly1305 oder Encrypt-then-MAC im CBC-Modus verschlüsselt sind)

- Wird das SSH Protokoll nur geschwächt, sprich ein potenzieller Angreifer ist nicht automatisch mit der Server-Konsole verbunden – er hat es nur leichter, eine man-in-the-middle Attacke zum Daten mitlesen zu versuchen.

- Das einzige Gerät im uns bekannten Umfeld, das theoretisch SSH zum Internet publizieren könnte, wäre die Barracuda Firewall. Da die Remotezugriffe aber soweit ich weiß – wie die VPNs – über das TINA Protokoll erfolgen, ist Port 22 dort nicht aus dem Internet erreichbar.

- Selbst bei der alten w.safe (seit Jahren nicht mehr als Firewall in Betrieb) konnte man nur innerhalb eines VPNs per SSH auf die Linux Konsole zugreifen.

- Unsere Shop-Frontends sind nicht von dem Szenario betroffen.

- Wenn Kunden ihre Synology NAS oder eigene Linux Server oder Drittanbieter-Firewalls betreiben und Port 22 zum Internet freischalten in Ihrer Drittanbieter-Firewall, geschieht das auf eigenes Risiko. Wir raten ausdrücklich davon ab.

- Internet-Auftritte (die Linux-Server, auf denen Apache, NGinix und MariaDB laufen) müssten bei den führenden Providern entweder gar nicht über Port 22 erreichbar oder ausreichend geschützt sein. Das liegt in der Betriebsverantwortung von gehosteten Shared-Servern.

Client-Software aktualisieren

Zu SSH-Programmen gehören auch die Client-Anwendungen. Nur wenn Server UND Client abgesichert sind, ist die Lücke nicht ausnutzbar. Stellen Sie bitte sicher, dass diese auf den neusten Versionen sind. Weit verbreitet sind die folgenden Anwendungen:

- Filezilla Client (mind. Version 3.66.4)

- PuTTY (mind. Version 0.80)

- WinSCP (mind. Version 6.2.2)

Exchange Server On-Prem Risiko hoch

Wenn in Programmen Sicherheitslücken entdeckt werden, leisten viele Hersteller im Rahmen der Lebenszyklen von Software Sicherheitsupdates. Aber: Syskos bzw. Admins sind verpflichtet, diese zeitnah zu installieren. Sonst nehmen Versicherungen Kürzungen der Leistungen vor.

Aus Sicht der Geschäftsführenden oder Entscheider hat das potentielle Risiko eine höhere Bedeutung als die für den Einsatz der Software aufgewendeten Kosten. Schließlich müssen auch die administrativen Tätigkeiten bezahlt werden, da das Fachpersonal während des Patchens keine anderen Aufgaben wahrnehmen kann.

Durch Umstellung auf Exchange online verlagern Sie das operative Risiko auf die Microsoft Deutschland GmbH. Diese müssen erkannte Sicherheitslücken sofort schließen, im Schadenfall sind sie normalerweise regresspflichtig.

Microsoft hat derzeit Exchange Server 2019 (Nutzungsrechte per Kauf (mit oder ohne Wartung) auf der Produktliste. Dabei kostet der Server rund 1.000 € und pro Nutzer jeweils eine Zugriffslizenz von etwa 150 €. Hinzu kommen die Kosten für Einrichtung und die Wartungs- und Betriebskosten, sowie Hardware-Ressourcen (128++ GB RAM, 4 vCPUs, schnelle SSDs mit rund 1TB Speicher oder mehr).

#Wichtig - die Gefahr dabei: Wie aktuell (November 2023) sind vier #Sicherheitslücken mit unterschiedlichem Wirkungsgrad entdeckt worden. Eine davon wurde von Microsoft geschlossen, sie bleibt aber solange gefährlich, bis der Admin den Patch auf dem Exchange Server installiert hat.

Lösung: Lassen Sie zeitnah Ihren Microsoft #Exchange Server 201x, egal, ob er in Ihren Räumlichkeiten oder in einem Rechenzentrum (Housing) für Sie bereitgestellt wird, auf Exchange online umstellen.

Nebeneffekt. Alle derzeit verfügbaren Office 201X Versionen bekommen ab Herbst 2026 oder bereits ab Oktober 2025 keine Sicherheitsupdates mehr. Mit dem Microsoft 365 Business Premium Plan erhalten Sie neben dem vorgeschriebenen E-Mail-Archiv Viren- und Spamschutz für E-Mails, Virenschutz für das Endgerät, Exchange Online-Postfach, 1 TB Cloudspeicher (EU-Datenschutz-Grenze) pro (User-)Lizenz, alle Office-Anwendungen als installierbares Programm mit Remote-Nutzungsrechten für On-Prem und die Cloud, Sharepoint für gemeinsames Arbeiten an Dateien, die Teams-Lizenz.

Zusätzlich ist Microsoft EntraID Plan 1 enthalten, der es Ihnen ermöglicht, die bald erzwungene 2-Faktor-Authentifizierung (2FA) auch mit anderen Mitteln als der Authenticator-App auf einem Dienst-Handy durchzuführen. Details haben wir in einem separaten Artikel hier im Blog für Sie zusammengefasst.

Eine Übersicht der Funktionen hier:

https://m365maps.com/files/Microsoft-365-Business-Premium.htm

Security Information and Event Management

Das "Security Information and Event Management", kurz #SIEM sammelt sicherheitsrelevante Vorkommnisse und Ereignisse auf, konsolidiert sie und stelle sie in Auswertungen zusammen. Bei Bedarf können je nach Produkt und Geldbeutel Alarme generiert oder auch automatische Aktionen eingeleitet werden.

Es gibt zahlreiche Anbieter von SIEM Lösungen für On-Premises Betrieb. Die Preise sind Premium, weil bisher nur große Konzerne oder Banken und Rechenzentralen SIEM einsetzen.

https://www.computerwoche.de/a/die-besten-siem-tools,3551487

Server in der #Azure IaaS Cloud - Für alle. die statt Hardware-Servern in die Azure IaaS Cloud wechseln oder bereits signiert sind, gibt es von Microsoft eine SIEM-Cloudlösung in Azure.

Da wir zu dem Thema aber so gut wie keine Anfragen bekommen (haben), leisten wir für diese Module auch keinen Support und es benötigt eine gewisse kritische Masse (Kundenzahl), um hier zu investieren.

https://azure.microsoft.com/de-de/pricing/details/azure-sentinel/

Fazit: Wir bieten keine SIEM-Lösungen für On-Prem-Betrieb an. Für Azure IaaS wäre der Vertrieb eines Azure Moduls möglich (reiner CSP-Vertrieb), wir leisten aber keinen Support und keine Dienstleistungen zur Einrichtung.

WebP - Sicherheitslücken zahlreich

Kurz notiert, aber #wichtig - In einer von zahlreichen Softwareprodukten genutzten Grafik-Bibliothek "libwebp" sind kritische Sicherheitslücken festgestellt worden. Auf einer Skala von 10 mit Risiko 10 bewertet. Die Referenz ist: CVE-2023-5129.

Eines der betroffenen Produkte ist auch Libreoffice, das einige von Ihnen beispielsweise zum Erstellen von PDF-Formularen benutzen. Aber auch einige kostenlose Grafiklösungen sind betroffen.

Grundsätzlich gilt: Aktualisieren Sie Libreoffice auf Version 7.6.2.1 und recherchieren Sie, ob weitere Software, die Sie im Einsatz haben, betroffen sein könnten. Bei Unsicherheit ist es immer eine gute Idee, alle Tools, Werkzeuge und frei Software auf dem aktuellen Stand zu haben.

auf Github

Notepad++ Sicherheitslücke geschlossen

Weil der nützliche Editor doch sehr weit verbreitet ist, ist die folgende Meldung eine Notiz wert:

Nachdem bekannt wurde, dass im Notepad++ vier offene Sicherheitslücken klaffen, hat der Chefentwickler das Update 8.5.7 veröffentlicht. Die geschlossenen Sicherheitslücken sind CVE-2023-40031, CVE-2023-40036, CVE-2023-40164 und CVE-2023-40166. Außerdem wurde die uninstall.exe digital signiert.

Mit einer der Sicherheitslücken konnte man durch Öffnen eines präparierten Dokuments Angreifern die Ausführung von Programmen und damit die Kontrolle über Systeme erlauben.

#Wichtig - aktualisieren Sie bitte dringend alle Ihre Systeme durch Notepad++, Version 8.5.7, um auf der sicheren Seite zu sein.

NIS2 – Sicherheits-Richtlinie ab März 25

[sticky_expire date="2024-08-30"] Die #NIS2 ist Nachfolger der NIS1 EU-Richtlinie und betrifft die Anforderung, gewisse IT-Sicherheitsstandards zu erfüllen, da ansonsten empfindliche Bußgelder verhängt werden.

Während die derzeit in deutsches Recht umgesetzte NIS1 nur große Unternehmen und Firmen im Bereich kritischer Infrastrukturen betraf, ist NIS2 auch auf mittelständische und kleine Unternehmen ausgeweitet.

#Wichtig - So ist ein mittelständischer Betrieb mit mehr als 50 Mitarbeitern oder/und 10 mio Euro Bilanzsumme, der Lebensmittel produziert oder damit handelt oder mit Chemikalien (z.B. Pflanzenschutz) handelt, von der NIS2 betroffen.

Die Umsetzung der EU-Richtline in deutsches Recht (NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz NIS2UmsuCG) muss bis zur Umsetzung des Gesetzes erfolgen. Der aktuelle Entwurf ist beim BMI einsehbar.

Änderungen nach nationaler Umsetzung des Gesetzes

Experten schätzen, das die Verabschiedung als Gesetz entweder zum 1.1.2025 erfolgt, oder aber schon nach der Sommerpause des Bundesrates zum Oktober 2024. Das BSI spricht dann von einer Toleranzzeit von drei Monaten, in denen eine Registrierung nachgeholt werden kann. Derzeit kann man sich beim BSI aber nur für KRITIS1 (besonders wichtige Unternehmen) registrieren. Die genaue Verfahrensweise, wie es endgültig sein wird, ist abzuwarten.

Das BSI schreibt dazu: "[...] Bitte beachten Sie dazu aus den FAQ zu NIS2 (https://www.bsi.bund.de/dok/nis-2-faq) die Antwort zur Frage „Mein Unternehmen erfüllt die Kritierien, um als besonders wichtige (essential entities) oder KRITIS-Betreiber oder wichtige Einrichtung (important entities) zu gelten. Welche Pflichten sind zu erfüllen?“ Hier insbesondere der Hinweis: „Zu den exakten Regelungen eines zukünftigen BSI-Gesetzes kann erst nach Umsetzung der NIS-2-Richtlinie der EU und Abschluss des Gesetzgebungsverfahrens Auskunft gegeben werden. Nach Verabschiedung eines geänderten BSI-Gesetzes zur Umsetzung der NIS2-Richtlinie der EU wird das BSI konkrete Hinweise zu den einzelnen Pflichten und Maßnahmen geben.“

Wer ist betroffen?

Zählt deren Branche zur kritischen Infrastruktur, sind auch Kleinunternehmen betroffen. Neu ist, dass auch für andere Geschäftszwecke Unternehmen, die mehr als 50 Personen beschäftigen und Jahresumsatz bzw. Jahresbilanz 10 Mio. EUR übersteigt, unter die NIS2 fallen. Neu ist auch die Unterscheidung von "wesentlichen" (wie bisher KRITIS mit erweiterten Kriterien) und "wichtigen" Unternehmen. Die Einstufung hat Einfluss auf die Höhe der Bußgelder.

[] mindestens 50 Mitarbeiterinnen und Mitarbeitern.

[] einem Jahresumsatz und einer Jahresbilanz von über 10 Mio. Euro.

[] oder (KRITIS) einem Jahresumsatz >50 mio und einer Jahresbilanz von über 43 mio.

und einer Tätigkeit aus den Folgenden:[] Herstellung, Produktion und Vertrieb von Chemikalien.

(für TGH/Stahl/Baustoffe/Raiffeisen: WD40, Lacke, Rarben, Pflanzenschutz, Synthetiköle, Bohremulsion…).

[] Lebensmittelproduktion, -verarbeitung und -Vertrieb.

(für BÄKOs, Fleischer: Artikel außer Verpackung und non-food).

[] Energie (Elektrizität, Fernwärme, Erdöl, Erdgas, Wasserstoff).

[] Produktion (Herstellung von Medizinprodukten, Maschinen, Fahrzeugen).

[] Gesundheit (Gesundheitsdienstleister, EU Labore, Medizinforschung, Pharmazeutik, Medizingeräte).

[] Transport (Luftverkehr, Schienenverkehr, Schifffahrt, Straßenverkehr).

[] Bankwesen (Kreditinstitute).

[] Finanzmarktinfrastruktur (Handelsplätze).

[] Digitale Infrastruktur (Internet-Knoten, Cloud Provider, Rechenzentren, Elektronische Kommunikation).

[] Digitale Anbieter (Marktplätze, Suchmaschinen, soziale Netzwerke).

[] Post- und Kurierdienste.

[] Forschung.

[] Weltraum (Bodeninfrastruktur).

[] Öffentliche Verwaltungen.

[] Trinkwasser (Wasserversorgung).

[] Abwässer (Abwasserentsorgung).

[] Abfallwirtschaft (Abfallbewirtschaftung).

Was ist zu tun?

BSI Betroffenheit prüfen

Das #BSI hat im Juli 2024 ein vorläufiges (vorbehaltlich Änderungen bei Gesetzeslegung) Prüf-Tool – veröffentlicht, mit dem Sie ermitteln können, in welchen Bereich und Kreis Sie im Rahmen NIS2 betroffen sind

[linkbutton link="https://www.bsi.bund.de/DE/Themen/Regulierte-Wirtschaft/NIS-2-regulierte-Unternehmen/NIS-2-Betroffenheitspruefung/nis-2-betroffenheitspruefung.html?nn=1116326#Pruefung" label="BSI Prüf-Tool Stand Juli 2024"]

Weitere Schritte

#Wichtig - da zu erwarten ist, dass die EU-Richtlinie weitgehend unverändert in deutsches Recht umgesetzt wird, prüfen Sie, anhand der Richtlinie, ob Sie zu den Betroffenen gehören, indem Sie in der Richtlinie nachlesen, ob die genannten Kriterien für Sie zutreffen.

Wenn ja, ist die Vorgehensweise leider nicht geregelt, da in der Richtlinie (ähnlich wie bei der DSGVO) keine konkreten Maßnahmen beschrieben sind, die man anhand einer zu erstellenden Checkliste abarbeiten oder prüfen kann.

Dennoch müssen bei den genannten Anforderungen mindestens ausgewählte Themen der BSI Grundschutz-Standards 200-1 und -2 UND eine Risikoanalyse mit Notfallplan (BSI-Standards 200-3 und -4) betrachtet und dokumentiert sein.

Bei genossenschaftlich geprüften Unternehmen kommen dann noch die ISA DE 315 (Prüfung durch die Wirtschaftsprüfer) dazu. Die Pflichten umfassen somit technische (auf dem aktuellen Stand der Technik) und organisatorische Maßnahmen (Awareness-Schulungen), ein Reporting (Meldung von Verstößen ähnlich der DSGVO) und Verhaltensregeln im Fehlerfall.

Darüber hinaus müssen regelmäßige Audits sicherstellen, dass die Maßnahmen erfüllt sind. Man geht im "best practice" von jährlichen Audits aus.

Zusätzlich ist von einem Meldesystem (MDR) die Rede. Meldungen von Vorfällen an BSI und die Meldebehörden können manuell, müssen aber im Rahmen der gesetzten Fristen kurzfristig erfolgen. Einige Drittanbieter wie die Telekom bieten auch ein MDR-System in der Cloud an, das Vorfälle erkennen und Meldungen automatisieren soll.

Registrierung im BSI Meldeportal

Während sich derzeit nur KRITIS Unternehmen im Meldeportal registrieren müssen, ist zu erwarten, dass auch der erweiterte Kreis unter NIS2 innerhalb von 24 Stunden eine Erstmeldung abgeben muss und innerhalb von 72 Stunden die Meldung. Dazu wird man sich in einem BSI-Portal registrieren müssen. Genauere Details wird das BSI nach Verabschiedung des Gesetzes bekannt geben.

Checkliste des BSI

Das Bundesamt für Sicherheit in der Informationstechnik hat eine Checkliste, was zu tun ist, veröffentlicht:

[linkbutton link="https://www.bsi.bund.de/DE/Themen/Regulierte-Wirtschaft/NIS-2-regulierte-Unternehmen/NIS-2-was-tun/NIS-2-was-tun_node.html" label="Checkliste zur Vorgehensweise vom BSI"]

Beispiele für Verstöße

- Internetzugang durch eine Firewall der ersten Generation oder nur einen Router

- keine 2-Faktor-Authentifizierung für administrativen Zugriff auf Online- und Clouddienste und/oder Webseiten, auf denen Geld bewegt wird

- Personal ist nicht Umgang mit IT-Risiken (nachweislich) geschult

- kein Konzept im Umgang mit Ransomware und Verschlüsselungsschadsoftware

- Kein Meldewesen bei erkannten Vorfällen

Wo steht mein Unternehmen bei den Mindestanforderungen?

Mit unserem IT-Sicherheitscheck und anschließender Risikoanalyse mit Notfallplan werden einige der im Standard erklärten Ziele überprüft und Maßnahmen zur Erfüllung beschrieben. Die BSI Grundschutz-Themen bilden dabei eine "best practice" Auswahl der wichtigsten Anforderungen der NIS2-Direktive ab.

[linkbutton link="https://tech-nachrichten.de/it-sicherheits-check/" label="IT-Sicherheitscheck nach BSI 200-1 und 2"] [linkbutton link="https://tech-nachrichten.de/schulung-notfallkonzept-risiko/" label="Risikoanalyse und Notfallplan nach BSI 200-3 und 4"]Eine NIS2-Compliance Überprüfung und Themen wie die Betrachtung/Beurteilung der Risiken aus Sicht der Geschäftsleitung wird durch unseren Partner AWADO angeboten. Bereits in unseren beiden Analysen ermittelte Ergebnisse werden dabei von der AWADO berücksichtigt. Für das Angebot wenden Sie sich bitte direkt an die AWADO.

Fazit

Ähnlich wie 2018 bei der DSGVO gilt auch hier. Lassen Sie sich von Ihrem Fachanwalt beraten. Der hier erstellte Artikel dient nur zu Ihrer Information und stellt eine Möglichkeit dar, einen Mindestschutz zu erreichen. Erst mit Verabschiedung des Gesetzes wird NIS2 in deutsches Recht umgesetzt, jeder sollte sich aber schon jetzt Gedanken zur Umsetzung machen.

Unabhängig davon, ob Sie unter die genannten Unternehmen fallen, sind die Erfüllung wichtiger Themen aus dem BSI Grundschutz und der Notfallplan auch für kleinere Unternehmen bei Mängeln häufig Grund von Versicherungen, die Leistungen im Schadenfall zu kürzen. Auch Ratings von Banken bei der Kreditvergabe sind davon abhängig.

- Lassen Sie unseren IT-Sicherheitscheck (BSI) und anschließende Risikoanalyse mit Notfallplan (BSI) für Ihr Unternehmen durchführen, um den Ihren Ist-Zustand zu ermitteln eine Gap-Analyse einiger Anforderungen nach "best practice" aus den Standards zu analysieren.

- Beauftragen Sie den "NIS2 Compliance Check" bei der AWADO, um die NIS2-Compliance und die Betrachtung aus der Perspektive eines Vorstandes zu erhalten.

Ghostscript kritische Lücke

Ghostscript ist eine Software, die von vielen Produkten eingesetzt wird, um PDF-Dateien zu erstellen, Wasserzeichen beizumischen oder Druckausgaben aufzubereiten.

Die Sicherheitslücke CVE-2023-36664, CVSS 9.8 von 10, Risiko „kritisch“ erlaubt Codeschmuggel, d.h. es können bei Infektion von Systemen Schadprogramme darauf installiert werden.

Betroffen sind auch zahlreiche Open-Source-Produkte, die AGPL Ghostscript „unter der Motorhaube“ zum PDF-Erstellen verwenden – wie PDF24, Libreoffice, Inkscape oder ImageMagick, einige Plugins von Paint.Net. Die Lücke wurde mit dem Update 10.01.2 geschlossen. Ältere Ghostscript Installationen oder Bestandteile von Programmen sollten umgehend auf den aktuellen Stand gebracht werden – sofern das möglich ist.

#Wichtig – Sind noch alte Ghostscript Versionen im Einsatz (z.B. 8.6.2) ist vor dem Rollout an einzelnen Endgeräten und Servern zu prüfen, ob die Software (beispielsweise Microsoft Dynamics NAV 2009 R2) mit der Ghostscript-Versionen Wasserzeichen (Briefbögen) kompatibel ist. Dies können Sie nur selbst herausfinden, weil einige der Produkte keinen Hersteller-Support mehr haben. Entscheidend ist, bei 32-Bit Programmen (z.B. NAV 2009) NUR die 32-Bit Version von Ghostscript zu installieren, bei 64-Bit Software (z. B. ab NAV 2013, RTC oder Buinsess Central) ausschließlich die 64-Bit Version auf den Service Tiers.

Betroffene Produkte können auch Signosign/2 von Signotec oder s.dok/sscan sein - hier muss zusätzlich ein Update der Software beim Hersteller angefragt und heruntergeladen werden, um Sicherheit und Kompatibilität herzustellen.

Sicherheitsbulletin von Kroll.com

SPAM in Briefform – IT-Sicherheit

obwohl diese Art der Werbung auch in Briefform schon länger nicht mehr zulässig ist, versucht eine „Firma“ aus Darmstadt immer noch Kunden zu verunsichern.

An die Adresse c/o Geschäftsführung und mit der Anrede Sehr geehrte Geschäftsführung – die schon auf den ersten Eindruck auf einen SPAM-Roboter hindeutet (wer eine Geschäftsbeziehung zu einem Unternehmen unterhält, kennt den Geschäftsführer beim Namen). In der Adresszeile wird die deutsche Flagge angedruckt, was auch offiziellen Charakter haben soll.

In den nächsten Zeilen liest der SPAM-Roboter die DNS-Einträge des Unternehmens aus und erweckt den Eindruck, dass beispielsweise die Internetseiten öffentlich zu präsentieren ein Risiko darstellt.

Danach wird die „Geschäftsführung“ aufgefordert, Kontakt aufzunehmen, um das detaillierte Ergebnis anzufragen.

Dieses Roboter-Schreiben gehört sofort in die Ablage P!

Ungeachtet des Schreibens sollte jedes Unternehmen dennoch den BSI Grundschutz erfüllen und regelmäßig testieren lassen. Dazu gehören auch Firewalls / VPN-Endpunkte der aktuellen Generation und bei Cloud-Einsatz eine CloudGen Firewall.

[linkbutton link="https://tech-nachrichten.de/it-sicherheits-check/" label="IT-Sicherheitscheck nach PS330 und BSI 200-1 durchführen"]

[linkbutton link="https://tech-nachrichten.de/cloud-gen-firewall-sicherer/" label="Firewallkonzept mit und ohne Cloud"]

Internet Domain .zip lieber sperren

Auch Google ist als Vergabestelle von Internet-Domains (Registrar) am Markt tätig. Seit Mai 2023 ist die Toplevel Domain „.zip“ ohne Einschränkung buchbar. Bereits wenige Tage nach Verfügbarkeit nutzen Betrüger diese Domain, um Benutzer zum Klicken zu animieren und Schadcode zu verteilen.

Damit sind beispielsweise URLs wie: https://packprogramm.zip oder https://neuertreiber.zip oder https://sicherheitsupdate.zip möglich.

Der Betrachter könnte auf die Idee kommen, dass es sich um ein wichtiges Update handelt, das er installieren muss.

Meist erfolgt aber kein Download, sondern man bekommt eine Website angezeigt, wo man erstmal vertrauliche Daten eingeben muss. Alternativ wird die im Browser nachgebildete Oberfläche von Winrar in der Sprache des Besuchers angezeigt und bewirbt das Schadprogramm einen vertrauenswürdigen, virengeprüften Download.

#Wichtig – Sicherheitsforscher raten derzeit, den Zugriff auf Domains unter .ZIP in der Firewall zu sperren. Es ist auch nicht ganz klar, welchen Werbe- und Erkennungseffekt die Endung haben soll (ZIP steht für eine amerikanische Postleitzahl oder für Reißverschluss)

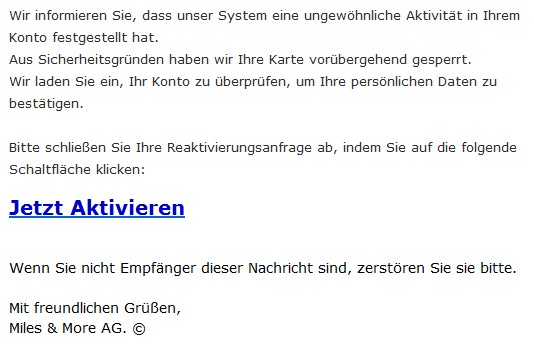

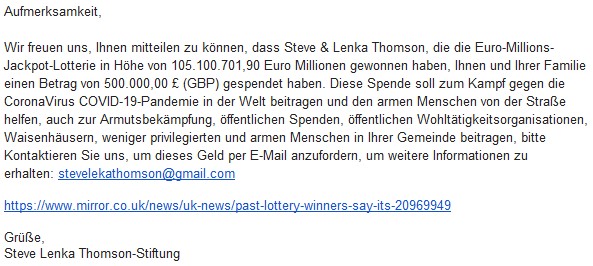

Neues aus dem Phishereihafen

Mittlerweile lässt die Bereitschaft der Phishing Agency, korrekte deutsche Sprache zu verfassen wieder nach. Vermutlich weigert sich ChatGPT mittlerweile, den Betrügern Texte zu verfassen. Die Nigeria-Connection nennt uns nun „Aufmerksamkeit“ – wer mich nicht mit „Euer Durchlaucht“ anreden, bekommt meine schon mal gar nicht.

Der „Sanfte Kunde“ in der anderen Fraud-Mail schmeichelt dagegen. Mit Aktivitäten AUF meiner Kreditkarte meinen die bestimmt, dass eine Ameise über die Karte gekrabbelt ist. Wie auch immer – mittlerweile kann man nur sagen: „Wer drauf reinfällt, ist selbst schuld“.

Zerstören Sie diese Nachricht

Neben Banken und Liefer-/Paketdiensten werden nun auch Logos von Punktesammelfirmen in Phishing-E-Mails eingesetzt. Die angegebene Miles & More AG gibt es natürlich nicht (es ist eine GmbH), auch die Absendeadresse ist wieder klar als falsch erkennbar. Während man in dieser E-Mail auf Rechtschreibfehler verzichtet, sind die gewählten Formulierungen kurios: Konto Aktivität, aber Karte, nicht Konto gesperrt. Und sie laden uns ein, auf den bösen, bösen Link zu klicken. Klar, wer auf alles klickt, das nicht bei 1-2-3 auf den Bäumen ist, wird auch darauf hereinfallen. Wie man E-Mails „zerstört“ bleibt ungeklärt. Wir empfehlen 85%ige Salzsäure (wie in dem Filmzitat „Diese Nachricht zerstört sich in 5 Sekunden“).

Auch die in den Microsoft 365 Business Premium Plänen integrierte Linkprüfung verhindert nicht zu 100% das Aufrufen solcher Betrugswebseiten.

Wir können immer nur wiederholen: Links in E-Mails anklicken ist absolut tabu. Auch wenn es sich um E-Mails vermeintlich bekannter Absender handelt – auf jeden Fall die Link-Adresse kopieren und in einem Editor anschauen. Besser: Die Webseite des Anbieters eingeben oder den eigenhändig erstellten Lesezeichen aufzurufen, ist eher geeignet.