Inhaltsverzeichnis

- Windows 11 Update blockieren 2

- Neulich in Outlook 3

- OpenAudit Classic neue Funktionen 4

- Drucken oder nicht – Novemberpatch und Typ4-Treiber 5 - 8

- Drucken oder nicht – Novemberpatch und Typ4-Treiber 9 - 12

- Webcast - Security im Wandel 13

- IGEL Firmware Lizenz Änderungen 14 - 15

- IT-Strategie und Windows 11 vereinbar? 16 - 19

Windows 11 Update blockieren

Für diejenigen, die in ihrem Unternehmen ein einheitliches Benutzer-Interface haben möchten oder wo die Hardware nicht die Anforderungen für Windows 11 #Eleven #Win11 erfüllt, können per Gruppenrichtlinie einfach das ab 05. Oktober als optionales Funktions-Upgrade angebotene Funktionsupdate verhindern:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate] "TargetReleaseVersion"=dword:00000001 "ProductVersion"="Windows 10" "TargetReleaseVersionInfo"="22H2"Diese Registry Datei sorgt dafür, dass es bei Windows 10 (Build 19044) bleibt. Es werden weiterhin 1x pro Monat Sicherheitsupdates und Fehlerkorrekturen installiert.

Natürlich funktioniert das auch über eine Gruppenrichtlinie:

- Richtlinien für Lokaler Computer -> Computerkofiguration -> Administrative Vorlagen -> Windows-Komponenten -> Windows Update -> Manage updates offered from Windows Update

- Hier dann Zielversion des Funktionsupdates auswählen doppelt anklicken

- Hier Windows 10 und darunter dann 22H2 eintragen

Neulich in Outlook

Wie der „Kudnenservice“ der Sparkasse mitteilt, ist es unbedingt erforderlich, auf den Link in der E-Mail zu klicken. Durch das neue Verfahren S-CERT leert sich dann Ihr Girokonto, nachdem Sie alle Zugangsdaten eingegeben haben, automatisch 😉 und Sie sparen das vielfach erhobene Verwahrentgelt.

Mittlerweile machen die kriminellen Organisationen auch recht wenig Rechtschreibfehler. Dennoch wird es immer wieder Mitarbeitende geben, die in solchen E-Mails (mal abgesehen davon, dass hier der Spamfilter erfolgreich markiert hat) auf die enthaltenen Links klicken. Die E-Mail selbst enthält zusätzlich 1-Pixel Elemente, die dem Absender melden, dass die von ihm gewählte E-Mail-Adresse existiert (in dem Fall mein Spam honeypot).

Dennoch kann man nicht oft genug wiederholen: Weder ein Geldinsitut, noch ein namhafter Lieferant schickt einen Link in einer E-Mail, geschweige denn eine Rechnung als Word-Datei oder einen Anhang, der bösartigen Code enthält. Selbst wenn Sie von einem Ihnen bekannten Absender eine Excel- oder Word-Datei erwarten, öffnen Sie diese nicht und aktivieren Sie keinesfalls Makros darin (Bei Microsoft 365 können Admins per Richtlinie alle Makros und Weblinks in solchen Dokumenten blockieren, bei den Kaufversionnen wie Office 2021 Home & Business geht das nicht)

Fazit

Sensibilisieren Sie Ihre Mitarbeitenden REGELMÄßIG im Umgang und Verhalten mit E-Mails. E-Mails, die HTML-Code und Links enthalten, sollten gar nicht erst geöffnet, sondern ungesehen gelöscht werden.

Hören Sie mehr dazu in unserem kostenlosen Webcast im November.

OpenAudit Classic neue Funktionen

Die neuste Version von #OpenAudit Classic fragt nun ab, nach welchem Standard die Platten partitioniert sind. Steht dort etwas mit GPT, ist der Rechner auf UEFI-Boot eingestellt und nicht Legacy (BIOS).

Zusätzlich – wenn man das Audit-Script mit höchsten Privilegien (als Administrator) im Task oder der admin-Befehlszeile laufen lässt, wird der Bitlocker Status der Laufwerke angezeigt (Bitlocker ist die Bordeigene Festplattenverschlüsselung von Windows 10 oder neuer). Dazu die Open-Audit-Konsole mit rechter Maustaste, als Administrator ausführen. In der Windows Aufgabe „Open-Audit PC-Scan“ muss die Schaltfläche „Höchste Privilegien“ angekreuzt sein.

Der Aufruf der Liste ist über Hardwareliste/alle Partitionen möglich oder für das einzelne Gerät in der Hardwareauflistung darunter.

Für ein Upgrade müssen vorher die Datenbank (mysql/data Ordnerstruktur) und die pc-list-file.txt aus dem scripts Verzeichnis gesichert und nach dem Upgrade restauriert werden.

Zusätzlich müssen in PHPMyadmin die beiden Spalten in der Datenbank openaudit angelegt werden:

ALTER TABLE `partition` ADD `partition_type` VARCHAR(30) NULL DEFAULT NULL;

ALTER TABLE `partition` ADD `partition_bitlocker` VARCHAR(10) NULL DEFAULT NULL;Das aktuelle Setup finden Sie in unserem Download-Bereich, den Quellcode auf Github.

OpenAudit Classic Inventar HW/SW Setup

Datei herunterladen Do. 12. Juni 2025 12:20 vor 2 WochenQuelloffene Software, die auf einem Windows Server installiert 1x pro Tag alle Hard- und Software inventarisiert. Enthält die aktuellen Versionen von Apache, PHP, MySQL (MariaDB 10.11 LTS), PHPMyadmin und NMap/NPCap, sowie die benötigten Visual-C++ Runtimes. Kann für WordPress Intranets genutzt…

Drucken oder nicht – Novemberpatch und Typ4-Treiber

November Patch Nightmare = Oktober Patch Nightmare

(Update vom 14.11.2021: In Kürze kommt ein Patch von Microsoft heraus, der auch die RPC-Druckfehler im Rahmen des #Print-Nightmare beseitigen soll)

Mit dem #Patchday Oktober 2021 werden die unten genannten Registry keys als Gruppenrichtlinie installiert und/oder in der Registry der Wert 1 gesetzt. Das bedeutet, nach Neustart der Druckserver und Terminalserver kann wieder nicht mehr gedruckt werden, wenn man kein Domain Admin ist. Die Forderung von BSI und Versicherungen, Sicherheitsupdates innerhalb von 7 Tagen zu installieren, bleibt bestehen. Wer das Update installiert, wird die untenstehenden Registry-Einstellungen bzw. GPOs wieder auf Wert Null setzen und einen erneuten Restart der Server hinlegen müssen. Vom Oktober Fehler waren auch Typ4-Treiber betroffen. So konnte ein Client zwar drucken, es wurden aber nur rudimentäre Standard Eigenschaften des Point&Print Compatibility Treibers angezeigt (also quasi Notlauf). Mit dem November Patch wurde letztgenannter Typ4-Fehler behoben.

Microsoft Patchday Oktober Änderungen

Microsoft Known Issues November – man wird auf einen „Patch vom Patch“ warten müssen, wenn man betroffen ist

https://docs.microsoft.com/en-us/windows/release-health/status-windows-10-21h1#1724msgdesc

Sofortmaßnahmen: Registry und Powershell

Print Nightmare geht mit dem Oktober-Patch in die siebte Runde: Wer seine Systeme bestmöglich absichern möchte, kann das November-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Außerdem müssen alle beteiligten Server und Endgeräte mindestens den August 2021 Patchlevel haben. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Außerdem sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RpcAuthnLevelPrivacyEnabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint] "RestrictDriverInstallationToAdministrators"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"713073804"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"1921033356"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"3598754956"=dword:00000000

Zusätzlich zu den Registry-Einstellungen und dem Neustart muss der folgende Befehl an einer administrativen Powershell eingegeben werden:

Get-ScheduledTask -TaskName "ReconcileFeatures" | Start-ScheduledTaskAktualisierung der Druckertreiber auf V4-Benutzermodus

Da nicht sicher ist, ob Microsoft die oben genannten Registry-Einstellungen weiter beibehalten wird, ist eine nachhaltige Lösung, sofern möglich, die Umstellung der Windows-Drucker-Treiber auf sogenannte V4-Treiber. Im Regelfall finden sich in der Druckerverwaltung überwiegend V3-Druckertreiber. Diese stellen dann langfristig ein latentes Problem dar.

- Rufen Sie dazu die Windows Druckverwaltung am Printserver auf

- Drucker: in der Liste ist erkennbar, ob der Treiber Typ3-Benutzermodus oder schon Typ4 ist

- Ist er Typ 3, bitte auf die Herstellerseite gehen und nach dem Treiber für das angezeigte Modell suchen

- Unter Basistreiber in der Auflistung tauchen (z.B. beim HP Laserjet-M402) dann ein V3-Treiber und ein V4-Treiber auf. Den V4-Treiber herunterladen

- Unter Treiber, Treiber hinzufügen diesen in die Liste bringen

- Unter Drucker bei jedem Drucker in die Eigenschaften, unter Erweitert, Treiber den neuen V4-Treiber auswählen

- Danach in den Eigenschaften unter Allgemein (Einstellungen), Erweitert (Standardwerte) die Schacht- und sonstige Einstellungen neu setzen, ggf. bei Geräte-Einstellungen die anderen Schächte ausschalten

- Verbinden Sie dann an allen Clients und/oder Terminalservern die Drucker neu, damit diese den neuen Treiber verwenden

- Je nach Druckerhersteller reicht es dazu, sich am Endgerät/Terminalserver als Domain Admin anzumelden und alle Drucker zu verbinden. Dadurch werden maschinenweit die neuen Treiber gezogen.

- Ggf. müssen für jede Sitzung (jeden Benutzer) die Druckerverknüpfungen erneuert werden (dazu haben viele Kunden für jeden Benutzer die „Druckerverknüpfungen“. Der Benutzer kann dann alle Drucker rauslöschen und sie erneut verbinden und einen zum Standarddrucker machen.

- Drucktest machen

Gibt es für von Ihnen verwendete Drucker keinen V4-Treiber vom Hersteller (das ist insbesondere bei älteren Modellen der Fall, bleibt das Risiko, dass irgendwann die Registry-Schlüssel nicht mehr funktionieren und diese Drucker ersetzt werden müssen. Dazu haben wir in unserem Technik-Shop das Model M404 von HP und das Modell Kyocera ECOSYS P2040dn. Für beide sind V4-Treiber erhältlich.

Wenn alles nicht hilft – Checkliste

Die von Microsoft genannten „Workarounds“ beschreiben bestimmte Voraussetzungen. Prüfen Sie, ob Sie alle erfüllen:

- Welche Drucker (Hersteller, Modelle) sind betroffen?

- Welchen Updatestand haben die (alle) Terminalserver (Mindestens Update von August 2021 muss drauf sein.

- oder Welchen Softwarelevel haben die Windows 10 Clients (muss mindestens 19043.1288 sein)

- Sind die beiden Registry-Schlüssel überall gesetzt? (Druckserver, Terminalserver, AVD-Pools) – vorsichtshalber diese Schlüssel VOR dem Neustart nach dem November Update nochmal setzen bzw. die GPO kontrollieren.

- Sind die über den Druckserver verbundenen Drucker im selben Netzwerk oder per vpn (Clientdrucker im Homeoffice)? Clientdruck wird in einigen Fällen nicht funktionieren.

Unterstützung durch die GWS

Sie trauen sich das nicht selbst zu? Erstellen Sie dazu bitte einen Support-Vorgang im Extranet. Wir melden uns schnellstmöglich und stimmen alles weitere mit Ihnen ab.

Drucken oder nicht – Novemberpatch und Typ4-Treiber

November Patch Nightmare = Oktober Patch Nightmare

(Update vom 14.11.2021: In Kürze kommt ein Patch von Microsoft heraus, der auch die RPC-Druckfehler beseitigen soll)

Mit dem #Patchday #Oktober 2021 werden die unten genannten Registry keys als Gruppenrichtlinie installiert und/oder in der Registry der Wert 1 gesetzt. Das bedeutet, nach Neustart der #Druckserver und Terminalserver kann wieder nicht mehr gedruckt werden, wenn man kein Domain Admin ist. Die Forderung von BSI und Versicherungen, Sicherheitsupdates innerhalb von 7 Tagen zu installieren, bleibt bestehen. Wer das Update installiert, wird die untenstehenden Registry-Einstellungen bzw. GPOs wieder auf Wert Null setzen und einen erneuten Restart der Server hinlegen müssen. Vom Oktober Fehler waren auch Typ4-Treiber betroffen. So konnte ein Client zwar drucken, es wurden aber nur rudimentäre Standard Eigenschaften des Point&Print Compatibility Treibers angezeigt (also quasi Notlauf). Mit dem November Patch wurde letztgenannter Typ4-Fehler behoben.

Microsoft Patchday Oktober Änderungen

Microsoft Known Issues November – man wird auf einen „Patch vom Patch“ warten müssen, wenn man betroffen ist

https://docs.microsoft.com/en-us/windows/release-health/status-windows-10-21h1#1724msgdesc

Sofortmaßnahmen: Registry und Powershell

Print #Nightmare geht mit dem Oktober-Patch in die siebte Runde: Wer seine Systeme bestmöglich absichern möchte, kann das November-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Außerdem müssen alle beteiligten Server und Endgeräte mindestens den August 2021 Patchlevel haben. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Außerdem sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RpcAuthnLevelPrivacyEnabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint] "RestrictDriverInstallationToAdministrators"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"713073804"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"1921033356"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"3598754956"=dword:00000000

Zusätzlich zu den Registry-Einstellungen und dem Neustart muss der folgende Befehl an einer administrativen Powershell eingegeben werden:

Get-ScheduledTask -TaskName "ReconcileFeatures" | Start-ScheduledTaskAktualisierung der Druckertreiber auf V4-Benutzermodus

Da nicht sicher ist, ob Microsoft die oben genannten Registry-Einstellungen weiter beibehalten wird, ist eine nachhaltige Lösung, sofern möglich, die Umstellung der Windows-Drucker-Treiber auf sogenannte #V4-Treiber. Im Regelfall finden sich in der Druckerverwaltung überwiegend V3-Druckertreiber. Diese stellen dann langfristig ein latentes Problem dar.

- Rufen Sie dazu die Windows Druckverwaltung am Printserver auf

- Drucker: in der Liste ist erkennbar, ob der Treiber Typ3-Benutzermodus oder schon Typ4 ist

- Ist er Typ 3, bitte auf die Herstellerseite gehen und nach dem Treiber für das angezeigte Modell suchen

- Unter Basistreiber in der Auflistung tauchen (z.B. beim HP Laserjet-M402) dann ein V3-Treiber und ein V4-Treiber auf. Den V4-Treiber herunterladen

- Unter Treiber, Treiber hinzufügen diesen in die Liste bringen

- Unter Drucker bei jedem Drucker in die Eigenschaften, unter Erweitert, Treiber den neuen V4-Treiber auswählen

- Danach in den Eigenschaften unter Allgemein (Einstellungen), Erweitert (Standardwerte) die Schacht- und sonstige Einstellungen neu setzen, ggf. bei Geräte-Einstellungen die anderen Schächte ausschalten

- Verbinden Sie dann an allen Clients und/oder Terminalservern die Drucker neu, damit diese den neuen Treiber verwenden

- Je nach Druckerhersteller reicht es dazu, sich am Endgerät/Terminalserver als Domain Admin anzumelden und alle Drucker zu verbinden. Dadurch werden maschinenweit die neuen Treiber gezogen.

- Ggf. müssen für jede Sitzung (jeden Benutzer) die Druckerverknüpfungen erneuert werden (dazu haben viele Kunden für jeden Benutzer die „Druckerverknüpfungen“. Der Benutzer kann dann alle Drucker rauslöschen und sie erneut verbinden und einen zum Standarddrucker machen.

- Drucktest machen

Gibt es für von Ihnen verwendete Drucker keinen V4-Treiber vom Hersteller (das ist insbesondere bei älteren Modellen der Fall, bleibt das Risiko, dass irgendwann die Registry-Schlüssel nicht mehr funktionieren und diese Drucker ersetzt werden müssen. Beispiele sind das Model M404 von HP und das Modell Kyocera ECOSYS P2040dn. Für beide sind V4-Treiber erhältlich.

Wenn alles nicht hilft – Checkliste

Die von Microsoft genannten „Workarounds“ beschreiben bestimmte Voraussetzungen. Prüfen Sie, ob Sie alle erfüllen:

- Welche Drucker (Hersteller, Modelle) sind betroffen?

- Welchen Updatestand haben die (alle) Terminalserver (Mindestens Update von August 2021 muss drauf sein.

- oder Welchen Softwarelevel haben die Windows 10 Clients (muss mindestens 19043.1288 sein)

- Sind die beiden Registry-Schlüssel überall gesetzt? (Druckserver, Terminalserver, AVD-Pools) – vorsichtshalber diese Schlüssel VOR dem Neustart nach dem November Update nochmal setzen bzw. die GPO kontrollieren.

- Sind die über den Druckserver verbundenen Drucker im selben Netzwerk oder per vpn (Clientdrucker im Homeoffice)? Clientdruck wird in einigen Fällen nicht funktionieren.

Webcast - Security im Wandel

Unternehmen müssen sich aufgrund aktueller Bedrohungen auf erweiterte, effektive Werkzeuge und Maßnahmen einstellen. Dieser Webcast gibt Ihnen einen Überblick über diese neuen Risiken, das Grund-Fundament von #CyberSecurity. Erfahren Sie über die Möglichkeiten, diesen Gefahren optimal zu begegnen, diese Systemkoordinator-Aufgaben selbst zu lösen oder zu delegieren. Video und Folien sind kennwortgeschützt, das Kennwort wird/wurde im Namen der Veranstaltung übermittelt.

| Seminarinhalte (Auswahl) und Ziele |

#Webcast bzw. die Online #Schulung mit den Themen (Auszug aus der Agenda): • Aktuelle Sicherheitslage und Gefahrenklassen. • Welche Mindest-Anforderungen stellen Gesetzgeber, Versicherungen und Verbände?. • Typische Angriffs-Szenarien. • Maßnahmen dagegen. • BSI-Grundschutz-Empfehlungen IDW Prüfungsstandard ISA DE 315. • Notfallplan und Risiko-Analyse. • selber machen oder Aufgaben delegieren. • Datensicherung, Hybrid oder Cloud. |

| Zielgruppe | Geschäftsleitung und Entscheider |

| Voraussetzungen | Interesse an IT-Sicherheit für Ihr Unternehmen |

| Zeitrahmen | Dauer: 1 Stunde (ca. 45 Minuten Vortrag und 15 Minuten Diskussion) |

| Kosten | die Teilnahme ist kostenfrei |

| Bemerkungen | Remote via Teams Sitzung (Link und Anleitung nach Anmeldung) |

| Prüfung | Testen Sie auch Ihre Mitarbeitenden auf User Awareness |

Unterlagen

Video

IGEL Firmware Lizenz Änderungen

Die #IGEL Technology GmbH ist ein führender Hersteller von Thin-Clients. Diese wiederum sind eine kostengünstige für Systemkoordinierende benutzerfreundliche Alternative, ein Endgerät mit Linux mit Azure Virtual Desktops, RDS-Terminalservern oder Citrix Xen Desktop zu verwenden. Das Ganze funktioniert am Besten mit UD3-Modellen der LX-Serie. Diese haben genug Grafikleistung und Arbeitsspeicher/Flash um performant mit 2 FHD oder UHD Monitoren die Sitzung darzustellen.

Zu Hardware gehört immer Firmware #Lizenzen, um die Erweiterungen von IGEL im Rahmen einer Software-Maintenance auf dem aktuellen Stand zu halten. Über die sogenannte UMS-Oberfläche können dann ganze Scharen von Endgeräten verwaltet und aktualisiert werden.

Aktiviert man die Firmware nicht, kann das Gerät (bzw. die Firmware) nicht genutzt werden. Verlängert man die Maintenance nicht, muss man bei Veränderungen, die eine Aktualisierung erfordern, die Firmware neu kaufen.

Ein Beispiel: Für die Verwendung als Endgerät für Azure Virtual Desktop muss die Firmware der IGELs auf 11.03 oder neuer aktualisiert werden (In UMS registrierte IGEL: Das Firmware-Upgrade beinhaltet 12 Monate Software-Maintenance und sollte dann verlängert werden).

Veränderte Aktivierung seit 01. Oktober 2021

Kauft man neue Thin-Clients oder muss die Firmware von vorhandenen Geräten aktualisiert/neu gekauft werden, muss man sich seit Oktober im IGEL-Portal registrieren (über Registrieren) und kann dann (nachdem Igel Technologies die bestellten Geräte zugeordnet hat (dauert mindestens 48 Stunden), die neue Geräte-Firmware für die gekauften Geräte aktivieren. Zusätzlich muss die Lizenz-ID aus der UMS-Verwaltungssoftware (Token) in das Aktivierungsportal eingetragen werden.

Bei Fragen wenden Sie sich gern an unseren technischen Vertrieb, Patrick Jablonski, für technische Unterstützung eröffnen Sie einen Support-Vorgang im Extranet.

IT-Strategie und Windows 11 vereinbar?

Admins, die mehrheitlich diese Tätigkeit als Nebenaufgabe ausführen (neben ihrer Haupttätigkeit als Buchhalter, Verkäufer, Einkäufer, Geschäftsführer…) haben das Ziel, eine möglichst homogene IT-Umgebung in ihrem Unternehmen einzusetzen. Die Motivationen sind unterschiedlich.

- Geschäftsführer wollen das Haftungsrisiko reduzieren

- Die operativen Mitarbeiter, die auch IT-Support machen, müssen den Aufwand reduzieren

Homogenisierung

Bis heute konnte man relativ einfach auf das Ziel hinarbeiten, ohne größere Einmal-Investitionen zu tätigen:

- Windows 7 (Professional) Rechner (Core i5 mit 4 oder 8 GB RAM) mit kleinen SSDs ausstatten und unter Einsatz des aufgedruckten Lizenzschlüssels auf Windows 10 Pro bringen. Nach Datenübernahme konnten die Festplatten ausgebaut werden

- Statt Neukauf von Servern:

- Statt Ersatzkauf von defekten PCs: Thin-Client IGEL UD3 ab Firmware 11.3 anschaffen

- Neu anzuschaffende Notebooks und Tablets haben ebenfalls Windows 10 Pro

- Wenn man nicht selbst Updates und Sicherheitspatches installieren möchte, kann man die Aufgabe über Care-Packs an den IT-Dienstleister auslagern

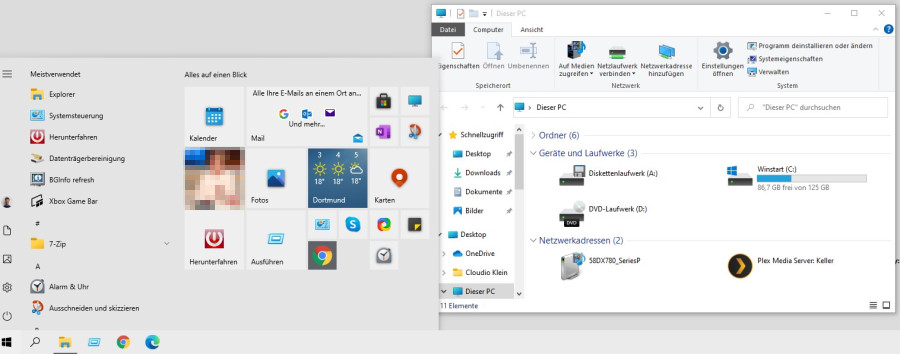

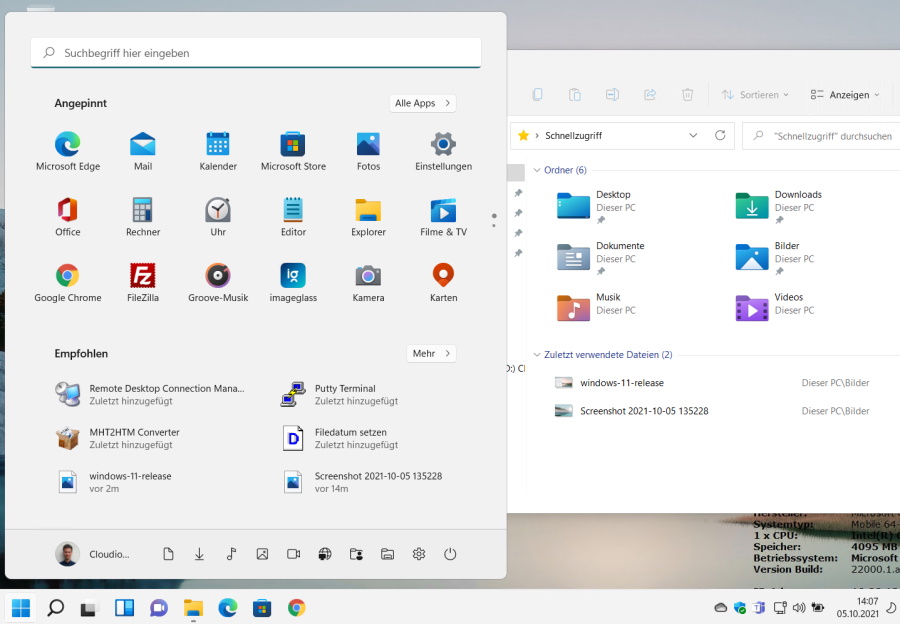

Fazit: Das gesamte Netzwerk (die Domäne) lässt sich zentral verwalten. Viel wichtiger: Anwender (und Admins) arbeiten mit einem einheitlichen Erscheinungsbild (Startmenü, Windows Umgebung)

Was bewirkt Windows 11?

Ab 05. Oktober 2021 werden neue PCs mit Windows 11 #Win11 #Eleven ausgeliefert.

Bestehende PCs, Notebooks, Ultrabooks lassen sich nur aktualisieren, wenn sie jünger als drei Jahre sind und über einen TPM 2.0 Chip verfügen (nicht alle Business PCs, die in den letzten Jahren verkauft wurden, haben diesen Chip). Außerdem wurde die Speicheranforderung auf mindestens 4GB RAM erhöht. 99% aller PCs, die mit 4GB RAM ausgestattet sind, haben aber einen Grafik-Chip, der mindestens 128 GB RAM vom Speicher verwendet. Diese Systeme haben demnach nur 3,9 GB RAM für Windows verfügbar und scheitern so.

Die Oberfläche, Startmenü, Taskleiste sehen anders aus und sind anders zu bedienen. An vielen Stellen sind mehr Mausklicks notwendig, um den gewünschten Menüpunkt zu erreichen:

- Das Kontextmenü erhält Untermenüs, in dem weitere Menüpunkte versteckt sind.

- Netzwerk und Soundeinstellungen sind in einem Menü zusammengefasst, Netzwerkwechsel erfordert zusätzliche Mausklicks, ebenso wie Soundeinstellungen

- Die Taskleiste erlaubt nicht mehr, den Anwendungs/Dokumententitel anzuzeigen (Gruppieren, bis Taskleiste voll). Hat man drei Exceltabellen geöffnet, muss man erst mit der Maus auf das Gruppen-Symbol fahren und dann in den Popup-Vorschaubildern mit einer Lupe interpretieren, welches Dokument man ins Bild haben möchte.

- Im Startmenü kann man die Kachelgöße nicht verändern. Auch die Größe des Startmenüs ist fix. Stattdessen gibt es mehrere Unterseiten, auf denen jeweils 20 Programmverknüpfungen zu sehen sind.

- Livekacheln fehlen, stattdessen gibt es nur einen vom Startmenü getrennten Widgets-Bereich mit fester Größe, der mit der Maus oder mit Windows-W (also mindestens 2Tasten) und nicht über den Startknopf gestartet werden kann. Die Widgets lassen sich nicht ins Startmenü integrieren

- Alle Apps werden nicht als Scoll-Liste links neben den Verknüpfungen angezeigt, sondern müssen über einen zusätzlichen Klick aufgerufen werden

- Die untere Hälfte der Fläche im Startmenu ist ungenutzt, wenn man den Dokumentverlauf abschaltet

Einheitliche Zukunfts-Strategie

Eine IT-Strategie mit einheitlicher Oberfläche (User Interface) lässt sich nur dann erreichen, wenn die PC-Hersteller (in unserem Dunstkreis Fujitsu und lenovo) neue Business-PCs und Business-Notebooks wahlweise mit Windows 10 Pro anbieten und/oder mit der ausgelieferten Windows 11 Pro OEM-Lizenz auch Windows 10 Pro auf dem Endgerät installiert und aktiviert werden kann und darf. Das ist laut aktuellem Kenntnisstand der Fall.

Das optionale Upgrade auf Windows 11 Pro (sofern aktuelle Hardware ab Core i 8Gen im Einsatz ist und der Anwender auf das angebotene Upgrade klickt) lässt sich über eine Gruppenrichtlinie oder einen Registry Schlüssel verhindern.

Weil selbst der jüngst erschienene Server 2022 LTSC auch die Windows 10 Benutzeroberfläche hat funktioniert die IT-Strategie sowohl unter Einbindung von Microsoft Azure, als auch On-Premises, wenn man bei Windows 10 bleibt.

On-Premises erhalten Endgeräte mit Windows 10 Sicherheitsupdates bis Oktober 2025, ebenso Server 2016. Neuere Server (inklusive Version 2022 LTSC ebenfalls für 10 Jahre)

Bei Microsoft Azure (Azure Virtual Desktop) kommt für die Windows 10 Plattform die LTSC Version 2019 zum Einsatz, die bis Ende 2029 Sicherheitsupdates bekommt.

Server in Azure (IaaS) bekommen (Azure Server 2019) ebenfalls 10 Jahre Updates.

Fazit

- Clients (wenn noch nicht geschehen) auf Windows 10 Pro und SSD hochrüsten

- Neuanschaffungen von Clients/Hardware-Ersatz-Invest:

- Neue Thin Clients IGEL UD3 einsetzen (Wenn Azure Virtual Desktop genutzt)

- Notebooks/Ultrabooks (oder auch Rechner) neukaufen und (wenn verfügbar) Downgraderecht auf Windows 10 Pro für Neuinstallation nutzen

- Ersatzinvest für Server: Microsoft Azure (IaaS) Ressourcen anmieten, keine hohe Einmalinvest, lange Zeit Sicherheitspatches verfügbar

- Ersatzinvest für Office und Exchange Server: Microsoft 365 Business Premium mieten