Inhaltsverzeichnis

- CISCO Anyconnect und Secure Clients 2 - 3

- Outlook – testen Sie das neue Outlook – Nein 4 - 5

- End of Life vieler Produkte – Zeitleiste 6

- Kerberos-Protokolländerungen ab Juli 23 7

- Office (Microsoft 365) 32-Bit oder 64-Bit 8 - 9

- Patchday Juni manueller Eingriff erforderlich 10

- Cloud Gen Firewall sicherer 11 - 12

CISCO Anyconnect und Secure Clients

Wir möchten Ihnen gerne eine optimale Lösung für die Sicherheit Ihrer IT-Infrastruktur anbieten. Dazu empfehlen wir Ihnen, sich mit unserem Partner NetGo Firewalls von Barracuda Networks zu schützen. Diese Firewalls sind speziell für die Azure IaaS und Azur Virtual Desktop (AVD) Umgebungen sowie für die On-Premises Hauptstandorte konzipiert. Sie ermöglichen eine sichere und flexible Anbindung Ihrer verschiedenen Standorte. Außerdem können Ihre Mitarbeitenden im Außendienst und im mobilen Arbeiten den Software-VPN-Client von Barracuda auf ihren Windows PCs und Notebooks nutzen.

Wir möchten Sie auch darauf hinweisen, dass es bei der Verwendung von CISCO Routern, die im Rahmenvertrag mit der Telekom enthalten sind, zu Sicherheitsproblemen kommen kann. Es gibt eine aktuelle Sicherheitslücke, die den Update-Mechanismus von CISCO betrifft. Wenn Sie einen CISCO Router in der Hauptstelle haben, an dem auch mobile Windows Clients angebunden sind (z.B. für Homeoffice, mobiles Arbeiten oder Außendienst), sollten Sie unbedingt prüfen, ob Ihr CISCO Secure Client oder CISCO Anyconnect vpn Client auf dem neuesten Stand ist. Die aktuellen Updates erhalten Sie nur, wenn Sie bei CISCO oder über die Telekom im Rahmenvertrag eine Wartung für den CISCO Router abgeschlossen haben.

Bitte prüfen Sie Ihr Software-Inventar, ob Sie in Ihrem Unternehmen CISCO vpn Software einsetzen. Hierbei kann OpenAudit Classic hilfreich sein.

Wenn ja: Beschaffen Sie über Ihren Dienstleister den aktuellen Cisco AnyConnect Secure Mobility Client 5.0.03072 und rollen ihn an alle VPN-Endgeräte aus.

Falls Sie keine Wartung auf die CISCO Geräte haben, aber eine Barracuda Firewall (Cloudgen oder On-Prem), stellen Sie gemeinsam mit der NetGo Ihr CISCO vpn auf Barracuda um. Hier ist der Updatemechanismus der VPN-Clients mit Bordmitteln besser automatisierbar.

Falls Sie keine Barracuda Firewalls einsetzen, sondern Drittanbieter-Geräte von sophos oder Fortinet o.ä., stellen Sie mit Ihrem Dienstleister das vpn auf diese Lösung um und lassen prüfen, ob diese Geräte und Software auf dem aktuellen Stand ist. Allein bei Fortinet gibt es einmal im Monat einen Patchday, der kritische Sicherheitslücken schließt

Outlook – testen Sie das neue Outlook – Nein

Derzeit erscheint in der Microsoft 365 #Outlook Desktop App oben rechts der Hinweis mit einem Schieberegler „Testen Sie das neue Outlook“. Die Meldung ist so unglücklich platziert, dass man beim Minimieren des Outlook-Fensters leicht den Schieberegler aktiviert.

Die Folge: Aus dem Store wird die neue Outlook App heruntergeladen und als Standardprogramm für E-Mails eingetragen. Diese App ist nichts anderes als ein App-Fenster, wo im Browser unter Zuhilfenahme der Edge Webview2 Runtime (diese muss installiert sein) OWA aufgerufen wird.

Auch aktuell bietet OWA bei weitem noch nicht die Funktionen und den Bedienkomfort wie die Desktop App. So sind beim Bedienen des Kalenders deutlich mehr Mausklicks notwendig um z. B. einen vorhandenen Termin zu bearbeiten oder Flags zu setzen, die bei der Desktop App direkt im Ribbon Menü mit einem Klick erreichbar sind. Auch das Verändern und Verschieben von Terminen mit der Maus ist schwerfälliger in der Browserdarstellung und funktioniert mehr schlecht als recht.

Zudem werden nur Microsoft 365 Konten (bisher) unterstützt. Es gibt aber zahlreiche Kunden, die noch ein Google-Konto oder Post bei einem anderen Provider per IMAP mit abfragen müssen (meist historisch bedingt, aber notwendig).

Abhilfen: Wenn Sie die neue App bereits versehentlich aktiviert haben, müssen Sie den Schieber wieder ausschalten, die Store-App auf Ihrem Rechner deinstallieren und bei Standard-Apps die Outlook Desktop App wieder aktivieren.

#Erfreulich – zum Glück gibt es einen Registry-Schlüssel, den Admins auch per GPO ausrollen können, der die lästige Werbung für die minderwertige App entfernt (Für diejenigen, die mit User-Rechten arbeiten und den Registry-key lokal ausführen müssen – bitte den Registy Ast beginnen lassen mit Users und der SID des Benutzers für den das gelten soll. Dann mit Elevated rights Regedit aufrufen und den veränderten Key ausführen):

Windows Registry Editor Version 5.00 [HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\Options\General] "HideNewOutlookToggle"=dword:00000001

oder

[HKEY_USERS\S-1-5-21-222222222-2222222222-2222222222-1153\SOFTWARE\...End of Life vieler Produkte – Zeitleiste

Wer wissen möchte, wann die eingesetzten Produkt-Versionen keinen Support oder – #wichtig – keine Sicherheitsupdates mehr bekommen, dem sei die folgende Seite empfohlen, die alle End-Daten in einer farblich gestalteten Oberfläche übersichtlich darstellt. Tipp: Windows und Office sind unter ‚M‘ wie Microsoft zu finden:

Website mit EOL-Daten

Für die wichtigsten Produkte haben wir für Sie diese Zeitleiste zusammengestellt:

Kerberos-Protokolländerungen ab Juli 23

Bereits im November 2022 lieferte Microsoft Mechanismen aus, die die Kerberos-Anmeldung sicherer machen können. Es geht dabei um das Anmeldeverfahren, wie sich Drittgeräte und andere Windows Server an einem AD-Domänencontroller anmelden.

Auch dieser Sicherheitspatch war zunächst nur ausgerollt worden, um Administratoren Zeit zu geben, die Sicherheit dieser Anmeldungen zu erhöhen bzw. auf Drittgeräten aktuelle Firmware/Softwareupdates zu machen.

Bereits am 13. Juni 23 mit dem Juni-Patchday hat Microsoft die Kerberos Einstellung auf „Überwachungsmodus“ gesetzt. Die Verbindung ist damit weiterhin möglich, Fehler werden im Ereignisprotokoll aufgezeichnet.

Am 11. Juli 2023 setzt Microsoft die Kerberos-Einstellung mit dem monatlichen Update auf „Erzwingen“. Das bedeutet, das Systeme mit unsicheren Kerberos-Schlüsseln sich nicht mehr anmelden können.

Handlungsempfehlung

#Wichtig – Wie im Microsoft Artikel ausführlich beschrieben, betrifft das Update Windows Server 2022 Windows Server 2019, all editions Windows Server 2016, all editions.

Wenn Sie auf Ihren Domänencontrollern Fehler mit der Ereignis-ID 42 finden, oder Geräte erkennen, die keinen gemeinsamen Kerberos-Verschlüsselungstyp aufweisen, indem Sie das Ereignisprotokoll für Microsoft-Windows-Kerberos-Key-Distribution-Center Event 27 anzeigen, lesen Sie bitte: KB5021131: Verwalten der Kerberos-Protokolländerungen im Zusammenhang mit CVE-2022-37966

Nach der Installation des Juni 2023-Updates (auf allen Servern) das Ereignisprotokoll an Ihren Domänencontrollern sichten und nach Fehlern mit der Ereignis-ID 42 suchen und wie im folgenden Artikel beschreiben verfahren (An Ende des Artikels ist eine FAQ):

Office (Microsoft 365) 32-Bit oder 64-Bit

Heutzutage werden fast ausschließlich Windows Betriebssysteme mit 64-Bit eingesetzt. Ältere Versionen mit 32-Bit werden von vielen Herstellern und Anwendung nicht mehr unterstützt.

Die Software, die man unter Windows einsetzt, kann damit 32-Bit oder 64-Bit sein. Lange Zeit hat Microsoft empfohlen, die 32-Bit-Versionen von Office einzusetzen.

#Erfreulich – mittlerweile bieten die 64-Bit-Versionen eine bessere Performance, da kein 32-Bit-Subsystem unter Windows für die Office Apps gestartet werden muss und die Limitierung von 4GB Arbeitsspeicher entfällt. In Excel lassen sich so recht große Datenmengen darstellen und der Import über die Datenquellen ist auch deutlich schneller.

Achtung! Dazu muss allerdings auch der Rechner einen Core I5 mindestens der 8. Generation, 8 GB RAM, besser noch 16 GB Arbeitsspeicher und eine schnelle SSD haben

Insbesondere bei Microsoft Teams muss die Anwendung immer in 64-Bit installiert sein, da ansonsten extreme Performance-Einbußen drohen.

Wann ist für Microsoft 365 (Office) 32-Bit Pflicht?

Wenn Sie Anwendungen auf dem Rechner einsetzen (das gilt auch für Azure Virtual Desktop und Terminal- und Citrix-Server), die nur in der 32-Bit-Version mit Outlook (über OLHANDLER.DLL) kommunizieren können, dürfen Sie nicht die 64-Bit-Version installieren. Einige Beispiele sind:

- Microsoft Dynamics 2009 R2 (Classic) –> gevis Classic bis G/R8

- Microsoft Dynamics NAV bis Version 2018 und Business Central bis Version 14 (BC14)

- Gigaset Quicksync (Synchronisieren von Outlook-Kontakten mit DECT-Handsets)

- GWS MDESync (die Windows Mobilschnittstelle meckert Outlook32 als fehlend an)

- Andere Programme, die die E-Mails erzeugen und dabei MAPI32.dll oder OLHANDLER.dll benutzen

Mit gevis ERP | BC Versionen ab 17.x (Business Central Version ab 17, Client = Google Chrome für Enterprise, 64-Bit) lassen sich beliebige E-Mail-Programme durch Download von .EML-Dateien aufrufen. Die Bit-Tiefe ist dabei unerheblich. Wenn Sie eine unserer SaaS-Lösungen wie gevis ERP | VEO einsetzen, ist die Office-Bit-Tiefe ebenfalls unerheblich.

Wir empfehlen Microsoft 365. So bleiben Sie im Rahmen des Abonnements immer auf dem besten Stand der Sicherheit und die Verteilung der Updates durch die Admins ist auch sehr einfach. Sollten Sie Kaufversionen im Einsatz haben (erkennbar an einer Jahreszahl am Ende) müssen diese Versionen nach Ablauf der Sicherheitsupdates neu gekauft werden. Alle Versionen erhalten nach dem 13. Oktober 2026 keine Sicherheitsupdates mehr.

Aktuell werden für gevis Umgebungen Microsoft 365 (aktueller monatlicher Kanal) für alle Installationsarten und nur für die lokale Installation auf Windows 10 Pro Endgeräten (nicht Terminal-/Citrix/Azure Virtual Desktop) die Kauf-Versionen 2019 und 2021 unterstützt.

Patchday Juni manueller Eingriff erforderlich

#Wichtig – mit dem Patchday Juni 2023 hat Microsoft die #Sicherheitslücke CVE-2023-32019 geschlossen, die zu Datenabfluss und Elevated Rights für authentifizierte Benutzer führen kann. Leider wird der Lückenschluss nicht aktiviert, so dass ein manueller Eintrag in die Windows Registry der Windows 10 PCs erfolgen muss.

Wer Gruppenrichtlinien einsetzt, kann diese natürlich über die Gruppenrichtlinienverwaltung verteilen.

Für Server 2022 und für die Windows 11 Versionen ist der Wert anders, als bei dem im Beispiel aufgezeigten Schlüssel für Windows 10 22H2 (19045).

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"4103588492"=dword:00000001Cloud Gen Firewall sicherer

Ausgangslage: On-Premises

Glücklicherweise setzen viele Unternehmen auf eine Hardware-Firewall-Appliance, um das lokale Netzwerk in Richtung Internet abzusichern. Viele namhafte Hersteller von Routern (CISCO, Lancom, sogar AVM) schreiben, dass Ihre Router Firewall-Funktionalitäten beinhalten. Das sind allerdings ausschließlich Funktionen der klassischen (1. Generation) Firewalls. Anders gesagt: Es erfolgt keine inhaltliche Prüfung von Daten und E-Mails, es gibt keine Advanced Thread Detection und somit auch keine Cloud-Sandbox zur Simulation. Diese „Firewalls“ erfüllen weder GSI-Grundschutz, noch den Prüfungsstandard 330 des IDW.

Unternehmen mit mehreren Standorten setzen mehrere Router ein, die Verbindung zur Hauptstelle erfolgt sternförmig über die integrierte SSL-VPN-Funktion der Router. Bei Ecotel und Telekom Enterprise Managed Netzwerken werden die (CISCO) Router ausschließlich für die Zweigstellen-Vernetzung und die mobilen VPN-Verbindungen benutzt. In der Hauptstelle steht dann bestenfalls eine „richtige“ Firewall der zweiten Generation.

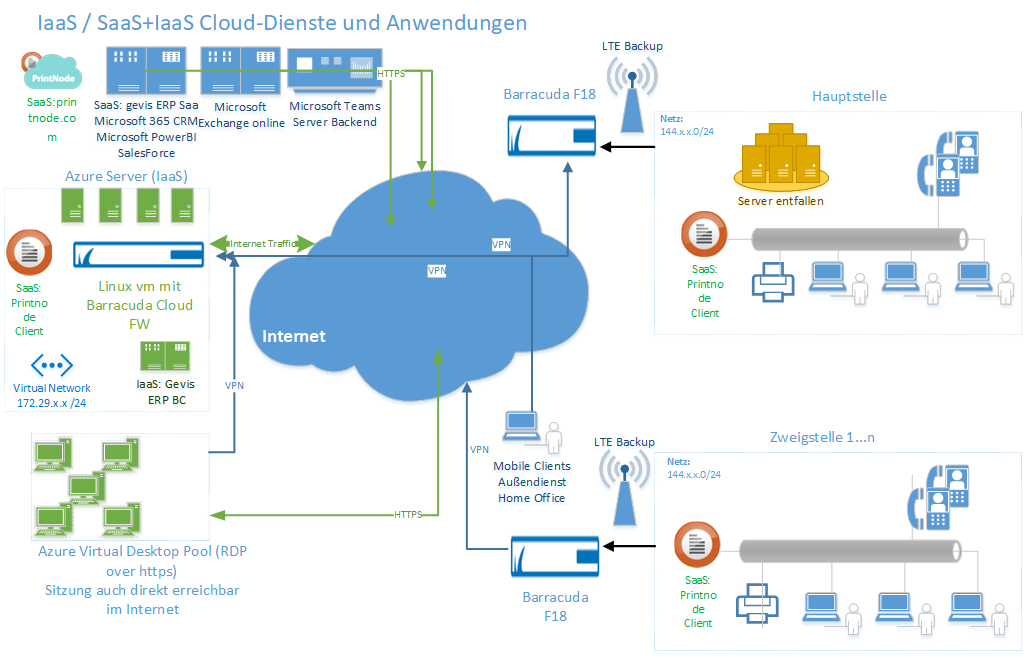

IaaS Cloud

Mit der Ablösung der On-Premises Server (IaaS statt Hardware-Neukauf) wird entweder ein „Azure vpn Gateway“ bei Microsoft zur Anbindung angemietet (hier werden nur wenige Gen2-Firewalls wie von Barracuda Networks oder neuere Modelle der sophos X-Serie und von Fortinet) unterstützt.

Außerdem sind dann die in IaaS angemieteten Server und die Nachfolger der Citrix oder RDS-Terminalserver: Azure Virtual Desktops nicht mit einer Gen2-Firewall abgesichert und angreifbarer.

In unseren #Firewall Konzeptionen zeigen wir gemeinsam mit unserem Partner NetGo am Beispiel von Barracuda Firewalls die sternförmige Anbindung an die Cloud mit „Internet-Breakout“ in der Cloud auf Gen2-Firewall Stufe. Dazu kommt eine #CloudGen virtuelle Firewall zum Einsatz, die Server und Azure Virtual Desktops absichert. An dem oder den Standort(en) kommt ein VPN-Endgerät – passend zur Bandbreite und Benutzerzahl am Standort (F18 oder F80) zum Einsatz.

Vorteile: #Erfreulich ist, das das Azure VPN-Gateway mit mindestens 165€ pro Monat so entfällt. Jeder Standort braucht nur eine (dynamische) IP-Adresse, ggf. ein DSL-Modem und den Barracuda VPN-Endpunkt. Der Weg zum Server erfordert daher nicht mehr den Umweg über die Hauptstelle.

Fazit

Der Weg zum Internet sollte immer über eine Firewall der zweiten Generation mit ATP und Contentanalyse abgesichert werden. Diese sollte einen Wartungsvertrag auch für Firmware und Antivirus enthalten (vitalizing und Security Updates) und gemanagt sein.

Sobald Azure IaaS im Spiel ist, wird eine sternförmige Anbindung an die IaaS Cloud und Azure Virtual Desktops über eine virtuellen CloudGen Firewall Pflicht. Ob Sie das Musterangebot der NetGo annehmen oder mit Ihrem Firewall Dienstleister ein identisches Konzept konstruieren, bleibt Ihnen überlassen.