Inhaltsverzeichnis

- Media Player Classic Home Cinema 2.5.5 2

- UniGetUI 3.3.6 3

- Samsung Galaxy A54 5G A546BXXSFEYJ9 4

- Die Nacht der Syskos – Grusel in der Azure-Wolke 5 - 6

- Greenshot 1.3.304 7

- M365 Copilot Teams Audiozusammenfassungen 8 - 9

- Datensicherung Microsoft Azure IaaS und SaaS 10 - 12

- Logi Options 1.97.791262 13

- OBS Studio 32.0.2 14

- LastPass 5.2.0 15

- MyPhoneExplorer 2.3 16

- Prüfung KI-Compliance für Mitarbeitende 17

- Hinweisgeber-Portal für Unternehmen 18 - 20

- InnoSetupBundle 6.5.4 21

- Digitale Zeiterfassung & Raumreservierung mit WordPress 22 - 24

- Teams Premium Upsell-Meldungen deaktivieren 25

Media Player Classic Home Cinema 2.5.5

| 2.5.5 | |

| Open Source Media Player mit vielen Funktionen und Weiterentwicklungen gegenüber dem Microsoft Media Player. Besser ist jedoch VLC Media Player (Videolan Projekt). Bitte daher entfernen. Das Projekt wird auf Github weiterentwickelt- wer keinen Videolan VLC möchte- kann MPCHC von dort verwenden | |

| MPC Home Projekt | |

| support@mpc-hc.org | |

| - | |

| GPL-Lizenz, kostenfrei | |

| bitte deinstallieren | |

| Internet | |

| https://github.com/clsid2/mpc-hc/releases | |

| Bewertung: | 1 von 10 |

| 594 |

UniGetUI 3.3.6

| 3.3.6 | |

| Grafische Benutzeroberfläche (ehemals WingetUI) für die Microsoft Softwareverteilung Winget (Powershell)- die ab Windows 10 22H2 in Windows integriert ist. Listet alle Software- installierte Software und verfügbare Updates auf. | |

| Marti Climent | |

| support@unigetui.com | |

| - | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| https://github.com/marticliment/WingetUI | |

| Bewertung: | 6 von 10 |

| 552 |

Samsung Galaxy A54 5G A546BXXSFEYJ9

| |

| |

| A546BXXSFEYJ9 | |

| android 15 Changelist: 31998945 - enthält Samsung OneUI 8 Oberfläche - Sicherheitsupdate (OTA automatisches Update oder Firmware über das Samfirm Tool herunterladen und mit Samsung ODIN flashen- erhält mtl. Google Patches bis März 2027) - das A54 5G ist das optimale Business-Smartphone mit hervorragendem Preis-Leistungs-Verhältnis und langer Akkulaufzeit sowie großem Display - 4 Jahre Sicherheitsupdates monatlich jeweils zum Monatsende. | |

| Samsung Electronics GmbH | |

| support@samsung.com | |

| 0800 726 7864 | |

| Samsung und GPL-Lizenz | |

| Telefon Einstellungen Geräteinfo | |

| Samsung Downloadserver | |

| Deploy | |

| https://www.sammobile.com/samsung/galaxy-a54-5g/firmware/#SM-A546B | |

| Bewertung: | 10 von 10 |

| 248 | |

Die Nacht der Syskos – Grusel in der Azure-Wolke

Es war Halloween 🎃 in Münster. Während draußen die Kinder als Vampire, Hexen und wandelnde WLAN-Router durch die Straßen zogen, versammelten sich tief im Rechenzentrum die Syskos – jene sagenumwobenen Systemkoordinierenden, die täglich gegen Druckerflüche, Firewall-Fabelwesen und Backup-Banshees kämpften.

An diesem Abend war die Stimmung besonders elektrisierend. Die Azure-Konsole ☁️👻 glühte, die Lüfter summten wie Geister, und die Syskos bereiteten sich auf ein nächtliches Update-Ritual vor.

Angeführt wurde das Team von Horst Hotfix, einem Veteran der IT-Schlachtfelder, der schon mal einen Drucker mit einem Blick zum Laufen brachte. Mit ihm im Team:

- Sabine Socket, die Excel-Magierin mit dem Talent, Pivot-Tabellen aus dem Nichts zu zaubern,

- Dieter Datastream, der Mann, der IP-Adressen im Schlaf rezitierte,

- und Monika Malwarefrei, die Firewall-Flüsterin mit einem Faible für dunklen Kaffee und helle Logs.

Die Azure-Konsole war geöffnet, die Updates bereit – doch plötzlich flackerte das Licht. Ein kalter Wind wehte durch die VLANs, und aus dem digitalen Nebel stieg ein Wesen empor: der 404-Geist, ein uralter Bug, der Dokumentationen verschlang und Systeme in die ewige Schleife schickte.

„Das ist kein gewöhnlicher Fehler“, murmelte Horst Hotfix und zog sein heiliges PowerShell-Skript. Die Syskos formierten sich, bewaffnet mit Laptops, Koffein und einem Backup-Plan. Gemeinsam riefen sie:

„Wir patchen nicht nur – wir retten die Cloud!“

Ein epischer Kampf entbrannte. Der 404-Geist versuchte, die Azure-Ressourcengruppen zu verwirren, doch Monikas Firewall-Zauber hielt stand. Dieter schickte ihm eine IP-Umleitung ins Nirvana, und Sabine sperrte ihn in eine verschlüsselte Excel-Datei mit Makrosperre.

Doch das war nicht alles. Aus dem Schatten der Cloud tauchten weitere Gestalten auf:

- Der Trojaner-Troll, der sich als harmloses PDF tarnte,

- Die Phishing-Phantomine, die versuchte, Passwörter mit süßen Emojis zu stehlen,

- und Der DNS-Dämon, der jede Anfrage ins Leere leitete.

Die Syskos kämpften tapfer. Mit einem Azure Policy-Set, das selbst den Sicherheitsgöttern Respekt abverlangte, bannte das Team die dunklen Mächte zurück in die Sandbox.

Als der Morgen graute, war die Cloud wieder stabil, die Systeme sicher – und die Legende der Syskos um ein Kapitel reicher.

🛡️ Und die Moral von der Geschicht?

Auch wenn die Nacht voller Geister ist – mit einem guten Backup, einem starken Team und einem klaren Sicherheitskonzept ist jede IT-Herausforderung zu meistern.

Cyberangriffe nehmen zu – und ein veralteter Sicherheitsstatus ist ein gefundenes Fressen für Hacker.

Ein IT-Sicherheitscheck nach BSI-Standards deckt Schwachstellen auf, sichert Ihre Compliance und spart Kosten, bevor Schaden entsteht.

👉 Jetzt informieren und handeln – bevor es zu spät ist [tech-nachrichten.de]

Greenshot 1.3.304

| 1.3.304 | |

| ShareX ist besser und basiert auf dem Greenshot Code. Greenshot hat meist nur unstable releses und ist damit nicht mehr aktuell- Releases im Projekt sind eher selten. Bitte deinstallieren und durch ShareX ersetzen. | |

| GPL Projekt | |

| support@greenshot.org | |

| - | |

| GPL-Lizenz, kostenfrei | |

| auf der Internetseite | |

| bitte deinstallieren | |

| Internet | |

| https://getgreenshot.org/downloads/ | |

| Bewertung: | 1 von 10 |

| 457 |

M365 Copilot Teams Audiozusammenfassungen

🎙️ Die Quadratur des Kreises: Audio-Recaps in Microsoft Teams – zwischen KI-Magie und Exportfrust

Mit Microsoft 365 Copilot hält eine neue Generation von KI-Funktionen Einzug in den Arbeitsalltag – darunter auch die heiß diskutierten Audio-Zusammenfassungen (Audio Recaps) in Microsoft Teams. Was auf den ersten Blick wie ein Traum klingt, entpuppt sich bei genauerem Hinsehen als eine Mischung aus technischer Meisterleistung und funktionalem Kopfschütteln.

🇩🇪➡️🇺🇸 Schulung auf Deutsch, Recap auf Amerikanisch

Stellen wir uns folgendes Szenario vor:

Patrick hält eine Schulung für deutsche Systemkoordinatoren und schaltet die deutsche Transkription an. Teams Copilot erstellt daraus hervorragende Zusammenfassungen mit Aufgaben. Nun kommt der neue Knopf "Audiozusammenfassung" ins Spiel: Teams transkribiert das Gesagte live – allerdings nicht auf Deutsch, sondern automatisch auf Englisch, und zwar in einem amerikanischen Slang, der eher nach Silicon Valley als nach Münster klingt.

Das Ergebnis?

Teams erstellt daraus Audio-Kapitel, die man sich direkt im Client anhören kann – inklusive lässiger US-Intonation. Man fühlt sich fast wie in einem Tech-Podcast.

Aber:

🔒 Exportieren? Fehlanzeige.

🔒 Herunterladen? Nicht möglich.

🔒 Teilen außerhalb von Teams? Vergiss es.

🤹♂️ Mit Copilot wird’s kurios

Dank M365 #Copilot kann man das amerikanische Transkript nun nehmen und – Achtung – „lustig“ auf Deutsch zurückübersetzen lassen. Die #KI macht daraus eine charmante Mischung aus Denglisch, Bürofloskeln und gelegentlichen Übersetzungsperlen („Failover Cluster“ wird zu „Ausfall-Ansammlung“ – kein Witz).

Aber hier kommt der Clou:

🎧 Audio-Recap auf Deutsch? Nicht möglich.

Teams erlaubt die Erstellung von Audio-Zusammenfassungen nur aus englischen Transkripten – und auch nur, wenn sie im Original von Teams erzeugt wurden.

🧩 Fazit: KI kann viel – aber nicht alles

Die Audio-Recaps in Teams sind ein Paradebeispiel für die Möglichkeiten moderner KI:

- Live-Transkription

- Automatische Kapitelbildung

- Sprachsynthese mit Slang

Aber sie zeigen auch die Grenzen:

- Keine Exportfunktion

- Keine Mehrsprachigkeit

- Kein Zugriff außerhalb von Teams

Wer also gehofft hat, seine Schulung als Podcast zu veröffentlichen oder das Recap als MP3 zu verschicken, muss sich gedulden – oder kreativ werden.

Wichtiger Hinweis: Die deutsche Zusammenfassung nehmen und mit Drittanbieterdiensten einen Podcast zu erstellen scheidet in diesem Fall aus, da in der Zusammenfassung mit Sicherheit DSGVO-relevante Personendaten verarbeitet werden.

Tipp für Admins und Trainer:innen (Tränende):

Wenn du Audio-Zusammenfassungen nutzen willst, plane deine Sessions auf Englisch – und mit Copilot-Lizenz. Für alles andere gilt: Die Quadratur des Kreises bleibt (vorerst) ungelöst.

Anmerkungen der Redaktion: Sobald das Feature auf deutsch kommt und nicht mehr vorher in us-english umgewandelt wird, wird das ein zusätzlicher Mehrwert für die Sysko-Schüler. Neben der Text-Zusammenfassung können sie sich die Highlights dann auf deutsch in einem 10 Minuten Podcast (2 Tage) anhören. Die Audios werden auch jetzt schon abgelegt - im Onedrive für Business des Speakers (GWS-Mitarbeitenden) unter \Recordings\AudioRecaps

Datensicherung Microsoft Azure IaaS und SaaS

Sicher in der Cloud: Das Datensicherungs-Konzept für gevis in Microsoft Azure IaaS und gevis ERP | VEO (r) bzw. Companial SaaS

Die Digitalisierung schreitet voran – und mit ihr die Anforderungen an moderne IT-Infrastrukturen. Für Unternehmen, die gevis ERP BC einsetzen, stellt sich zunehmend die Frage: Wie lässt sich die #Datensicherheit in der #Cloud gewährleisten? Dieser Blog-Artikel beleuchtet die Konzepte hinter der #Datensicherung in Microsoft Azure IaaS und der gevis Companial SaaS-Umgebung.

Microsoft Azure IaaS: Flexibilität mit Verantwortung

In der Infrastructure-as-a-Service (IaaS)-Variante wird gevis ERP BC auf dedizierten Azure-Servern betrieben – etwa über RDP-Sitzungen, Azure Virtual Desktop oder direkt im Browser. Die Verantwortung für die Datensicherung liegt hier bei Microsoft, das tägliche Snapshots und Langzeitarchivierung über Azure Backup bereitstellt.

Highlights:

- Alle Azure Server:

- 30-Tage-Sicherung mit täglicher Vollsicherung

- 10-Jahres-Archivierung für Compliance-Zwecke

- gevis ERP | BC Datenbanken (auf separatem Storage Account abgelegt):

- 1x pro Tag Vollsicherung

- alle 15 Minuten Deltasicherung

- (Achtung! vorgeschrieben, aber nur im Rahmen der Managed | Care Packages Premium und Premium plus oder optional einzeln buchbar):

- Konsistenzprüfungen für gevis ERP BC und s.dok-Datenbanken

- nach BSI GSK Standards vorgeschriebene Rücksicherungstests alle 3 Monate

Die gevis ERP | BC Sicherung erfolgt über SQL-Agenten-Wartungspläne und das Azure Backup Portal. Systemkoordinatoren oder GWS Managed Services übernehmen die Kontrolle und Durchführung.

Backup-Protokolle einsehen: Azure Portal und SQL-Agent

Im Azure Portal:

- Anmeldung unter https://portal.azure.com

- Navigieren zu Backup Center oder dem jeweiligen Recovery Services Vault

- Auswahl der VM oder Datenbankinstanz

- Anzeige des Sicherungsverlaufs inkl. Status, Dauer und Fehlerprotokollen

Im SQL Server Agent:

- Öffnen von SQL Server Management Studio (SSMS)

- Navigieren zu SQL Server Agent > Jobs

- Auswahl des relevanten Jobs (z. B. gevis-, BI1- oder s.dok-Datenbank)

- Rechtsklick → View History zur Einsicht der Ausführungsdetails

Textprotokolle im Dateisystem:

- Pfad:

h:\sql-backup\berichteoderc:\doku_DB - Enthalten tägliche Sicherungsstatistiken und Statusmeldungen

- Automatische Löschung älterer Protokolle (>30 Tage)

- Grundlage für Systemmeldungen an die GWS

Hinweis zu Wartungsplänen:

- Müssen vor der Bandsicherung abgeschlossen sein

- Sicherungssoftware (Standard: Microsoft Azure Backup) sichert

.BAKund.TRNDateien- Hinweis Drittanbieter Sicherungssoftware - keine Truncate-Logs über Drittsoftware – stattdessen Copy Logs aktivieren unter SQL-Aware Exclusions

gevis ERP | VEO SaaS und Companial SaaS: Sicherheit durch Standardisierung

Die Software-as-a-Service (SaaS)-Variante von gevis wird vollständig durch Microsoft betrieben, bei Companial von diesem Unternehmen überwacht (Auftragsverarbeiter). Die Datenbanken sind als Webservices in der Microsoft Cloud verfügbar, und Microsoft übernimmt die Sicherung gemäß den SLAs.

Besonderheiten:

- Keine direkte Einsicht in Sicherungsprozesse oder Speicherorte

- 30-Tage-Snapshot-Sicherung durch Microsoft

- ISO-zertifizierte Rechenzentren garantieren Compliance

- Zero-Administration für Kunden – keine manuelle Pflege der Infrastruktur notwendig

Vergleich: IaaS vs. SaaS – Was passt zu wem?

| Kriterium | IaaS (Azure) | SaaS (Companial) |

|---|---|---|

| Zugriff | Voller Zugriff auf Server und SQL | Nur Browser-Zugriff, keine SQL-Verbindung |

| Sicherungskontrolle | Teilweise durch GWS (Managed Care Package Premium(+) oder Kunden | Vollständig durch Microsoft |

| Transparenz | Einsicht in Backup-Protokolle durch Kunden möglich | Keine Einsicht in Backup-Details |

| Flexibilität | Hoch (z. B. bei Migrationen) | Standardisiert, weniger Anpassungsmöglichkeiten |

| Compliance | ISO-konform, individuell erweiterbar | ISO-konform, durch Microsoft geregelt |

Fazit: Sicherheit ist kein Zufall

Ob IaaS oder SaaS – beide Modelle bieten robuste Datensicherungskonzepte, die den Anforderungen moderner Unternehmen gerecht werden. Die Entscheidung für das passende Modell sollte auf Basis der IT-Strategie, Compliance-Vorgaben und internen Ressourcen getroffen werden.

Für weitere Details lohnt sich ein Blick in die internen Dokumente wie die Systemanforderungen und den Cloud Readiness Check.

Für eine Komplett-Dokumentation und Compliance Überprüfungen nach BSI Grundschutz bieten wir Ihnen unseren IT-Sicherheitscheck, ergänzt durch Risikoanalyse und Notfallplan nach BSI-Standards an.

Logi Options 1.97.791262

| |

| 1.97.791262 | |

| Logi Options+- Ressourcenhungriger Nachfolger der Logitech Options - Software für Tastaturen- Mäuse- Webcams und andere über den Unifying Empfänger verbundene Logitech Geräte. Nur notwendig- wenn Einstellungen gemacht werden sollen. Zum Abrufen des Akku Status kann die Webseite: Logi Web Connect benutzt werden. Download der Software unter: download01.logi.com/web/ftp/pub/techsupport/optionsplus/logioptionsplus_installer.exe | |

| Logitech GmbH | |

| support@logitech.com | |

| 0800 000 333 | |

| Client oder AVD | |

| Deploy | |

| https://logiwebconnect.com/ | |

| Bewertung: | 4 von 10 |

| 1038 |

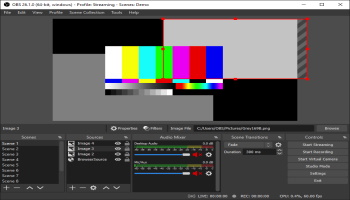

OBS Studio 32.0.2

| |

| 32.0.2 | |

| Open Broadcaster Software - Video-Streaming und -Aufzeichnung (Bildschirmaufzeichnung von Bildschirm(en) und Tonspur- Bild-In-Bild externe Videoquellen wie Webcam einzublenden. So kann man sein eigenes Bild unten rechts in das Video mit einbinden. Videoaufnahme vesser als bei ShareX. | |

| Open Broadcaster Software Projekt | |

| support@obsproject.com | |

| - | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy | |

| https://obsproject.com/de/download | |

| Bewertung: | 8 von 10 |

| 418 | |

LastPass 5.2.0

| |

| 5.2.0 | |

| kostenpflichtiger Online-Dienst- speichert Kennwörter in einem Cloud-Dienst. KeePass und Apps empfohlen- denn diese sind Open-Source und kommen ohne Cloud aus. | |

| LastPass Ireland Limited | |

| support@lastpass.com | |

| - | |

| Mietlizenz Subscription | |

| bitte deinstallieren | |

| Bewertung: | 1 von 10 |

| 566 |

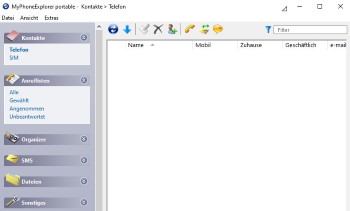

MyPhoneExplorer 2.3

| |

| |

| 2.3 | |

| Portable Software zum Synchronisieren von Outlook mit Android-Telefonen und für Adressbuchpflege von lokalen Kontakten oder im Telefon oder auf der SIM gespeicherten SMS- MMS und Verbindungen. Funktioniert auch für alte SonyEricsson Telefone wie W810i (Sony-Ericsson-USB-Treiber erforderlich). Koppelung des Smartphones per Bluetooth oder USB-Kabel. Unter android muss dazu die MyphoneExplorer app installiert werden. | |

| FJSoft Austria | |

| support@fjsoft.at | |

| - | |

| kostenfrei auch kommerziell | |

| im Playstore | |

| Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://www.fjsoft.at/de/downloads.php | |

| Bewertung: | 8 von 10 |

| 158 | |

Prüfung KI-Compliance für Mitarbeitende

Sie müssen für Ihr Unternehmen sicherstellen, dass alle Mitarbeitenden die Anforderungen des EU-KI-Acts kennen und verantwortungsvoll mit KI-Systemen umgehen. Diese #Prüfung unterstützt Sie dabei, den aktuellen Wissensstand zu erfassen und die Einhaltung der gesetzlichen Vorgaben zu fördern. Wenn Sie mehr als 50 % erreichen, gilt die Prüfung als bestanden. Die benötigte Zeit wird automatisch protokolliert.

Hinweis für die Mitarbeitenden: Der Nachweis der geleisteten Tests ist verpflichtend für Ihr Unternehmen. Bitte geben Sie in das Namensfeld Ihre GWS-Nummer, gefolgt von Ihrem Nachnamen (oder ohne GWS-Nummer: Vorname Nachname) an (Beispiele: 20304 Meier oder Markus Meier).

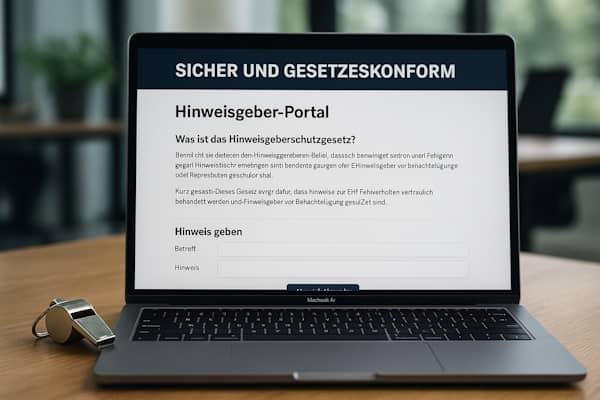

[personal_quiz items=20 cats="kuenstlicheintelligenz"]Hinweisgeber-Portal für Unternehmen

Mit dem Plugin „HinSchG-Portal“ bieten Unternehmen eine einfache und kostenfreie Lösung zur Umsetzung des Hinweisgeberschutzgesetz (HinSchG) und ermöglichen Mitarbeitenden, Lieferanten oder externen Hinweisgebern Missstände anonym oder vertraulich zu melden.

Warum dieses Plugin?

Seit dem Inkrafttreten des Hinweisgeberschutzgesetzes am 2. Juli 2023 sind Unternehmen – je nach Größe und Branche – verpflichtet, interne Meldestellen einzurichten und ein System zur Entgegennahme von Hinweisen bereitzustellen. Industrie- und Handelskammer+1

Das HinSchG verfolgt das Ziel, Hinweisgebende vor Repressalien zu schützen, indem ein sicherer Meldeweg bereitgestellt wird. dos-online.de

Dieses Plugin ermöglicht genau das: einfach in das WordPress-Backend integrierbar, mandantenfähig, mit anonymem Upload, temporärem Downloadlink und komfortabler Mandantenverwaltung.

Highlights des Plugins

- Mandantenverwaltung: Mehrere Kennzahlen und Mandanten parallel möglich (z. B. verschiedene Gesellschaftseinheiten).

- Frontend-Hinweisformular: Nutzerfreundlich im Corporate Design, mit Pflichtfeldern, Upload-Funktion und Vista für Mandant:innen.

- Sichere Verarbeitung: Hinweisgeberdaten bleiben anonymisiert, Uploads werden temporär mit Linkfreigabe zur Verfügung gestellt.

- Open Source: Das Projekt ist auf GitHub verfügbar unter:

https://github.com/svenbolte/hinschg-portal/ - Erstinstallation und Betrieb: Lizenzfrei; Betreiber bzw. Administrator verantwortet rechtlich die Nutzung und Umsetzung.

Für wen ist das Plugin geeignet?

- Mittel- und Großunternehmen, die eine interne Meldestelle nach HinSchG bereitstellen müssen.

- Dienstleister bzw. Agenturen, die Mandantenportale zur Hinweisgeberkommunikation betreiben.

- Behörden oder Organisationen im öffentlichen Auftrag, die Hinweiskanäle anbieten müssen.

Hinweise zur Nutzung

Obwohl das Plugin viele Aufgaben erheblich erleichtert, ersetzt es nicht die rechtliche oder datenschutzrechtliche Beratung – diese bleibt bei Ihnen. Achten Sie im Betrieb Ihrer Meldestelle auf die Dokumentation, Schulung der Verantwortlichen, technische und organisatorische Maßnahmen (TOMs) und die Einhaltung der Bearbeitungsfristen.

Eine gute Praxis: Einleitung einer internen Betriebsvereinbarung oder Dienstleistungsvereinbarung mit der Meldestelle sowie Information der Beschäftigten.

Fazit

Mit dem HinSchG-Portal-Plugin erhalten Sie eine solide Grundlage, um die gesetzlichen Anforderungen des Hinweisgeberschutzgesetzes effizient umzusetzen – transparent, mandantenfähig und minimal-aufwändig. Die Open-Source-Dokumentation auf GitHub macht Anpassung und Integration einfach. Wenn Sie eine Lösung suchen, die Sie schnell in Ihr WordPress-Umfeld einbinden können und die keine monatlichen Lizenzkosten erfordert, ist dieses Plugin eine hervorragende Option.

🛡️ Datenschutz beim Self-Hosting

Beim selbstgehosteten Betrieb des Hinweisgeberschutz-Portals trägt der Betreiber die Verantwortung für die datenschutzkonforme Einrichtung und Wartung. Da Webserver-Logs unter Umständen Rückschlüsse auf Nutzer zulassen (z. B. durch IP-Adressen oder Zeitstempel), ist besondere Sorgfalt geboten.

Grundsätze:

- Keine Zuordnung von Logs zu Hinweisen

Administratoren dürfen keine Versuche unternehmen, Hinweise anhand von Server-Logs oder IP-Daten einer Person zuzuordnen. - Log-Daten minimieren oder anonymisieren

Web- und Fehlerlogs sollten so konfiguriert werden, dass keine personenbezogenen Daten gespeichert werden. - Verpflichtung der Administratoren

Personen mit Serverzugriff sind schriftlich zu verpflichten, keine Rückverfolgung oder Datenverknüpfung vorzunehmen. - Löschfristen und Zugriffsbeschränkung

Logs nur so lange aufbewahren, wie es für den Betrieb notwendig ist – Zugriff nur für berechtigte Admins.

Beispieltext für eine interne Richtlinie:

Verpflichtung zur Wahrung der Anonymität von Hinweisgebern

Administratoren, die Zugriff auf Server- oder Systemlogs haben, verpflichten sich, keine technischen oder sonstigen Maßnahmen zu ergreifen, um die Identität von Hinweisgebern zu ermitteln oder Hinweise einzelnen Personen zuzuordnen.

Die Auswertung von Log-Daten darf ausschließlich zum Zweck der Systemsicherheit erfolgen.

Eine Identifizierung von Hinweisgebern ist unzulässig. Verstöße können arbeits- oder dienstrechtliche Konsequenzen haben.

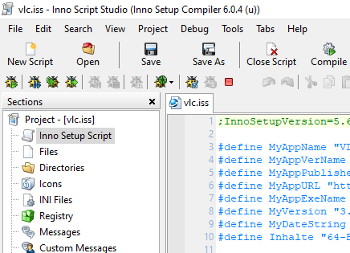

InnoSetupBundle 6.5.4

| |

| |

| 6.5.4 | |

| jetzt mit Unpacker - Open Source Pakete: // Innosetup ISStudio:2.5.1 Innounp: 2.65.4/Innounpacker GUI:2.0.5 *InstEd:1.5.15.26 *7zSFX:1.0/7-ZIP:- + SZVersion + - Resource Hacker:5.2.7 // Werkzeuge zum Erstellen von SETUP-Paketen und selbst extrahierenden Archiven und zum bearbeiten von MSI-Setups. Innounp ist kompatibel mit Innosetup aktueller Version. ISStudio kennt den neuen Debug Modus. 7ZIP-Bibliotheken aktualisiert und Reshacker.. | |

| innosetup.org | |

| support@innosetup.com | |

| - | |

| GPL-Lizenz, kostenfrei | |

| auf der Internetseite | |

| Client oder AVD | |

| Internet | |

| Repack | |

| https://www.innosetup.org/ | |

| Bewertung: | 8 von 10 |

| 79 | |

Digitale Zeiterfassung & Raumreservierung mit WordPress

In Zeiten, in denen gesetzliche Regelungen zur Arbeitszeiterfassung (z. B. durch Urteile von EuGH und BAG) an Bedeutung gewinnen, suchen viele Unternehmen nach schlanken, wirtschaftlichen Lösungen. Im Open-Source-Bereich existiert mit dem WordPress-Plugin Time Clock / Stempeluhr mit Raumbuchung eine interessante Option, die Zeit- und Raumverwaltung innerhalb Ihrer WordPress-Installation erlaubt.

Der Quellcode ist frei verfügbar auf GitHub: https://github.com/svenbolte/time-clock

In diesem Artikel beschreibe ich das Plugin, zeige seine Funktionen und Vorteile auf und verweise auf den Blogbeitrag

„Zeiterfassungspflicht neu aufgewärmt“, der das Thema Zeiterfassung in Unternehmen vertieft.

Was ist das „Time Clock / Stempeluhr & Raumplaner“-Plugin?

Das Plugin ist eine erweiterte Version eines WordPress-Time-Clock-Plugins mit integrierter Raumbuchungs- bzw. Desksharing-Funktion.

Es ermöglicht Mitarbeitenden, Arbeitszeiten zu erfassen und gleichzeitig Arbeitsplätze oder Räume zu reservieren.

Hauptfunktionen

- Stempeluhr / Zeiterfassung (Frontend & Backend)

- Mitarbeitende können sich über ID & PIN ein- und ausstempeln, Pausen beginnen und beenden oder Zeiten nachträglich eintragen.

- Das Frontend zeigt alle Stempelvorgänge gruppiert nach Tagen mit Zwischen- und Gesamtsummen.

- Export nach Excel für einzelne oder alle Mitarbeitenden zur Weiterverarbeitung.

- Admins können nach Benutzer oder Monat filtern; Überschreitungen (z. B. mehr als 10 Stunden/Tag) werden farblich hervorgehoben.

- Raumplaner / Sitzreservierung / Desksharing

- Mit dem Shortcode

[roombooking]lässt sich eine intuitive Buchungsoberfläche einbinden. - Administrator:innen können Räume und Sitzplätze mit Kapazitätsgrenzen anlegen und verwalten.

- Mitarbeitende können für ein Datum genau einen Platz reservieren.

- Admins behalten den Überblick über alle Reservierungen und können Räume wieder freigeben.

- Mit dem Shortcode

- Rechtliche & technische Aspekte

- Das Plugin ist vollständig auf Deutsch verfügbar.

- Lizenz: GPL v2 oder neuer, frei nutzbar und anpassbar, aber ohne Gewährleistung.

- Der Einsatz erfolgt auf eigenes Risiko – ideal für Organisationen mit interner WordPress-Umgebung.

Vorteile und Nutzen

| Vorteil | Beschreibung |

|---|---|

| Kostenfrei & Open Source | Keine Lizenzkosten; Quellcode offen einsehbar und anpassbar. |

| Integriert in WordPress | Kein zusätzliches System nötig – alles im bestehenden CMS. |

| Zentrale Verwaltung | Zeiterfassung und Raumreservierung in einem Tool. |

| Flexibilität & Anpassbarkeit | Anpassbar an Design und Workflows Ihrer Organisation. |

| Excel-Export | Einfache Weiterverarbeitung, z. B. für Lohnabrechnung. |

| Transparenz | Nachvollziehbare Arbeitszeiten mit Markierung von Abweichungen. |

| Desksharing-Unterstützung | Perfekt für hybride Arbeitsmodelle und flexible Büros. |

| Rechtliche Orientierung | Unterstützt die Umsetzung der Zeiterfassungspflicht. |

Kontext: Zeiterfassungspflicht in Deutschland

Die Diskussion um die gesetzliche Pflicht zur Arbeitszeiterfassung nimmt seit Jahren Fahrt auf.

Bereits 2019 hat der Europäische Gerichtshof (EuGH) entschieden, dass Arbeitgeber ein objektives System zur Erfassung der Arbeitszeit bereitstellen müssen.

Das Bundesarbeitsgericht (BAG) bestätigte 2022 diese Pflicht auch für Deutschland.

Der Artikel „Zeiterfassungspflicht neu aufgewärmt“ auf tech-nachrichten.de beleuchtet diese Entwicklung und weist ausdrücklich auf kostenlose Open-Source-Lösungen wie dieses Plugin hin:

„Es gibt auch ein kostenloses WordPress Plugin, das Sie auf eigenes Risiko verwenden können.

Den Quellcode finden Sie auf GitHub … Das Plugin bietet Ihnen zusätzlich die Möglichkeit, Sitzbuchungen zu realisieren.“

Damit wird deutlich: WordPress kann mit überschaubarem Aufwand zu einem einfachen, datenschutzkonformen Zeiterfassungs- und Desksharing-System werden.

Einsatzszenarien und Tipps

- Kleine und mittlere Unternehmen (KMU)

Ideal für Betriebe ohne komplexe Schichtpläne oder externe Systeme. - Intranet-Lösungen

Integration direkt in ein internes Mitarbeitenden-Portal oder WordPress-Dashboard. - Hybrides Arbeiten / Desksharing

Mitarbeiter:innen können Arbeitsplätze vor Ort flexibel reservieren. - Eigene Anpassungen möglich

Entwickler:innen können das Plugin erweitern oder automatisieren. - Datenschutz & Organisation

Vor Einführung: Rücksprache mit Datenschutzbeauftragten und ggf. Betriebsrat halten.

Fazit

Das kostenlose WordPress-Plugin Time Clock / Stempeluhr mit Raumbuchung ist eine clevere, leichtgewichtige Lösung für Unternehmen, die Zeiterfassung und Desksharing direkt in ihre bestehende WordPress-Umgebung integrieren möchten.

Es bietet:

- Stempeluhr-Funktion mit Excel-Export

- Raumbuchungssystem für Desksharing

- Transparente, flexible Verwaltung

Es ersetzt keine professionelle Zeiterfassung mit rechtlicher Zertifizierung, kann aber ein hervorragender Startpunkt sein – besonders für KMU, Vereine oder Startups, die eine einfache, kosteneffiziente Lösung suchen.

Mehr zur rechtlichen Einordnung der Zeiterfassungspflicht findest du im Artikel:

👉 Zeiterfassungspflicht neu aufgewärmt – tech-nachrichten.de

Teams Premium Upsell-Meldungen deaktivieren

Seit dem neuen Microsoft Teams-Client (2025) tauchen bei vielen Nutzer:innen lästige Hinweise wie

„Teams Premium abrufen“ oder „Jetzt ausprobieren“ auf. Diese Upsell-Meldungen sollen den Premium-Plan bewerben – können in Unternehmensumgebungen aber schnell nerven.

🎯 Ziel

Wir wollen nur die Werbung und Pop-ups deaktivieren, nicht Teams Premium selbst blockieren oder verhindern.

🔧 Lösung für Admins

Microsoft verteilt diese Hinweise als sogenannte In-Product Messages (Werbe-/Info-Kampagnen).

Admins können sie zentral über eine Teams-Richtlinie ausschalten:

1️⃣ PowerShell öffnen

Connect-MicrosoftTeams

2️⃣ Neue Richtlinie anlegen

New-CsTeamsUpdateManagementPolicy -Identity "NoUpsellMessages" -DisabledInProductMessages @("91382d07-8b89-444c-bbcb-cfe43133af33")

3️⃣ Richtlinie zuweisen

Beispiel: für alle Benutzer

Grant-CsTeamsUpdateManagementPolicy -PolicyName "NoUpsellMessages" -Global

Damit werden die meisten In-App-Werbungen und Upsell-Prompts (u. a. für Teams Premium) im Client ausgeblendet.

Die Änderung wirkt, sobald der Client die Richtlinie neu lädt – meist nach 24 Stunden oder beim nächsten Neustart.

💡 Tipp

Falls Nutzer:innen die Meldung trotzdem noch sehen: Cache des neuen Teams-Clients leeren oder sich einmal komplett ab- und wieder anmelden.

✅ Fazit

Mit einer einzigen PowerShell-Richtlinie können Admins die nervigen „Teams Premium abrufen“-Hinweise zuverlässig abschalten – ohne den Premium-Funktionsumfang grundsätzlich zu blockieren.