Inhaltsverzeichnis

- NIS2-Umsetzungs-Gesetz verabschiedet 2 - 4

- Adventskalender 5

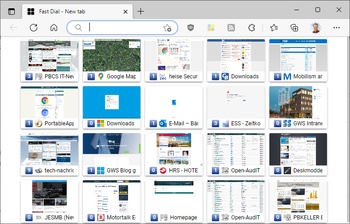

- Mozilla Firefox 145.0.1 6

- Zoom 6.6.10 7

- Telegram Desktop 6.3.1 8

- Google Chrome 142.0.7444.175 9

- VLC media player 3.0.22 10

- hMailServer 5.6.9 11

- IrfanView 4.73 12

- Opera 124.0.5705.15 13

- Vivaldi 7.7 14

- Microsoft Edge 142.0.3595.80 15

- Mozilla Thunderbird 145.0 16

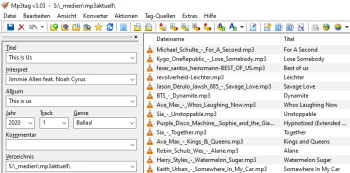

- mp3Tag 3.32 17

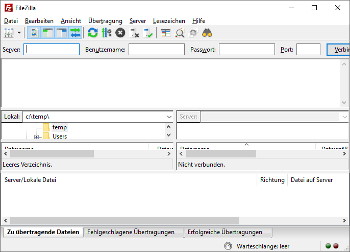

- FileZilla 3.69.5 18

- Visual Studio Code 1.107.0 19

- Signal 7.79.0 20

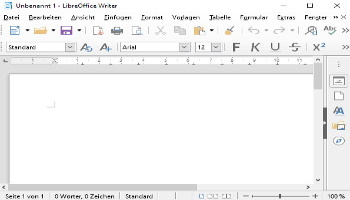

- LibreOffice 25.8.3 21

- AnyDesk 9.6.5 22

- Spotify 1.2.76.298 23

- Remote Desktop Connection Manager 3.11 24

- Microsoft Windows 11 10.0.26200.7171 25

- Microsoft Teams 25290.205.4069.4894 26

- Reminder: keine Sicherheitsupdates mehr für Windows 10 & Office 27 - 28

- eM Client 10.3.2619.0 29

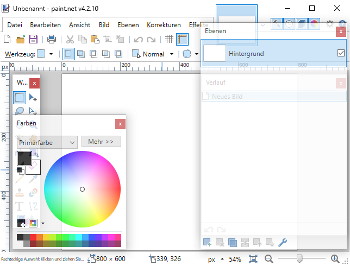

- Paint.NET 5.1.11 30

- CCleaner 7.1.1042 31

- Eclipse Temurin JRE mit Hotspot 11.0.29.7 32

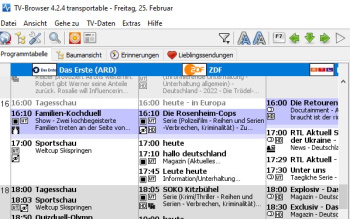

- TV-Browser 4.2.7.0.29-7 33

- GLS Paketverfolgung 1.0 34

- Microsoft Power Automate for desktop 2.62.161.25297 35

- Dropbox 236.4.5918 36

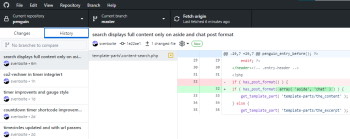

- GitHub Desktop 3.5.4 37

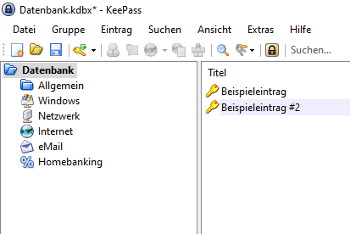

- KeePass 2.60 38

- Media Player Classic Home Cinema 2.5.5 39

- UniGetUI 3.3.6 40

- Samsung Galaxy A54 5G A546BXXSFEYJ9 41

- Die Nacht der Syskos – Grusel in der Azure-Wolke 42 - 43

- Greenshot 1.3.304 44

- M365 Copilot Teams Audiozusammenfassungen 45 - 46

- Datensicherung Microsoft Azure IaaS und SaaS 47 - 49

- Logi Options 1.97.791262 50

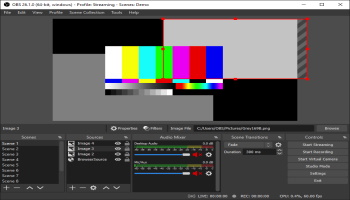

- OBS Studio 32.0.2 51

- TeamViewer 15.71.4 52

- LastPass 5.2.0 53

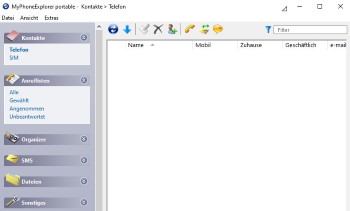

- MyPhoneExplorer 2.3 54

- PDF-XChange Editor 10.7.5.403 55

- WinMerge 2.16.52 56

- Prüfung KI-Compliance für Mitarbeitende 57

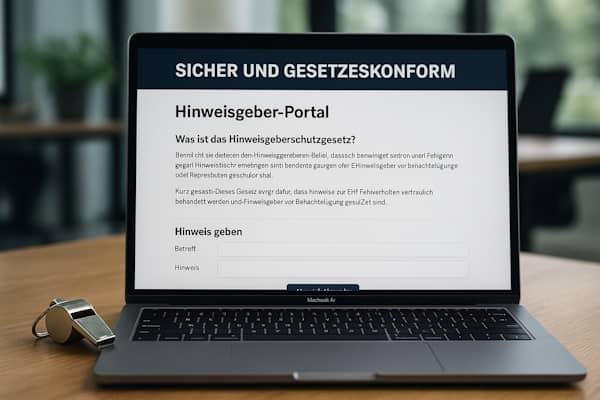

- Hinweisgeber-Portal für Unternehmen 58 - 60

- Open-Audit Classic 2025.10.24 61

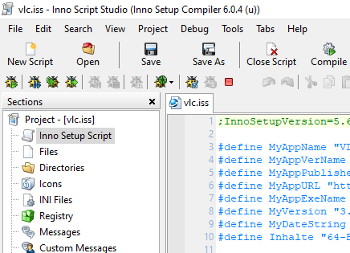

- InnoSetupBundle 6.5.4 62

- PowerToys 0.95.1 63

- Digitale Zeiterfassung & Raumreservierung mit WordPress 64 - 66

- Teams Premium Upsell-Meldungen deaktivieren 67

- Support-Ende für Microsoft-Produkte seit 14. Oktober 2025 68 - 69

- Willst du Azure oder willst du Ärger? 70 - 71

- Exchange Server 2019 SE und Sicherheitsupdates 72 - 73

- Windows 10: R.I.P. du treuer Pixelknecht 74 - 75

- OpenAudit Classic und Endpoint Manager 76 - 78

- WLAN Kabel oder durchsichtige Glasfaser? 79 - 80

- Browser-Performance messen: Warum das so wichtig ist 81 - 82

- Windows 10 ESU-Updates: Kostenlos nur für Privatanwender 83 - 84

- Timer Countdown Anleitung 85

- Keine Sounds im Browser nach Inaktivität 86

- Syskowissen jetzt testen 87

- Zwei kritische Schwachstellen in Azure-nahen Diensten 88

- Windows 11 25H2 – kleines Update 89 - 90

- Die letzte Lieferung 91 - 95

- SaaS - immer Azure IaaS-Server erforderlich 96 - 97

- Warum ein IT-Sicherheitscheck nach BSI-Standards unverzichtbar ist 98 - 101

- Remotedesktop msi wird auch eingestellt 102

- Wenn es heiß wird, ruft man den Pinguinservice 103 - 104

- Hardware Umstieg von Windows 10 auf 11 105 - 106

- Microsoft Lens wird eingestellt: Alternativen? 107 - 108

- Von Dampflok zu Datenwolke – Die Cloud-Migration der Miniatureisenbahnwelt Kappel 109 - 112

- ChatGPT-5: OpenAI hebt KI auf ein neues Level 113 - 114

- Must-have für angehende Fachinformatiker 115 - 116

- NIS2UmsuCG auf dem Weg 117

- 10 Jahre Windows 10 – Abschied mit Applaus 118 - 119

- Sysprep erzeugt keine eindeutigen vm IDs 120 - 121

- Einstellung der EU-Plattform zur Online-Streitbeilegung 122

- Vergleich der KI-Platzhirsche 123 - 124

- Das Almex TC-605 kommt ab Januar 2026 125 - 126

- Cyber-Angriff und die rote Box 127 - 128

- 33 Jahre GWS – Digitale Exzellenz aus Münster 129

- Neuer NIS2-Referentenentwurf Juni 2025 130 - 131

- Datensicherung prüfen nach BSI-Standards 132 - 134

- Sysko-Portal ... über uns 135 - 136

- WinRAR unter Beschuss: Kritische Sicherheitslücken 137 - 138

- E-Mail-Grußformeln und Anreden 139 - 140

- ICS Kalender Download aus Eingabe 141

- KI handgemacht 142 - 143

- Samsung Smartphones erhalten OneUI 7 144

- Teams 2 mit eigenem animiertem Hintergrund 145

- RVTools wurden kompromittiert 146

- Sicherheitslücken in Azure? Nein. 147

- UltraVNC speichert Kennwort anders 148 - 149

- Azure Virtual Desktop 10 Supportende auch Okt 25! 150 - 151

- Der KI-Act der Europäischen Union: Pflichten für Unternehmen 152 - 156

- In eigener Sache - 30 Jahre 157 - 159

- Gestatten: Sora, Bilder und Videos 160

- Feedback requested deiner Zufriedenheit 161 - 162

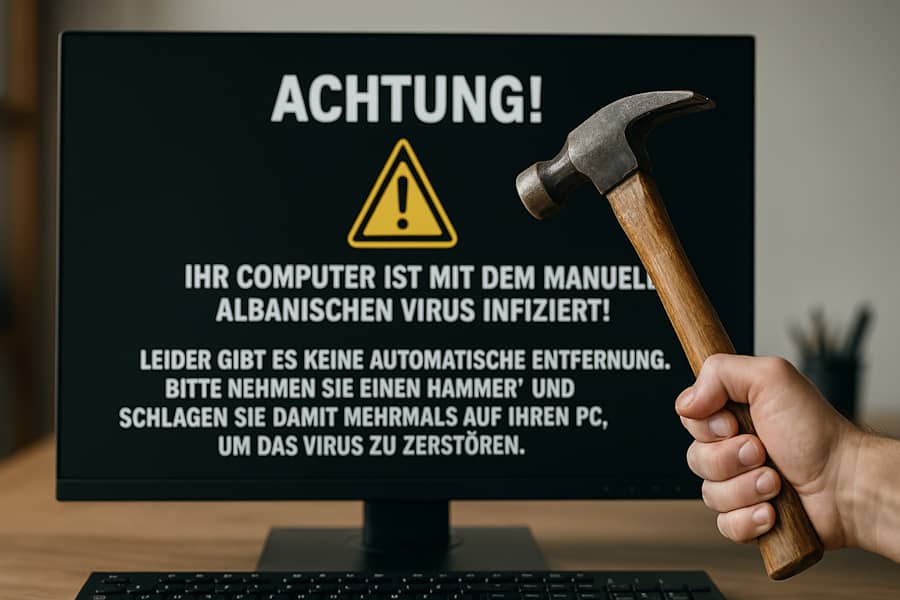

- Das albanische Virus funktioniert noch 163 - 164

- Exchange online Limits ab Mai 25 165

- Happy 50th birthday Microsoft 166 - 167

- KI-Bildgeneratoren Dall-E 4 vs. Dall-E 4o 168

- Die Evolution der IT 169 - 170

- Aprilscherze der letzten Jahre 171

- Windows 12 Ultimate mit kostenpflichtigem Startmenü 172 - 173

- Microsoft kündigt „Windows 12 Vintage Edition“ an 174

- Eindrücke vom GWS KI-Tag 175 - 177

- veeam Sicherheitslücke mit Score 9.9 178

- Schwachstellen in Microsoft Onlinediensten 179

- Remotedesktop Store app wird eingestellt 180 - 181

- Sicherheitslücken und Handlungsbedarf 182

- Drucker – die Schüssel ist voll 183

- Skype R.I.P Mai 2025 184

- HP Color Laserjet Pro kritische Lücken 185

- mRemote NG weiterhin nur Beta 186

- Wie gut ist Ihr gevis | ERP Wissen? 187

- Windows 11 24H2 Installationsquellen fehlerhaft 188

- Sharepoint Online Platzberechnung 189 - 190

- HP Universal-Druckertreiber kritisch 191

- Patchday Lücke mit 9.8 und BSI-Warnung 192

NIS2-Umsetzungs-Gesetz verabschiedet

✅ Was ist passiert

Die #NIS2 Richtlinie ist auf EU-Ebene am 16. Januar 2023 in Kraft getreten. Deutschland hatte die Umsetzungsfrist bis zum 17. Oktober 2024, diese Frist wurde jedoch nicht eingehalten. Der Kabinettsentwurf des BMI („Entwurf eines Gesetzes zur Umsetzung der NIS-2-Richtlinie …“) wurde veröffentlicht und durch das Bundeskabinett beschlossen (am 30. Juli 2025). Der Bundestag hat das Gesetz laut mehreren Quellen am 13. November 2025 beschlossen. Openkritis Zusammenfassung und Artikel der Bundesregierung

⚠️ Was heißt das in der Praxis & was kommt noch

Mit dem Beschluss des Gesetzes wird der rechtliche Rahmen in Deutschland gelegt, mit dem die Richtlinie in nationales Recht überführt wird. OpenKritis Artikel dazu. Das Gesetz sieht unter anderem vor:

- Erweiterten Anwendungsbereich: Neben klassischen KRITIS-Betreibern sollen künftig „wichtige“ und „besonders wichtige“ Einrichtungen erfasst werden.

- Neue Meldepflichten bei Sicherheitsvorfällen (z. B. dreistufiges Melderegime: Erstmeldung innerhalb 24 Std., Zwischenbericht, Abschlussbericht)

- Verstärkte Befugnisse für das Bundesamt für Sicherheit in der Informationstechnik (BSI) und andere Behörden – z. B. Prüfungen, Mitteilungs- und Kontrollrechte.

- Neue Pflichten für Unternehmen: Risikomanagement, organisatorische & technische Maßnahmen, Berücksichtigung von Lieferketten und Dienstleistern.

Der genaue Zeitpunkt des Inkrafttretens steht noch aus. Es wird davon ausgegangen, dass das Gesetz Ende 2025 oder Anfang 2026 wirksam wird.

[time_until date="01.01.2026" label="voraussichtliches Inkrafttreten NIS2UmsuCG"]📌 Anwendungsbereich – deutlich erweitert

Bisher (IT-SiG 2.0):

- Fokus auf KRITIS-Betreiber und einige digitale Dienste.

- Sektorspezifische Schwellenwerte.

Neu (NIS2UmsuCG):

- Zwei neue Kategorien:

- Besonders wichtige Einrichtungen (Essential Entities, EE)

- Wichtige Einrichtungen (Important Entities, IE)

- Unternehmensgröße wird zu einem zentralen Kriterium (250+ MA oder hoher Umsatz).

- Viel mehr Branchen und auch Zulieferer indirekt betroffen.

Auswirkung:

Eine große Zahl bisher nicht regulierter Unternehmen fällt ab sofort unter verbindliche Sicherheitsanforderungen.

📌 Sicherheitsanforderungen – viel konkreter und umfangreicher

Bisher:

- „Stand der Technik“ ohne starke Konkretisierung.

- Weniger klare Vorgaben für Risikomanagement.

Neu:

Klare Anforderungen, u. a.:

- Strukturiertes Risikomanagement inkl. Lieferkette

- Incident Response mit klar definierten Abläufen

- Business Continuity und Disaster Recovery

- Zero-Trust-Elemente

- Sichere Entwicklung und Patch-Management

- Verbindliche MFA / starke Authentifizierung

- Dokumentierte Tech- und Orga-Maßnahmen

Auswirkung:

Mehr prüfbare und verbindliche Kriterien – vergleichbar mit ISO 27001, aber bindender.

📌 Neues Melderegime für Sicherheitsvorfälle

Bisher:

- Meldung innerhalb 24 Stunden, wenig sanktioniert.

Neu – dreistufig:

- Erstmeldung innerhalb 24 Stunden

- Zwischenbericht nach 72 Stunden

- Abschlussbericht innerhalb eines Monats

Auswirkung:

Unternehmen brauchen klar definierte Meldeprozesse, Tools und Verantwortlichkeiten.

📌 4. Management-Verantwortung und Haftung

Bisher:

- Verantwortlichkeit eher indirekt.

Neu:

- Geschäftsführung haftet persönlich bei fahrlässiger Pflichtverletzung.

- Pflicht zu Management-Schulungen im Bereich Cybersicherheit.

- Behörden können Maßnahmen gegen die Unternehmensleitung richten.

Auswirkung:

Security muss auf Vorstandsebene aktiv geführt und dokumentiert werden.

📌 Deutlich höhere Bußgelder

Bisher:

- Maximal 2 Mio. €.

Neu:

- Besonders wichtige Einrichtungen: bis zu 10 Mio. € oder 2 % Umsatz

- Wichtige Einrichtungen: bis zu 7 Mio. € oder 1,4 % Umsatz

Auswirkung:

Bußgeldniveau vergleichbar mit DSGVO – deutlich höheres Risiko.

📌 Ausgeweitete Befugnisse des BSI

Bisher:

- Beratung, Anordnungen, Mindeststandards.

Neu:

- Anlasslose Prüfungen möglich

- Verbindliche technische Anordnungen

- Eingriffsbefugnisse bis in die Lieferkette

- Pflicht, dass Unternehmen mitwirken und Daten liefern

Auswirkung:

Unternehmen müssen jederzeit prüf- und nachweissicher sein.

📌 7. Lieferketten- / Dienstleisterpflichten

Bisher:

- Kaum konkrete gesetzliche Vorgaben.

Neu:

- Risikobewertung von Dienstleistern verpflichtend

- Verbindliche Security-Vorgaben in Verträgen

- Fokus auf Cloud, MSP, Softwarelieferanten

- Nachweis „angemessener Sicherheit“ in der Kette

Auswirkung:

Vendor-Management und TPRM werden zentrale Pflichtaufgaben.

📌 Governance und organisatorische Vorgaben

Neu eingeführt / konkretisiert:

- Verbindliche Sicherheitsstrategien

- Klare Rollen & Verantwortlichkeiten

- Audit- und Reportingpflichten

- Regelmäßige Schulungen

- Dokumentationspflichten für alle Maßnahmen

Auswirkung:

Organisatorische Sicherheit wird so wichtig wie technische Sicherheit.

📌 Fazit

NIS2UmsuCG verschärft und erweitert die Vorgaben des IT-SiG 2.0 erheblich:

- Mehr betroffene Unternehmen

- Konkretere Sicherheitsanforderungen

- Strengere Meldepflichten

- Persönliche Managementhaftung

- Höhere Bußgelder

- Deutliche Stärkung der Behördenrechte

- Verpflichtende Einbindung der Lieferkette

Für Systemkoordinierende und IT Fachpersonal in Unternehmen bedeutet das: Die Anforderungen steigen erheblich – organisatorisch, technisch und dokumentarisch.

Adventskalender

[pbadventskalender cats=771 games=1 debug=0]

Mozilla Firefox 145.0.1

|

Mozilla Firefox | |

| 145.0.1 | |

| Deinstallation empfohlen. mit Google Chrome für Enterprise (Standardbroiwser) und Microsoft Edge für Enterprise (als Ersatzbrowser) können alle bekannten Seiten dargestellt werden. Durch GPOs verwaltbar. Firefox veröffentlicht Sicherheitsupdates später als die Mitbewerber und führt sie nicht zwingend vollautomatisch durch. | |

| Mozilla Project | |

| support@mozilla.com | |

| – | |

| kostenfrei auch kommerziell | |

| bitte deinstallieren | |

| Internet | |

| https://www.mozilla.org/de/firefox/new/ | |

| Bewertung: | 1 von 10 |

| 451 |

Zoom 6.6.10

Zoom | |

| 6.6.10 | |

| alternative Videokommunikationslösung- ähnlich wie Microsoft Teams- aber ohne Office/Sharepoint Collaboration Integration- wenn nicht benötigt- deinstallieren- nicht auf Terminalservern einsetzen | |

| Zoom Video Communications, Inc. | |

| support@zoom.us | |

| 0800 101 1160 | |

| Mietlizenz Subscription | |

| im Installationspaket | |

| Client oder AVD | bitte deinstallieren | |

| Internet | |

| https://explore.zoom.us/de/products/meetings/ | |

| Bewertung: | 1 von 10 |

| 495 |

Telegram Desktop 6.3.1

|

Telegram Desktop | |

| 6.3.1 | |

| weiterer Messenger- gehört einem Russen mit Firmensitz in Dubai. Datenschutzrechtlich bedenklich. Bitte deinstallieren! | |

| Telegram FZ-LLC | |

| – | |

| – | |

| bitte deinstallieren | |

| Bewertung: | 1 von 10 |

| 576 |

Google Chrome 142.0.7444.175

|

|

|

Google Chrome | |

| 142.0.7444.175 | |

| Empfohlener Standard-Browser. Google Browser auf Chromium-Basis- Autoupdates- PDF-Betrachter mit Formfill- Chrome Enterprise MSI Paket 64-Bit standalone. Gruppenrichtlinien im Chrome Bundle. In Central Store importieren/konfigurieren. | |

| Google Inc. | |

| support@google.com | |

| 0800 723 5101 | |

| kostenfrei auch kommerziell | |

| auf der Internetseite | |

| Server | Client oder AVD | |

| Internet | |

| Deploy | |

| https://cloud.google.com/chrome-enterprise/browser/download/?hl=de | |

| JA Link geprüft am: Di 18.11.2025 | |

| Bewertung: | 10 von 10 |

| 437 | |

VLC media player 3.0.22

|

|

|

VLC media player | |

| 3.0.22 | |

| Mediaplayer aus dem Videolan Projekt für Windows Desktop- zum Abspielen von Videos wie .mp4 .mkv .avi und Audio .mp3 .ogg- mehr Formate- alle Codecs im Paket enthalten- 64-Bit Version 3.x empfohlen (stable Release). Version 4 ist Beta und ähnelt im Aussehen der App- hat deutlich weniger Funktionen. Sicherheits-Updates und Aktualisierung von Libraries- Weiteres Sicherheitsupdate – Bugfixes | |

| Videolan Org | |

| support@videolan.org | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://www.videolan.org/vlc | |

| JA Link geprüft am: Mo 17.11.2025 | |

| Bewertung: | 10 von 10 |

| 234 | |

hMailServer 5.6.9

hMailServer | |

| 5.6.9 | |

| kostenloser Open-Source-E-Mail-Server für Microsoft Windows und unterstützt die gängigen E-Mail-Protokolle (IMAP- SMTP und POP3). Wer nur einen Mailserver braucht- ist gut damit bedient- wer Kalender- Kontakte und Gruppenfunktionen braucht- mietet Exchange online. Leider ist das Projekt archiviert, die letzte Version von 2023-11 | |

| Hmailserver Project | |

| support@hmailserver.com | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Server | bitte deinstallieren | |

| Internet | |

| https://www.hmailserver.com/download | |

| Bewertung: | 5 von 10 |

| 550 |

IrfanView 4.73

IrfanView | |

| 4.73 | |

| Lizenz nachweisen (rund 10 EUR pro User) oder deinstallieren- Shareware bei geschäftlicher Nutzung- Bildbetrachter. Alternative: NoMacs Image Lounge | |

| Irfan Skiljan | |

| support@irfanview.com | |

| – | |

| Lizenzsoftware | |

| im Installationspaket und auf der Webseite | |

| bitte deinstallieren | |

| Internet | |

| https://www.irfanview.de/lizenzierung/ | |

| Bewertung: | 1 von 10 |

| 468 |

Opera 124.0.5705.15

|

|

|

Opera | |

| 124.0.5705.15 | |

| Alternativer Browser- basiert auf Webkit Engine und dem Chromium Projekt. Für den Einsatz in IT-Umgebungen lassen sich aber Google Chrome bzw. Microsoft Edge (jeweils für Enterprise) mit zahlreichen GPOs administrieren und bringen schneller Sicherheitsupdates heraus. | |

| Opera Software AS | |

| support@opera.com | |

| – | |

| kostenfrei | |

| im Installationspaket | |

| bitte deinstallieren | |

| Internet | |

| https://www.opera.com/de/download | |

| Bewertung: | 1 von 10 |

| 511 | |

Vivaldi 7.7

Vivaldi | |

| 7.7 | |

| alternativer Browser- der aus dem Opera-Projekt heraus entstanden ist. Basiert auf Webkit/Chromium und hat die von Opera bekannten Thumbnails auf der Startseite. Leider für den Firmeneinsatz nur bedingt geeignet und nicht so topaktuell im Schließen von Sicherheitslücken wie Googles Enterprise-Browser. Daher Empfehlung- zu deinstallieren | |

| Vivaldi | |

| support@vivaldi.com | |

| – | |

| kostenfrei | |

| im Installationspaket | |

| bitte deinstallieren | |

| Internet | |

| https://vivaldi.com/de/ | |

| Bewertung: | 2 von 10 |

| 535 |

Microsoft Edge 142.0.3595.80

|

|

|

Microsoft Edge | |

| 142.0.3595.80 | |

| Ersatzbrowser- Chrome Enterprise als Standard Browser verwenden. Basiert auf Chromium-Projekt- integrierte Autoupdates- Edge Enterprise MSI Paket 64-Bit standalone- Gruppenrichtlinien (aus Microsoft Downloadbereich) in Central Store importieren/konfigurieren. Empfehlung: Bei mir ist zwar noch der Chromium PDF-Viewer in Edge aktiv- da seit März 2023 der Adobe Freemium PDF-Betrachter integriert ist- bitte den Browser von den Systemen entfernen! Einige Programme benötigen auch die Edge Webview2 Runtime (Direkt-Download: go.microsoft.com/fwlink/?linkid=2124701). Diese ist bei Microsoft (Office) 365 enthalten- muss aber separat für manche Programme installiert werden. | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| kostenfrei auch kommerziell | |

| auf der Internetseite | |

| Server | Client oder AVD | |

| Internet | |

| Deploy | |

| https://go.microsoft.com/fwlink/?LinkID=2093437 | |

| JA Link geprüft am: So 16.11.2025 | |

| Bewertung: | 6 von 10 |

| 65 | |

Mozilla Thunderbird 145.0

|

Mozilla Thunderbird | |

| 145.0 | |

| alternativer E-Mail-Client der Mozilla Foundation- Im geschäftlichen Umfeld braucht man meistens auch Kalender und Kontakte synchronisiert. Hier ist Outlook deutlich besser- aber kostenpflichtig. Wer auf Funktionen und Schnittstellen wie olhandler verzichtet und ein quelloffenes Produkt sucht, kann mit der ESR Variante von Thunderbird und tbsync Addon aber zunächst weiterhin auf Exchange Postfächer zugreifen – nur eben ohne Support. | |

| Mozilla Foundation | |

| support@mozilla.com | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| bitte deinstallieren | |

| Internet | |

| https://www.thunderbird.net/de/thunderbird/all/ | |

| Bewertung: | 2 von 10 |

| 507 |

mp3Tag 3.32

|

|

mp3Tag | |

| 3.32 | |

| Musik-Bearbeitungs-Software und Mp3-Tools: MP3DirectCut:2.36 AMOKPLaylistCopy:2.0.6* MP3Gain:1.4.6* – jetzt auch als 64-Bit-Version. Tag-Informationen- Cover- Lyrics- Bearbeiten der MP3-Tags- Importieren von Unsyncedlyrics und Discogs und MusicXmatch- Stapelverarbeitung von mehreren Songs- Cover exportieren- Listen erstellen. | |

| Florian Heidenreich | |

| support@mp3tag.de | |

| – | |

| kostenfrei auch kommerziell | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://www.mp3tag.de/ | |

| Bewertung: | 7 von 10 |

| 154 | |

FileZilla 3.69.5

|

|

FileZilla | |

| 3.69.5 | |

| FTP-Client: FTP Datentransfer Programm zum Übertragen von Dateien mit SFTP und FTPS-Möglichkeit- ähnlich aufgebaut wie der Norton Commander (Explorer linke Seite: Mein Rechner- rechte Seite Verzeichnisstruktur Anbieter). Auch für den fortgeschrittenen Transfer von Webseiten-Inhalten und Websicherungen geeignet. Bitte die 64-Bit-Version verwenden. Leider ist der automatische Download mit CURL blockiert! | |

| Filezilla Project | |

| support@filezilla-project.org | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://filezilla-project.org/download.php?show_all=1 | |

| JA Link geprüft am: So 16.11.2025 | |

| Bewertung: | 10 von 10 |

| 50 | |

Visual Studio Code 1.107.0

|

Visual Studio Code | |

| 1.107.0 | |

| schlanke- alternative Programmieroberfläche und Werkzeuge von Microsoft zum Erstellen von Anwendungen und mobile Apps. Unterstützt verschiedene Programmiersprachen wie C#. Die Community-Version ist kostenlos. | |

| Microsoft Corporation | |

| support@microsoft.com | |

| 0800 808 8014 | |

| kostenfrei auch kommerziell | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| https://code.visualstudio.com/download | |

| Bewertung: | 9 von 10 |

| 572 |

Signal 7.79.0

|

Signal | |

| 7.79.0 | |

| alternativer Messenger für Chat und Videokommunikation bis 40 Teilnehmer. Im Gegensatz zu den anderen Anbietern komplett Open-Source und von einer Stiftung getragen- die nicht vom Datensammeln lebt. | |

| Signal Community | |

| support@signal.org | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| https://signal.org/download/windows/ | |

| Bewertung: | 7 von 10 |

| 540 |

LibreOffice 25.8.3

|

|

LibreOffice | |

| 25.8.3 | |

| eingeschränkte Microsoft-Office Alternative (x86_64 = 64-Bit- nur für Word und Excel- enthält kein E-Mail-Programm). Erstellt ausfüllbare PDF-Formulare aus Word-Dateien- kann QR-Codes erzeugen und Office-Formate lesen und schreiben. Repack ist auf Koexistenz mit Microsoft Office auf dem System eingestellt- nimmt keine Office Verknüpfungen- installiert nur DE. Ist ohne LOG4. msiexec /i libreoffice_x64.msi /qb- PRODUCTLANGUAGE=1031 LANGUAGE=1031 /norestart CREATEDESKTOPLINK=0 VC_REDIST=0 REGISTER_NO_MSO_TYPES=1 REGISTER_ALL_MSO_TYPES=0 RebootYesNo=No ISCHECKFORPRODUCTUPDATES=1 QUICKSTART=0 UI_LANGS=de ADDLOCAL=gm_Root-gm_r_Ure_Hidden-gm_r_Fonts_OOo_Hidden-gm_r_Files_Images-gm_r_Brand-gm_p_Base-gm_p_Calc-gm_p_Draw-gm_p_Impress-gm_p_Math-gm_p_Wrt-gm_Prg-gm_Oo_Linguistic-gm_o_Grfflt-gm_Helppack_r_de-gm_Langpack_r_de-gm_r_ex_Dictionary_De | |

| libreoffice.org | |

| support@libreoffice.org | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Server | Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://download.documentfoundation.org/libreoffice/testing/ | |

| JA Link geprüft am: Do 13.11.2025 | |

| Bewertung: | 6 von 10 |

| 94 | |

AnyDesk 9.6.5

AnyDesk | |

| 9.6.5 | |

| Bildschirm-Fernsteuer-Software- mit einem Rechner über das Internet verbinden und Remote-Support leisten oder Geräte fernbedienen. Etwa 10 EUR pro Monat. Alternative: VPN-Verbindung und (UltraVNC oder Bordmittel RDP-Remoteverbindung) — bitte deinstallieren bzw. kündigen- seit Ende 2023 gibt es Sicherheitslücken in den Verbindungsservern. Downloadlink daher entfernt! | |

| AnyDesk Software GmbH | |

| support@anydesk.com | |

| 0711 217 246 705 | |

| Mietlizenz Subscription | |

| im Installationspaket | |

| Client oder AVD | bitte deinstallieren | |

| Bewertung: | 1 von 10 |

| 509 |

Spotify 1.2.76.298

|

Spotify | |

| 1.2.76.298 | |

| Windows-Client für den bekannten Musik-Streaming-Dienst. Abo erforderlich- da das kostenlose Konto zu eingeschränkt ist. Bitte nur wenn nötig und nur auf lokalen Clients einsetzen- nicht in Multi-User-Umgebungen. | |

| Spotify Inc. | |

| support@spotify.com | |

| 0800 182 455 | |

| Lizenzsoftware oder Subscription | |

| im Installationspaket und auf der Webseite | |

| Internet | |

| https://www.spotify.com/de/download/windows/ | |

| Bewertung: | 5 von 10 |

| 544 |

Remote Desktop Connection Manager 3.11

|

|

|

Remote Desktop Connection Manager | |

| 3.11 | |

| auch RDCMan, portabel. Konsole zum Verwalten von RDP-Verbindungen durch Administratoren. Nach Einstellung des Projekts März 2020 nun von Microsoft Sysinternals weiterentwickelt- Sicherheitslücken entfernt. Erstellt RDG-Dateien- zeigt Thumbnails der Serverkonsolen- Einstellungen werden vererbt. Kennwort Hashwert kann in Steuerdatei verschlüsselt gespeichert werden. Schlanke Alternative zum mRemote NG.Auch für Azure Server geeignet. | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| kostenfrei auch kommerziell | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://docs.microsoft.com/en-us/sysinternals/downloads/rdcman | |

| JA Link geprüft am: Mi 12.11.2025 | |

| Bewertung: | 10 von 10 |

| 420 | |

Microsoft Windows 11 10.0.26200.7171

|

|

|

Microsoft Windows 11 | |

| 10.0.26200.7171 | |

| Neuste Windows Version (64-Bit)- 25H2 Germanium Release (kleines Update- dauert 5 Minuten. 24H2 war ein großes Update mit Inplace-Migration- dauerte etwa eine Stunde) mit Funktionsupdates (hinter dem Punkt). Aktualisierung am 2. Dienstag im Monat (Sicherheit) und 2 Wochen später (Fehlerkorrekturen und kleinere neue Funktionen)- planmäßige Regel-Upgrades 1x pro Jahr immer im Herbst. Highlights: Neue Benutzeroberfläche- mehr Mausklicks- unkomfortable Kontextmenüs- Widget-Bereich mit Werbung. touchfreundlich. Erfordert UEFI/Secure Boot/TPM 2.0/SSE 4.2- Prozessor i5/8Gen. Ältere Hardware wird nicht unterstützt bzw. blockiert. Downloadlink ISO mit aktuellen Updates: Deskmodder. | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| Lizenzsoftware oder Subscription | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy | |

| https://www.deskmodder.de/blog/2025/06/28/windows-11-25h2-26200-iso-esd-deutsch-english/ | |

| JA Link geprüft am: Mi 12.11.2025 | |

| Bewertung: | 8 von 10 |

| 416 | |

Microsoft Teams 25290.205.4069.4894

|

|

|

Microsoft Teams | |

| 25290.205.4069.4894 | |

| Videokonferenzen- Chats- Kanäle- Dateiaustausch- Telefonanlage- ersetzt Skype – Microsoft und Geschäftskonto können parallel angemeldet werden – Oberfläche für verschiedene Quellformate mit aktiver Benachrichtigung- Basis-Version (Teams personal) limitiert und kostenfrei- in einigen Plänen von Microsoft 365 ist voller Funktionsumfang gegeben. (Download-Link: Release Channel) | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| Mietlizenz Subscription | |

| im Playstore | |

| Server | Client oder AVD | |

| Internet | |

| Deploy | |

| https://go.microsoft.com/fwlink/?linkid=2281613&clcid=0x407&culture=de-de&country=de | |

| Bewertung: | 10 von 10 |

| 130 | |

Reminder: keine Sicherheitsupdates mehr für Windows 10 & Office

#Wichtig - morgen ist bei #Microsoft Patch Tuesday – doch für Windows 10 (Home/Pro/Enterprise), Office 2016/2019 und Exchange Server 2019 On-Premises bedeutet das: keine regulären Sicherheitsupdates mehr.

Das Supportende ist erreicht – und damit endet auch die Versorgung mit sicherheitsrelevanten Patches für Unternehmensumgebungen.

Was endet – und seit wann?

- Windows 10 (22H2, alle Editionen):

Der reguläre Support endete am 14. Oktober 2025. Für Privatanwender bietet Microsoft ein Extended Security Updates-Programm (ESU) an – nicht aber für Unternehmen.

Firmenkunden, die weiterhin Support benötigen, müssen auf Windows 11 oder Azure Virtual Desktop (AVD) migrieren. - Microsoft Office 2016 & 2019:

Ebenfalls Ende des Supports am 14. Oktober 2025 – und kein ESU-Programm verfügbar. Ab sofort gibt es keine Sicherheitsfixes mehr, auch nicht für Volumenlizenz- oder On-Prem-Installationen. - Exchange Server 2019 On-Premises:

Der reguläre Support ist am 14. Oktober 2025 ausgelaufen. Es gibt nur noch ein zeitlich begrenztes ESU-Programm (6 Monate) bis 14. April 2026, das individuell über Microsoft-Vertriebskontakte bereitgestellt wird – keine automatische Verlängerung oder öffentliche Downloads.

Speziell: Azure Virtual Desktop (AVD) mit Windows 10

Ein Sonderfall: In Azure Virtual Desktop-Umgebungen mit Windows 10 Multisession erhalten Systeme weiterhin sicherheitsrelevante Updates – ohne zusätzliches ESU-Abo.

Diese Ausnahme gilt nur innerhalb von Azure und nicht für lokale Windows 10-Installationen in Unternehmen.

Wichtig: Wer weiterhin Windows 10 Enterprise oder Pro lokal betreibt, erhält ab morgen keinerlei Sicherheitsupdates mehr.

Warum „ab morgen“ besonders kritisch ist

Ab dem Patch Tuesday im November 2025 erscheinen für die genannten Produkte keine regulären Sicherheitsupdates mehr.

Das bedeutet: Jedes Windows 10-, Office 2016/2019- oder Exchange 2019-System ohne Migration oder Cloud-Ausnahme bleibt dauerhaft verwundbar.

Bekannte Schwachstellen können ab morgen ungepatcht ausgenutzt werden – mit potenziell gravierenden Folgen für IT-Sicherheit und Compliance.

Gerade bei Exchange Servern warnen Sicherheitsbehörden wie das BSI vor einer zu erwartenden Welle gezielter Angriffe auf ungepatchte Systeme.

Handlungsempfehlungen (sofort umsetzen)

- Windows 10:

- Sofort prüfen: Welche Systeme laufen noch auf Windows 10?

- Migration auf Windows 11 einleiten – auch in VDI-Umgebungen.

- Alternativ: Azure Virtual Desktop (Windows 10 Multisession) prüfen, falls Cloud-Betrieb möglich ist.

- Office 2016/2019:

- Umstieg auf Microsoft 365 Apps for Enterprise oder Office 2024 LTSC planen.

- Ältere Versionen dürfen nicht mehr produktiv eingesetzt werden.

- Exchange Server 2019:

- Wenn zwingend nötig, ESU bis April 2026 über Microsoft-Kontakt beantragen.

- Langfristig: Migration auf Exchange Online oder Exchange Subscription Edition vorbereiten.

- Übergangsmaßnahmen zur Risikominimierung:

- Exponierte Dienste (z. B. OWA, EWS) absichern oder abschalten.

- MFA erzwingen, EDR- und Logging-Regeln anpassen.

- Backups und Netzsegmentierung überprüfen.

- Angriffsoberflächen durch interne Pen-Tests oder Schwachstellenscans neu bewerten.

Checkliste für morgen (11. November 2025)

- Inventar: Welche Systeme laufen noch auf Windows 10 / Office 2016/2019 / Exchange 2019?

- Migrationspfade dokumentiert und kommuniziert?

- Exchange-ESU ggf. beauftragt (bis April 2026)?

- MFA und Härtungsmaßnahmen aktiv?

- Monitoring/EDR auf bekannte Exploit-Ketten (z. B. CVE-Historie) erweitert?

Fazit

Ab morgen endet die Ära von Windows 10, Office 2016/2019 und Exchange 2019 On-Prem in der Unternehmens-IT.

Ohne Updates besteht ein erhebliches Sicherheits- und Compliance-Risiko.

Es gibt kein ESU-Programm für Unternehmen – der einzige sichere Weg ist die Migration auf Windows 11, Microsoft 365 oder Exchange Online.

Jetzt handeln – bevor die Angreifer es tun.

eM Client 10.3.2619.0

|

eM Client | |

| 10.3.2619.0 | |

| für private Nutzung kostenloser E-Mail-Client als Outlook-Ersatz. Nach ersten Tests auch bisher werbefrei und komfortabel zu bedienen. Bei geschäftlicher Nutzung kostenpflichtig. Hier eignet sich besser das echte Outlook classic, da es in den Business Plänen von M365 enthalten ist. | |

| eM Client s.r.o | |

| – | |

| – | |

| im Installationspaket | |

| Client oder AVD | bitte deinstallieren | |

| https://de.emclient.com/produkt-email | |

| Bewertung: | 7 von 10 |

| 1842 |

Paint.NET 5.1.11

|

|

|

Paint.NET | |

| 5.1.11 | |

| Bildbearbeitung- beherrscht Photoshop-Funktionen wie Layer- viele Dateitypen (File Extensions aus dem PDN Forum). Effekte und Dateitypen aktualisiert. Kann Photoshop PSD-Dateien verarbeiten. Desktop-Variante nehmen- da Microsoft Store-App kostenpflichtig ist. Alte Version bitte vorher deinstallieren. Repack aus der Portable Version 64-Bit (Download unten im Link)- verwendet nun .net Framework 6 (enthalten). Website: getpaint.net. Bugfix Release. libwebp-bibliothek gesichert. | |

| dotnet LLC | |

| support@getpaint.net | |

| – | |

| kostenfrei auch kommerziell | |

| im Installationspaket | |

| Server | Client oder AVD | |

| Github | |

| Deploy, Repack | |

| https://github.com/paintdotnet/release/releases | |

| JA Link geprüft am: Mo 10.11.2025 | |

| Bewertung: | 10 von 10 |

| 168 | |

CCleaner 7.1.1042

CCleaner | |

| 7.1.1042 | |

| Adware- Freemium. Bringt außerdem keine Vorteile- sondern kann eher die Registry beschädigen. Deinstallieren! | |

| Gen Digital Inc | |

| support@ccleaner.com | |

| 0800 011 977 | |

| Freemium | |

| bitte deinstallieren | |

| Bewertung: | 1 von 10 |

| 539 |

Eclipse Temurin JRE mit Hotspot 11.0.29.7

|

|

Eclipse Temurin JRE mit Hotspot | |

| 11.0.29.7 | |

| 64-Bit Open Source Runtime GPLv2 Binaries- kompatibel mit JRE 11 mit Longterm Support- Ausführen von Java Programmen- kein Browserplugin! wird eine ältere Version Java 8 benötigt- bitte Version auf der Adoptium Seite prüfen. Bei 8 wird meistens die 32-Bit Version benötigt- 32/64 können parallel installiert werden. .msi Paket installieren und alle Optionen ankreuzen- damit es kompatibel zur ehemaligen Oracle Variante wird. | |

| Eclipse Adoptium | |

| support@elster.de | |

| 0800 523 5055 | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Server | Client oder AVD | |

| Internet | |

| Deploy | |

| https://adoptopenjdk.net/nightly.html?variant=openjdk8&jvmVariant=hotspot | |

| JA Link geprüft am: Fr 07.11.2025 | |

| Bewertung: | 8 von 10 |

| 256 | |

TV-Browser 4.2.7.0.29-7

|

|

|

TV-Browser | |

| 4.2.7.0.29-7 | |

| TV-Programm-Zeitschrift (EPG) kostenlos- transportable Version installieren. Benötigt JAVA-Runtime Eclipse Temurin Adoption JRE 11 in 64-Bit (Hotspot .zip) das nicht installiert werden muss- sondern im Unterordner JAVA abgelegt wird. Einige Beschreibungen fehlen- da sie nur mit EPG Donate Spende freigeschaltet werden. Ansonsten recht leistungsfähig und übersichtlich. Repack: Ordner settings/tvdata: nur die Dateien in dem Ordner löschen- Unterordner stehen lassen | |

| TV-Browser Projekt | |

| support@tv-browser.org | |

| – | |

| kostenfrei | |

| auf der Internetseite | |

| Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://www.tvbrowser.org/index.php?id=tv-browser | |

| Bewertung: | 7 von 10 |

| 373 | |

GLS Paketverfolgung 1.0

| |

| 1.0 | |

| Paketdienst Tracking Seite | |

| GLS Germany GmbH und Co. OHG | |

| support@gls-germany.com | |

| 0800 111 111 | |

| https://gls-group.eu/DE/de/paketverfolgung | |

| Bewertung: | 3 von 10 |

| 824 |

Microsoft Power Automate for desktop 2.62.161.25297

| 2.62.161.25297 | |

| Abläufe auf dem Rechner (durch Flows) automatisieren. Erfordert Microsoft Konto oder Geschäftskonto. Basisfunktionen Durchführung auf dem lokalen Rechner ohne Cloudnutzung sind kostenfrei. | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| Lizenzsoftware oder Subscription | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| https://go.microsoft.com/fwlink/?linkid=2102613 | |

| Bewertung: | 0 von 10 |

| 585 |

Dropbox 236.4.5918

| |

| 236.4.5918 | |

| Cloudspeicher mit Datenspeicherung außerhalb der EU. Nicht empfohlen- zumal die kostenlose BASIC Version nur 2 GB Speicher hat. | |

| Dropbox Inc | |

| support@dropbox.com | |

| 0800 000 478 | |

| Freemium | |

| bitte deinstallieren | |

| Bewertung: | 1 von 10 |

| 546 |

GitHub Desktop 3.5.4

| |

| 3.5.4 | |

| Grafische Oberfläche zum Verwalten und synchronisieren von Git Repositories zwischen GitHub und dem lokalen Rechner. GitHub gehört zu Microsoft- es gibt Github (kostenlos- Open Source) und Github Enterprise (kostenpflichtig im Abo). MSI installer machinewide möglich ?format=msi- wenn Intune eingesetzt wird - Installation per User unter %appdata% 64-Bit- Single installer EXE im Website Link. | |

| GitHub | |

| support@github.com | |

| - | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket und auf der Webseite | |

| Client oder AVD | |

| Internet | |

| Deploy | |

| https://central.github.com/deployments/desktop/desktop/latest/win32 | |

| Bewertung: | 8 von 10 |

| 394 | |

KeePass 2.60

| |

| 2.60 | |

| Passwortsafe- verschlüsselte Ablage von Kennwörtern- speichert Datenbank lokal- funktioniert ohne Cloud- auch als Apps für IOS (Keepassium) und android (keepass2android) verfügbar- deutsche Sprachdatei herunterladen- in Ordner kopieren und aktivieren- 2FA verfügbar (z. B. mit Fingerabdrucksensor auf dem Smartphone). Repack enthält deutsche Sprachdatei und verwendet sie. | |

| Dominik Reichl | |

| support@keepass.info | |

| - | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Server | Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://keepass.info/ | |

| JA Link geprüft am: Mo 03.11.2025 | |

| Bewertung: | 10 von 10 |

| 88 | |

Media Player Classic Home Cinema 2.5.5

| 2.5.5 | |

| Open Source Media Player mit vielen Funktionen und Weiterentwicklungen gegenüber dem Microsoft Media Player. Besser ist jedoch VLC Media Player (Videolan Projekt). Bitte daher entfernen. Das Projekt wird auf Github weiterentwickelt- wer keinen Videolan VLC möchte- kann MPCHC von dort verwenden | |

| MPC Home Projekt | |

| support@mpc-hc.org | |

| - | |

| GPL-Lizenz, kostenfrei | |

| bitte deinstallieren | |

| Internet | |

| https://github.com/clsid2/mpc-hc/releases | |

| Bewertung: | 1 von 10 |

| 594 |

UniGetUI 3.3.6

| 3.3.6 | |

| Grafische Benutzeroberfläche (ehemals WingetUI) für die Microsoft Softwareverteilung Winget (Powershell)- die ab Windows 10 22H2 in Windows integriert ist. Listet alle Software- installierte Software und verfügbare Updates auf. | |

| Marti Climent | |

| support@unigetui.com | |

| - | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| https://github.com/marticliment/WingetUI | |

| Bewertung: | 6 von 10 |

| 552 |

Samsung Galaxy A54 5G A546BXXSFEYJ9

| |

| |

| A546BXXSFEYJ9 | |

| android 15 Changelist: 31998945 - enthält Samsung OneUI 8 Oberfläche - Sicherheitsupdate (OTA automatisches Update oder Firmware über das Samfirm Tool herunterladen und mit Samsung ODIN flashen- erhält mtl. Google Patches bis März 2027) - das A54 5G ist das optimale Business-Smartphone mit hervorragendem Preis-Leistungs-Verhältnis und langer Akkulaufzeit sowie großem Display - 4 Jahre Sicherheitsupdates monatlich jeweils zum Monatsende. | |

| Samsung Electronics GmbH | |

| support@samsung.com | |

| 0800 726 7864 | |

| Samsung und GPL-Lizenz | |

| Telefon Einstellungen Geräteinfo | |

| Samsung Downloadserver | |

| Deploy | |

| https://www.sammobile.com/samsung/galaxy-a54-5g/firmware/#SM-A546B | |

| Bewertung: | 10 von 10 |

| 248 | |

Die Nacht der Syskos – Grusel in der Azure-Wolke

Es war Halloween 🎃 in Münster. Während draußen die Kinder als Vampire, Hexen und wandelnde WLAN-Router durch die Straßen zogen, versammelten sich tief im Rechenzentrum die Syskos – jene sagenumwobenen Systemkoordinierenden, die täglich gegen Druckerflüche, Firewall-Fabelwesen und Backup-Banshees kämpften.

An diesem Abend war die Stimmung besonders elektrisierend. Die Azure-Konsole ☁️👻 glühte, die Lüfter summten wie Geister, und die Syskos bereiteten sich auf ein nächtliches Update-Ritual vor.

Angeführt wurde das Team von Horst Hotfix, einem Veteran der IT-Schlachtfelder, der schon mal einen Drucker mit einem Blick zum Laufen brachte. Mit ihm im Team:

- Sabine Socket, die Excel-Magierin mit dem Talent, Pivot-Tabellen aus dem Nichts zu zaubern,

- Dieter Datastream, der Mann, der IP-Adressen im Schlaf rezitierte,

- und Monika Malwarefrei, die Firewall-Flüsterin mit einem Faible für dunklen Kaffee und helle Logs.

Die Azure-Konsole war geöffnet, die Updates bereit – doch plötzlich flackerte das Licht. Ein kalter Wind wehte durch die VLANs, und aus dem digitalen Nebel stieg ein Wesen empor: der 404-Geist, ein uralter Bug, der Dokumentationen verschlang und Systeme in die ewige Schleife schickte.

„Das ist kein gewöhnlicher Fehler“, murmelte Horst Hotfix und zog sein heiliges PowerShell-Skript. Die Syskos formierten sich, bewaffnet mit Laptops, Koffein und einem Backup-Plan. Gemeinsam riefen sie:

„Wir patchen nicht nur – wir retten die Cloud!“

Ein epischer Kampf entbrannte. Der 404-Geist versuchte, die Azure-Ressourcengruppen zu verwirren, doch Monikas Firewall-Zauber hielt stand. Dieter schickte ihm eine IP-Umleitung ins Nirvana, und Sabine sperrte ihn in eine verschlüsselte Excel-Datei mit Makrosperre.

Doch das war nicht alles. Aus dem Schatten der Cloud tauchten weitere Gestalten auf:

- Der Trojaner-Troll, der sich als harmloses PDF tarnte,

- Die Phishing-Phantomine, die versuchte, Passwörter mit süßen Emojis zu stehlen,

- und Der DNS-Dämon, der jede Anfrage ins Leere leitete.

Die Syskos kämpften tapfer. Mit einem Azure Policy-Set, das selbst den Sicherheitsgöttern Respekt abverlangte, bannte das Team die dunklen Mächte zurück in die Sandbox.

Als der Morgen graute, war die Cloud wieder stabil, die Systeme sicher – und die Legende der Syskos um ein Kapitel reicher.

🛡️ Und die Moral von der Geschicht?

Auch wenn die Nacht voller Geister ist – mit einem guten Backup, einem starken Team und einem klaren Sicherheitskonzept ist jede IT-Herausforderung zu meistern.

Cyberangriffe nehmen zu – und ein veralteter Sicherheitsstatus ist ein gefundenes Fressen für Hacker.

Ein IT-Sicherheitscheck nach BSI-Standards deckt Schwachstellen auf, sichert Ihre Compliance und spart Kosten, bevor Schaden entsteht.

👉 Jetzt informieren und handeln – bevor es zu spät ist [tech-nachrichten.de]

Greenshot 1.3.304

| 1.3.304 | |

| ShareX ist besser und basiert auf dem Greenshot Code. Greenshot hat meist nur unstable releses und ist damit nicht mehr aktuell- Releases im Projekt sind eher selten. Bitte deinstallieren und durch ShareX ersetzen. | |

| GPL Projekt | |

| support@greenshot.org | |

| - | |

| GPL-Lizenz, kostenfrei | |

| auf der Internetseite | |

| bitte deinstallieren | |

| Internet | |

| https://getgreenshot.org/downloads/ | |

| Bewertung: | 1 von 10 |

| 457 |

M365 Copilot Teams Audiozusammenfassungen

🎙️ Die Quadratur des Kreises: Audio-Recaps in Microsoft Teams – zwischen KI-Magie und Exportfrust

Mit Microsoft 365 Copilot hält eine neue Generation von KI-Funktionen Einzug in den Arbeitsalltag – darunter auch die heiß diskutierten Audio-Zusammenfassungen (Audio Recaps) in Microsoft Teams. Was auf den ersten Blick wie ein Traum klingt, entpuppt sich bei genauerem Hinsehen als eine Mischung aus technischer Meisterleistung und funktionalem Kopfschütteln.

🇩🇪➡️🇺🇸 Schulung auf Deutsch, Recap auf Amerikanisch

Stellen wir uns folgendes Szenario vor:

Patrick hält eine Schulung für deutsche Systemkoordinatoren und schaltet die deutsche Transkription an. Teams Copilot erstellt daraus hervorragende Zusammenfassungen mit Aufgaben. Nun kommt der neue Knopf "Audiozusammenfassung" ins Spiel: Teams transkribiert das Gesagte live – allerdings nicht auf Deutsch, sondern automatisch auf Englisch, und zwar in einem amerikanischen Slang, der eher nach Silicon Valley als nach Münster klingt.

Das Ergebnis?

Teams erstellt daraus Audio-Kapitel, die man sich direkt im Client anhören kann – inklusive lässiger US-Intonation. Man fühlt sich fast wie in einem Tech-Podcast.

Aber:

🔒 Exportieren? Fehlanzeige.

🔒 Herunterladen? Nicht möglich.

🔒 Teilen außerhalb von Teams? Vergiss es.

🤹♂️ Mit Copilot wird’s kurios

Dank M365 #Copilot kann man das amerikanische Transkript nun nehmen und – Achtung – „lustig“ auf Deutsch zurückübersetzen lassen. Die #KI macht daraus eine charmante Mischung aus Denglisch, Bürofloskeln und gelegentlichen Übersetzungsperlen („Failover Cluster“ wird zu „Ausfall-Ansammlung“ – kein Witz).

Aber hier kommt der Clou:

🎧 Audio-Recap auf Deutsch? Nicht möglich.

Teams erlaubt die Erstellung von Audio-Zusammenfassungen nur aus englischen Transkripten – und auch nur, wenn sie im Original von Teams erzeugt wurden.

🧩 Fazit: KI kann viel – aber nicht alles

Die Audio-Recaps in Teams sind ein Paradebeispiel für die Möglichkeiten moderner KI:

- Live-Transkription

- Automatische Kapitelbildung

- Sprachsynthese mit Slang

Aber sie zeigen auch die Grenzen:

- Keine Exportfunktion

- Keine Mehrsprachigkeit

- Kein Zugriff außerhalb von Teams

Wer also gehofft hat, seine Schulung als Podcast zu veröffentlichen oder das Recap als MP3 zu verschicken, muss sich gedulden – oder kreativ werden.

Wichtiger Hinweis: Die deutsche Zusammenfassung nehmen und mit Drittanbieterdiensten einen Podcast zu erstellen scheidet in diesem Fall aus, da in der Zusammenfassung mit Sicherheit DSGVO-relevante Personendaten verarbeitet werden.

Tipp für Admins und Trainer:innen (Tränende):

Wenn du Audio-Zusammenfassungen nutzen willst, plane deine Sessions auf Englisch – und mit Copilot-Lizenz. Für alles andere gilt: Die Quadratur des Kreises bleibt (vorerst) ungelöst.

Anmerkungen der Redaktion: Sobald das Feature auf deutsch kommt und nicht mehr vorher in us-english umgewandelt wird, wird das ein zusätzlicher Mehrwert für die Sysko-Schüler. Neben der Text-Zusammenfassung können sie sich die Highlights dann auf deutsch in einem 10 Minuten Podcast (2 Tage) anhören. Die Audios werden auch jetzt schon abgelegt - im Onedrive für Business des Speakers (GWS-Mitarbeitenden) unter \Recordings\AudioRecaps

Datensicherung Microsoft Azure IaaS und SaaS

Sicher in der Cloud: Das Datensicherungs-Konzept für gevis in Microsoft Azure IaaS und gevis ERP | VEO (r) bzw. Companial SaaS

Die Digitalisierung schreitet voran – und mit ihr die Anforderungen an moderne IT-Infrastrukturen. Für Unternehmen, die gevis ERP BC einsetzen, stellt sich zunehmend die Frage: Wie lässt sich die #Datensicherheit in der #Cloud gewährleisten? Dieser Blog-Artikel beleuchtet die Konzepte hinter der #Datensicherung in Microsoft Azure IaaS und der gevis Companial SaaS-Umgebung.

Microsoft Azure IaaS: Flexibilität mit Verantwortung

In der Infrastructure-as-a-Service (IaaS)-Variante wird gevis ERP BC auf dedizierten Azure-Servern betrieben – etwa über RDP-Sitzungen, Azure Virtual Desktop oder direkt im Browser. Die Verantwortung für die Datensicherung liegt hier bei Microsoft, das tägliche Snapshots und Langzeitarchivierung über Azure Backup bereitstellt.

Highlights:

- Alle Azure Server:

- 30-Tage-Sicherung mit täglicher Vollsicherung

- 10-Jahres-Archivierung für Compliance-Zwecke

- gevis ERP | BC Datenbanken (auf separatem Storage Account abgelegt):

- 1x pro Tag Vollsicherung

- alle 15 Minuten Deltasicherung

- (Achtung! vorgeschrieben, aber nur im Rahmen der Managed | Care Packages Premium und Premium plus oder optional einzeln buchbar):

- Konsistenzprüfungen für gevis ERP BC und s.dok-Datenbanken

- nach BSI GSK Standards vorgeschriebene Rücksicherungstests alle 3 Monate

Die gevis ERP | BC Sicherung erfolgt über SQL-Agenten-Wartungspläne und das Azure Backup Portal. Systemkoordinatoren oder GWS Managed Services übernehmen die Kontrolle und Durchführung.

Backup-Protokolle einsehen: Azure Portal und SQL-Agent

Im Azure Portal:

- Anmeldung unter https://portal.azure.com

- Navigieren zu Backup Center oder dem jeweiligen Recovery Services Vault

- Auswahl der VM oder Datenbankinstanz

- Anzeige des Sicherungsverlaufs inkl. Status, Dauer und Fehlerprotokollen

Im SQL Server Agent:

- Öffnen von SQL Server Management Studio (SSMS)

- Navigieren zu SQL Server Agent > Jobs

- Auswahl des relevanten Jobs (z. B. gevis-, BI1- oder s.dok-Datenbank)

- Rechtsklick → View History zur Einsicht der Ausführungsdetails

Textprotokolle im Dateisystem:

- Pfad:

h:\sql-backup\berichteoderc:\doku_DB - Enthalten tägliche Sicherungsstatistiken und Statusmeldungen

- Automatische Löschung älterer Protokolle (>30 Tage)

- Grundlage für Systemmeldungen an die GWS

Hinweis zu Wartungsplänen:

- Müssen vor der Bandsicherung abgeschlossen sein

- Sicherungssoftware (Standard: Microsoft Azure Backup) sichert

.BAKund.TRNDateien- Hinweis Drittanbieter Sicherungssoftware - keine Truncate-Logs über Drittsoftware – stattdessen Copy Logs aktivieren unter SQL-Aware Exclusions

gevis ERP | VEO SaaS und Companial SaaS: Sicherheit durch Standardisierung

Die Software-as-a-Service (SaaS)-Variante von gevis wird vollständig durch Microsoft betrieben, bei Companial von diesem Unternehmen überwacht (Auftragsverarbeiter). Die Datenbanken sind als Webservices in der Microsoft Cloud verfügbar, und Microsoft übernimmt die Sicherung gemäß den SLAs.

Besonderheiten:

- Keine direkte Einsicht in Sicherungsprozesse oder Speicherorte

- 30-Tage-Snapshot-Sicherung durch Microsoft

- ISO-zertifizierte Rechenzentren garantieren Compliance

- Zero-Administration für Kunden – keine manuelle Pflege der Infrastruktur notwendig

Vergleich: IaaS vs. SaaS – Was passt zu wem?

| Kriterium | IaaS (Azure) | SaaS (Companial) |

|---|---|---|

| Zugriff | Voller Zugriff auf Server und SQL | Nur Browser-Zugriff, keine SQL-Verbindung |

| Sicherungskontrolle | Teilweise durch GWS (Managed Care Package Premium(+) oder Kunden | Vollständig durch Microsoft |

| Transparenz | Einsicht in Backup-Protokolle durch Kunden möglich | Keine Einsicht in Backup-Details |

| Flexibilität | Hoch (z. B. bei Migrationen) | Standardisiert, weniger Anpassungsmöglichkeiten |

| Compliance | ISO-konform, individuell erweiterbar | ISO-konform, durch Microsoft geregelt |

Fazit: Sicherheit ist kein Zufall

Ob IaaS oder SaaS – beide Modelle bieten robuste Datensicherungskonzepte, die den Anforderungen moderner Unternehmen gerecht werden. Die Entscheidung für das passende Modell sollte auf Basis der IT-Strategie, Compliance-Vorgaben und internen Ressourcen getroffen werden.

Für weitere Details lohnt sich ein Blick in die internen Dokumente wie die Systemanforderungen und den Cloud Readiness Check.

Für eine Komplett-Dokumentation und Compliance Überprüfungen nach BSI Grundschutz bieten wir Ihnen unseren IT-Sicherheitscheck, ergänzt durch Risikoanalyse und Notfallplan nach BSI-Standards an.

Logi Options 1.97.791262

| |

| 1.97.791262 | |

| Logi Options+- Ressourcenhungriger Nachfolger der Logitech Options - Software für Tastaturen- Mäuse- Webcams und andere über den Unifying Empfänger verbundene Logitech Geräte. Nur notwendig- wenn Einstellungen gemacht werden sollen. Zum Abrufen des Akku Status kann die Webseite: Logi Web Connect benutzt werden. Download der Software unter: download01.logi.com/web/ftp/pub/techsupport/optionsplus/logioptionsplus_installer.exe | |

| Logitech GmbH | |

| support@logitech.com | |

| 0800 000 333 | |

| Client oder AVD | |

| Deploy | |

| https://logiwebconnect.com/ | |

| Bewertung: | 4 von 10 |

| 1038 |

OBS Studio 32.0.2

| |

| 32.0.2 | |

| Open Broadcaster Software - Video-Streaming und -Aufzeichnung (Bildschirmaufzeichnung von Bildschirm(en) und Tonspur- Bild-In-Bild externe Videoquellen wie Webcam einzublenden. So kann man sein eigenes Bild unten rechts in das Video mit einbinden. Videoaufnahme vesser als bei ShareX. | |

| Open Broadcaster Software Projekt | |

| support@obsproject.com | |

| - | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy | |

| https://obsproject.com/de/download | |

| Bewertung: | 8 von 10 |

| 418 | |

TeamViewer 15.71.4

| |

| 15.71.4 | |

| Fernwartungssoftware für Drittanbieter- nur verwendbar- wenn ausreichend lizensiert. Als Viewer die Portable Version benutzen- Produkt immer aktualisieren- wenn in Verwendung. Alternativ VPN Zugang einrichten. Innerhalb des lokalen Netzwerks für PCs und Thin-Clients kann auch UltraVNC (immer die aktuelle Version) benutzt werden. | |

| TeamViewer Germany GmbH | |

| support@whocallsme.com | |

| - | |

| Lizenzsoftware | |

| im Installationspaket | |

| bitte deinstallieren | |

| Internet | |

| https://www.teamviewer.com/de/download/windows/ | |

| Bewertung: | 1 von 10 |

| 525 |

LastPass 5.2.0

| |

| 5.2.0 | |

| kostenpflichtiger Online-Dienst- speichert Kennwörter in einem Cloud-Dienst. KeePass und Apps empfohlen- denn diese sind Open-Source und kommen ohne Cloud aus. | |

| LastPass Ireland Limited | |

| support@lastpass.com | |

| - | |

| Mietlizenz Subscription | |

| bitte deinstallieren | |

| Bewertung: | 1 von 10 |

| 566 |

MyPhoneExplorer 2.3

| |

| |

| 2.3 | |

| Portable Software zum Synchronisieren von Outlook mit Android-Telefonen und für Adressbuchpflege von lokalen Kontakten oder im Telefon oder auf der SIM gespeicherten SMS- MMS und Verbindungen. Funktioniert auch für alte SonyEricsson Telefone wie W810i (Sony-Ericsson-USB-Treiber erforderlich). Koppelung des Smartphones per Bluetooth oder USB-Kabel. Unter android muss dazu die MyphoneExplorer app installiert werden. | |

| FJSoft Austria | |

| support@fjsoft.at | |

| - | |

| kostenfrei auch kommerziell | |

| im Playstore | |

| Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://www.fjsoft.at/de/downloads.php | |

| Bewertung: | 8 von 10 |

| 158 | |

PDF-XChange Editor 10.7.5.403

| |

| 10.7.5.403 | |

| aktuelle Versionen sind lizenzpflichtig- alte Versionen übermitteln Datenschutzrelevante Infos | |

| Tracker Software | |

| - | |

| - | |

| Lizenzsoftware | |

| bitte deinstallieren | |

| Bewertung: | 1 von 10 |

| 500 |

WinMerge 2.16.52

| |

| |

| 2.16.52 | |

| quelloffene Software zum Vergleichen von Dateien oder ganzen Ordnerstrukturen. Stellt die unterschiede grafisch dar. Vergleichbar mit dem NPP Compare Plugin- aber besser | |

| Winmerge Projekt | |

| support@winmerge.org | |

| - | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Github | |

| https://github.com/WinMerge/winmerge/releases | |

| Bewertung: | 8 von 10 |

| 575 | |

Prüfung KI-Compliance für Mitarbeitende

Sie müssen für Ihr Unternehmen sicherstellen, dass alle Mitarbeitenden die Anforderungen des EU-KI-Acts kennen und verantwortungsvoll mit KI-Systemen umgehen. Diese #Prüfung unterstützt Sie dabei, den aktuellen Wissensstand zu erfassen und die Einhaltung der gesetzlichen Vorgaben zu fördern. Wenn Sie mehr als 50 % erreichen, gilt die Prüfung als bestanden. Die benötigte Zeit wird automatisch protokolliert.

Hinweis für die Mitarbeitenden: Der Nachweis der geleisteten Tests ist verpflichtend für Ihr Unternehmen. Bitte geben Sie in das Namensfeld Ihre GWS-Nummer, gefolgt von Ihrem Nachnamen (oder ohne GWS-Nummer: Vorname Nachname) an (Beispiele: 20304 Meier oder Markus Meier).

[personal_quiz items=20 cats="kuenstlicheintelligenz"]Hinweisgeber-Portal für Unternehmen

Mit dem Plugin „HinSchG-Portal“ bieten Unternehmen eine einfache und kostenfreie Lösung zur Umsetzung des Hinweisgeberschutzgesetz (HinSchG) und ermöglichen Mitarbeitenden, Lieferanten oder externen Hinweisgebern Missstände anonym oder vertraulich zu melden.

Warum dieses Plugin?

Seit dem Inkrafttreten des Hinweisgeberschutzgesetzes am 2. Juli 2023 sind Unternehmen – je nach Größe und Branche – verpflichtet, interne Meldestellen einzurichten und ein System zur Entgegennahme von Hinweisen bereitzustellen. Industrie- und Handelskammer+1

Das HinSchG verfolgt das Ziel, Hinweisgebende vor Repressalien zu schützen, indem ein sicherer Meldeweg bereitgestellt wird. dos-online.de

Dieses Plugin ermöglicht genau das: einfach in das WordPress-Backend integrierbar, mandantenfähig, mit anonymem Upload, temporärem Downloadlink und komfortabler Mandantenverwaltung.

Highlights des Plugins

- Mandantenverwaltung: Mehrere Kennzahlen und Mandanten parallel möglich (z. B. verschiedene Gesellschaftseinheiten).

- Frontend-Hinweisformular: Nutzerfreundlich im Corporate Design, mit Pflichtfeldern, Upload-Funktion und Vista für Mandant:innen.

- Sichere Verarbeitung: Hinweisgeberdaten bleiben anonymisiert, Uploads werden temporär mit Linkfreigabe zur Verfügung gestellt.

- Open Source: Das Projekt ist auf GitHub verfügbar unter:

https://github.com/svenbolte/hinschg-portal/ - Erstinstallation und Betrieb: Lizenzfrei; Betreiber bzw. Administrator verantwortet rechtlich die Nutzung und Umsetzung.

Für wen ist das Plugin geeignet?

- Mittel- und Großunternehmen, die eine interne Meldestelle nach HinSchG bereitstellen müssen.

- Dienstleister bzw. Agenturen, die Mandantenportale zur Hinweisgeberkommunikation betreiben.

- Behörden oder Organisationen im öffentlichen Auftrag, die Hinweiskanäle anbieten müssen.

Hinweise zur Nutzung

Obwohl das Plugin viele Aufgaben erheblich erleichtert, ersetzt es nicht die rechtliche oder datenschutzrechtliche Beratung – diese bleibt bei Ihnen. Achten Sie im Betrieb Ihrer Meldestelle auf die Dokumentation, Schulung der Verantwortlichen, technische und organisatorische Maßnahmen (TOMs) und die Einhaltung der Bearbeitungsfristen.

Eine gute Praxis: Einleitung einer internen Betriebsvereinbarung oder Dienstleistungsvereinbarung mit der Meldestelle sowie Information der Beschäftigten.

Fazit

Mit dem HinSchG-Portal-Plugin erhalten Sie eine solide Grundlage, um die gesetzlichen Anforderungen des Hinweisgeberschutzgesetzes effizient umzusetzen – transparent, mandantenfähig und minimal-aufwändig. Die Open-Source-Dokumentation auf GitHub macht Anpassung und Integration einfach. Wenn Sie eine Lösung suchen, die Sie schnell in Ihr WordPress-Umfeld einbinden können und die keine monatlichen Lizenzkosten erfordert, ist dieses Plugin eine hervorragende Option.

🛡️ Datenschutz beim Self-Hosting

Beim selbstgehosteten Betrieb des Hinweisgeberschutz-Portals trägt der Betreiber die Verantwortung für die datenschutzkonforme Einrichtung und Wartung. Da Webserver-Logs unter Umständen Rückschlüsse auf Nutzer zulassen (z. B. durch IP-Adressen oder Zeitstempel), ist besondere Sorgfalt geboten.

Grundsätze:

- Keine Zuordnung von Logs zu Hinweisen

Administratoren dürfen keine Versuche unternehmen, Hinweise anhand von Server-Logs oder IP-Daten einer Person zuzuordnen. - Log-Daten minimieren oder anonymisieren

Web- und Fehlerlogs sollten so konfiguriert werden, dass keine personenbezogenen Daten gespeichert werden. - Verpflichtung der Administratoren

Personen mit Serverzugriff sind schriftlich zu verpflichten, keine Rückverfolgung oder Datenverknüpfung vorzunehmen. - Löschfristen und Zugriffsbeschränkung

Logs nur so lange aufbewahren, wie es für den Betrieb notwendig ist – Zugriff nur für berechtigte Admins.

Beispieltext für eine interne Richtlinie:

Verpflichtung zur Wahrung der Anonymität von Hinweisgebern

Administratoren, die Zugriff auf Server- oder Systemlogs haben, verpflichten sich, keine technischen oder sonstigen Maßnahmen zu ergreifen, um die Identität von Hinweisgebern zu ermitteln oder Hinweise einzelnen Personen zuzuordnen.

Die Auswertung von Log-Daten darf ausschließlich zum Zweck der Systemsicherheit erfolgen.

Eine Identifizierung von Hinweisgebern ist unzulässig. Verstöße können arbeits- oder dienstrechtliche Konsequenzen haben.

Open-Audit Classic 2025.10.24

| |

| 2025.10.24 | |

| Inventar für Software- Hardware und Netzwerk. Installationspaket enthält Quellcode. // Apache 2.4.65x64-VS17/libcurl8.12- MySQLMariaDB 10.11.14x64(LTS)- PHP 8.4.14x64-thsafe- phpMyAdmin 5.2.3x64- NMap 7.98- NPCap 1.84 (für nmap)- Wordpress 6.8.3- VC17Runtimes 10/25- MariaDB ODBC 3.2.6 // Wordpress (mit freien Themes und Plugins) optional für Intranets. Visual C Runtimes enthalten. Installationspaket (Inno-Installer) im Downloadbereich. Tools: Excel-Export- Browser-Shot-Thumbnails- CSV2XLSX Konverter // Script-Verbesserungen und neue Listen // SSL-Zugriff auf Oberfläche mit Port 4443 statt 888- Zertifikat aus apache/conf/ssl.crt dazu in Stammzerti importieren // TPM-Erkennung- DNS-Auswertung- Colorschemes- Lizenzregister- Neu: Druckerkommentare- PHP84- UUID-Verbesserung | |

| OpenAudit Classic Projekt | |

| https://github.com/svenbolte/OpenAudit-Classic/iss | |

| - | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Server | |

| Internet | |

| Deploy, Repack | |

| https://github.com/svenbolte/Open-Audit-Classic | |

| JA Link geprüft am: Fr 24.10.2025 | |

| Bewertung: | 10 von 10 |

| 167 | |

InnoSetupBundle 6.5.4

| |

| |

| 6.5.4 | |

| jetzt mit Unpacker - Open Source Pakete: // Innosetup ISStudio:2.5.1 Innounp: 2.65.4/Innounpacker GUI:2.0.5 *InstEd:1.5.15.26 *7zSFX:1.0/7-ZIP:- + SZVersion + - Resource Hacker:5.2.7 // Werkzeuge zum Erstellen von SETUP-Paketen und selbst extrahierenden Archiven und zum bearbeiten von MSI-Setups. Innounp ist kompatibel mit Innosetup aktueller Version. ISStudio kennt den neuen Debug Modus. 7ZIP-Bibliotheken aktualisiert und Reshacker.. | |

| innosetup.org | |

| support@innosetup.com | |

| - | |

| GPL-Lizenz, kostenfrei | |

| auf der Internetseite | |

| Client oder AVD | |

| Internet | |

| Repack | |

| https://www.innosetup.org/ | |

| Bewertung: | 8 von 10 |

| 79 | |

PowerToys 0.95.1

| 0.95.1 | |

| Die Microsoft PowerToys sind eine Zusammenstellung von Werkzeugen zum Anpassen von Windows und zur Erleichtern von Batchaufgaben. Sie erfordern die aktuelle .net Desktop Runtime. | |

| Microsoft | |

| https://learn.microsoft.com/de-de/windows/powertoy | |

| - | |

| kostenfrei auch kommerziell | |

| im Installationspaket | |

| Internet | |

| https://github.com/microsoft/PowerToys/releases/ | |

| Bewertung: | 4 von 10 |

| 1813 |

Digitale Zeiterfassung & Raumreservierung mit WordPress

In Zeiten, in denen gesetzliche Regelungen zur Arbeitszeiterfassung (z. B. durch Urteile von EuGH und BAG) an Bedeutung gewinnen, suchen viele Unternehmen nach schlanken, wirtschaftlichen Lösungen. Im Open-Source-Bereich existiert mit dem WordPress-Plugin Time Clock / Stempeluhr mit Raumbuchung eine interessante Option, die Zeit- und Raumverwaltung innerhalb Ihrer WordPress-Installation erlaubt.

Der Quellcode ist frei verfügbar auf GitHub: https://github.com/svenbolte/time-clock

In diesem Artikel beschreibe ich das Plugin, zeige seine Funktionen und Vorteile auf und verweise auf den Blogbeitrag

„Zeiterfassungspflicht neu aufgewärmt“, der das Thema Zeiterfassung in Unternehmen vertieft.

Was ist das „Time Clock / Stempeluhr & Raumplaner“-Plugin?

Das Plugin ist eine erweiterte Version eines WordPress-Time-Clock-Plugins mit integrierter Raumbuchungs- bzw. Desksharing-Funktion.

Es ermöglicht Mitarbeitenden, Arbeitszeiten zu erfassen und gleichzeitig Arbeitsplätze oder Räume zu reservieren.

Hauptfunktionen

- Stempeluhr / Zeiterfassung (Frontend & Backend)

- Mitarbeitende können sich über ID & PIN ein- und ausstempeln, Pausen beginnen und beenden oder Zeiten nachträglich eintragen.

- Das Frontend zeigt alle Stempelvorgänge gruppiert nach Tagen mit Zwischen- und Gesamtsummen.

- Export nach Excel für einzelne oder alle Mitarbeitenden zur Weiterverarbeitung.

- Admins können nach Benutzer oder Monat filtern; Überschreitungen (z. B. mehr als 10 Stunden/Tag) werden farblich hervorgehoben.

- Raumplaner / Sitzreservierung / Desksharing

- Mit dem Shortcode

[roombooking]lässt sich eine intuitive Buchungsoberfläche einbinden. - Administrator:innen können Räume und Sitzplätze mit Kapazitätsgrenzen anlegen und verwalten.

- Mitarbeitende können für ein Datum genau einen Platz reservieren.

- Admins behalten den Überblick über alle Reservierungen und können Räume wieder freigeben.

- Mit dem Shortcode

- Rechtliche & technische Aspekte

- Das Plugin ist vollständig auf Deutsch verfügbar.

- Lizenz: GPL v2 oder neuer, frei nutzbar und anpassbar, aber ohne Gewährleistung.

- Der Einsatz erfolgt auf eigenes Risiko – ideal für Organisationen mit interner WordPress-Umgebung.

Vorteile und Nutzen

| Vorteil | Beschreibung |

|---|---|

| Kostenfrei & Open Source | Keine Lizenzkosten; Quellcode offen einsehbar und anpassbar. |

| Integriert in WordPress | Kein zusätzliches System nötig – alles im bestehenden CMS. |

| Zentrale Verwaltung | Zeiterfassung und Raumreservierung in einem Tool. |

| Flexibilität & Anpassbarkeit | Anpassbar an Design und Workflows Ihrer Organisation. |

| Excel-Export | Einfache Weiterverarbeitung, z. B. für Lohnabrechnung. |

| Transparenz | Nachvollziehbare Arbeitszeiten mit Markierung von Abweichungen. |

| Desksharing-Unterstützung | Perfekt für hybride Arbeitsmodelle und flexible Büros. |

| Rechtliche Orientierung | Unterstützt die Umsetzung der Zeiterfassungspflicht. |

Kontext: Zeiterfassungspflicht in Deutschland

Die Diskussion um die gesetzliche Pflicht zur Arbeitszeiterfassung nimmt seit Jahren Fahrt auf.

Bereits 2019 hat der Europäische Gerichtshof (EuGH) entschieden, dass Arbeitgeber ein objektives System zur Erfassung der Arbeitszeit bereitstellen müssen.

Das Bundesarbeitsgericht (BAG) bestätigte 2022 diese Pflicht auch für Deutschland.

Der Artikel „Zeiterfassungspflicht neu aufgewärmt“ auf tech-nachrichten.de beleuchtet diese Entwicklung und weist ausdrücklich auf kostenlose Open-Source-Lösungen wie dieses Plugin hin:

„Es gibt auch ein kostenloses WordPress Plugin, das Sie auf eigenes Risiko verwenden können.

Den Quellcode finden Sie auf GitHub … Das Plugin bietet Ihnen zusätzlich die Möglichkeit, Sitzbuchungen zu realisieren.“

Damit wird deutlich: WordPress kann mit überschaubarem Aufwand zu einem einfachen, datenschutzkonformen Zeiterfassungs- und Desksharing-System werden.

Einsatzszenarien und Tipps

- Kleine und mittlere Unternehmen (KMU)

Ideal für Betriebe ohne komplexe Schichtpläne oder externe Systeme. - Intranet-Lösungen

Integration direkt in ein internes Mitarbeitenden-Portal oder WordPress-Dashboard. - Hybrides Arbeiten / Desksharing

Mitarbeiter:innen können Arbeitsplätze vor Ort flexibel reservieren. - Eigene Anpassungen möglich

Entwickler:innen können das Plugin erweitern oder automatisieren. - Datenschutz & Organisation

Vor Einführung: Rücksprache mit Datenschutzbeauftragten und ggf. Betriebsrat halten.

Fazit

Das kostenlose WordPress-Plugin Time Clock / Stempeluhr mit Raumbuchung ist eine clevere, leichtgewichtige Lösung für Unternehmen, die Zeiterfassung und Desksharing direkt in ihre bestehende WordPress-Umgebung integrieren möchten.

Es bietet:

- Stempeluhr-Funktion mit Excel-Export

- Raumbuchungssystem für Desksharing

- Transparente, flexible Verwaltung

Es ersetzt keine professionelle Zeiterfassung mit rechtlicher Zertifizierung, kann aber ein hervorragender Startpunkt sein – besonders für KMU, Vereine oder Startups, die eine einfache, kosteneffiziente Lösung suchen.

Mehr zur rechtlichen Einordnung der Zeiterfassungspflicht findest du im Artikel:

👉 Zeiterfassungspflicht neu aufgewärmt – tech-nachrichten.de

Teams Premium Upsell-Meldungen deaktivieren

Seit dem neuen Microsoft Teams-Client (2025) tauchen bei vielen Nutzer:innen lästige Hinweise wie

„Teams Premium abrufen“ oder „Jetzt ausprobieren“ auf. Diese Upsell-Meldungen sollen den Premium-Plan bewerben – können in Unternehmensumgebungen aber schnell nerven.

🎯 Ziel

Wir wollen nur die Werbung und Pop-ups deaktivieren, nicht Teams Premium selbst blockieren oder verhindern.

🔧 Lösung für Admins

Microsoft verteilt diese Hinweise als sogenannte In-Product Messages (Werbe-/Info-Kampagnen).

Admins können sie zentral über eine Teams-Richtlinie ausschalten:

1️⃣ PowerShell öffnen

Connect-MicrosoftTeams

2️⃣ Neue Richtlinie anlegen

New-CsTeamsUpdateManagementPolicy -Identity "NoUpsellMessages" -DisabledInProductMessages @("91382d07-8b89-444c-bbcb-cfe43133af33")

3️⃣ Richtlinie zuweisen

Beispiel: für alle Benutzer

Grant-CsTeamsUpdateManagementPolicy -PolicyName "NoUpsellMessages" -Global

Damit werden die meisten In-App-Werbungen und Upsell-Prompts (u. a. für Teams Premium) im Client ausgeblendet.

Die Änderung wirkt, sobald der Client die Richtlinie neu lädt – meist nach 24 Stunden oder beim nächsten Neustart.

💡 Tipp

Falls Nutzer:innen die Meldung trotzdem noch sehen: Cache des neuen Teams-Clients leeren oder sich einmal komplett ab- und wieder anmelden.

✅ Fazit

Mit einer einzigen PowerShell-Richtlinie können Admins die nervigen „Teams Premium abrufen“-Hinweise zuverlässig abschalten – ohne den Premium-Funktionsumfang grundsätzlich zu blockieren.

Support-Ende für Microsoft-Produkte seit 14. Oktober 2025

Am 14. Oktober 2025, endete der offizielle Support für eine Reihe zentraler Microsoft-Produkte. Das bedeutet: keine Sicherheitsupdates, keine Fehlerbehebungen und kein technischer Support mehr. Wer diese Produkte weiterhin nutzt, setzt sich erhöhten Sicherheitsrisiken aus und sollte dringend handeln.

Betroffene Produkte - #wichtig

Laut Microsoft Lifecycle-Dokumentation betrifft das Support-Ende unter anderem folgende Produkte:

• Windows 10 (alle Editionen inkl. Home, Pro, Enterprise, Education, IoT, LTSB 2015, Surface Hub)

• Office 2016 und Office 2019

• Exchange Server 2016 und 2019

• Skype for Business Server 2015 und 2019

• Visio 2016 und 2019

• Project 2016 und 2019

• Visual Studio 2015

• Team Foundation Server

• SharePoint Server 2019

Was bedeutet das konkret?

• Sicherheitslücken bleiben ungepatcht

• Neue Software oder Hardware kann inkompatibel sein

• Kein technischer Support durch Microsoft

Nur für Privatnutzer im EWR, für Geschäftskunden nicht nutzbar

Microsoft bietet für Nutzer im Europäischen Wirtschaftsraum ein Jahr kostenlose Sicherheitsupdates über das ESU-Programm (Extended Security Updates) – ohne Cloud-Zwang oder Microsoft Rewards.

• Gültig bis 13. Oktober 2026

• Anmeldung über Microsoft-Konto erforderlich

Was Unternehmen jetzt tun sollten

• Migration auf aktuelle Produkte wie Windows 11, Microsoft 365, Exchange Online, SharePoint Online planen

• Hardware auf Kompatibilität prüfen

• Mitarbeiterschulungen für neue Tools einplanen

• Sicherheitsstrategie überarbeiten

[linkbutton link="https://tech-nachrichten.de/warum-ein-it-sicherheitscheck-nach-bsi-standards-unverzichtbar-ist/" label="Lesen Sie dazu auch diesen Artikel"]

Hinweis für KRITIS-Betreiber

Das BSI fordert bis spätestens heute die Einreichung einer aktualisierten Mängelliste samt Umsetzungsplan gemäß §8a BSIG. Die Vorlage ist auf der BSI-Webseite verfügbar.

Fazit

Das Support-Ende betrifft viele Systeme, die noch aktiv im Einsatz sind. Wer jetzt nicht handelt, riskiert Sicherheitsprobleme und Kompatibilitätsverluste. Eine Migration auf moderne und unterstützte Lösungen ist dringend empfohlen.

Willst du Azure oder willst du Ärger?

Eine hessische Liebeserklärung an die Cloud mit Dialektproblemen

Manchmal schreibt das Leben die besten IT-Witze selbst – besonders, wenn Hochtechnologie auf hessische Mundart trifft. Stell dir vor, du bist ein Administrator irgendwo zwischen Frankfurt und Offenbach, deine Firma plant die große #Cloud - Migration, und der Chef sagt euphorisch:

„Ab nächster Woche laufen wir in Azure!“

Und der Kollege aus dem Taunus zieht nur eine Augenbraue hoch:

„Wie? Ihr wollt Äär-scha 👉 [ˈɛːʁʃɐ] ?“

Tja – willkommen in Hessen, wo Azure plötzlich Ärger heißt.

Das Rechenzentrum in Frankfurt: Wo die Cloud babbelt

Microsoft betreibt eines seiner größten europäischen Rechenzentren in Frankfurt am Main. Das klingt nach modernster Infrastruktur, stabilen Verbindungen und DSGVO-konformem Datenschutz. Aber für die Hessen ist das natürlich auch eine sprachliche Herausforderung. Denn wenn der Projektleiter ruft:

„Wir ziehen alles nach Azure um!“

…dann klingt das im Ohr eines echten Frankfurters eher wie:

„Mir ziehe alles in de Ärger um.“

Da hilft auch keine redundante G(l)asfaserleitung mehr – das Missverständnis ist programmiert.

Azure, Äär-scha, Ärger – eine linguistische Katastrophe

Im Englischen klingt Azure edel, fast poetisch – das Wort stammt aus dem Französischen azur, was so viel bedeutet wie „himmelblau“. Perfekt also für die Cloud. Im Hessischen dagegen verwandelt sich der schöne Himmelston in ein handfestes Problem: Äär-scha. Und wer in Hessen „Äär-scha“ will, der muss sich warm anziehen. Das bringt IT-Schulungen auf ganz neue Ebenen:

„Heute lernt ihr, wie ihr in Azure Ressourcen anlegt.“

„Was? Mir solln im Ärger Ressourc’n anleg’n? Ich hab doch schon genug Ärger!“

Wenn Dialekt auf Digitalisierung trifft

Natürlich kann man das Ganze auch positiv sehen: Microsoft hat mit Azure nicht nur eine Cloud geschaffen, sondern auch ein Stück regionale Identität gestärkt. Schließlich ist das Frankfurter Rechenzentrum das einzige weltweit, in dem man sagen kann:

„Hier gibt’s wirklich Ärger auf höchstem Niveau.“

Und das Beste daran: Es ist skalierbarer Ärger. 🤣

Fazit: Humor ist die beste Firewall

Ob Azure, Ärger oder Äär-scha – am Ende verbindet uns alle dasselbe Ziel: weniger Stress, mehr Cloud, und ein gutes Lachen zwischendurch.

Denn wer über die Tücken der Sprache lacht, hat schon die halbe Migration geschafft.

Also, liebe Admins:

Willst du Azure? Dann kriegst du Ärger – aber nur den guten!

Exchange Server 2019 SE und Sicherheitsupdates

🔐 Exchange Server 2019 SE (Subscription Edition) ist nicht direkt vom Supportende am 14. Oktober 2025 betroffen. Diese Version wurde speziell dafür entwickelt, auch nach dem offiziellen Supportende weiterhin Sicherheitsupdates und neue Funktionen zu erhalten.

Betroffen vom Supportende sind:

- Exchange Server 2019 CU14/CU15

- Exchange Server 2016 CU23

Für diese Versionen bietet Microsoft ab 1. August 2025 ein kostenpflichtiges Extended Security Update (ESU)-Paket an, das bis 14. April 2026 gilt. Diese ESUs enthalten nur kritische und wichtige Sicherheitsupdates, sind nicht öffentlich verfügbar und müssen über Microsoft bezogen werden.

🧭 Empfehlung von Microsoft

Microsoft empfiehlt dringend, rechtzeitig auf die Exchange Server Subscription Edition (SE) umzusteigen, da:

- ESUs keine Garantie auf Updates bieten

- Der Support für Exchange 2019 endgültig am 14.10.2025 endet

- Die SE-Version ab Juli 2025 verfügbar ist und ein In-Place-Upgrade von Exchange 2019 möglich sein wird

📄 Hinweise

In mehreren internen Sicherheitscheck-Dokumenten wird betont, wie wichtig die regelmäßige Aktualisierung von Exchange-Servern ist, insbesondere im Hinblick auf Sicherheitslücken und Compliance. Auch in internen Mails wurde bereits auf das Supportende und die Risiken hingewiesen.

✅ Fazit

Da auch Exchange Server 2019 SE nun ein Mietprodukt ist und der "Betrieb in eigenen Räumlichkeiten mit höhereren Risiken verbunden ist, als ein SaaS Online-Dienst wie Exchange Online, ist die Exchange Online-Variante zu bevorzugen und in Vollkostenrechnung wirtschaftlicher.

Exchange Server 2019 SE ist nicht betroffen vom Supportende, sondern stellt die empfohlene Lösung dar, um nach dem 14. Oktober 2025 weiterhin Sicherheitsupdates zu erhalten. Wenn du noch Exchange Server 2019 (nicht SE) nutzt, solltest du entweder:

- auf Exchange SE migrieren, oder

- ein ESU-Paket für 6 Monate erwerben (nur über Microsoft erhältlich)

Windows 10: R.I.P. du treuer Pixelknecht

Geboren: 29. Juli 2015

Gestorben: 14. Oktober 2025

Lebensdauer: 10 Jahre voller Updates, Neustarts und gelegentlicher Bluescreens

🖥️ Ein Leben zwischen Startmenü und Taskleiste