Defender 365 ATP – Quarantäne für Microsoft

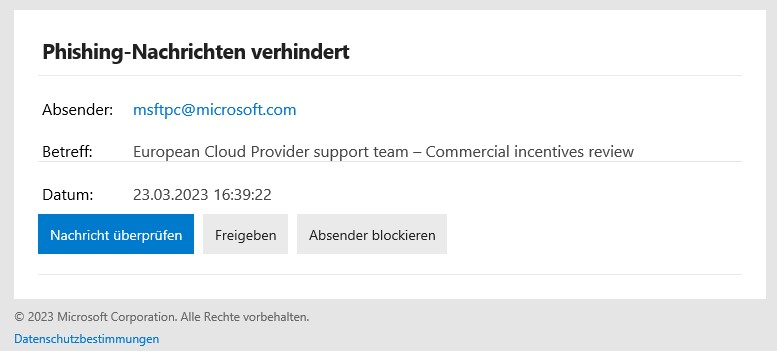

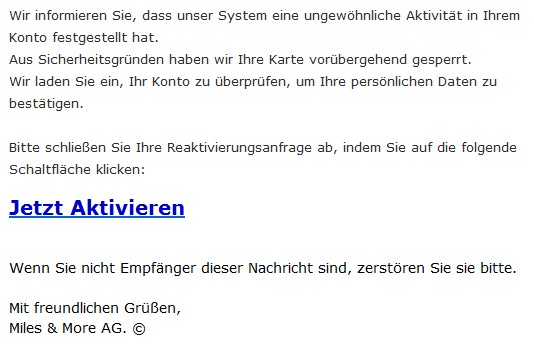

Zum Onlinedienst Exchange online kann man E-Mail-Security und SPAM-Schutz dazubuchen (und hat den Defender mit Advanced Threat Protection im Business Premium Plan enthalten oder zum Exchange online-Plan den Defender gebucht). Der Virenscanner ist so sicher, dass er selbst nachweislich von Microsoft (Kopfdaten im E-Mail-Header und Sendeverlauf der Mailserver) stammende E-Mails fallweise auch in Quarantäne „Phishing-Verdacht“ legt. Was mir dabei gar nicht gefällt ist, dass die Benachrichtigungs-E-Mail vom Microsoft Quarantäne-Center genau so aufgebaut ist, wie alle Phishing-Mails. So befindet sich darin beispielsweise ein Link, auf den man klicken soll. Geschulte User klicken auf keinen Fall auf den Link. Wer also weiß, wie er das Microsoft 365 Defender Quarantänecenter erreichen kann, gibt die URL dazu im Browser ein, wer nicht, fragt seinen Administrator nach der URL und gibt sie dann im Browser ein. Die kassierte E-Mail und die Benachrichtigung stammen nachweislich von Microsoft selbst Im Quarantäne-Bereich angekommen, erscheint dann die E-Mail in der Liste. Hier wird nun auch der Grund für die Quarantäne genannt: SPAM-Verdacht, nicht Phishing. Niemals auf Links und Buttons in E-Mails klicken, auch wenn die E-Mails von einem bekannten Absender stammen. Ist die Zieladresse bekannt, diese im Browser eingeben. Ist sie nicht bekannt, die E-Mail umgehend löschen!

Zum Onlinedienst Exchange online kann man E-Mail-Security und SPAM-Schutz dazubuchen (und hat den Defender mit Advanced Threat Protection im Business Premium Plan enthalten oder zum Exchange online-Plan den Defender gebucht). Der Virenscanner ist so sicher, dass er selbst nachweislich von Microsoft (Kopfdaten im E-Mail-Header und Sendeverlauf der Mailserver) stammende E-Mails fallweise auch in Quarantäne „Phishing-Verdacht“ legt. Was mir dabei gar nicht gefällt ist, dass die Benachrichtigungs-E-Mail vom Microsoft Quarantäne-Center genau so aufgebaut ist, wie alle Phishing-Mails. So befindet sich darin beispielsweise ein Link, auf den man klicken soll. Geschulte User klicken auf keinen Fall auf den Link. Wer also weiß, wie er das Microsoft 365 Defender Quarantänecenter erreichen kann, gibt die URL dazu im Browser ein, wer nicht, fragt seinen Administrator nach der URL und gibt sie dann im Browser ein. Die kassierte E-Mail und die Benachrichtigung stammen nachweislich von Microsoft selbst Im Quarantäne-Bereich angekommen, erscheint dann die E-Mail in der Liste. Hier wird nun auch der Grund für die Quarantäne genannt: SPAM-Verdacht, nicht Phishing. Niemals auf Links und Buttons in E-Mails klicken, auch wenn die E-Mails von einem bekannten Absender stammen. Ist die Zieladresse bekannt, diese im Browser eingeben. Ist sie nicht bekannt, die E-Mail umgehend löschen!