Inhaltsverzeichnis

- s.dok (d.3 ECM) jetzt patchen 2 - 4

- Reboot Januar-Fehler gepatcht 5

- Reboot tut nicht gut – Januar-Fehler 6

- vodafone aktualisiert Kabelboxen 7

- Exchange (On-Prem) 2022 Fehler 8

- Jahreswechsel 9

- LOG4J Sicherheitslücke JAVA 10 - 14

- Internet-Revolution: Gasfaser für alle! 15

- Print Nightmare außerplanmäßiges Update 16

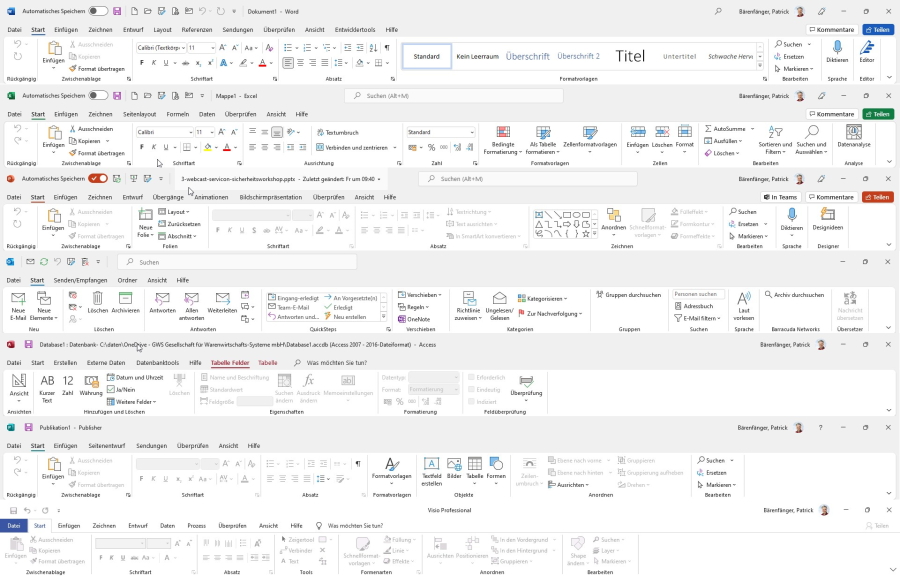

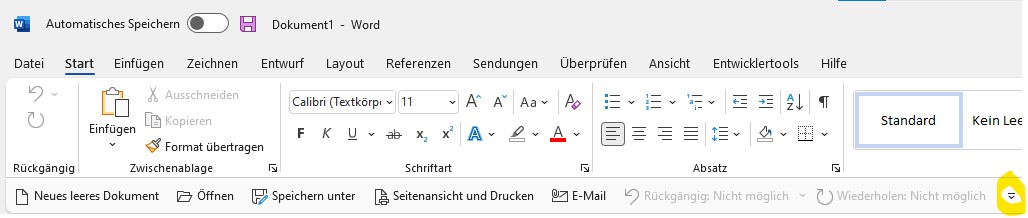

- Office 365 – Bedienoberfläche anders 17

- Neulich in Outlook 18

- OpenAudit Classic neue Funktionen 19

- Drucken oder nicht – Novemberpatch und Typ4-Treiber 20 - 23

- Drucken oder nicht – Novemberpatch und Typ4-Treiber 24 - 27

- Webcast - Security im Wandel 28

- IGEL Firmware Lizenz Änderungen 29 - 30

s.dok (d.3 ECM) jetzt patchen

Sicherheitsupdates gibt es nicht nur wegen LOG4J. Während bei Microsoft am 2. Dienstag im Monat Patchday ist und der Chrome-Browser für Enterprise tagaktuell Sicherheitslücken schließt, hat unser Partner d.velop eine Sicherheitslücke informiert.

Handlungsbedarf für Sie?

Unser Partner d.velop hat im Rahmen einer internen Überprüfung eine potenzielle Sicherheitslücke in einer Komponente von d.3ecm identifiziert, wodurch unter Umständen unberechtigte Zugriffe auf Daten in Ihrem s.dok-System erfolgen könnten. Die Lücke wird von d.velop als kritisch eingestuft. Betroffen sind d.3ecm Versionen ab d.3ecm Current 2020.07 (8.02).

Die technische Hürde, diese Sicherheitslücke auszunutzen, bewertet d.velop als sehr hoch. Zum einen sind sehr detaillierte, technische Kenntnisse des d.velop-Systems erforderlich und zum anderen sind die Systeme standardmäßig nicht über Ihr internes Netzwerk hinaus erreichbar. Da diese Sicherheitslücke aber potenziell zu einem Datenschutzvorfall führen könnte empfehlen auch wir, dieses Fehlverhalten unmittelbar abzustellen.

Was müssen Sie tun?

Prüfen Sie bitte, welche d.3ecm Version installiert ist und ob diese Version von der Sicherheitslücke betroffen ist:

1. Melden Sie sich mit Windows-Remotedesktop am d.3-Server an.

2. Öffnen Sie auf dem d.3-Server den „d.velop logfile viewer“ (d.3 logview).

3. Suchen Sie im Log mit STRG+F nach dem Begriff „server-version:“

Beispiel für d.3ecm Current 2020.07: server-version: Current 2020.07 (08.02.00.R38)

Welche Versionen sind betroffen?

| Current | server-version im LogViewer |

| Current 2020.07 | 08.02.00.R38 |

| Current 2020.08 | 08.02.00.R39 |

| Current 2020.09 | 08.02.00.R40 |

| Current 2020.10 | 08.02.00.R41 |

| Current 2020.11 | 08.02.00.R42 |

| Current 2020.12 | 08.02.00.R43 |

| Current 2020.13 | 08.02.00.R44 |

| Current 2021.Q1 | 08.02.00.R45 |

| Current 2021.Q2 Preview 01 | 08.02.00.R46 |

| Current 2021.Q2 Preview 02 | 8.3.0 |

| Current 2021.Q2 | 8.3.1 |

| Current 2021.Q2 Patch 01 | 8.3.2 |

| Current 2021.Q2 Patch 02 | 8.3.3 |

| Current 2021.Q3 Preview 01 | 8.4.0 |

| Current 2021.Q3 Preview 02 | 8.5.0 |

| Current 2021.Q3 Preview 03 | 8.6.0 |

| Current 2021.Q3 Preview 04 | 8.7.0 |

| Current 2021.Q3 | 8.7.1 |

| Current 2021.Q3 Patch 01 | 8.7.2 |

| Current 2021.Q3 Patch 02 | 8.7.3 |

| Current 2021.Q3 Patch 03 | 8.7.4 |

| Current 2021.Q4 Preview 01 | 8.8.0 |

| Current 2021.Q4 Preview 02 | 8.9.0 |

| Current 2021.Q4 Preview 02 Patch 01 | 8.9.1 |

| Current 2021.Q4 Preview 03 | 8.10.1 |

| Current 2021.Q4 | 8.11.0 |

| Current 2021.Q4 Patch 01 | 8.11.1 |

| Current 2021.Q4 Patch 02 | 8.11.2 |

| Current 2021.Q4 Patch 03 | 8.11.2 |

| Current 2022.Q1 Preview 01 | 8.12.0 |

| Current 2022.Q1 Preview 02 | 8.13.0 |

| Current 2022.Q1 Preview 03 | 8.14.0 |

Setzen Sie eine der o.a. Versionen ein Installieren Sie bitte den Patch „SECURITY PATCH Current 2020.07 – 2022.Q1 Preview 03“

Ungültige-Download-ID.Installation des Sicherheitsupdates

1. Melden Sie sich mit Windows-Remotedesktop (mstsc /admin) an Ihrem s.dok-Server an.

2. Laden Sie das Update über die o.a. Verknüpfungen herunter

3. Führen Sie die im Paket enthaltene EXE-Datei aus und folgen den Anweisungen:

Um die Installation für Sie so einfach wie möglich zu gestalten, reicht die alleinige Ausführung des Sicherheitspatches aus. Sie brauchen vorher keine Programme oder Dienste zu beenden oder nach der Installation ein Skript auszuführen. Eine Sicherung Ihrer Daten ist vor der Installation nicht erforderlich. Der Sicherheitspatch wurde so gestaltet, dass nur wenige Komponenten ausgetauscht werden. Nach Abschluss der Installation wird Ihnen ein Dialog angezeigt, der Ihnen mitteilt, ob die Installation erfolgreich war. Falls Sie nicht sicher sind, ob Ihr d.velop documents-System bereits gepatcht wurde, führen Sie die Installation ein weiteres Mal aus. Eine wiederholte Ausführung ist unkritisch.

Wichtig: Bitte stellen Sie grundsätzlich immer sicher, Ihre Installation immer auf dem aktuellen Stand zu halten.

Für Fragen und Rückmeldungen zu diesem Sachverhalt oder wenn Sie Unterstützung benötigen, erstellen Sie bitte einen Support-Vorgang über das Extranet.

Reboot Januar-Fehler gepatcht

Mit dem #Januar-Patch hatte Microsoft #Reboot Schleifen in die Domänencontroller ab Server 2012 R2 eingebaut und auch L2TP-VPNs (die sehr selten sind) ließen sich nicht mehr aufbauen. Nun gibt es Patches für die Patches, die ab sofort im Windows Update Katalog installiert werden können:

- KB5010796: Windows Server 2022

- KB5010793: Windows 10 Version 20H2 bis 21H2

- KB5010794: Windows 8.1, Windows Server 2012 R2

Die Patches liegen damit im Rahmen der Karenzzeit zum Installieren nach BSI-Grundschutz und sollten umgehend angewendet werden.

Reboot tut nicht gut – Januar-Fehler

Mit dem Patchday von Januar hat Microsoft einige Sicherheitslücken zu gut geschlossen – das Installieren des kumulativen Patches für bei allen Server-Betriebssystemen (2012 R2 bis 2022) zu erneuten Problemen.

Diesmal starten Domänen-Controller in einer Endlosschleife neu, sobald sich jemand anmeldet. Hyper-V-Hosts mögen nach dem Update in einigen Fallen gar nicht mehr starten.

Bei Windows (8.1 – 11) Clients wird, wenn man ein L2TP-VPN einsetzt (kommt eher selten vor) die Verbindung auch nicht aufbaubar sein.

Microsoft hat gestern den Patch zurückgerufen. Wer ihn aber schon auf den genannten Funktionstypen installiert hat, wird einigen Aufwand haben, ihn wieder los zu werden. (WU-Dienst stoppen, Softwaredistribution Ordner leeren, deinstallieren, Reboot). Auch wenn zu erwarten ist, dass Microsoft kurzfristig einen Patch zum Patch herausbringen wird, raten wir, den installieren Knopf auf Domänen-Controllern und HV-Hosts NICHT zu drücken.

Die Karenzzeit, in der Updates eingespielt werden müssen (Richtwert für Versicherungen) liegt bei Patchday + 7 Tage. Dadurch, dass Microsoft in diesem Fall das Update komplett zurückgezogen hat, gehen wir davon aus, dass die Zeitrechnung, bis wann das installiert werden muss, mit dem erneuten Rollout des Patch vom Patch beginnen wird.

Fazit: Die Januar-Patches auf Domänen-Controllern und Hyper-V-Hosts solange nicht installieren, bis Microsoft einen Fix ausliefert.

vodafone aktualisiert Kabelboxen

Mitte Dezember 2021 informierte #vodafone (Business, Nachfolger von Unitymedia) Ihre Kabel-Kunden, dass nun endlich für die #Fritz!Box 6490 (die weiße mit Unitymedia Logo) das Firmware-Update 7.29 bereitgestellt wird. Die Bereitstellung erfolgte heute.

Zum Installieren musste man wie immer den Stromstecker für mindestens 30 Sekunden von der Box entfernen. Nach dem Neustart der Box hat diese das Update gezogen und mit einem erneuten Reboot installiert.

Version 7.29 bringt langersehnte QoS Funktionalität, die sich im Homeoffice positiv auswirkt. Viel wichtiger ist, dass einige Sicherheitslücken geschlossen und die Performance verbessert wurden. Dazu kommen einige Fehlerbehebungen. Das komplette Changelog wird angezeigt, wenn man nach dem Update auf der Startseite der Box oben rechts auf die Versionsnummer 7.29 klickt.

Für die freien Boxen (keine Mietprodukte) gibt es das Update schon mehrere Monate, für gängige Repeater wurde im Dezember Version 7.29 ausgeliefert.

Exchange (On-Prem) 2022 Fehler

Weil die #Exchange Server 2013/16/19-Versionen einen Fehler haben, der verhindert dass ab 1.1.2022 E-Mails versendet werden, hat Microsoft einen Notfall-Patch in Form einer Anleitung, was zu tun ist, um den Fehler zu beheben.

Beim Exchange 365 (online) tritt dieser Fehler nicht auf. Wer also noch einen Exchange Server 20xx im eigenen Hause oder bei einem Dienstleister betreibt, muss handeln, um wieder E-Mails zu versenden/empfangen zu können.

Microsoft Anleitung und Script, um den Fehler zu beheben

Jahreswechsel

Haben Sie einen gesunden und erfolgreichen Start ins Neue Jahr. Papst Silvester der Namensgeber dieses Tages lebte 285 n. Chr.

Ihre Redaktion

An diesem Tag Mittwoch 31. Dez. 2025

| Sprichwort1600 vor 426 Jahren Deutschland DE Je mehr Gesetz je weniger Recht. gemeinfrei |

| Sprichwort1600 vor 426 Jahren Deutschland DE Alles Gute kommt von oben. gemeinfrei |

| Nationalfeiertag2016 vor 9 Jahren Osttimor TL Gedenktag für Nicolau Lobato Todestag des ehemaligen Präsidenten und Widerstandsführer |

| Namenstag1566 vor 460 Jahren Deutschland DE Melanie Silvester Konzil von Trient (1545 bis 1563) Rituale Romanum sakramentale Feier nach Römischen Ritus der katholischen Kirche |

| Fest1582 vor 444 Jahren Vatikanstadt VA Silvester traditionell und säkularisierter Begriff für die Feiern zur Jahreswende siehe Neujahr |

| Bauernregel1653 vor 373 Jahren Deutschland DE Silvester wenig Wind und Morgensonn gibt viel Hoffnung auf Wein und Korn. Mauritius Knauer der hundertjährige Kalender |

| Bauernregel1653 vor 373 Jahren Deutschland DE Silvesternacht düster oder klar sagt an ein gutes Jahr. Mauritius Knauer der hundertjährige Kalender |

| Bauernregel1653 vor 373 Jahren Deutschland DE Wenns Silvester stürmt und schneit ist Neujahr nicht mehr weit. Mauritius Knauer der hundertjährige Kalender |

| Bauernregel1653 vor 373 Jahren Deutschland DE Ists an Silvester hell und klar ist am nächsten Tag Neujahr. Mauritius Knauer der hundertjährige Kalender |

| Bauernregel1653 vor 373 Jahren Deutschland DE Silvesterwind und warme Sonn verdirbt die Hoffnung auf Wein und Korn. Mauritius Knauer der hundertjährige Kalender |

Januar 2022 MO DI MI DO FR SA SO Kw 52 01 02 03 04 05

LOG4J Sicherheitslücke JAVA

In Servern und Serverdiensten, die auf der Programmiersprache #JAVA basieren (nicht Javascript!), gibt es eine Bibliothek namens #LOG4J zum Protokollieren von Informationen. Manche Software-Produkte verwenden diese Bibliothek. Ist diese Bibliothek nicht auf dem neusten Stand (betrifft Versionen 2.0 bis 2.16), können Angreifer Kontrolle über den darunter liegenden Server erlangen. Betroffen sind somit Linux-, Unix- und Windows Server – sofern Sie einen JAVA-basierten Serverdienst mit der Bibliothek nutzen. [Anm d. Red.] Grundsätzlich haben auch alte LOG4J-Bibliotheken Version 1.x Sicherheitslücken. Das Bundesamt (BSI) stuft diese alten Versionen aber als geringes Risiko ein.

Zwei Beispiele: Die vielfach verwendeten Uqibiti WLAN-Access Points der amerikanischen Firma Unifi. Die Controller-Software, um ganze WLAN-Netzwerke zu verwalten, lässt sich auf einer Hardware-Appliance, unter Linux oder unter Windows (-Server) als Dienst betreiben. Nur mit der aktuellen Version sind die Lücken geschlossen. Firmware- bzw. Software-Updates sind unbedingt erforderlich. Als JAVA-Runtime kann das kostenlose Adoptium Temurin eingesetzt werden.

Seccommerce, der Anbieter von Digitalen Signatur-Lösungen (z.B. E-Rechnung mit digitaler Signatur gegen Fake E-Mails) hat veröffentlicht, dass sie kein LOG4J einsetzen in deren Server-Softareprodukten – und am Client Adoptium JRE unterstützen.

Handlungsbedarf

- Ermitteln Sie den Software-Bestand auf Ihren Servern und Endgeräten (Windows und Linux), sowie auf Hardware-Appliances (wie Kamera-Servern, Zeiterfassungs-Software und Diensten auf Servern). Hierbei kann Open-Audit (audit und nmap scan) insbesondere für die Windows-Umgebung hilfreich sein.

- Nehmen Sie mit den Herstellern der Software Kontakt auf, und/oder prüfen, ob es aktuelle Versionen oder Firmware Updates gibt.

- Führen Sie diese Updates durch (oder lassen sie vom Anbieter durchführen).

Scan-Tool (nur für Windows)

Für das Entdecken von Lücken auf der Windows-Plattform (erkennt damit nicht Log4J in Hardwaregeräten oder Linux-Systemen) gibt es auf GitHub ein Befehlszeilen Werkzeug, das man auf jedem Windows-Server oder PC, auf denen JAVA installiert ist, ausführen muss. Es sucht (nur die angegebenen Laufwerke) nach anfälligen Bibliotheken und schreibt einen Bericht darüber. Die Java-Komponente aktualisieren oder entfernen (wenn die Software sie nicht benötigt), muss man immer noch:

Eine Beschreibung wie man das Werkzeug nutzt und der direkte Download sind hier beschrieben. An der administrativen Befehlszeile oder Powershell ist dann: Log4j2-scan c:\ –fix auszuführen und das Ergebnis auszuwerten.

Die gängigen Tools finden auch alte (Version 1.x) Bibliotheken von LOG4J. Im Regelfall eignet es sich, solche unbenutzten JAR-Dateien zu isolieren und wenn keine Nebenwirkungen auftreten, dann zeitverzögert zu entsorgen. Lässt sich eine genutzte Software (die diese Bibliotheken und JAVA benötigt) nicht mehr nutzen, wenden Sie sich bitte an den jeweiligen Software-Hersteller.

Ein Leben ohne JAVA ist möglich (und nicht sinnlos)

Ungeachtet der oben genannten Schritte gilt: Wenn möglich und geprüft, JAVA Runtimes komplett deinstallieren oder den Hersteller fragen, ob sich Adoptium Temurin Runtime einsetzen lässt. Hier gibt es regelmäßig Sicherheitsupdates.

Produktmatrix und Status

| Produkt | enthält unsicheres LOG4J 2.x | Empfehlung |

| w.safe Firewall | Nein | abschalten und durch Managed | Firewall ersetzen, Supportende der ubuntu Version erreicht, nur 1Gen Firewall |

| Blackbox alt | Nein | durch Managed | VPN Access ersetzen, da Supportende der ubuntu Version erreicht |

| Managed | Firewall und Managed | vpn Access | Nein | neue 2. Generation Firewall und Blackbox mit Azure Cloud Option |

| Seccommerce Secsigner Server und Komponenten | Nein | verwendet JAVA (Adoptium), Logging ist aber anders gelöst |

| Uqibiti Controller Firmware/Software | Ja | Update verfügbar. Version auf 6.5.55 aktualisieren, ab dieser Version keine Gefährdung mehr. Mit dem 55er Update wurde auch die in LOG4J 2.15 entdeckte zweite Lücke niedrigen Grades geschlossen. |

| Fujitsu IRMC | unbekannt | Vorsorglich aktuelle Firmware-Version einsetzen, Konsole auf HTML5 umstellen (Einstellungen, Dienste, erweiterte Videoumleitung – AVR) |

| Fujitsu ServerView Suite | Ja | Problem noch nicht gelöst, kritische Komponente enthalten, Die ServerView-Suite, wenn Sie auf Ihren Server installiert ist, sowie die dazugehörige JAVA Plattform deinstallieren! PDF Advisory von FTS |

| Fujitsu RAID Manager | Ja | Auch wenn laut Fujitsu eine nicht betroffene Version eingesetzt wird: Deinstallieren, sowie die alten JAVA-Versionen unter Windows, die diese Software mit sich führt. Die RAID Konfiguration lässt sich auch im UEFI/BIOS des Servers verändern. |

| s.dok d.3 Presentation Server | Nein | JAVA wird verwendet, LOG4J laut d.velop nur wenn individuelle Webdienste dies nutzen und mitbringen. Wir haben keine solchen Webdienste im Einsatz in s.dok.* |

| d.velop documents (d.3ecm) ab Version 2020.07 | Nein | Betrifft nicht direkt log4j, ist aber eine andere Sicherheitslücke, über die der Hersteller informiert. Patch verfügbar von d.3, Das Risiko eines Angriffs wird als sehr niedrig vom Hersteller eingestuft, der Patch sollte aber installiert werden. |

| s.dok d.3 andere Komponenten | Nein | Aus unserer Sicht sind keine der betroffenen Module in unseren s.dok Installationen installiert oder in Verwendung. Hersteller-Information hier: https://kb.d-velop.de/s/article/000001798?language=de* |

| s.scan Verify | Nein | The following products do not use Log4J: IRISXtract |

| Managed | Monitoring | Nein | Paessler PRTG Network Monitor ist nicht betroffen |

| IGEL UMS Software (Thin Clients) | Ja | Patch verfügbar. Update to UMS 6.09.120, which contains Log4j version 2.17. Details hier: https://kb.igel.com/securitysafety/en/isn-2021-11-ums-log4j-vulnerability-54086712.html |

| E/D/E Multishop | Nein | Der Multishop ist von der aktuellen Bedrohung nicht betroffen. Präventiv wurden zusätzliche Schutz-Maßnahmen durch unseren Hosting-Partner ergriffen. Darüber hinaus wird die aktuelle Bedrohungslage überwacht. Der Dienst „Elasticsearch“, wurde entsprechend der Empfehlungen der Elastic-Entwickler, abgesichert. |

| Syntellect CT-Connect CTI (end of life) | Ja | Noch vorhandene Installationen auf (alten) Servern sollten ebenso wie alte JAVA-Versionen gelöscht werden, da diese Middleware sowohl JAVA, als auch die Bibliothek verwendet. Diese Middleware war bei der GWS Telefonsteuerung in den 2000ern im Einsatz.Hierbei ist nur die Serverkomponente, nicht der Client betroffen. Mittlerweile gibt es das Unternehmen nicht mehr. Als Nachfolge-Middleware kommen CATS und CATSpro von Spuentrup Software zum Einsatz. |

| s.tel und s.tel Pro bzw. CATS und CATSpro | Nein | Keine Versionen der CATS – Software nutzen das Modul Log4J. Die CATS Server sind somit generell nicht betroffen. Java-Code wird nur in CATS/3 Servern eingesetzt, wenn sie auf der TAPI Schnittstelle aufsetzen. Auch hier wird Log4J nicht verwendet. |

| w.shop, w.info, Managed|Transfer | Nein | Sofern in den Server-Komponenten das LOG4J Modul von uns entdeckt wurde, ist es entweder nicht von den Sicherheitslücken betroffen oder wurde zeitnah auf aktuelle Versionen, die nicht von der Lücke betroffen sind, aktualisiert, bzw. die betreffende JAVA-Klasse entfernt |

| gevis (classic und ERP | BC) Azure Plattform |

Nein | In unserer Warenwirtschaft und dem darunter liegenden Microsoft Dynamics 365 Business Central bzw. Dynamics NAV werden keine LOG4J Komponenten eingesetzt. Kein Handlungsbedarf. Details: https://msrc-blog.microsoft.com/2021/12/11/microsofts-response-to-cve-2021-44228-apache-log4j2/ |

Eine weitere Sammlung von Softwareprodukten und Hersteller-Erklärungen ist auf Gist zu finden. Allerdings unterscheidet die Liste nicht, ob das Produkt ein verwundbares LOG4J enthält oder nicht. Wenn Sie die von Ihnen verwendeten Produkte in der Liste durchklicken, erfahren Sie, ob Ihre Produkte betroffen sind oder gar kein LOG4J enthalten.

https://gist.github.com/SwitHak/b66db3a06c2955a9cb71a8718970c592

Internet-Revolution: Gasfaser für alle!

Gestern im ntv Ratgeber Technik: Glasfaser war vorgestern. Die neue Variante „Gasfaser“ ist deutlich günstiger und senkt den CO2-Ausstoß um nahezu 70%. Das funktioniert nur, weil das verwendete Gas „Xeon“ nicht verbrannt wird, sondern in den Intel-Fabriken zu Fasern verpresst und dann die Daten mit 2-facher Luftgeschwindigkeit überträgt (600 MilliBit pro Sekunde). Im „Ludicrous“ mode oder mit XEON Gold Gas sogar doppelt so schnell. Da wird Internet zur wahren Freude und man tut was Gutes für die Umwelt:

Vermutlich hat der Mediendesigner, der das Stock Foto im Hintergrund gebastelt hat, nur ein „l“ vergessen. Peinlich ist das aber trotzdem und gehört daher in die Sammlung der Kuriositäten. Schade, dass kein erster April ist.

Print Nightmare außerplanmäßiges Update

Nachdem mit dem November-Patch zu den bestehenden #Print-Nightmare Fehlern noch Kerberos Authentifizierungsprobleme an Domänen-Controllern auftraten, hat #Microsoft nun einen außerplanmäßigen Patch bereitgestellt. Dieser wird allerdings nicht automatisch an alle Endgeräte und Server verteilt, sondern muss von den Admins von Hand installiert werden. Damit sollen auch bei installiertem November-Patch diese beiden Probleme gelöst sein.

- Update KB5008602 (Microsoft Update Catalog): Windows Server 2019 (und Windows 10 Enterprise 2019 LTSC)

- Update KB5008601 (Microsoft Update Catalog): Windows Server 2016 (und Windows 10 Version 1607)

- Update KB5008603 (Microsoft Update Catalog): Windows Server 2012 R2

- Update KB5008605 (Microsoft Update Catalog): Windows Server 2008 R2

Quelle: Microsoft Security Bulletins

Bemerkenswert ist, dass es auch ein Update für den seit Januar 2020 nicht mehr unterstützten Server 2008 R2 gibt. Davon ungeachtet sollten Sie jedoch diese alten Server möglichst schnell migrieren – am Besten nach #Azure, wo derzeit Windows Server 2019 verbreitet ist. Aufgrund der Lizensierung per Miete, können zukünftig aber (Inplace-Upgrade) ohne Lizenzen neu kaufen zu müssen, Server auf Windows Server 2022 oder neuer gebracht werden – sollte dies eine Software benötigen.

Office 365 – Bedienoberfläche anders

Mit #Office aus #Microsoft365 Plänen ist man stets auf dem aktuellen Stand der Software – auf Wunsch sogar monatlich. Im sogenannten „Current Channel“ hat Microsoft im November 2021 die Benutzeroberfläche „aufgehübscht“ und dabei verändert.

Im Bild sieht man schon die von mir gemachten Einstellungen. Wer bisher die Schnellstartleiste benutzt hat, wird diese als eigene Zeile mit Textbeschriftungen UNTER dem Menüband wiederfinden. Zudem ist das Menüband auf zwei Zeilen reduziert. Für den schnellen Zugriff auf Menüpunkte ist es einfacher, Menüband eiogeblendet und die Schnellstartsymbole wie bisher oben links zu haben (ohne Textbeschriftung in eigener Zeile). Über das Kontextmenü der neuen Schnellstartleiste kann man das einstellen. Leider bleibt der Bereich „Automatisches Speichern ( O)“ immer eingeschaltet und kostet wertvollen Platz in der Leiste. Bisher habe ich noch keine Möglichkeit gefunden, diesen Bereich auszublenden.

Während Access und Publisher und auch OneNote das neue Layout erben, sind Visio und Project noch auf dem „alten“ Stand der optischen Darstellung. Hier sind auch die Schnellstartleiste oben und die Ecken nicht rund.

Update vom 04.12.2021: Derzeit rollt Microsoft das neue Design testweise auch auf die neusten Kaufversionen (Office 2021) aus. Es bleibt aber abzuwarten, ob das offiziell für alle Versionen kommt oder den Abo-Modellen vorbehalten bleibt. Bekanntlich gibt es ja keine Funktions-Updates für die Kauf-Versionen und man kann auch mit denen nicht am Insider-Programm teilnehmen.

Neulich in Outlook

Wie der „Kudnenservice“ der Sparkasse mitteilt, ist es unbedingt erforderlich, auf den Link in der E-Mail zu klicken. Durch das neue Verfahren S-CERT leert sich dann Ihr Girokonto, nachdem Sie alle Zugangsdaten eingegeben haben, automatisch 😉 und Sie sparen das vielfach erhobene Verwahrentgelt.

Mittlerweile machen die kriminellen Organisationen auch recht wenig Rechtschreibfehler. Dennoch wird es immer wieder Mitarbeitende geben, die in solchen E-Mails (mal abgesehen davon, dass hier der Spamfilter erfolgreich markiert hat) auf die enthaltenen Links klicken. Die E-Mail selbst enthält zusätzlich 1-Pixel Elemente, die dem Absender melden, dass die von ihm gewählte E-Mail-Adresse existiert (in dem Fall mein Spam honeypot).

Dennoch kann man nicht oft genug wiederholen: Weder ein Geldinsitut, noch ein namhafter Lieferant schickt einen Link in einer E-Mail, geschweige denn eine Rechnung als Word-Datei oder einen Anhang, der bösartigen Code enthält. Selbst wenn Sie von einem Ihnen bekannten Absender eine Excel- oder Word-Datei erwarten, öffnen Sie diese nicht und aktivieren Sie keinesfalls Makros darin (Bei Microsoft 365 können Admins per Richtlinie alle Makros und Weblinks in solchen Dokumenten blockieren, bei den Kaufversionnen wie Office 2021 Home & Business geht das nicht)

Fazit

Sensibilisieren Sie Ihre Mitarbeitenden REGELMÄßIG im Umgang und Verhalten mit E-Mails. E-Mails, die HTML-Code und Links enthalten, sollten gar nicht erst geöffnet, sondern ungesehen gelöscht werden.

Hören Sie mehr dazu in unserem kostenlosen Webcast im November.

OpenAudit Classic neue Funktionen

Die neuste Version von #OpenAudit Classic fragt nun ab, nach welchem Standard die Platten partitioniert sind. Steht dort etwas mit GPT, ist der Rechner auf UEFI-Boot eingestellt und nicht Legacy (BIOS).

Zusätzlich – wenn man das Audit-Script mit höchsten Privilegien (als Administrator) im Task oder der admin-Befehlszeile laufen lässt, wird der Bitlocker Status der Laufwerke angezeigt (Bitlocker ist die Bordeigene Festplattenverschlüsselung von Windows 10 oder neuer). Dazu die Open-Audit-Konsole mit rechter Maustaste, als Administrator ausführen. In der Windows Aufgabe „Open-Audit PC-Scan“ muss die Schaltfläche „Höchste Privilegien“ angekreuzt sein.

Der Aufruf der Liste ist über Hardwareliste/alle Partitionen möglich oder für das einzelne Gerät in der Hardwareauflistung darunter.

Für ein Upgrade müssen vorher die Datenbank (mysql/data Ordnerstruktur) und die pc-list-file.txt aus dem scripts Verzeichnis gesichert und nach dem Upgrade restauriert werden.

Zusätzlich müssen in PHPMyadmin die beiden Spalten in der Datenbank openaudit angelegt werden:

ALTER TABLE `partition` ADD `partition_type` VARCHAR(30) NULL DEFAULT NULL;

ALTER TABLE `partition` ADD `partition_bitlocker` VARCHAR(10) NULL DEFAULT NULL;Das aktuelle Setup finden Sie in unserem Download-Bereich, den Quellcode auf Github.

OpenAudit Classic Inventar HW/SW Setup

Datei herunterladen Do. 12. Juni 2025 12:20 vor 4 TagenQuelloffene Software, die auf einem Windows Server installiert 1x pro Tag alle Hard- und Software inventarisiert. Enthält die aktuellen Versionen von Apache, PHP, MySQL (MariaDB 10.11 LTS), PHPMyadmin und NMap/NPCap, sowie die benötigten Visual-C++ Runtimes. Kann für WordPress Intranets genutzt…

Drucken oder nicht – Novemberpatch und Typ4-Treiber

November Patch Nightmare = Oktober Patch Nightmare

(Update vom 14.11.2021: In Kürze kommt ein Patch von Microsoft heraus, der auch die RPC-Druckfehler im Rahmen des #Print-Nightmare beseitigen soll)

Mit dem #Patchday Oktober 2021 werden die unten genannten Registry keys als Gruppenrichtlinie installiert und/oder in der Registry der Wert 1 gesetzt. Das bedeutet, nach Neustart der Druckserver und Terminalserver kann wieder nicht mehr gedruckt werden, wenn man kein Domain Admin ist. Die Forderung von BSI und Versicherungen, Sicherheitsupdates innerhalb von 7 Tagen zu installieren, bleibt bestehen. Wer das Update installiert, wird die untenstehenden Registry-Einstellungen bzw. GPOs wieder auf Wert Null setzen und einen erneuten Restart der Server hinlegen müssen. Vom Oktober Fehler waren auch Typ4-Treiber betroffen. So konnte ein Client zwar drucken, es wurden aber nur rudimentäre Standard Eigenschaften des Point&Print Compatibility Treibers angezeigt (also quasi Notlauf). Mit dem November Patch wurde letztgenannter Typ4-Fehler behoben.

Microsoft Patchday Oktober Änderungen

Microsoft Known Issues November – man wird auf einen „Patch vom Patch“ warten müssen, wenn man betroffen ist

https://docs.microsoft.com/en-us/windows/release-health/status-windows-10-21h1#1724msgdesc

Sofortmaßnahmen: Registry und Powershell

Print Nightmare geht mit dem Oktober-Patch in die siebte Runde: Wer seine Systeme bestmöglich absichern möchte, kann das November-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Außerdem müssen alle beteiligten Server und Endgeräte mindestens den August 2021 Patchlevel haben. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Außerdem sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RpcAuthnLevelPrivacyEnabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint] "RestrictDriverInstallationToAdministrators"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"713073804"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"1921033356"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"3598754956"=dword:00000000

Zusätzlich zu den Registry-Einstellungen und dem Neustart muss der folgende Befehl an einer administrativen Powershell eingegeben werden:

Get-ScheduledTask -TaskName "ReconcileFeatures" | Start-ScheduledTaskAktualisierung der Druckertreiber auf V4-Benutzermodus

Da nicht sicher ist, ob Microsoft die oben genannten Registry-Einstellungen weiter beibehalten wird, ist eine nachhaltige Lösung, sofern möglich, die Umstellung der Windows-Drucker-Treiber auf sogenannte V4-Treiber. Im Regelfall finden sich in der Druckerverwaltung überwiegend V3-Druckertreiber. Diese stellen dann langfristig ein latentes Problem dar.

- Rufen Sie dazu die Windows Druckverwaltung am Printserver auf

- Drucker: in der Liste ist erkennbar, ob der Treiber Typ3-Benutzermodus oder schon Typ4 ist

- Ist er Typ 3, bitte auf die Herstellerseite gehen und nach dem Treiber für das angezeigte Modell suchen

- Unter Basistreiber in der Auflistung tauchen (z.B. beim HP Laserjet-M402) dann ein V3-Treiber und ein V4-Treiber auf. Den V4-Treiber herunterladen

- Unter Treiber, Treiber hinzufügen diesen in die Liste bringen

- Unter Drucker bei jedem Drucker in die Eigenschaften, unter Erweitert, Treiber den neuen V4-Treiber auswählen

- Danach in den Eigenschaften unter Allgemein (Einstellungen), Erweitert (Standardwerte) die Schacht- und sonstige Einstellungen neu setzen, ggf. bei Geräte-Einstellungen die anderen Schächte ausschalten

- Verbinden Sie dann an allen Clients und/oder Terminalservern die Drucker neu, damit diese den neuen Treiber verwenden

- Je nach Druckerhersteller reicht es dazu, sich am Endgerät/Terminalserver als Domain Admin anzumelden und alle Drucker zu verbinden. Dadurch werden maschinenweit die neuen Treiber gezogen.

- Ggf. müssen für jede Sitzung (jeden Benutzer) die Druckerverknüpfungen erneuert werden (dazu haben viele Kunden für jeden Benutzer die „Druckerverknüpfungen“. Der Benutzer kann dann alle Drucker rauslöschen und sie erneut verbinden und einen zum Standarddrucker machen.

- Drucktest machen

Gibt es für von Ihnen verwendete Drucker keinen V4-Treiber vom Hersteller (das ist insbesondere bei älteren Modellen der Fall, bleibt das Risiko, dass irgendwann die Registry-Schlüssel nicht mehr funktionieren und diese Drucker ersetzt werden müssen. Dazu haben wir in unserem Technik-Shop das Model M404 von HP und das Modell Kyocera ECOSYS P2040dn. Für beide sind V4-Treiber erhältlich.

Wenn alles nicht hilft – Checkliste

Die von Microsoft genannten „Workarounds“ beschreiben bestimmte Voraussetzungen. Prüfen Sie, ob Sie alle erfüllen:

- Welche Drucker (Hersteller, Modelle) sind betroffen?

- Welchen Updatestand haben die (alle) Terminalserver (Mindestens Update von August 2021 muss drauf sein.

- oder Welchen Softwarelevel haben die Windows 10 Clients (muss mindestens 19043.1288 sein)

- Sind die beiden Registry-Schlüssel überall gesetzt? (Druckserver, Terminalserver, AVD-Pools) – vorsichtshalber diese Schlüssel VOR dem Neustart nach dem November Update nochmal setzen bzw. die GPO kontrollieren.

- Sind die über den Druckserver verbundenen Drucker im selben Netzwerk oder per vpn (Clientdrucker im Homeoffice)? Clientdruck wird in einigen Fällen nicht funktionieren.

Unterstützung durch die GWS

Sie trauen sich das nicht selbst zu? Erstellen Sie dazu bitte einen Support-Vorgang im Extranet. Wir melden uns schnellstmöglich und stimmen alles weitere mit Ihnen ab.

Drucken oder nicht – Novemberpatch und Typ4-Treiber

November Patch Nightmare = Oktober Patch Nightmare

(Update vom 14.11.2021: In Kürze kommt ein Patch von Microsoft heraus, der auch die RPC-Druckfehler beseitigen soll)

Mit dem #Patchday #Oktober 2021 werden die unten genannten Registry keys als Gruppenrichtlinie installiert und/oder in der Registry der Wert 1 gesetzt. Das bedeutet, nach Neustart der #Druckserver und Terminalserver kann wieder nicht mehr gedruckt werden, wenn man kein Domain Admin ist. Die Forderung von BSI und Versicherungen, Sicherheitsupdates innerhalb von 7 Tagen zu installieren, bleibt bestehen. Wer das Update installiert, wird die untenstehenden Registry-Einstellungen bzw. GPOs wieder auf Wert Null setzen und einen erneuten Restart der Server hinlegen müssen. Vom Oktober Fehler waren auch Typ4-Treiber betroffen. So konnte ein Client zwar drucken, es wurden aber nur rudimentäre Standard Eigenschaften des Point&Print Compatibility Treibers angezeigt (also quasi Notlauf). Mit dem November Patch wurde letztgenannter Typ4-Fehler behoben.

Microsoft Patchday Oktober Änderungen

Microsoft Known Issues November – man wird auf einen „Patch vom Patch“ warten müssen, wenn man betroffen ist

https://docs.microsoft.com/en-us/windows/release-health/status-windows-10-21h1#1724msgdesc

Sofortmaßnahmen: Registry und Powershell

Print #Nightmare geht mit dem Oktober-Patch in die siebte Runde: Wer seine Systeme bestmöglich absichern möchte, kann das November-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Außerdem müssen alle beteiligten Server und Endgeräte mindestens den August 2021 Patchlevel haben. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Außerdem sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RpcAuthnLevelPrivacyEnabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint] "RestrictDriverInstallationToAdministrators"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"713073804"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"1921033356"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"3598754956"=dword:00000000

Zusätzlich zu den Registry-Einstellungen und dem Neustart muss der folgende Befehl an einer administrativen Powershell eingegeben werden:

Get-ScheduledTask -TaskName "ReconcileFeatures" | Start-ScheduledTaskAktualisierung der Druckertreiber auf V4-Benutzermodus

Da nicht sicher ist, ob Microsoft die oben genannten Registry-Einstellungen weiter beibehalten wird, ist eine nachhaltige Lösung, sofern möglich, die Umstellung der Windows-Drucker-Treiber auf sogenannte #V4-Treiber. Im Regelfall finden sich in der Druckerverwaltung überwiegend V3-Druckertreiber. Diese stellen dann langfristig ein latentes Problem dar.

- Rufen Sie dazu die Windows Druckverwaltung am Printserver auf

- Drucker: in der Liste ist erkennbar, ob der Treiber Typ3-Benutzermodus oder schon Typ4 ist

- Ist er Typ 3, bitte auf die Herstellerseite gehen und nach dem Treiber für das angezeigte Modell suchen

- Unter Basistreiber in der Auflistung tauchen (z.B. beim HP Laserjet-M402) dann ein V3-Treiber und ein V4-Treiber auf. Den V4-Treiber herunterladen

- Unter Treiber, Treiber hinzufügen diesen in die Liste bringen

- Unter Drucker bei jedem Drucker in die Eigenschaften, unter Erweitert, Treiber den neuen V4-Treiber auswählen

- Danach in den Eigenschaften unter Allgemein (Einstellungen), Erweitert (Standardwerte) die Schacht- und sonstige Einstellungen neu setzen, ggf. bei Geräte-Einstellungen die anderen Schächte ausschalten

- Verbinden Sie dann an allen Clients und/oder Terminalservern die Drucker neu, damit diese den neuen Treiber verwenden

- Je nach Druckerhersteller reicht es dazu, sich am Endgerät/Terminalserver als Domain Admin anzumelden und alle Drucker zu verbinden. Dadurch werden maschinenweit die neuen Treiber gezogen.

- Ggf. müssen für jede Sitzung (jeden Benutzer) die Druckerverknüpfungen erneuert werden (dazu haben viele Kunden für jeden Benutzer die „Druckerverknüpfungen“. Der Benutzer kann dann alle Drucker rauslöschen und sie erneut verbinden und einen zum Standarddrucker machen.

- Drucktest machen

Gibt es für von Ihnen verwendete Drucker keinen V4-Treiber vom Hersteller (das ist insbesondere bei älteren Modellen der Fall, bleibt das Risiko, dass irgendwann die Registry-Schlüssel nicht mehr funktionieren und diese Drucker ersetzt werden müssen. Beispiele sind das Model M404 von HP und das Modell Kyocera ECOSYS P2040dn. Für beide sind V4-Treiber erhältlich.

Wenn alles nicht hilft – Checkliste

Die von Microsoft genannten „Workarounds“ beschreiben bestimmte Voraussetzungen. Prüfen Sie, ob Sie alle erfüllen:

- Welche Drucker (Hersteller, Modelle) sind betroffen?

- Welchen Updatestand haben die (alle) Terminalserver (Mindestens Update von August 2021 muss drauf sein.

- oder Welchen Softwarelevel haben die Windows 10 Clients (muss mindestens 19043.1288 sein)

- Sind die beiden Registry-Schlüssel überall gesetzt? (Druckserver, Terminalserver, AVD-Pools) – vorsichtshalber diese Schlüssel VOR dem Neustart nach dem November Update nochmal setzen bzw. die GPO kontrollieren.

- Sind die über den Druckserver verbundenen Drucker im selben Netzwerk oder per vpn (Clientdrucker im Homeoffice)? Clientdruck wird in einigen Fällen nicht funktionieren.

Webcast - Security im Wandel

Unternehmen müssen sich aufgrund aktueller Bedrohungen auf erweiterte, effektive Werkzeuge und Maßnahmen einstellen. Dieser Webcast gibt Ihnen einen Überblick über diese neuen Risiken, das Grund-Fundament von #CyberSecurity. Erfahren Sie über die Möglichkeiten, diesen Gefahren optimal zu begegnen, diese Systemkoordinator-Aufgaben selbst zu lösen oder zu delegieren. Video und Folien sind kennwortgeschützt, das Kennwort wird/wurde im Namen der Veranstaltung übermittelt.

| Seminarinhalte (Auswahl) und Ziele |

#Webcast bzw. die Online #Schulung mit den Themen (Auszug aus der Agenda): • Aktuelle Sicherheitslage und Gefahrenklassen. • Welche Mindest-Anforderungen stellen Gesetzgeber, Versicherungen und Verbände?. • Typische Angriffs-Szenarien. • Maßnahmen dagegen. • BSI-Grundschutz-Empfehlungen IDW Prüfungsstandard ISA DE 315. • Notfallplan und Risiko-Analyse. • selber machen oder Aufgaben delegieren. • Datensicherung, Hybrid oder Cloud. |

| Zielgruppe | Geschäftsleitung und Entscheider |

| Voraussetzungen | Interesse an IT-Sicherheit für Ihr Unternehmen |

| Zeitrahmen | Dauer: 1 Stunde (ca. 45 Minuten Vortrag und 15 Minuten Diskussion) |

| Kosten | die Teilnahme ist kostenfrei |

| Bemerkungen | Remote via Teams Sitzung (Link und Anleitung nach Anmeldung) |

| Prüfung | Testen Sie auch Ihre Mitarbeitenden auf User Awareness |

Unterlagen

Video

IGEL Firmware Lizenz Änderungen

Die #IGEL Technology GmbH ist ein führender Hersteller von Thin-Clients. Diese wiederum sind eine kostengünstige für Systemkoordinierende benutzerfreundliche Alternative, ein Endgerät mit Linux mit Azure Virtual Desktops, RDS-Terminalservern oder Citrix Xen Desktop zu verwenden. Das Ganze funktioniert am Besten mit UD3-Modellen der LX-Serie. Diese haben genug Grafikleistung und Arbeitsspeicher/Flash um performant mit 2 FHD oder UHD Monitoren die Sitzung darzustellen.

Zu Hardware gehört immer Firmware #Lizenzen, um die Erweiterungen von IGEL im Rahmen einer Software-Maintenance auf dem aktuellen Stand zu halten. Über die sogenannte UMS-Oberfläche können dann ganze Scharen von Endgeräten verwaltet und aktualisiert werden.

Aktiviert man die Firmware nicht, kann das Gerät (bzw. die Firmware) nicht genutzt werden. Verlängert man die Maintenance nicht, muss man bei Veränderungen, die eine Aktualisierung erfordern, die Firmware neu kaufen.

Ein Beispiel: Für die Verwendung als Endgerät für Azure Virtual Desktop muss die Firmware der IGELs auf 11.03 oder neuer aktualisiert werden (In UMS registrierte IGEL: Das Firmware-Upgrade beinhaltet 12 Monate Software-Maintenance und sollte dann verlängert werden).

Veränderte Aktivierung seit 01. Oktober 2021

Kauft man neue Thin-Clients oder muss die Firmware von vorhandenen Geräten aktualisiert/neu gekauft werden, muss man sich seit Oktober im IGEL-Portal registrieren (über Registrieren) und kann dann (nachdem Igel Technologies die bestellten Geräte zugeordnet hat (dauert mindestens 48 Stunden), die neue Geräte-Firmware für die gekauften Geräte aktivieren. Zusätzlich muss die Lizenz-ID aus der UMS-Verwaltungssoftware (Token) in das Aktivierungsportal eingetragen werden.

Bei Fragen wenden Sie sich gern an unseren technischen Vertrieb, Patrick Jablonski, für technische Unterstützung eröffnen Sie einen Support-Vorgang im Extranet.