Digitale Signatur – Mailserver entfernen

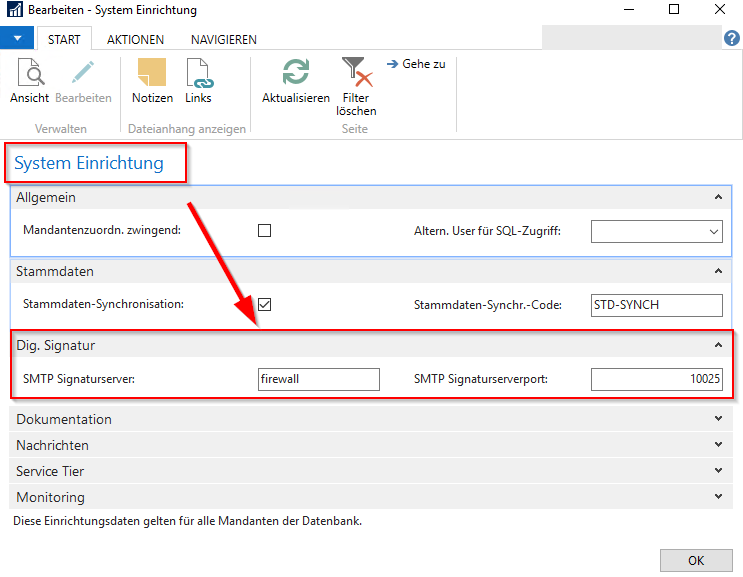

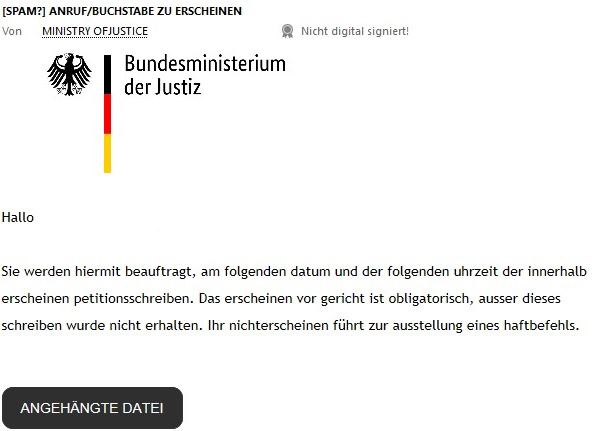

Mit der zweiten Novelle des Signaturgesetzes (SigG) wurde die Verpflichtung, die Herkunftskette einer Rechnung nachzuweisen, umformuliert. Demnach muss der Nachweis vom Rechnungsaussteller nachwievor erbracht werden, das Werkzeug dafür muss aber keine "qualifizierte Signatur" sein. Einige von Ihnen haben bisher weiter Ausgangsrechnungen per E-Mail signiert, um auf der Kundenseite diese Rechnungen klar von Fake-E-Mails und Phishing-E-Mails abzugrenzen. Die Anderen müssen bei einer Steuerprüfung ihrer Kunden von Hand zahlreiche Ausgangsrechnungen dem Prüfer bereitstellen. Aufgrund gestiegener Energiepreise haben wir Sie bereits informiert, dass wir den Online-Dienst "Digitale Signatur" #Digisig zum 30. Juni 2022 einstellen. Damit keine Fehlermeldungen auftreten, müssen Sie rechtzeitig die E-Mail-Einstellungen für alle Belege vom Typ: Rechnung, Gutschrift, Sam-Rg, Sam-GS, sowie individuelle Berichte in Ihrer Umgebung prüfen, dass die Einstellung zum digital Signieren entfernt wird. Die beiden folgenden Bildschirmfotos zeigen, wo die Einstellungen vorzunehmen sind: Digisig-Mailserver entfernen "Digital signieren" bei allen Berichten abschalten, wo die Checkbox angekreuzt ist. Bitte achten Sie darauf, Ihre Mail-Betreffs und Mail-Text Textbausteine anzupassen, dass im Text nicht mehr der Satz steht "Die Rechnung wurde digital signiert" und auch kein Verweis mehr auf den Download zum Secsigner erfolgt.

Mit der zweiten Novelle des Signaturgesetzes (SigG) wurde die Verpflichtung, die Herkunftskette einer Rechnung nachzuweisen, umformuliert. Demnach muss der Nachweis vom Rechnungsaussteller nachwievor erbracht werden, das Werkzeug dafür muss aber keine "qualifizierte Signatur" sein. Einige von Ihnen haben bisher weiter Ausgangsrechnungen per E-Mail signiert, um auf der Kundenseite diese Rechnungen klar von Fake-E-Mails und Phishing-E-Mails abzugrenzen. Die Anderen müssen bei einer Steuerprüfung ihrer Kunden von Hand zahlreiche Ausgangsrechnungen dem Prüfer bereitstellen. Aufgrund gestiegener Energiepreise haben wir Sie bereits informiert, dass wir den Online-Dienst "Digitale Signatur" #Digisig zum 30. Juni 2022 einstellen. Damit keine Fehlermeldungen auftreten, müssen Sie rechtzeitig die E-Mail-Einstellungen für alle Belege vom Typ: Rechnung, Gutschrift, Sam-Rg, Sam-GS, sowie individuelle Berichte in Ihrer Umgebung prüfen, dass die Einstellung zum digital Signieren entfernt wird. Die beiden folgenden Bildschirmfotos zeigen, wo die Einstellungen vorzunehmen sind: Digisig-Mailserver entfernen "Digital signieren" bei allen Berichten abschalten, wo die Checkbox angekreuzt ist. Bitte achten Sie darauf, Ihre Mail-Betreffs und Mail-Text Textbausteine anzupassen, dass im Text nicht mehr der Satz steht "Die Rechnung wurde digital signiert" und auch kein Verweis mehr auf den Download zum Secsigner erfolgt.