Neue Outlook-App – noch nicht einsetzen

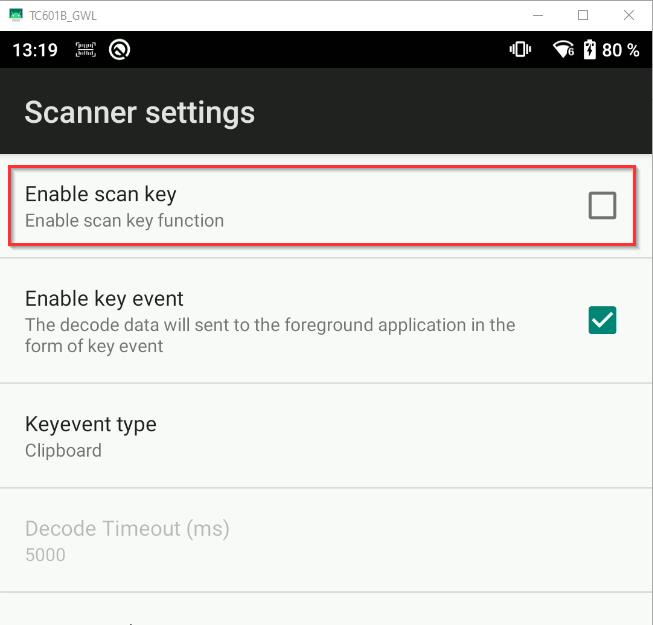

Microsoft zeigt in der Outlook Windows-Anwendung oben rechts einen Schieberegler „Neues Outlook“ an. Wir berichteten darüber, dass Sie eine Gruppenrichtlinie benötigen, um diese Meldung zu unterdrücken. Mittlerweile ist die App keine Vorabversion „Preview“, sondern veröffentlicht. Im Prinzip handelt es sich um in eine Microsoft-Store App, die den als OWA (Browser-App von Microsoft 365 Outlook) bekannten Webdienst umhüllt. Was spricht dagegen? Update 22.11.2023: Inzwischen warnen auch einige Landesdatenschutzbehörden vor dem Einsatz der "neuen Outlook-App". In ausführlichen Begründungen der Juristen heißt es, Microsoft erfülle die Vorgaben der DSGVO nicht hinreichend. Die Funktionalität im Browser ist bei weitem noch nicht an der des installierbaren Programms angekommen. Mails können zwar damit empfangen, Termine und Kontakte bearbeitet oder erstellt werden. Generell gilt aber: Gegenüber der Win32-Anwendung sind dazu mehr Mausklicks möglich, Tastenkombinationen fehlen oder funktionieren nicht. Ein Beispiel: Ein vorhandenen Termin bearbeiten. Bei Klick kommt zunächst nur eine Zusammenfassung des Termins, dann auf „Bearbeiten“, dann auf „erweitert“ klicken, um z. B. den Status „Abwesend“ oder das Flag „Privat“ zu setzen. Beim Programm kommt sofort der komplette Bearbeitungsmodus und im Ribbon Menü sind alle möglichen Einstellungen mit einem Mausklick zu tätigen. Alle Schnittstellen (auch die für MDE-Geräte) fehlen, selbst die Teams-Integration funktioniert schlecht bis gar nicht – weil es ja kein Addon für die Outlook app gibt. Es gibt keinen „Offline-Modus“, d.h. man braucht eine Internetverbindung, um die Mails/Kalender zu sehen. Es lassen sich keine POP3 oder IMAP-Konten einrichten, lediglich die Anbindung von outlook.com und GMX soll möglich sein (das ist allerdings nur schlecht für kleinere…

Microsoft zeigt in der Outlook Windows-Anwendung oben rechts einen Schieberegler „Neues Outlook“ an. Wir berichteten darüber, dass Sie eine Gruppenrichtlinie benötigen, um diese Meldung zu unterdrücken. Mittlerweile ist die App keine Vorabversion „Preview“, sondern veröffentlicht. Im Prinzip handelt es sich um in eine Microsoft-Store App, die den als OWA (Browser-App von Microsoft 365 Outlook) bekannten Webdienst umhüllt. Was spricht dagegen? Update 22.11.2023: Inzwischen warnen auch einige Landesdatenschutzbehörden vor dem Einsatz der "neuen Outlook-App". In ausführlichen Begründungen der Juristen heißt es, Microsoft erfülle die Vorgaben der DSGVO nicht hinreichend. Die Funktionalität im Browser ist bei weitem noch nicht an der des installierbaren Programms angekommen. Mails können zwar damit empfangen, Termine und Kontakte bearbeitet oder erstellt werden. Generell gilt aber: Gegenüber der Win32-Anwendung sind dazu mehr Mausklicks möglich, Tastenkombinationen fehlen oder funktionieren nicht. Ein Beispiel: Ein vorhandenen Termin bearbeiten. Bei Klick kommt zunächst nur eine Zusammenfassung des Termins, dann auf „Bearbeiten“, dann auf „erweitert“ klicken, um z. B. den Status „Abwesend“ oder das Flag „Privat“ zu setzen. Beim Programm kommt sofort der komplette Bearbeitungsmodus und im Ribbon Menü sind alle möglichen Einstellungen mit einem Mausklick zu tätigen. Alle Schnittstellen (auch die für MDE-Geräte) fehlen, selbst die Teams-Integration funktioniert schlecht bis gar nicht – weil es ja kein Addon für die Outlook app gibt. Es gibt keinen „Offline-Modus“, d.h. man braucht eine Internetverbindung, um die Mails/Kalender zu sehen. Es lassen sich keine POP3 oder IMAP-Konten einrichten, lediglich die Anbindung von outlook.com und GMX soll möglich sein (das ist allerdings nur schlecht für kleinere…