Inhaltsverzeichnis

- Bandizip 7.38 2

- PDF24 Creator 11.26.1 3

- Der KI-Act der Europäischen Union: Pflichten für Unternehmen 4 - 8

- ShareX 17.1.0 9

- Teams 2 mit eigenem animiertem Hintergrund 10

- IT-Sicherheit mit BSI-Grundschutz, IT-Compliance 11 - 15

- Microsoft OneDrive 25.075.0420.0002 16

- Open-Shell 4.4.196 17

- Media Player Classic Home Cinema 2.4.3 18

- RVTools wurden kompromittiert 19

- RVTools 4.7.1.0 20

- Paint.NET 5.1.8 21

- DisplayLink Graphics 11.7.5026.0 22

- PowerToys 0.91.1 23

- Remote Desktop Connection Manager 3.1 24

- ImageGlass 9.3.2.520 25

Bandizip 7.38

Bandizip | |

| 7.38 | |

| Alternative Archivsoftware. 7-Zip reicht für die meisten Anwendungen vollkommen aus. Bitte deinstallieren | |

| support@bandizip.com | |

| – | |

| Freemium | |

| bitte deinstallieren | |

| Internet | |

| Bewertung: | 1 von 10 |

| 547 |

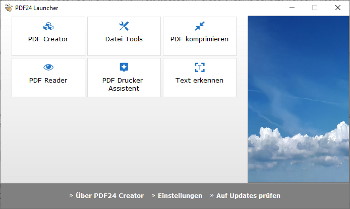

PDF24 Creator 11.26.1

|

|

PDF24 Creator | |

| 11.26.1 | |

| PDF-Drucker/Werkzeuge – Version 9/x64 ist identisch mit 11.x, die lokalen Tools funktionieren, Webview/JDKRE/Toolbox wurden entfernt – Werkzeuge: PDF kombinieren, Seiten extrahieren, optimieren, neu assemblieren, OCR, verschlüsseln – Customizing: Basis PDF24 Version 9/64-Bit, eigenes Logobild, Link deaktiviert, Windows-Druckdienst, Auto-speichern nach c:/temp – Redistribution erlaubt, Voreinstellungen für alle Benutzer. Der Repack trägt das Versions-Präfix: 99. // Changelist: creator.pdf24.org/changelog/de.html // Download: creator.pdf24.org/listVersions.php | |

| Geek Software GmbH | |

| support@pdf24.org | |

| 0800 123 456 | |

| kostenfrei auch kommerziell | |

| im Installationspaket | |

| Server | Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://creator.pdf24.org/listVersions.php | |

| JA Link geprüft am: Di 27.05.2025 | |

| Bewertung: | 9 von 10 |

| 171 | |

Der KI-Act der Europäischen Union: Pflichten für Unternehmen

Die Europäische Union hat einen bahnbrechenden Schritt in der Regulierung von Künstlicher Intelligenz #KI getan. Mit dem KI-Act, der im April 2021 vorgestellt und seither weiterentwickelt wurde, setzt die EU neue Standards für den sicheren und ethischen Einsatz von KI in der Wirtschaft und Gesellschaft. Doch was genau bedeutet dieser Gesetzesentwurf für Unternehmen? Welche Pflichten entstehen für Firmen, die KI-Technologien entwickeln oder einsetzen? In diesem Artikel beleuchten wir die wichtigsten Aspekte des KI-Acts und die damit verbundenen Pflichten für Unternehmen.

Was ist der KI-Act der EU?

Der KI-Act der Europäischen Union ist das erste umfassende rechtliche Rahmenwerk weltweit, das speziell die Nutzung und Entwicklung von Künstlicher Intelligenz regelt. Ziel des Gesetzes ist es, die Risiken von KI zu minimieren und gleichzeitig die Innovation zu fördern. Der KI-Act definiert verschiedene KI-Risikokategorien und legt spezifische Anforderungen für Unternehmen fest, die KI-Systeme entwickeln, verkaufen oder implementieren.

Der Gesetzesentwurf kategorisiert KI-Systeme in vier Risikostufen:

- Unakzeptables Risiko: KI-Systeme, die ein unakzeptables Risiko für die Gesellschaft darstellen, wie z.B. autonome Waffensysteme oder Social Scoring, sind verboten.

- Hohes Risiko: KI-Systeme, die signifikante Auswirkungen auf Sicherheit und Grundrechte haben (z.B. in der Medizin, beim autonomen Fahren, in der Justiz oder bei biometrischer Identifikation), unterliegen strengen Auflagen.

- Geringes Risiko: KI-Anwendungen, die minimalen Risiken ausgesetzt sind, wie z.B. Chatbots oder KI-basierte Spiele, erfordern keine speziellen Anforderungen, aber Unternehmen müssen sicherstellen, dass sie keine negativen Auswirkungen haben.

- Minimalrisiko: Diese Kategorie umfasst KI-Systeme, die keine besonderen Auflagen erfordern.

Pflichten für Unternehmen

Die Einführung des KI-Acts bringt erhebliche Änderungen für Unternehmen mit sich, die KI-Technologien entwickeln oder in ihren Arbeitsprozessen einsetzen. Insbesondere Unternehmen, die KI-Systeme für hochrisiko- oder risikoreiche Anwendungen nutzen, müssen sich auf eine Reihe von gesetzlichen Anforderungen einstellen. Zu den wichtigsten Pflichten gehören:

Risikobewertung und Klassifizierung

Unternehmen müssen die KI-Systeme, die sie entwickeln oder implementieren, gemäß den Vorgaben des KI-Acts einer Risikobewertung unterziehen. Die KI-Systeme müssen in die entsprechende Risikokategorie eingestuft werden. Unternehmen müssen nachweisen, dass ihre KI-Anwendungen nicht in unakzeptable Risiken fallen und bei hochriskanten Systemen entsprechende Maßnahmen zur Risikominimierung treffen.

Transparenz und Nachvollziehbarkeit

Für Unternehmen, die hochriskante KI-Systeme betreiben, sind Transparenz und Nachvollziehbarkeit zentrale Anforderungen. Diese Unternehmen müssen sicherstellen, dass die Funktionsweise ihrer KI-Systeme für betroffene Personen und Aufsichtsbehörden nachvollziehbar ist. Dazu gehört unter anderem, dass betroffene Nutzer informiert werden, wenn sie mit einem KI-System interagieren. In vielen Fällen müssen Unternehmen auch Mechanismen zur Erklärung und Überprüfung der Entscheidungen der KI bereitstellen.

Überwachung und Kontrolle von KI-Systemen

Unternehmen, die KI-Systeme in risikoreichen Bereichen einsetzen, müssen ständige Überwachungsmaßnahmen ergreifen, um die Sicherheit und Funktionsfähigkeit der Systeme zu gewährleisten. Die KI-Systeme müssen regelmäßig auf ihre Auswirkungen auf die Grundrechte und -freiheiten von Einzelpersonen überprüft werden. Dies bedeutet, dass Unternehmen Verantwortliche einsetzen müssen, die die KI-Systeme kontinuierlich überwachen und potenzielle Risiken schnell identifizieren und beheben.

Datenschutz und Sicherheit

Der Schutz personenbezogener Daten steht im Zentrum des KI-Acts. Unternehmen müssen sicherstellen, dass die KI-Systeme mit den geltenden Datenschutzbestimmungen wie der Datenschutz-Grundverordnung (DSGVO) übereinstimmen. Die Verarbeitung von Daten durch KI muss stets auf rechtmäßiger Grundlage erfolgen, und es sind alle erforderlichen Maßnahmen zum Schutz der Daten vor Missbrauch zu ergreifen. Darüber hinaus müssen Unternehmen sicherstellen, dass KI-Systeme nicht anfällig für Sicherheitslücken sind, die zu Datenschutzverletzungen führen könnten.

5. Menschenrechte und ethische Verantwortung

Unternehmen, die KI-Systeme entwickeln oder einsetzen, müssen auch sicherstellen, dass ihre Anwendungen keine negativen Auswirkungen auf die Menschenrechte haben. Besonders in Bereichen wie Gesundheit, Arbeit und Justiz müssen die eingesetzten KI-Systeme sicherstellen, dass keine Diskriminierung oder unfaire Behandlung auf Basis von Rasse, Geschlecht, Alter oder anderen persönlichen Merkmalen erfolgt. Der KI-Act verlangt, dass Unternehmen ethische Standards entwickeln und regelmäßig prüfen, ob ihre KI-Systeme diesen Standards entsprechen.

Dokumentation und Reporting

Unternehmen müssen umfangreiche Dokumentationen über ihre KI-Systeme führen. Diese Dokumentationen müssen Informationen über die Funktionsweise, den Einsatz und die Überwachung der KI-Systeme enthalten. In einigen Fällen müssen Unternehmen regelmäßig Bericht erstatten, insbesondere wenn sie hochriskante KI-Systeme betreiben. Diese Berichte können von Aufsichtsbehörden überprüft werden, die die Einhaltung des KI-Acts überwachen.

Auswirkungen auf Unternehmen

Die Verpflichtungen des KI-Acts haben tiefgreifende Auswirkungen auf Unternehmen, die KI-Technologien einsetzen oder entwickeln. Insbesondere kleine und mittelständische Unternehmen müssen sicherstellen, dass sie die erforderlichen Schritte zur Risikobewertung und -minderung unternehmen und Transparenz in ihren Prozessen gewährleisten. Unternehmen müssen zudem erhebliche Ressourcen für die Schulung ihrer Mitarbeitenden und die Implementierung von Kontrollmechanismen aufwenden, um den gesetzlichen Anforderungen gerecht zu werden.

Für Unternehmen bedeutet dies nicht nur eine rechtliche Verantwortung, sondern auch eine Chance, Vertrauen und Akzeptanz für ihre KI-Technologien zu gewinnen. Durch die Einhaltung der ethischen Standards und die Sicherstellung der Transparenz können Unternehmen das Vertrauen der Konsumenten und der Aufsichtsbehörden gewinnen, was letztlich zu einer nachhaltigeren Nutzung von KI-Technologien führt.

Awareness Test im Rahmen des KI-Acts

Wir haben in unserem Quiz einige Fragen, die sich mit dem KI-Act und User und Unternehmens-Awareness beschäftigen, für Sie vorbereitet:

Fazit

Der KI-Act der Europäischen Union stellt Unternehmen vor neue Herausforderungen, bietet aber auch eine Chance, den sicheren und verantwortungsvollen Einsatz von KI zu fördern. Unternehmen müssen sich intensiv mit den Anforderungen des Gesetzes auseinandersetzen und sicherstellen, dass ihre KI-Anwendungen transparent, sicher und ethisch einwandfrei sind. Die Einhaltung des KI-Acts wird nicht nur die Einhaltung der Vorschriften sicherstellen, sondern auch das Vertrauen der Nutzer und der Öffentlichkeit in die Technologie stärken. In einer Welt, in der KI immer mehr Einzug in unser Leben hält, wird dieser Gesetzesentwurf für Unternehmen von entscheidender Bedeutung sein, um die Balance zwischen Innovation und Verantwortung zu wahren.

Der KI-Act muss bis spätestens 2. August 2026 in deutsches Recht umgesetzt sein. Sie sollten Sich aber schon jetzt darauf vorbereiten und den Nutzen der KI schon vorher ausnutzen.

Weiterführende Quellen: EU-Parlament – der KI Act

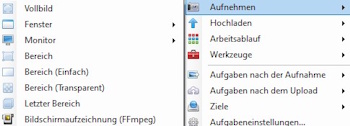

ShareX 17.1.0

|

|

ShareX | |

| 17.1.0 | |

| Bildschirm-Schnappschüsse und Screen Recorder automatisiert für Win10 und Server 2019/2022 (alles mit Kombinationen der Druck-Taste), (Shift+Druck) zeichnet Bildschirm als Video MP4 und Ton als AAC vom Mikrofon/Lautsprecher auf, erstellt auch Video Thumbnails, basiert auf Greenshot. Benutzt FFMPEG. MOD: Autosave auf c:/temp und AltGr+Druck als FullSnap Hotkey – / – Für Win11 24H2 und Server 2025 nicht mehr erforderlich: Im Snipping-Tool von Windows 11 ab 24H2 sind Snapshots und Videos mit Audioquelle mit Auto-Speichern möglich. Wer die Tools benutzt, kann es dennoch gern einsetzen. | |

| GPL | |

| support@sharex.com | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://getsharex.com/ | |

| JA Link geprüft am: Di 27.05.2025 | |

| Bewertung: | 6 von 10 |

| 202 | |

Teams 2 mit eigenem animiertem Hintergrund

#Microsoft #Teams erlaubt es, eigene Bildschirmhintergründe statisch hochzuladen und zu verwenden. Diese können über die Oberfläche hochgeladen oder um Ordner:

C:\Users\xgwspba\AppData\Local\Packages\MSTeams_8wekyb3d8bbwe\LocalCache\Microsoft\MSTeams\Backgrounds\uploadsplatziert werden. Es gibt bei den von Microsoft mitgelieferten „Animierten Hintergründen“ aber vier .mp4 Dateien.

Der Trick dabei: Ersetzt man eine davon durch ein eigenes .MP4 Video, erhält man einen animierten Hintergrund. Bestenfalls ist das Video Full-HD. Es wird als Endlosschleife abgespielt. Damit das Ganze nicht zu unruhig wird, sollten sich im Bild wenige Objekte verändern – z. B. ein Augenzwinkern beim Hintergrund-Bären.

Zur Demonstration habe ich mit SORA (ChatGPT Enterprise) einen Clip mit meinem H-Kennzeichen Bären erstellt. Dieser muss in den Ordner und ersetzt die vorhandene Microsoft Datei:

C:\Users\xgwspba\AppData\Local\Packages\MSTeams_8wekyb3d8bbwe\LocalCache\Microsoft\MSTeams\Backgrounds\feelingDreamy2Animated_v=0.1.mp4 In den Einstellungen ausgewählt und schon hat man einen animierten Hintergrund.

IT-Sicherheit mit BSI-Grundschutz, IT-Compliance

Auch wenn Ihr Unternehmen nicht direkt vom NIS2-Umsetzungsgesetz betroffen ist, lohnt sich der Blick auf den BSI-Grundschutz. Warum?- Höhere Versicherungsleistungen im Schadensfall

Versicherer prüfen zunehmend, ob grundlegende Sicherheitsmaßnahmen umgesetzt wurden – andernfalls drohen Leistungskürzungen. - Bezahlbare Prämien sichern

Wer in IT-Sicherheit investiert, profitiert oft von günstigeren Cyber-Versicherungen. - Wettbewerbsvorteil durch Vertrauen

Immer mehr Geschäftspartner erwarten ein Mindestmaß an IT-Sicherheit – machen Sie sich zum verlässlichen Partner.

Mit gezielten Maßnahmen zur Cyberabwehr schützen Sie nicht nur Ihr Unternehmen, sondern stärken auch Ihre Position am Markt.

Wir freuen uns auf Ihren Auftrag. Sie können alle oben genannten Workshops über unseren Vertrieb, Team SCT beauftragen.

BSI Grundschutz überprüfen (GWS)

Die Wirksamkeit von technisch/organisatorischen Maßnahmen ist regelmäßig zu überprüfen Dazu sind die beiden GWS BSI-Testate geeignet.

GWS IT-Sicherheitscheck (BSI): Sicher. Strukturiert. Zertifiziert.

Mit unserem IT-Sicherheitscheck auf Basis der BSI-Standards 200-1 und 200-2 bieten wir Ihnen eine praxisorientierte Analyse Ihrer IT-Sicherheitslage. Gemeinsam mit Ihren Systemverantwortlichen führen wir einen strukturierten Workshop durch, in dem wir auf Grundlage Ihrer technischen IT-Dokumentation einen fundierten Soll-Ist-Vergleich erstellen.

- Best-Practice-Analyse: Auswahl relevanter Themen aus den BSI-Grundschutzkatalogen 200-1/2 und ISA DE 315.

- Workshop mit Systemkoordinatoren: Gemeinsame Erhebung und Bewertung Ihrer IT-Infrastruktur (Server, PCs, Netzwerk).

- Zertifizierte Expertise: Bewertung durch unseren TÜV-geprüften IT-Sicherheitsmanager und -Auditor.

- Maßnahmenempfehlungen: Konkrete Handlungsempfehlungen zur Erfüllung der identifizierten Anforderungen.

- Umfangreiches Unterlagenpaket: Inklusive Beschreibungen, Mustertexte, Dokumentenvorlagen und Anforderungen aus BSI-Katalogen und Versicherungsrichtlinien.

- Checklisten & Arbeitsmaterialien: Zur eigenständigen Weiterpflege im Word- und Excel-Format.

Ihr Mehrwert: Sie erhalten eine transparente Übersicht über Ihre aktuelle Sicherheitslage, konkrete Maßnahmen zur Verbesserung und alle Werkzeuge zur nachhaltigen Dokumentation und Weiterentwicklung Ihrer IT-Sicherheit.

GWS Notfallplan und Risikoanalyse (BSI): Basierend auf den BSI-Standards 200-3 und 200-4 sowie der NIS2-Richtlinie entwickeln wir gemeinsam mit Ihnen einen maßgeschneiderten Notfallplan und führen eine fundierte Risikoanalyse durch. Ziel ist es, Ihre IT-Umgebung auf mögliche Ausfälle vorzubereiten und geeignete Maßnahmen zur Schadensbegrenzung zu definieren.

- Strukturierte Risikoanalyse: Bewertung Ihrer IT-Infrastruktur anhand von Checklisten, Fragenkatalogen und gelieferten Daten – aufbauend auf dem vorherigen IT-Sicherheitscheck.

- Individueller Notfallplan: Erstellung eines praxisnahen Handlungsleitfadens für den Ernstfall – abgestimmt auf Ihre Geschäftsprozesse und Schadensklassen.

- Berücksichtigung gesetzlicher Anforderungen: Integration relevanter Vorgaben aus der NIS2-Direktive und dem BSI-Grundschutz.

- Dokumentation & Vorsorge: Analyse bestehender Schutzmaßnahmen und Definition konkreter Schritte zur Schadensvermeidung und -bewältigung.

- Professionelle Umsetzung: Durchführung durch unseren TÜV-geprüften IT-Sicherheitsmanager und -Auditor.

- Umfangreiche Mustervorlagen: Aktualisierte Vorlagen und Dokumente zur schnellen und effizienten Umsetzung – individuell angepasst an Ihre Organisation.

Ihr Vorteil: Sie erhalten ein belastbares Sicherheitskonzept, das nicht nur regulatorischen Anforderungen entspricht, sondern auch im Ernstfall klare Orientierung bietet.

GWS Folge-Audits alle 12 Monate: Kontinuität schaffen. Sicherheit erhalten. Fortschritt dokumentieren.

Um Ihre IT-Sicherheitsmaßnahmen nachhaltig zu begleiten und kontinuierlich zu verbessern, bieten wir regelmäßige Folge-Audits im Abstand von 12 Monaten an. Dabei werden Veränderungen in Ihrer IT-Infrastruktur sowie der aktuelle Umsetzungsstand der empfohlenen Maßnahmen überprüft und dokumentiert.

- Regelmäßige Überprüfung: Jährliche Kontrolle Ihrer IT-Sicherheitslage auf Basis der vorherigen Analyse und Dokumentation.

- Aktualisierung der Maßnahmen: Bewertung neuer Risiken und Anpassung bestehender Sicherheitsmaßnahmen.

- Transparente Planung: Das Datum für Ihr nächstes Audit finden Sie auf dem Deckblatt Ihres letzten Testats (Durchführungsdatum + 12 Monate).

- Verlässliche Begleitung: Durchführung durch unsere zertifizierten IT-Sicherheits-Experten.

Ihr Vorteil: Sie behalten Ihre IT-Sicherheit im Blick, erfüllen fortlaufend regulatorische Anforderungen und schaffen Vertrauen bei Kunden, Partnern und Versicherern.

Cyber Security Abwehr Check (netgo)

Starke Partnerschaft für Ihre IT-Sicherheit.

Unser Partner netgo unterstützt Sie mit bewährten Sicherheitslösungen und umfassender Beratung. Gemeinsam bieten wir technische und organisatorische Maßnahmen, um Ihre kritischen Systeme zuverlässig zu schützen.

netgo Cyber Resilience Workshop (1 Tag – Remote oder vor Ort)

In diesem Workshop analysieren wir Ihre aktuelle IT-Sicherheitslage – strukturiert, praxisnah und strategisch. Wir betrachten

- Technische Systeme

- Organisatorische Abläufe

- Menschliche Faktoren

Ziel: Eine fundierte Standortbestimmung und konkrete Empfehlungen zur Stärkung Ihrer Cyber-Resilienz.

Sicherheitslösungen & Monitoring – netgo bietet moderne Lösungen wie:

- Meldesysteme & Alarmierung

- Monitoring & SIEM (Security Information and Event Management)

- MDR (Managed Detection & Response)

Diese Systeme ermöglichen es, Bedrohungen frühzeitig zu erkennen und sofort zu reagieren.

Durch das Outsourcing entlasten Sie Ihre internen IT-Verantwortlichen und reduzieren Risiken sowie mögliche Schäden. 👉 Tipp: Lesen Sie dazu auch den Artikel im GWS-Blog.

NIS-2 Gesetz kommt ohne Übergangsfrist

Update: 12.05.2025: Nach Bildung der neuen Bundesregierung hat das NIS2UmsuCG hohe Priorität, da die EU-Frist zur nationalen Umsetzung bereits im Oktober 2024 abgelaufen ist. Experten gehen davon aus, dass der letzte Regierungsentwurf (siehe Seiten des BMI) im Herbst 2025 umgesetzt wird. Das geplante Gesetz bildet dabei die Richtlinie (EU) 2022/2555 ab. Wichtig dabei: Es gibt keine dreimonatige Übergangsfrist mehr. Somit können ab der Verkündigung des Gesetzes Bußgelder verhängt werden. Die unten beschriebenen Erst- und Folge-Audits sollten daher, wenn noch nicht geschehen, zeitnah durchgeführt werden. Die Registrierung im Meldeportal wird laut BSI erst ab Wirksamkeit des Gesetzes möglich sein, sollte dann auch unmittelbar durchgeführt werden.

NIS-2 Ausgangslage und Pflichten

Unternehmen müssen zahlreiche Vorschriften erfüllen, die sich Genossenschaftsgesetz, Bundesdatenschutzgesetz, Abgabenordnung, GDPdU, KWG, NISUmscG, MA-Risk und weiteren Regularien ableiten lassen. Dazu kommen je nach Unternehmenstyp Prüfungen durch Wirtschaftsprüfer, Verbände. Eventuell gelten auch der DORA Standard und MaRisk der Bundesanstalt für Finanzdienstleitungsaufsicht (BaFin).

In Zusammenarbeit mit unserem Partner, der AWADO Wirtschaftsprüfungsgesellschaft haben wir folgende Strategie zur Vorgehensweise für Sie zusammengestellt. Mit der Kombination der folgenden Workshops erzielen Sie das bestmögliche Resultat im Rahmen der NIS-2-Anforderungen.

Zur Beauftragung der Workshops wenden Sie sich bitte an unseren Vertrieb.

NIS-2 Compliance herstellen (AWADO)

NIS-2 individuelle Betroffenheits-Analyse (wenn nicht schon vorhanden) und NIS2-Compliance-Check: (zusätzlich zu beauftragen, Ausführung durch unseren Partner: AWADO).

Schritt für Schritt zur NIS2-Konformität.

NIS2-Workshop: Geltungsbereich & Bestandsaufnahme: Der Workshop ist der erste Schritt auf dem Weg zur NIS2-Compliance.

- Ob Ihr Unternehmen vom NIS2-Umsetzungsgesetz betroffen ist.

- Welche Geschäftsprozesse besonders schützenswert sind.

- Wie Ihr aktuelles IT-Managementsystem aufgebaut ist.

Ziel ist ein gemeinsames Verständnis Ihrer Organisation und eine erste Einschätzung zur Relevanz der NIS2-Anforderungen.

NIS2-Compliance-Check: Wenn eine Betroffenheit festgestellt wurde, folgt der Compliance-Check.

- Den aktuellen Stand Ihrer IT-Systeme und Managementprozesse.

- Die Umsetzung der technischen und organisatorischen Maßnahmen nach § 30 NIS2UmsuCG.

- Die Anforderungen des BSI und den aktuellen Gesetzesstand.

Am Ende erhalten Sie eine Präsentation mit:

- Identifizierten Lücken

- Konkreten Handlungsempfehlungen zur Erreichung der NIS2-Konformität

Management-Schulungen nach NIS2: Diese Schulungen sind für Geschäftsleitungen verpflichtend, wenn NIS2 zutrifft.

- Grundlagen der NIS2-Gesetzgebung.

- Pflichten für Ihr Unternehmen und wie Sie diese erfüllen.

- Einführung in das Risikomanagement nach NIS2.

- Vorgehen zur Bewertung von Cyber-Risiken.

- Die 10 Mindestanforderungen an das Risikomanagement.

- Technische und organisatorische Schutzmaßnahmen.

- Aktuelle Bedrohungslagen und Schutzstrategien.

Ihr Vorteil: Sie erhalten Klarheit, Sicherheit und konkrete Werkzeuge zur Umsetzung der gesetzlichen Anforderungen.

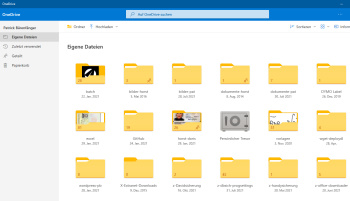

Microsoft OneDrive 25.075.0420.0002

|

|

Microsoft OneDrive | |

| 25.075.0420.0002 | |

| Windows Client zur Synchronisation mit Onedrive (kostenlos, USA) oder Onedive for Business (in M365 Plänen). Lauffähig auf Windows 10 Clients und unter Azure Virtual Desktop. Nicht nutzbar unter RDS-Terminalservern. Download normalerweise nicht notwendig, da in Widnows enthalten. | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| in Windows enthalten | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| https://www.microsoft.com/de-de/microsoft-365/onedrive/download | |

| Bewertung: | 9 von 10 |

| 480 | |

Open-Shell 4.4.196

|

Open-Shell | |

| 4.4.196 | |

| Alternatives Startmenü/Taskleistenfunktionen (früher: Classic Shell). Für Server ist der Einsatz risikoreich, da die Stabilität des Betriebssystem gefährdet ist und Sicherheitslücken entstehen können. Bitte deinstallieren. | |

| Open Shell Project | |

| support@openaudit.org | |

| – | |

| GPL-Lizenz, kostenfrei | |

| bitte deinstallieren | |

| Github | |

| Bewertung: | 1 von 10 |

| 579 |

Media Player Classic Home Cinema 2.4.3

|

Media Player Classic Home Cinema | |

| 2.4.3 | |

| Open Source Media Player mit vielen Funktionen und Weiterentwicklungen gegenüber dem Microsoft Media Player. Besser ist jedoch VLC Media Player (Videolan Projekt). Bitte daher entfernen. Das Projekt wird auf Github weiterentwickelt, wer keinen Videolan VLC möchte, kann MPCHC von dort verwenden | |

| MPC Home Projekt | |

| support@mpc-hc.org | |

| – | |

| GPL-Lizenz, kostenfrei | |

| bitte deinstallieren | |

| Internet | |

| https://github.com/clsid2/mpc-hc/releases | |

| Bewertung: | 1 von 10 |

| 594 |

RVTools wurden kompromittiert

Am 13 März 2025 wurde von Sicherheitsexperten entdeckt, dass die beliebten RVTools 4.7.1 mit Malware verseucht wurden. Hacker hatten vermutlich am 12. Mai 2025 die Methode Supply Chain Attack“ angewendet und die version.dll im Installationspaket kompromittiert.

RVTools ist eine Software, um vmware zu dokumentieren und die Auswertungen in Excel auszugeben.

Was ist zu tun? (Insbesondere wenn Sie in den letzten Wochen die RVTools heruntergeladen haben): Prüfen Sie bitte die Installationsdatei rvtools4.7.1.msi, ob diese den korrekten Hashwert hat. Idealerweise ist dafür 7-Zip installiert. Klicken Sie dann mit der Rechten Maustaste auf die .msi, dann 7-ZIP, CRC-SHA, SHA-256:

Name: RVTools4.7.1-vmwaredoku.msi

Größe: 8377856 Bytes : 8181 KiB

SHA256: 0506126bcbc4641d41c138e88d9ea9f10fb65f1eeab3bff90ad25330108b324cErscheint dieser Hashwert und die hier genannten Eckdaten, ist alles ok.

Wenn nicht, entfernen Sie bitte alle installierten Versionen und lassen mit Defender und anderen Online-Virenscannern die Systemumgebung überprüfen. Insbesondere sollte dort Augenmerk auf Ausführungen der „version.dll“ in Installations- und Benutzerverzeichnissen gelegt werden.

Grundsätzlich gilt: Wenn bei einem Software-Download ein SHA-256 Hashwert angegeben wird, Downloads damit gegenzuprüfen. Das ist keine 100%ige Sicherheit, aber ein Stück weit sicherer. Achten Sie bei den RVTools darauf, dass diese immer von https://robware.net heruntergeladen werden und nicht über andere Portale.

RVTools 4.7.1.0

|

RVTools | |

| 4.7.1.0 | |

| Achtung: Am 13.5.25 wurde die Site robware.net gehackt. Prüfen Sie, ob der Hashwert Ihres DownIloads: | Größe: 8377856 Bytes : 8181 KiB SHA256: 0506126bcbc4641d41c138e88d9ea9f10fb65f1eeab3bff90ad25330108b324c | ist. Ansonsten ist die Software deal zur Dokumentation von vmware vsphere Umgebungen. Listet VMs und Hosts mit vielen Informationen auf und erstellt eine Exceltabelle mit mehreren Registern und vielen Details zur Umgebung. Download direkt von der Seite des Autors möglich. Nur Original bei robware.net – | |

| Rob de Veij | |

| – | |

| – | |

| kostenfrei auch kommerziell | |

| im Installationspaket | |

| Server | |

| Internet | |

| Deploy | |

| https://robware.net | |

| JA Link geprüft am: Di 20.05.2025 | |

| Bewertung: | 6 von 10 |

| 538 |

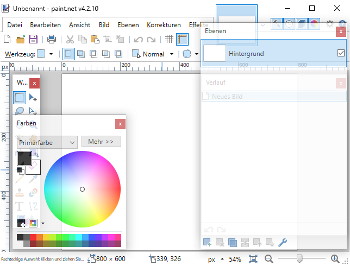

Paint.NET 5.1.8

|

|

|

Paint.NET | |

| 5.1.8 | |

| Bildbearbeitung, beherrscht Photoshop-Funktionen wie Layer, viele Dateitypen (File Extensions aus dem PDN Forum). Effekte und Dateitypen aktualisiert. Kann Photoshop PSD-Dateien verarbeiten. Desktop-Variante nehmen, da Microsoft Store-App kostenpflichtig ist. Alte Version bitte vorher deinstallieren. Repack aus der Portable Version 64-Bit (Download unten im Link), verwendet nun .net Framework 6 (enthalten). Website: getpaint.net. Bugfix Release. libwebp-bibliothek gesichert. | |

| dotnet LLC | |

| support@getpaint.net | |

| – | |

| kostenfrei auch kommerziell | |

| im Installationspaket | |

| Server | Client oder AVD | |

| Github | |

| Deploy, Repack | |

| https://github.com/paintdotnet/release/releases | |

| JA Link geprüft am: Di 20.05.2025 | |

| Bewertung: | 10 von 10 |

| 168 | |

DisplayLink Graphics 11.7.5026.0

|

|

|

DisplayLink Graphics | |

| 11.7.5026.0 | |

| Software und Treiber für Dockingstationen. Viele USB3 und Thunderbolt-Dockingstations (z. B. von Raidsonic, Targus) nutzen den Displaylink Chipsatz. Windows 10 erkennt ihn und installiert einen eigenen Treiber, der extrem langsam und nicht performant ist. So liefert die Netzwerkkarte nur rund 300MBit. Mit dem Chip-Hersteller (Synaptics) Treiber und der Einstellungen-Software von DisplayLink (R) wird die Verbindung und das Bild selbst bei Anschluss eines UHD Geräts flüssig. | |

| Synaptics Inc | |

| support@displaylink.com | |

| 0800 328 077 | |

| kostenfrei auch kommerziell | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy | |

| https://www.displaylink.com/downloads/windows | |

| Bewertung: | 8 von 10 |

| 392 | |

PowerToys 0.91.1

|

PowerToys | |

| 0.91.1 | |

| Die Microsoft PowerToys sind eine Zusammenstellung von Werkzeugen zum Anpassen von Windows und zur Erleichtern von Batchaufgaben. Sie erfordern die aktuelle .net Desktop Runtime. | |

| Microsoft | |

| https://learn.microsoft.com/de-de/windows/powertoy | |

| – | |

| kostenfrei auch kommerziell | |

| im Installationspaket | |

| Internet | |

| https://github.com/microsoft/PowerToys/releases/ | |

| Bewertung: | 4 von 10 |

| 1813 |

Remote Desktop Connection Manager 3.1

|

|

|

Remote Desktop Connection Manager | |

| 3.1 | |

| auch RDCMan. Konsole zum Verwalten von RDP-Verbindungen durch Administratoren. Nach Einstellung des Projekts März 2020 nun von Microsoft Sysinternals weiterentwickelt, Sicherheitslücken entfernt. Erstellt RDG-Dateien, zeigt Thumbnails der Serverkonsolen, Einstellungen werden vererbt. Kennwort Hashwert kann in Steuerdatei verschlüsselt gespeichert werden. Schlanke Alternative zum mRemote NG.Auch für Azure Server geeignet. | |

| Microsoft | |

| support@microsoft.com | |

| 0800 808 8014 | |

| kostenfrei auch kommerziell | |

| im Installationspaket | |

| Client oder AVD | |

| Internet | |

| Deploy, Repack | |

| https://docs.microsoft.com/en-us/sysinternals/downloads/rdcman | |

| JA Link geprüft am: Mo 19.05.2025 | |

| Bewertung: | 10 von 10 |

| 420 | |

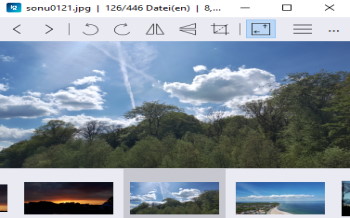

ImageGlass 9.3.2.520

|

|

ImageGlass | |

| 9.3.2.520 | |

| Classic Version 8.12.4.30 war die letzte echte Portable Version. Leider ist dort seit Juli 2024 in der enthaltenen .net Runtime eine DDOS Sicherheitslücke offen. Version 9 benötigt .net Desktop Runtime 8 und edge Webview2 zusätzlich und läuft in RDS/AVD Umgebungen langsamer. Daher nicht empfohlen! Version 8 wird leider seit Mai 2024 nicht weiterentwickelt. Eine Alternative ist das OpenSource Produkt NOMACS. | |

| ImageGlass Projekt | |

| – | |

| – | |

| GPL-Lizenz, kostenfrei | |

| im Installationspaket | |

| bitte deinstallieren | |

| Github | |

| https://imageglass.org/news | |

| Bewertung: | 1 von 10 |

| 251 | |