Inhaltsverzeichnis

- Warum ein IT-Sicherheitscheck nach BSI-Standards unverzichtbar ist 2 - 5

- Temperatur in Server- und Technikräumen 6 - 7

- NIS2 – Sicherheits-Richtlinie ab März 25 8 - 12

- BSI Tipps nicht nur vor dem Urlaub 13

- IT-Sicherheit – erhöhtes Risiko von Cyberangriffen 14 - 16

- BSI Maßnahmenkatalog Ransomware 17

- Kennworte regelmäßig ändern? Nein! 18 - 20

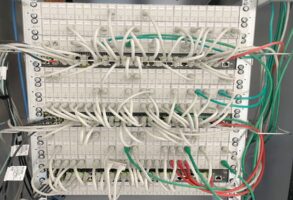

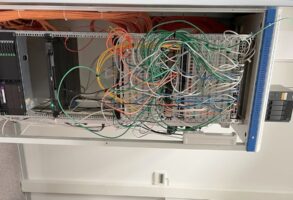

- Fotos: Serverräume 21

- Kennwort-Sicherheit mangelhaft? 22 - 23

Warum ein IT-Sicherheitscheck nach BSI-Standards unverzichtbar ist

Cyber-Angriffe nehmen zu – sind Sie vorbereitet?

Die Zahl der Cyberangriffe auf Unternehmen steigt jedes Jahr drastisch. Hacker nutzen modernste Methoden, um Netzwerke, Systeme und Datenbanken zu kompromittieren. Ein veralteter Sicherheitsstatus ist dabei ein gefundenes Fressen.

Die gute Nachricht: Mit einem IT-Sicherheitscheck nach BSI-Standards können Sie diese Risiken aktiv minimieren – bevor Schaden entsteht.

Warum ein Audit unverzichtbar ist

- Sicherheitslücken schließen: Wir decken Schwachstellen auf, die für Sie oft unsichtbar bleiben.

- Compliance sicherstellen: Viele Branchen unterliegen regulatorischen Vorgaben. Mit einem Audit sind Sie auf der sicheren Seite.

- Kosten sparen: Ein erfolgreicher Cyberangriff verursacht Schäden in Millionenhöhe. Ein Audit kostet nur einen Bruchteil davon.

- Vertrauen stärken: Zeigen Sie Kunden, Partnern und Behörden, dass IT-Sicherheit bei Ihnen höchste Priorität hat.

Achtung: Ihr letztes Audit liegt länger als 12 Monate zurück?

…oder Sie haben noch nie einen IT-Sicherheitscheck durchführen lassen? Dann handeln Sie jetzt.

BSI-Standards werden regelmäßig aktualisiert – neue Risiken und Angriffsmethoden erfordern neue Prüfungen. Ein Audit, das älter als ein Jahr ist, kann Ihr Unternehmen in falscher Sicherheit wiegen. Wer nicht handelt, läuft Gefahr:

- Opfer von Datendiebstahl oder Ransomware zu werden

- rechtliche Konsequenzen und Bußgelder zu riskieren

- massive Image- und Vertrauensverluste zu erleiden

Ihr Weg zur Sicherheit

Unser IT-Sicherheitscheck nach BSI-Standards bietet Ihnen:

- Eine praxisnahe Analyse Ihrer IT-Sicherheitslage

- Klare Handlungsempfehlungen für sofortige Verbesserungen

- Einen verständlichen Prüfbericht als Nachweis für Management, Kunden und Partner

Handeln Sie, bevor es zu spät ist!

Jeder Tag ohne aktuellen Sicherheitscheck erhöht Ihr Risiko. Lassen Sie uns gemeinsam sicherstellen, dass Ihr Unternehmen bestmöglich geschützt ist.

Beauftragen Sie Ihren aktuellen IT-Sicherheitscheck jetzt. Hier Angebot, Preis und Details:

Für bestehende Kunden ‒ Warum Folgeaudits notwendig sind

Wenn Sie bereits vor mehr als einem Jahr einen IT-Sicherheitscheck nach BSI-Standards durchgeführt haben, heißt das nicht, dass Sie jetzt sicher sind. Im Gegenteil: Die IT-Landschaft verändert sich ständig, und was vor 12 Monaten noch ausreichend war, kann heute erhebliche Risiken bergen. Deshalb sind regelmäßig Folgeaudits essenziell – und sie bringen wichtige Vorteile.

Warum ein Audit, das älter als 12 Monate ist, nicht mehr reicht

- Neue Bedrohungen & Angriffs-Muster

- Cyberkriminelle entwickeln ständig neue Methoden (z. B. Ransomware-Varianten, Zero-Day-Schwachstellen, Social Engineering, künstliche Intelligenz als Angriffswerkzeug). Was vor einem Jahr noch unbekannt war, ist heute möglich.

- Software, Firmware, Betriebssysteme usw. erhalten regelmäßig Updates oder Patches – neue Schwachstellen tauchen auf.

- Änderungen in der Infrastruktur / im Betrieb

- IT-Systeme wachsen oder verändern sich: Neue Applikationen, neue Nutzer, Veränderung im Netzwerk, neue Cloud-Dienste, Home-Office, mobile Endgeräte etc.

- Hardware-Alterserscheinungen oder Konfigurationsdrift (d.h. dass Systeme über die Zeit von der ursprünglichen sicheren Konfiguration abweichen).

- Gesetzliche Anforderungen und Standards entwickeln sich weiter

- BSI-Standards, Datenschutzgesetzgebungen (z. B. DSGVO), branchenspezifische Regelwerke werden aktualisiert.

- Anforderungen an Audits, Nachweisführung, Dokumentation u.a. werden verschärft.

- Compliance & Haftung

- Wenn ein Audit zu alt ist, bestehen Lücken in der Nachweisführung im Falle eines Cybervorfalls.

- Versicherungen könnten Forderungen ablehnen oder reduzieren, wenn kein aktueller Prüfungsnachweis vorliegt.

- Vertragsbeziehungen mit Kunden oder Partnern setzen oft einen aktuellen Security-Status voraus.

Nutzen von regelmäßigen Folgeaudits

- Aktuelle Risikobewertung

Ein Folgeaudit zeigt neue Risiken auf, die vorher nicht existierten oder noch nicht berücksichtigt wurden. So lässt sich gezielt vorsorgen. - Proaktive Sicherheitsverbesserungen

Nicht erst reagieren, wenn etwas passiert, sondern kontinuierlich optimieren: Sicherheitspatches, Schulungen, Anpassungen in der Architektur. - Stärkung des Vertrauens & Wettbewerbsvorteil

Ein modernes, regelmäßig geprüften Sicherheitsniveau ist auch ein Vertrauenssignal nach außen: Kunden, Investoren, Partner sehen, dass Sicherheit gelebt wird. - Kosteneinsparung langfristig

Schäden durch Sicherheitsvorfälle sind oft exponentiell teurer als regelmäßige Kontrollen. Auch weil Folgeaudits helfen, Schwachstellen früh zu erkennen und zu schließen. - Vorbereitung auf externe Kontrollen oder Notfälle

Behörden, Aufsichtsorgane, Auditoren (z. B. bei ISO / TISAX / NIS2) erwarten aktuelle Nachweise. Auch im Falle eines Incidents – z. B. Datenschutzverletzung ‒ ist ein aktuelles Audit ein wichtiger Teil der Reaktionsfähigkeit.

Empfehlungs-Intervall und Vorgehensweise

- Auditrhythmus

Viele Organisationen wählen einen jährlichen Folgeaudit. In besonders riskanten Umgebungen (z. B. kritische Infrastrukturen, stark regulierte Branchen) kann auch ein Halbjahres-Audit sinnvoll sein. - Scope prüfen und ggf. erweitern

Beim Folgeaudit nicht einfach alles gleich lassen – prüfe, ob zusätzliche Komponenten (neue Applikationen, Services, Endgeräte) aufgenommen werden müssen. - Bericht sorgfältig analysieren und Maßnahmen umsetzen

Ein Audit allein hilft wenig, wenn die identifizierten Schwachstellen nicht behoben werden. Ein klarer Maßnahmenplan, Priorisierung & Verantwortlichkeiten sind essenziell. - Dokumentation und Nachverfolgung

Alle Befunde und Maßnahmen sollten dokumentiert werden (z. B. wer macht was bis wann). Bei späteren Prüfungen oder Vorfällen kann das entscheidend sein.

Temperatur in Server- und Technikräumen

Die #Temperatur im Serverschrank nicht außerhalb des Temperaturbereichs von 18°C bis 24°C liegen.

Auch wenn moderne Server ein verbessertes Abwärmekonzept (wie FUJITSU Cool-Safe) haben, sind nicht alle anderen technischen Geräte immer auf dem neusten Stand, sondern bis zu 6 Jahre alt (oder sogar älter).

Daher sind Server-Hersteller-Empfehlungen, die Server bei 25-27 °C zu betreiben, mit Vorsicht zu betrachten.

Das #BSI empfiehlt keine konkreten Werte, schreibt aber, dass ausreichend Kühlleistung gemessen an der Wärmeleistung der Server vorhanden sein muss, um sicheren Dauerbetrieb der Geräte zu erreichen.

Die Luftfeuchtigkeit sollte bei etwa 45-55% liegen.

Aus Energie-Effizienz-Gründen haben sich de Werte 22°C bei 50% relativer Luftfeuchte etabliert.

Bei dieser Temperatur (messbar und dokumentiert als „Ambient“ im FUJIUSU IRMC oder HP ILO) arbeiten Netzwerkgeräte optimal und haben eine lange Lebensdauer.

(Hintergrund: Muss mehr warme Abluft von den elektronischen Komponenten abgeführt werden, drehen die Lüfter mit bis zu Maximaldrehzahl. Vergleichbar mit einem Turbolader im Auto, der ständig unter Vollast läuft und daher schneller defekt ist.

Elektronische Geräte erzeugen Wärme. Sofern die Wärmeableitung nicht ausreicht und die Luft nicht entweichen kann, sondern sich im Schrank staut, kann es zur Überhitzung kommen. Die Temperatur hat einen direkten Einfluss auf die Leistung und Zuverlässigkeit Ihres Servers und anderer Netzwerkgeräte wie Telefonanlagen, Switches, Router, USV).

Zu hohe Temperaturen können zu Störungen und Ausfällen führen. Eine Temperatur ab 30°C verdoppelt die Ausfallrate. Und ab 40°C ist die Gefahr 4-mal so groß. Zudem können hohe Temperaturen dauerhafte Schäden an den Geräten verursachen.

NIS2 – Sicherheits-Richtlinie ab März 25

Die #NIS2 ist Nachfolger der NIS1 EU-Richtlinie und betrifft die Anforderung, gewisse IT-Sicherheitsstandards zu erfüllen, da ansonsten empfindliche Bußgelder verhängt werden.Während die derzeit in deutsches Recht umgesetzte NIS1 nur große Unternehmen und Firmen im Bereich kritischer Infrastrukturen betraf, ist NIS2 auch auf mittelständische und kleine Unternehmen ausgeweitet.

#Wichtig – So ist ein mittelständischer Betrieb mit mehr als 50 Mitarbeitern oder/und 10 mio Euro Bilanzsumme, der Lebensmittel produziert oder damit handelt oder mit Chemikalien (z.B. Pflanzenschutz) handelt, von der NIS2 betroffen.

Die Umsetzung der EU-Richtline in deutsches Recht (NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz NIS2UmsuCG) muss bis zur Umsetzung des Gesetzes erfolgen. Der aktuelle Entwurf ist beim BMI einsehbar.

Änderungen nach nationaler Umsetzung des Gesetzes

Experten schätzen, das die Verabschiedung als Gesetz entweder zum 1.1.2025 erfolgt, oder aber schon nach der Sommerpause des Bundesrates zum Oktober 2024. Das BSI spricht dann von einer Toleranzzeit von drei Monaten, in denen eine Registrierung nachgeholt werden kann. Derzeit kann man sich beim BSI aber nur für KRITIS1 (besonders wichtige Unternehmen) registrieren. Die genaue Verfahrensweise, wie es endgültig sein wird, ist abzuwarten.

Das BSI schreibt dazu: „[…] Bitte beachten Sie dazu aus den FAQ zu NIS2 (https://www.bsi.bund.de/dok/nis-2-faq) die Antwort zur Frage „Mein Unternehmen erfüllt die Kritierien, um als besonders wichtige (essential entities) oder KRITIS-Betreiber oder wichtige Einrichtung (important entities) zu gelten. Welche Pflichten sind zu erfüllen?“ Hier insbesondere der Hinweis: „Zu den exakten Regelungen eines zukünftigen BSI-Gesetzes kann erst nach Umsetzung der NIS-2-Richtlinie der EU und Abschluss des Gesetzgebungsverfahrens Auskunft gegeben werden. Nach Verabschiedung eines geänderten BSI-Gesetzes zur Umsetzung der NIS2-Richtlinie der EU wird das BSI konkrete Hinweise zu den einzelnen Pflichten und Maßnahmen geben.“

Wer ist betroffen?

Zählt deren Branche zur kritischen Infrastruktur, sind auch Kleinunternehmen betroffen. Neu ist, dass auch für andere Geschäftszwecke Unternehmen, die mehr als 50 Personen beschäftigen und Jahresumsatz bzw. Jahresbilanz 10 Mio. EUR übersteigt, unter die NIS2 fallen. Neu ist auch die Unterscheidung von „wesentlichen“ (wie bisher KRITIS mit erweiterten Kriterien) und „wichtigen“ Unternehmen. Die Einstufung hat Einfluss auf die Höhe der Bußgelder.

[] mindestens 50 Mitarbeiterinnen und Mitarbeitern.

[] einem Jahresumsatz und einer Jahresbilanz von über 10 Mio. Euro.

[] oder (KRITIS) einem Jahresumsatz >50 mio und einer Jahresbilanz von über 43 mio.und einer Tätigkeit aus den Folgenden:

[] Herstellung, Produktion und Vertrieb von Chemikalien.

(für TGH/Stahl/Baustoffe/Raiffeisen: WD40, Lacke, Rarben, Pflanzenschutz, Synthetiköle, Bohremulsion…).

[] Lebensmittelproduktion, -verarbeitung und -Vertrieb.

(für BÄKOs, Fleischer: Artikel außer Verpackung und non-food).

[] Energie (Elektrizität, Fernwärme, Erdöl, Erdgas, Wasserstoff).

[] Produktion (Herstellung von Medizinprodukten, Maschinen, Fahrzeugen).

[] Gesundheit (Gesundheitsdienstleister, EU Labore, Medizinforschung, Pharmazeutik, Medizingeräte).

[] Transport (Luftverkehr, Schienenverkehr, Schifffahrt, Straßenverkehr).

[] Bankwesen (Kreditinstitute).

[] Finanzmarktinfrastruktur (Handelsplätze).

[] Digitale Infrastruktur (Internet-Knoten, Cloud Provider, Rechenzentren, Elektronische Kommunikation).

[] Digitale Anbieter (Marktplätze, Suchmaschinen, soziale Netzwerke).

[] Post- und Kurierdienste.

[] Forschung.

[] Weltraum (Bodeninfrastruktur).

[] Öffentliche Verwaltungen.

[] Trinkwasser (Wasserversorgung).

[] Abwässer (Abwasserentsorgung).

[] Abfallwirtschaft (Abfallbewirtschaftung).

Was ist zu tun?

BSI Betroffenheit prüfen

Das #BSI hat im Juli 2024 ein vorläufiges (vorbehaltlich Änderungen bei Gesetzeslegung) Prüf-Tool – veröffentlicht, mit dem Sie ermitteln können, in welchen Bereich und Kreis Sie im Rahmen NIS2 betroffen sind

Weitere Schritte

#Wichtig – da zu erwarten ist, dass die EU-Richtlinie weitgehend unverändert in deutsches Recht umgesetzt wird, prüfen Sie, anhand der Richtlinie, ob Sie zu den Betroffenen gehören, indem Sie in der Richtlinie nachlesen, ob die genannten Kriterien für Sie zutreffen.

Wenn ja, ist die Vorgehensweise leider nicht geregelt, da in der Richtlinie (ähnlich wie bei der DSGVO) keine konkreten Maßnahmen beschrieben sind, die man anhand einer zu erstellenden Checkliste abarbeiten oder prüfen kann.

Dennoch müssen bei den genannten Anforderungen mindestens ausgewählte Themen der BSI Grundschutz-Standards 200-1 und -2 UND eine Risikoanalyse mit Notfallplan (BSI-Standards 200-3 und -4) betrachtet und dokumentiert sein.

Bei genossenschaftlich geprüften Unternehmen kommen dann noch die ISA DE 315 (Prüfung durch die Wirtschaftsprüfer) dazu. Die Pflichten umfassen somit technische (auf dem aktuellen Stand der Technik) und organisatorische Maßnahmen (Awareness-Schulungen), ein Reporting (Meldung von Verstößen ähnlich der DSGVO) und Verhaltensregeln im Fehlerfall.

Darüber hinaus müssen regelmäßige Audits sicherstellen, dass die Maßnahmen erfüllt sind. Man geht im „best practice“ von jährlichen Audits aus.

Zusätzlich ist von einem Meldesystem (MDR) die Rede. Meldungen von Vorfällen an BSI und die Meldebehörden können manuell, müssen aber im Rahmen der gesetzten Fristen kurzfristig erfolgen. Einige Drittanbieter wie die Telekom bieten auch ein MDR-System in der Cloud an, das Vorfälle erkennen und Meldungen automatisieren soll.

Registrierung im BSI Meldeportal

Während sich derzeit nur KRITIS Unternehmen im Meldeportal registrieren müssen, ist zu erwarten, dass auch der erweiterte Kreis unter NIS2 innerhalb von 24 Stunden eine Erstmeldung abgeben muss und innerhalb von 72 Stunden die Meldung. Dazu wird man sich in einem BSI-Portal registrieren müssen. Genauere Details wird das BSI nach Verabschiedung des Gesetzes bekannt geben.

Checkliste des BSI

Das Bundesamt für Sicherheit in der Informationstechnik hat eine Checkliste, was zu tun ist, veröffentlicht:

Beispiele für Verstöße

- Internetzugang durch eine Firewall der ersten Generation oder nur einen Router

- keine 2-Faktor-Authentifizierung für administrativen Zugriff auf Online- und Clouddienste und/oder Webseiten, auf denen Geld bewegt wird

- Personal ist nicht Umgang mit IT-Risiken (nachweislich) geschult

- kein Konzept im Umgang mit Ransomware und Verschlüsselungsschadsoftware

- Kein Meldewesen bei erkannten Vorfällen

Wo steht mein Unternehmen bei den Mindestanforderungen?

Mit unserem IT-Sicherheitscheck und anschließender Risikoanalyse mit Notfallplan werden einige der im Standard erklärten Ziele überprüft und Maßnahmen zur Erfüllung beschrieben. Die BSI Grundschutz-Themen bilden dabei eine „best practice“ Auswahl der wichtigsten Anforderungen der NIS2-Direktive ab.

Eine NIS2-Compliance Überprüfung und Themen wie die Betrachtung/Beurteilung der Risiken aus Sicht der Geschäftsleitung wird durch unseren Partner AWADO angeboten. Bereits in unseren beiden Analysen ermittelte Ergebnisse werden dabei von der AWADO berücksichtigt. Für das Angebot wenden Sie sich bitte direkt an die AWADO.

Fazit

Ähnlich wie 2018 bei der DSGVO gilt auch hier. Lassen Sie sich von Ihrem Fachanwalt beraten. Der hier erstellte Artikel dient nur zu Ihrer Information und stellt eine Möglichkeit dar, einen Mindestschutz zu erreichen. Erst mit Verabschiedung des Gesetzes wird NIS2 in deutsches Recht umgesetzt, jeder sollte sich aber schon jetzt Gedanken zur Umsetzung machen.

Unabhängig davon, ob Sie unter die genannten Unternehmen fallen, sind die Erfüllung wichtiger Themen aus dem BSI Grundschutz und der Notfallplan auch für kleinere Unternehmen bei Mängeln häufig Grund von Versicherungen, die Leistungen im Schadenfall zu kürzen. Auch Ratings von Banken bei der Kreditvergabe sind davon abhängig.

- Lassen Sie unseren IT-Sicherheitscheck (BSI) und anschließende Risikoanalyse mit Notfallplan (BSI) für Ihr Unternehmen durchführen, um den Ihren Ist-Zustand zu ermitteln eine Gap-Analyse einiger Anforderungen nach „best practice“ aus den Standards zu analysieren.

- Beauftragen Sie den „NIS2 Compliance Check“ bei der AWADO, um die NIS2-Compliance und die Betrachtung aus der Perspektive eines Vorstandes zu erhalten.

BSI Tipps nicht nur vor dem Urlaub

In einem aktuellen Twitter-Post gibt das Bundesamt für #Sicherheit in der Informationstechnik, kurz #BSI Tipps zur Vorbereitung der digitalen und social Umgebung vor dem Urlaub:

Zitat: „Überprüft die Privatsphäre-Einstellungen eurer Social-Media-Accounts

Schaltet Standortinformationen nur ein, wenn ihr sie braucht

Macht ein Backup eurer Daten und speichert eine Kopie auf einem externen Datenträger

Schützt elektronische Geräte mit einem sicheren Passwort oder PIN-Code

Installiert alle Updates auf euren Geräten“https://twitter.com/BSI_Bund

Diese Empfehlungen kann man nicht nur vor den Ferien beherzigen, sondern grundsätzlich. Da es eher selten vorkommt oder unerwünscht ist, den Laptop mit in den Urlaub zu nehmen und das „Dienstabteil“ im Handy geschlossen/inaktiv sein sollte, werden dienstliche Telefone bei erlaubter privater Nutzung gern verwendet.

Gerade hier sollte die Sicherheit auch ganz oben angesiedelt sein. Denn obwohl in den meisten Fällen die Datenbereiche strikt getrennt sind, ist dennoch die Hardware bei einem Angriff kompromittiert und private Daten verloren.

Für Ihre Mitarbeitenden hat die Redaktion ein kleines Quiz zur Selbsteinschätzung vorbereitet. Hier können sie sich selbst testen, wie gut und sicher sie mit dem Thema umgehehen.

IT-Sicherheit – erhöhtes Risiko von Cyberangriffen

derzeit verweisen Verbände auf ein Schreiben vom Verfassungsschutz Baden-Württemberg: „Warnung Kritischer Infrastrukturen vor dem Hintergrund der aktuellen Entwicklungen im Ukrainekonflikt“, in dem der Verfasser #Bedrohungen auflistet und Handlungsempfehlungen gibt.

Grundsätzlich ist festzustellen, dass die Zielgruppe des Schreibens nicht das klassische Handelsunternehmen ist, sondern die zur kritischen Infrastruktur gehörenden Energieversorger, Krankenhäuser, IT-Rechenzentren, Behörden und Verwaltungen.

Dennoch gelten die im Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI Standard 200-1) für die aktuelle weltpolitische Lage genau wie vor dem Krieg. Einzig das Risiko, angegriffen zu werden ist deutlich erhöht. Die Grundsätze der verwendeten Angriffsmethoden und die Maßnahmen, sich dagegen zu schützen, sind auch die gleichen wie vorher (DDOS-Angriffe, Verschlüsselungstrojaner und Ransomware). Das höchste Risiko besteht dabei durch die Mitarbeitenden. Organisatorische Maßnahmen können durch technische Aktualität ergänzt werden, es wird immer ein Restrisiko bleiben.

Ist Ihr Systemkoordinator zertifiziert und die Ausbildung nicht älter als 2 Jahre?

Unternehmen, die Systemkoordinierende zertifiziert haben, kennen aus der Schulung und Zertifizierung, welche Pflichtaufgaben selbst oder durch externe Dienstleister übernommen werden müssen.

Kunden ohne zertifizierte Syskos (oder wo die Zertifizierung älter ist als 2 Jahre) sollten eine Nachschulung beauftragen oder müssen sich das Wissen selbst aneignen. Dabei unterstützen die Inhalte des technischen und IT-Sicherheits-GWS BLOG (aka. Sysko-Portal oder tech-nachrichten.de).

- Wenn Sie noch keine Basis-Schulung absolviert haben, können Sie die 2-tägige Remote-Schulung hier beauftragen.

- Für die Auffrischungs-Schulung (Basis-Zertifizierung liegt mehr als 2 Jahre zurück) ist der Schulungsumfang (ebenfalls Remote) im Rahmen von ca. 6h und hier zu beauftragen

Ihren Erfüllungsgrad zum #BSI #Grundschutz dokumentieren wir im IT-Sicherheitscheck (1 Tag Remote mit der Unterstützung Ihrer Systemkoordinierenden) und schlagen Maßnahmen vor, wie Sie bei Mängeln reagieren können.

Jedes Unternehmen muss einen IT #Notfallplan haben, der die Risiken einschätzt und Maßnahmen im Störfall beschreibt. Notfallplan und Risikoanalyse: Haben Sie einen aktuellen und dokumentierten Notfallplan mit Risiko-Analyse? Das Produkt setzt einen IT-Sicherheitscheck voraus und kann hier beauftragt werden.

Beispiele für Handlungsempfehlungen und Must-Haves (nach BSI-Grundschutz)

- IT-Infrastruktur: Sind alle Router, Firewalls, Switches, Kameras, Server, IRMC, USVs, NAS-Geräte, Drucker und andere Geräte mit einer aktuellen Hersteller-Firmware ausgestattet?

- Firewall: Setzen Sie eine Firewall der aktuellen Generation mit SSL-Interception, Advanced Threat Protection, Content-Analyse auf den gesamten ein- und ausgehenden Traffic, zwei integrierten Gateway Virenscannern ein?

- Software: Microsoft Windows: Sind alle Server und Endgeräte mit Microsoft Windows Betriebssystemen auf dem aktuellen Stand (Sicherheitslevel vom letzten Patchtag)

- Software: Linux: Wenn Sie Linux-Server einsetzen – wird eine aktuell unterstützte LTS Variante eingesetzt (z.B. Ubuntu 18.04) mit allen Sicherheitspatches?

- Software: Anwendungen: Haben alle Anwendungen die aktuellen Sicherheitspatches? (Beispiele: Acrobat Reader, 7-ZIP, BGInfo, RDCMAN, Notepad++, weitere Tools

- Software: Browser: Setzen Sie ausschließlich Google Chrome für Enterprise in der aktuellen Version und Microsoft Edge für Enterprise, beide mit aktivierten Gruppen-Richtlinien ein, mit Google Chrome für Enterprise als Standardbrowser (schnellere Aktualisierung gegen Sicherheitslücken)

- Organisation, physischer Zugriff und Datenschutz: Sind alle Mitarbeiter im Umgang mit der IT insbesondere mit den Gefahren und aktuellen Bedrohungen geschult, Zugriffe eingeschränkt und dokumentiert?

BSI Maßnahmenkatalog Ransomware

Das Bundesamt für Sicherheit in der Informationstechnik, kurz #BSI hat einen neuen Maßnahmenkatalog zum präventiven Schutz gegen Verschlüsselungs-Trojaner veröffentlicht. Das Dokument ist als Ergänzung zum BSI-Grundschutz zu verstehen und ersetzt diesen nicht.

Maßnahmenkatalog gegen Ransomware

BSI-Website

Kennworte regelmäßig ändern? Nein!

Ich habe all meine Passwörter in -general error- geändert, so sagt mir mein Rechner wie es lautet wenn ich es vergessen habe.

Volksmund, Witze

Vorschriften

Was bereits (wir berichteten in diesem Artikel darüber) das NIST, die amerikanische Normungsbehörde und Studien mehrerer internationaler Universitäten vor Jahren herausgefunden haben, wird nun auch vom Bundesamt für Sicherheit in der Informationstechnik – kurz #BSI empfohlen.

In der aktuellen Version des Grundschutz-Kompendiums wurde im Kapitel zur Regelung des Passwortgebrauchs (ORP.4.A8) die Empfehlung, Kennwörter regelmäßig zu ändern, entfernt. #Kennwörter müssen demnach nur kurzfristig geändert werden, wenn sie verbrannt sind bzw. in falsche Hände geraten sind. Ebenso wenn ein Mitarbeiter aus dem Unternehmen ausscheidet.

Ein sicheres Kennwort kann man bedenkenlos über Jahre hinweg nutzen. Das regelmäßige Ändern führt eher dazu, dass man diese beispielsweise nach einem Schema (Kennwort1, Kennwort2 usw.) erzeugt.

Anwendung in der Praxis

Wer weiter Kennwörter nutzt, beherzigt am Besten die folgenden Regeln:

- Die Richtlinie zur regelmäßigen Kennwort-Änderung entfernen

- Kennwort-Regeln: Mindestlänge 8 Zeichen (für Admin-Konten 12 Zeichen empfohlen, für Benutzerkonten 10 Zeichen), Kleinbuchstaben, Großbuchstabe, Sonderzeichen

- [Anmerkung: Ein Kennwort aus mehreren unsinnigen Wörtern ist sicherer als ein Wort mit Sonderzeichen]

- Organisatorische Richtlinie erstellen und leben, dass bei Ausscheiden eines Mitarbeitendes alle seine Kennwörter überschrieben werden. Dies erfordert eine Dienstanweisung, die die ausschließlich dienstliche Nutzung der Mitarbeitende vorschreibt

Typische Kennwort-Vorkommen

- Active Directory bzw. Azure Active Directory – Anmeldung an der Windows Domäne, Office 365, Exchange Online

- Anmeldung an Web-Portalen (Internet-Seiten)

- Anmeldung am WordPress Webseiten Adminlogin. Es gibt ein kostenloses „Two-Factor“ Plugin, dass die Anmeldung mit MFA sichert.

- Anmeldungen, die Geld-Transaktionen ermöglichen (für diese Banking-Anmeldungen ist eine 2-Faktor-Authentifizierung zwingend vorgeschrieben)

- Active Directory bzw. Azure Active Directory – Anmeldung an der Windows Domäne, Office 365, Exchange Online, Teams, Sharepoint Online, Onedrive für Business (für diese Anmeldungen mit der Microsoft Entra-ID ist eine 2-Faktor-Authentifizierung zwingend vorgeschrieben)

Anmeldung an Web-Portalen

Anmeldungen, die Geld-Transaktionen ermöglichen (für diese Banking-Anmeldungen ist eine 2-Faktor-Authentifizierung zwingend vorgeschrieben)

Die 2-Faktor-Autenfizierung (MFA) ist, da, wo sie möglich ist, grundsätzlich zu empfehlen, da eine Kombination aus Smartphone und Rechner die Sicherheit bietet (etwas was ich weiß und etwas was ich habe), dass diese Kombination nur äußerst schwer hackbar ist. Microsoft bietet mit der Authenticator App eine Solche Lösung für alle Azure-Active Directory basierenden Portale.

Accounts werden nach 5 fehlerhaften Anmeldungen automatisch gesperrt.

Sobald die neue Kennwortrichtlinie aktiviert wird, müssen sämtliche Kennwörter geändert werden. Der Zeitpunkt wird entsprechend abgestimmt.

- Nutzen Sie gern im Sysko-Portal auch den Kennwort-Generator mit Prüfbericht:

- https://tech-nachrichten.de/kennwort-generator/

#Wichtig – Die 2-Faktor-Autentifizierung ist, da, wo sie möglich ist, grundsätzlich zu empfehlen, da eine Kombination aus Smartphone und Rechner die Sicherheit bietet (etwas was ich weiß und etwas was ich habe), das diese Kombination nur äußerst schwer knackbar ist. Microsoft bietet mit der Authenticator App eine Solche Lösung für alle Azure-Active Directory basierenden Portale. Lesen Sie dazu auch unseren BLOG-Artikel.

So kann beispielsweise bei Microsoft EntraID mit der passenden Lizenz beispielsweise mit „conditional Access“ die Geräte-ID, geografische Merkmale, ein Token, biometrische Merkmale wie Finger oder Gesicht oder ein Token benutzt werden, um sicherzustellen, dass der Zugriff auf vertrauliche Daten nicht fremd erfolgt.

Multi-Faktor im Detail

Sämtliche administrative, bestenfalls auch Benutzerkonten online (Azure Active Directory (Microsoft 365 (Exchange online, Office 365, Teams, Onedrive for Business, Sharepoint online, Teams, Defender…), Geschäftskonten, Azure-Portal )- Konten sollen mit „Multi Factor Authentication“ geschützt werden. Um sich vor einem Kennwort Verlust zu schützen, wird ein zusätzliches Authentifizierungsmerkmal genutzt (Microsoft Authenticator App für Google Android oder Apple IOS oder als SMS-Versand auf ein festzulegendes Handy).

Multifaktor sollte ausschließlich mit aktuellen Android- und IOS-Versionen und nur mit Dienst-Mobiltelefonien genutzt werden – oder aber mit Conditional Access und einem anderen zweiten Faktor.

So kann ein potenzieller Angreifer selbst mit dem bekannten Kennwort nicht auf das Konto zugreifen.

- Für Microsoft Konten im Office Portal und Azure ist die Einrichtung möglich und muss spätestens, wenn Microsoft sie erzwingt eingerichtet werden. (Security Pauschale für Microsoft 365, spezielle Einrichtung nach Aufwand)

Fotos: Serverräume

Sehen Sie #Fotos von Serverräumen oder Räume, wo Server untergebracht sind. Teilweise kurios oder historisch bedingt. Viele dieser Serverstandorte erfüllen nicht oder nur teilweise die Vorgaben des Bundesamtes für Sicherheit in der Informationstechnik #BSI. Statt einer Hardware-Ersatz-Investition und Bau oder Ausbau von Serverräumen mit ordnungsgemäßem Betrieb einer sicheren Datensicherung ist es überwiegend wirtschaftlicher, die Server bei Microsoft #Azure anzumieten. Der Cloud Readyness Check beurteilt die Voraussetzungen und macht Sie entscheidungsfähig.

Kennwort-Sicherheit mangelhaft?

Das Bundesamt für Sicherheit in der Informationstechnik gibt in den Grundschutz-Katalogen Anweisungen, wie Unternehmen ein Mindestmaß an Sicherheit erreichen können. Leider gibt es immer wieder Fälle, wo es Firmen mit den Kennwörtern nicht so ernst nehmen.

Kennwort-Klassen

Wir unterscheiden zwischen verschiedene Klassen von Kennwörtern (die Zahl in Klammern misst das Risiko durch Missbrauch):

- Benutzer-Kennwörter, die nur hausintern funktionieren (1)

- Benutzer-Kennwörter, die auch über das Internet eingegeben werden können (Exchange Web App, Push-E-Mail auf Smartphones, VPN-Zugang (3)

- Benutzer-Kennwörter mit Zugriff auf Lohn und Personaldaten (6)

- Geräte-Kennwörter mit Zugriff nur über das lokale Netzwerk (Switches, Kameras, Wartungsklappen der Server IRMC) (2)

- Administrative Kennwörter (Lokaler Server oder Domänenweit) (5)

- Dienste Kennwörter und Kennwörter in Softwareprodukten (Datensicherung, Warenwirtschaft, Archiv, Banking, Fahrerkarten, Zeiterfassung und viele mehr)

(4) - WLAN-Passphrases (7) – Hackmöglichkeit in Sende-Reichweite

des Access-Points

Ausgangs-Situation, Risiken, Verantwortung

Selbst wenn bei Neu-Einrichtung einer IT-Umgebung in allen Bereichen für sichere Kennwörter gesorgt ist, wird spätestens nach Abgang eines Mitarbeiters, vor allem, wenn es ein Administrator ist, eine Änderungsaktion aller ihm bekannten Kennwörter vorgeschrieben (damit weiterhin #BSI Grundschutz Minimum erreicht wird).

Im schlimmsten Fall einer über Jahre gewachsenen und immer wieder aktualisierten Umgebung sind aber noch die Werks-Kennwörter der Hersteller/Lieferanten aktiv.

Hersteller, Software-Lieferanten (damit auch wir) sind hierbei von der Haftung ausgeschlossen, da die Werks-Kennwörter zum Zeitpunkt der Kennwort-Setzung jeweils den aktuellen Anforderungen entsprechen oder die Empfehlung gilt, Werks-Kennwörter grundsätzlich zu ändern. Das Wissen um Umgang mit sicheren Kennwörtern ist auch im Lehrplan für die Sysko-Pflichtschulungen: https://tech-nachrichten.de/schulungsangebote/

Die operative Verantwortung über die Einhaltung der #Kennwörter liegt beim Systemkoordinator, gesamtverantwortlich ist die Geschäftsleitung.

Lösung und Kennwort Generator

Prüfen Sie als Administrator Ihre Kennwort-Situation. Haben Sie alle ihnen bekannten Kennwörter von Ihrem Vorgänger übernommen oder sind Kennwörter unsicher, besteht Handlungsbedarf.

Unser Kennwort-Generator hilft Ihnen beim Prüfen und Erzeugen:

Für die Benutzer-Kennwörter ist eine Mindest-Richtlinie gemäß den Microsoft Empfehlungen empfehlenswert. Darüber hinaus sollte über eine Arbeitsanweisung geregelt sein, dass Mitarbeiter bei Verlassen eines Arbeitsplatzes diesen Sperren (Win-L).

Für das Ausscheiden von Mitarbeitern muss eine Arbeitsanweisung mit allen notwendigen Details erstellt werden, um hier Risiken im Zuge der Kennwörter zu vermeiden.

Schließlich muss eine Dienstanweisung regeln, dass Hard/Software im Betrieb nur dienstlich genutzt werden darf.

NUR wenn Ihnen alle Zusammenhänge zwischen Kennwörtern, Diensten und allen beteiligten Softwareprozessen bekannt sind und Sie mit den Auswirkungen einer Änderung umzugehen wissen, ändern Sie die Kennwörter auf einen sicheren Stand.

Unterstützung durch GWS IT-Spezialisten

Wenn sie sich nicht sicher sind, können Sie gern die Unterstützung aus unserem Team „Consulting Technik“ durch einen GWS IT-Spezialisten beauftragen. Eröffnen Sie dazu bitte einen Support-Vorgang im Extranet. Wir schätzen den ungefähren Aufwand und Sie erhalten ein Angebot.