Inhaltsverzeichnis

- Prüfung User Awareness für Mitarbeitende 2 - 8

- Cloud-Server und optimale Clients und Peripherie 9 - 10

- Stellenbeschreibung für Systemkoordinierende 11 - 20

- Aktuelle Schulungen 21

- Windows 11 Update blockieren 22

- OpenAudit Classic unter Azure? Ja 23 - 24

- Mobile Geräte mit Bitlocker verschlüsseln 25 - 26

- Jahreswechsel 27

- LOG4J Sicherheitslücke JAVA 28 - 32

- Internet-Revolution: Gasfaser für alle! 33

- Print Nightmare außerplanmäßiges Update 34

- Office 365 – Bedienoberfläche anders 35

- Neulich in Outlook 36

- OpenAudit Classic neue Funktionen 37

- Drucken oder nicht – Novemberpatch und Typ4-Treiber 38 - 41

- Drucken oder nicht – Novemberpatch und Typ4-Treiber 42 - 45

Prüfung User Awareness für Mitarbeitende

Sie müssen für Ihr Unternehmen Ihre Mitarbeitenden regelmäßig sensibilisieren und die Risiken eines Schadsoftware-Befalls durch unbedachte Handlungen reduzieren. Diese #Prüfung hilft Ihnen dabei. Wenn Sie mehr als 50 % erreichen, gilt sie als bestanden. Die benötigte Zeit wird protokolliert. Für die Auswertung sollten alle Fragen beantwortet sein. Kreuzen Sie in der rechten Spalte an. Nach der [Auswertung] erhalten Sie eine Prüfungsbescheinigung. Zur Lösung können eine oder mehrere Antworten richtig sein.

Hinweis für die Mitarbeitenden: Der Nachweis der geleisteten Tests ist verpflichtend für Ihr Unternehmen. Bitte geben Sie in das Namensfeld Ihre GWS-Nummer, gefolgt von Ihrem Nachnamen (oder ohne GWS-Nummer: Vorname Nachname) an (Beispiele: 20304 Meier oder Markus Meier).

Cloud-Server und optimale Clients und Peripherie

Während in den meisten Fällen statt der Anschaffung neuer Server-Hardware auf die #Azure #Cloud gesetzt wird (IaaS – der Admin hat weiterhin Domänen-Adminrechte, SaaS – Dienst aus der Cloud ohne Admin-Zugriff auf Server), bekommen die Clients eine besondere Bedeutung. Wir haben im Artikel #Kassenschlager bereits darüber berichtet.

Das gilt insbesondere für die Peripherie. Sie sollte robust, alltagstauglich und ergonomisch sein. Darüber hinaus bleibt der Windows 10 (Pro) Rechner die Plattform mit der größten Flexibilität an einzusetzender Software und Peripherie.

Setzt man auf Thin Clients (beispielsweise IGEL UD3), muss man auf viele Peripheriegeräte und Programme verzichten. Außerdem eignen sich nur die teuren Modell für Mehrbildschirmbetrieb und flüssige Bilddarstellung. Angeschlossene #Peripherie muss durch das auf dem Gerät installierte Linux Betriebssystem nach Windows umgeleitet werden. Das funktioniert schlechter als bei nativem Windows 10.

Möchte man in der Cloud „Azure Virtual Desktop“ einsetzen, verlagern sich zwar viele Programme in den virtuellen Rechner im Cloud-Dienst, es wird aber weiterhin Geräte geben, wie mit dem lokalen Windows betrieben werden. Erforderliche Peripherie, die immer ein Windows 10 brauchen, sind unter anderem:

- Chipkarten-Leser (LKW-OBUs, Fahrerkarten).

- NFC Lesegeräte (E-Perso-Ausweisapp).

- Smartphones (Meine Smartphone App).

- MDE-Geräte (insbesondere im Offline-Betrieb zum Entladen der Daten über die Dockingstation).

- Online-Waagen.

- Notfall-Arbeitsplätze (Notbetrieb ohne Netzwerk möglich).

- Unterschriften-Pads (Signopads) für Lieferscheine.

- Dokumenten Scanner für das Archiv (USB-Scanner).

- lokal genutzte Drucker ohne Netzwerk-Interface.

Peripherie-Empfehlungen

- Ultrabook-Tablet: lenovo ThinkPad X13 Yoga GenX (Intel) – 13,3 Zoll, Ultrabook, tablet, mobil, Core Ultra5.

- Notebook (kostengünstig): lenovo ThinkPad L15 (Intel) – 15,6 Zoll, Notebook, Core Ultra5.

- PC (platzsparend): lenovo Thinkcentre Tiny M72Q (Intel) Serie – Core i5.

- Monitore: 24 oder 27 Zoll IIyama B-Serie – Business, Pivot, Standfuß verstellbar.

- Tastatur: Fujitsu KB 955 (Mit Sondertasten speziell für Audio und Teams).

- Maus: Microsoft Ergonomic Mouse (kabelgebunden, USB).

- Headset: Jabra Evolve 65 (oder 75 mit Hardware-Geräuschunterdrückung) – Bluetooth, für Telefonie, Handy, Teams mit Multi-Pairing.

- Freisprech- oder Konferenzlautsprecher: Jabra Speak2 75 (Bluetooth oder USB), auch für Einzelplatz-Umgebungen geeignet, wenn keine weiteren Personen im Raum sind)

- Webcam: Meist ist die Webcam im Notebook nur 720p (also kein Full-HD, an einer nicht optimalen Position im Notebook und nicht hintergrundbeleuchtet) – VITADE 980A (Full-HD 1080p/60fps, Stereo Raummikro mit ANR, Ringlicht LED 3 Stufen).

Stellenbeschreibung für Systemkoordinierende

Begriffsdefinitionen und Verwendung

- Systemkordinator (gn*) – amtliche Stellenbezeichnung, genderneutral.

- Systemkoordinierende – Verwendung dieser Schreibweise im Fließtext/Tutorials.

- SYSKO – Abkürzung bzw. Kurzbezeichnung, genderneutral, taucht auch im Logo SYSKO zertifiziert auf.

Was sind Systemkoordinierende?

Die GWS hat auf Basis modernster Technologien ein modernes Warenwirtschaftssystem entwickelt. Die vielfältigen technischen Systeme, Bedieneroberflächen und vor allem die programmtechnischen Lösungen stellen immer neue Anforderungen an Ihre Mitarbeiter.

Systemkoordinierende bekleiden unverzichtbare Funktionen in Ihrem Unternehmen. Er hilft Ihnen und Ihrem Unternehmen, den Informationsfluss zu verbessern und dadurch Kosten zu reduzieren. Der Systemkoordinator kann die in der Informationsverarbeitung anfallenden Anforderungen schnell und professionell realisieren.

Die Rolle der Systemkoordinierenden beinhaltet die konsequente und permanente Pflege der EDV-Umgebung seines Arbeitgebers. Die Ausbildung und Zertifizierung umfasst zwei Tage und schließt mit einer Prüfung ab.

Arbeiten der GWS, die im Aufgabenbereich von Systemkoordinierenden liegen, sind immer kostenpflichtig. Die „Rechtlichen Bedingungen“ am Ende dieses Dokuments sind Grundlage und fester Bestandteil dieses Dokuments. Die jeweils aktuelle Version ist im GWS-Extranet unter „Seminare“ zu finden.

Server in der Cloud: Systemkoordinierende ebenfalls erforderlich

Auch wenn Ihre Server nicht mehr in Ihren Räumlichkeiten stehen (man nennt das: On-Premises), sondern in Microsoft-Azure Rechenzentren in der #Cloud in Irland (bei Dublin) (auch als Infrastructure as a Service – #IaaS bezeichnet), bleiben die Aufgaben von Systemkoordinierenden erhalten. Lediglich die Werkzeuge und Verknüpfungen können unterschiedlich sein. In der Sysko-Ausbildung lernen Sie, bedarfsgerecht die notwendigen Aufgaben zu meistern.

Warum besteht die Pflicht zur Ausbildung?

- Die Pflicht zur Wahrnehmung der Aufgaben ergibt sich durch zahlreiche Gesetze. (Bundesdatenschutzgesetz, Telemediengesetz und weitere Regularien).

- Wirtschafts- und Verbandsprüfer handeln nach IPW330. Zum Prüfungsumfang gehört auch eine IT-Systemprüfung.

- Banken fordern eine Dokumentation der IT-Infrastruktur sowie der Maßnahmen zur Aufrechterhaltung des Betriebs für ihre Risikoanalyse nach BASEL II oder Oxley-Savannes und verweigern Kredite bei abschätzbaren Risiken.

- Versicherungen (z.B. Betriebshaftflicht oder Geschäftsführerversicherung) verweigern die Zahlung mit Verweis auf grobe Fahrlässigkeit, wenn erkennbar ist, dass keine wirksamen Maßnahmen zum Schutz ergriffen wurden.

- Softwarefirmen führen Zivil- und strafrechtliche Maßnahmen durch, wenn die im Unternehmen verwendeten Lizenzen nicht kontrolliert werden.

Welche Aufgaben haben Systemkoordinierende?

Die Aufgaben der Systemkoordinierenden, die diese Aufgaben je nach Unternehmensgröße meist in Teilzeit ausüben, gliedern sich in mehrere Bereiche:

Netzübergabe und Kennwörter

Bei Übergabe eines Netzwerks von der GWS an den Kunden ist das Netzwerk mit „Auslieferungswerten“ ausgestattet. Außerdem sind die Systeme zunächst mit einem generischen „Passwort ab Werk“ vorbetankt. Systemkoordinierende haben die Aufgabe, nach eigenem Ermessen das Ändern und Aktualisieren der Passwörter vorzunehmen. Da jedes Netz ein Einzelfall ist, sind weitere, nicht dokumentierte Abhängigkeiten möglich. Daher ist es zwingend erforderlich, dass Systemkoordinierende Passwortänderungen zuvor mit seinem Betreuer in der GWS abstimmen. Begleitend zu diesen Selbsthilfe-Maßnahmen kann durch einen Vor-Ort-Einsatz eines GWS-Beraters bei Bedarf ein Sicherheits-Check mit anschließender Aktualisierung erfolgen.

Reparatur durch Neubetankung

Unattended installation (auch bekannt unter: Deployment) ist ein Verfahren von Microsoft, um Produkte und Betriebssysteme automatisiert zu installieren. Bei Bedarf können in einem separaten Workshop die Methodik und die Verfahrensweise gemeinsam erörtert werden. Für das Zusammenstellen und Bereitstellen der Datenträger und das ständige Überprüfen seines Handelns bei dieser Installation nach den jeweiligen Lizenz-Bestimmungen der Hersteller sind Systemkoordinierende voll verantwortlich.

Sicherheitsupdates (Azure Server bzw. On-Prem)

Microsoft (Windows Betriebssysteme, Office, Serverprodukte wie SQL, Exchange)

Neusysteme werden von der GWS jeweils mit den wichtigsten Sicherheitsupdates vorinstalliert ausgeliefert. Schon wenige Tage nach Übergabe der Systeme können aber neue Sicherheitslücken bekannt werden. Eine Firewall allein schützt nicht vor Schadprogrammen, die Sicherheitslücken ausnutzen, daher ist eine Aktualisierung der Systeme enorm wichtig! Diese Aktualisierung der Systeme gehört zu den Pflichten der Systemkoordinierenden. Hierbei lassen sich PC-Systeme über den Dienst „Automatsche Updates“ aktualisieren.

Die Aktualisierung der Server darf niemals automatisch erfolgen, da ansonsten die Gefahr eines automatischen Neustarts während der Geschäftszeit gegeben ist. Außerdem kann es bei fehlerhaften Updates zum Produktionsstillstand kommen. Das Einspielen der Updates an Servern darf daher nur von Systemkoordinierenden durchgeführt werden, die im Rahmen der Systemkoordinator-Schulung dieses Handwerk ordentlich erlernt haben und wissen, was sie tun. Zum Aktualisieren der Server wird an der Konsole die Windows Update-Seite aufgerufen. Sie bestimmen damit, wann die Server neu gestartet werden und dass zum Zeitpunkt der Updates niemand mehr im System arbeitet.

Andere Hersteller

Neben den Microsoft-Produkten werden auch entdeckte Sicherheitslücken in weiteren Standardsoftwareprodukten von den Herstellern geschlossen. Diese Updates müssen zeitnah heruntergeladen und durch Systemkoordinierende installiert werden. Betroffen sind hier im Wesentlichen PCs und Citrix bzw. Terminalserver. Hierzu zählen beispielsweise (sofern im Einsatz):

- Adobe Acrobat Reader (PDF) – deinstallieren, wenn Chrome für Enterprise

- Oracle Java Runtime (zur Webseitendarstellung) – wenn möglich, vermeiden – Aktuelle Versionen sind kostenpflichtig

- Adobe Flash Player deinstallieren (wenn noch vorhanden, enthält Sicherheitslücken, ohne Funktion)

- GPL Ghostscript (für Druckausgabe/E-Mail aus gevis Classic)

- UltraVNC (Fernwartung)

- PDF24 (PDF-Dateien aus Anwendungen erstellen)

- ShareX (Open Source Bildschirm filmen und Screenshots)

- 7-Zip, Filezilla und Notepad++

- Google Chrome für Enterprise (Standardbrowser)

- Microsoft Edge on Chromium Enterprise (Ersatzbrowser, Absicherung)

Updates zur Fehlerbehebung

Hierbei handelt es sich zwar nicht um Sicherheitsupdates, sondern um Updates, die bekannte und gefundene Fehler beheben. Dazu zählen: Terminalserver/AVD, Treiber, Firmware, Datensicherungs-Software, Antivirus, SQL-Server und Weitere.

Systemkoordinierende installieren solche Updates nur dann ein, wenn sie zur Lösung eines aufgetretenen und festgestellten Fehlers zwingend notwendig sind.

Datensicherung (nur On-Premises)

Bei vollständigem Betrieb in Azure müssen nur noch die SQL-Sicherungen von gevis, s.dok und bi1 kontrolliert werden. Bei Auslieferung On-Premises (und sofern das Produkt erworben wurde) des gevis-Servers ist die Datensicherungssoftware „veeam Backup & Recovery“ in Verbindung mit einem Bandlaufwerk vorkonfiguriert. Im Rahmen der Installation werden durch die GWS Sicherungsaufträge konfiguriert, die täglich die Inhalte aller Server von gevis komplett auf ein Band schreiben kann (gesichert werden können nur solche Server, für die eine Agent-Lizenz des Sicherungsprogramms erworben wurde). Das Vorhalten der Bandsicherungen nach dem Großvater/Vater/Sohn-Prinzip, das Wechseln der Bänder, das Austauschen aller Bandmedien einmal pro Jahr, das wöchentliche Verwenden eines Reinigungsbandes und Austausch, sowie die tägliche Kontrolle der erfolgreichen Datensicherung sind Aufgaben der Systemkoordinierenden. Hierzu zählen insbesondere die Überwachung der durch den Microsoft SQL-Server-Agenten erstellten Sicherungen der Datenbank.

Zur Gewährleistung der Sicherheit wird die regelmäßige Probe-Rücksicherung von Datenordnern in ein temporäres Verzeichnis empfohlen. Weitere Aufgaben sind die ordnungsgemäße und feuer- und entwendungssichere Lagerung der Bänder, das Bereitstellen von adhoc-Sicherungen und die Erweiterung von Sicherungsjobs.

Die GWS bietet die Überprüfung von Datensicherungen als Dienstleistung an. Dazu kann auf Bestellung oder im Abonnement monatlich ein Band an die GWS geschickt werden. Im Pauschalpreis ist die Kontrolle der Warenwirtschafts-Datenbanken und ein Report enthalten. Mehr Details im Extranet der GWS.

Unterbrechungsfreie Stromversorgungen (USVs) (nur On-Premises)

Prüfen Sie regelmäßig (täglich, beim Wechseln der Datensicherungsbänder)

a) dass an Ihren USVs die Batterielampe NICHT ROT leuchtet

b) die Auslastungsanzeige nicht über 80% liegt (max. 4 LEDs leuchten grün)

c) die Batterieladung bei 100% liegt (5 grüne LEDs)

Managed | Firewall (Partner: NetGo)

Die Managed | Firewall stellt die 2. Generation einer Firewall-Absicherung dar. Neben dem Zugriffsschutz und dem überwachten Internet-Zugang sind folgende Szenarien zusätzlich abgesichert:

- Prüfung von Surf- und E-Mail-Verkehr auf Viren und Trojaner und Quarantäne durch Verhaltenserkennung (Datei sperren).

- Zentrales Management durch die GWS, dezentrale Geräte vor Ort.

- Integration in Monitoring (Managed | Monitoring).

- Hochverfügbarkeit (Cluster) optional.

- Hardware-Austausch alle 4 Jahre in der Miete enthalten.

- Als Basis verwenden wir eine leistungsfähige Hardware von Barracuda Networks.

- Spezifische Anforderungen wurden angepasst

Managed vpn Access (Partner: NetGo)

Wenn Sie keine Managed | Firewall einsetzen, benötigen Sie für Verbundfunktionen, EDI und die Fernwartungsmöglichkeit durch die GWS eine Managed | vpn access Box.

- Fernwartung und Verbundkommunikation entsprechen Fiducia & GAD IT AG Konzernvorgaben.

Leitungswege (Zweigstellenanbindung)

Die Leitungswege werden nach GWS-Konzept durch einen Partner (Carrier) abgebildet, der für alle Komponenten und Verbindungen den Support übernimmt. Hierzu erhält der Kunde eine eigene Durchwahl bei der Anbieter-Hotline. Systemkoordinierende kümmern sich um die primäre Diagnose und unterstützt den Anbieter Support bei der schnellen Behebung von Leitungsfehlern. Die aktuellen Partner sind die ecotel AG und Telekom Deutschland GmbH.

Virenschutz und Anti-Spyware

Das Standardprodukt für Antivirus ist Microsoft Defender (für Endpoint, für Business oder für Server). Die Verwaltung erfolgt über das Azure Admincenter durch die Systemkoordinierenden. Dies gilt auch für Antivirus-Lösungen anderer Hersteller, wie GData.

Es ist immer ein lokaler Virenschutz für die Server und Arbeitsplätze vor Ort notwendig. Aufgaben Systemkoordinierender sind, auf allen Systemen im Netzwerk für aktuelle Virus-Signaturen zu sorgen, Virenschutz zu installieren und die Protokolle zu kontrollieren. Der Virenschutz muss so konfiguriert sein, dass regelmäßige Komplettscans der Geräte durchgeführt werden (1x pro Woche, nachts, die PCs bleiben 1x pro Woche dafür an). Arbeitsplätze werden dabei auch auf Befall durch Trojanische Pferde/Würmer untersucht.

Bei Bedarf können die Kontroll und Administrations-Aufgaben im Rahmen von Managed | Care Packages an die GWS ausgelagert werden.

First Level Support

Systemkoordinierende sind erste Ansprechpartner der Mitarbeitenden bei IT-Problemen. Dazu gehören das Beheben von Druckerstaus, kleineren Netzwerkstörungen und das Erkennen und Beseitigen von Bedienerfehlern. Gleichwohl sind Systemkoordinierende die Schnittstelle zum Kunden-Service-Center. Schnelle Hilfe ist nur möglich, wenn die übermittelte Diagnose und Problem Beschreibung qualitativ hochwertig ist.

Die Basisleistung der GWS, ausschließlich wirksam für gevis ERP | BC, umfasst (gevis-Vertrag, §1.5)

- Fehlerbeseitigung in der Software und der zur Verfügung gestellten Dokumentation.

- Anpassung der Software aufgrund von Gesetzesänderungen.

- Aktualisierung und Veränderung der Ausführung und des Inhaltes der Vertragssoftware.

- Auslieferung neuer Releases der Software an den Kunden.

- Anpassung und Übersendung der zugehörigen Dokumentation (die Dokumentation wird in elektronischer Form mit den Updates zur Verfügung gestellt) Informationen für den Kunden über Ergänzungen und Weiterentwicklungen der Programme.

Für die anderen GWS-Standardprodukte kann ein modular aufgebauter „Hardwarewartungs- und Softwarepflegevertrag“ abgeschlossen werden. Mehr Informationen im Extranet.

Dokumentation und Softwarepflege

gevis ERP | BC

Systemkoordinierende sind verpflichtet, eine neue Version innerhalb von zwölf Monaten nach Erhalt aufzuspielen. Die Pflicht zur Erbringung der beschriebenen Leistungen bezieht sich auf den jeweils neuesten Versions-Stand und den diesem vorhergehenden Versions-Stand. Ein Anspruch auf eine Dokumentation besteht nicht bei jeder Änderung der Software, sondern nur bei wesentlichen Änderungen, die eine neue Instruktion des Anwenders zwingend erforderlich machen.

Hard- und Software-Inventar

Im Rahmen der IPW330 Prüfer-Richtlinien ist die Dokumentation der IT-Umgebung gefordert und die Abbildung der Prozesse und Berechtigungen. Diese Aufgaben werden durchgeführt (Systemkoordinierende kennen den internen Ablauf und die Organisation genau). Die GWS kann im Rahmen eines Workshops bzw. Sicherheitschecks beim Erfüllen der Anforderungen unterstützen tätig werden.

Organisation

Systemkoordinierende sind verantwortlich für den rechtskonformen Einsatz von Software und die korrekte Lizenzierung. Er bewahrt die Lizenzen an einem sicheren Ort auf. Durch organisatorische Maßnahmen und geeignete Betriebsvereinbarungen wird das Risiko „Störungen durch Benutzer“ verkleinert (Benutzer werden angewiesen, nicht jeden E-Mail-Anhang zu öffnen etc.). Solche Maßnahmen müssen vom Systemkoordinator eingeleitet oder beauftragt werden.

Systemkoordinierende sind mit exponierten Rechten ausgestattet und muss daher besondere Sorgfalt im Umgang mit den Daten wahren, um nicht mit den Regelungen des Datenschutzgesetzes (BDSG) in Konflikt zu geraten.

Insbesondere Beachtung verdienen das Erfüllen der Vorgaben aus der Anlage zu §9 BDSG: Zutrittskontrolle, Zugangskontrolle, Zugriffskontrolle, Weitergabe-Kontrolle, Eingabekontrolle, Auftragskontrolle, Verfügbarkeitskontrolle, Möglichkeit getrennter Datenverarbeitung, Verschlüsselung.

Systemkoordinierende arbeiten eng mit dem für das Unternehmen vorgeschriebenen Datenschutzbeauftragten zusammen und liefert diesem die nötigen Prüfunterlagen.

Muster-Stellen-Ausschreibung für Ihre Verwendung

Sie suchen einen Sysko? Schreiben Sie doch eine Stelle nach folgendem Muster aus:

Position: Systemkoordinator (m/w/d)

Abteilung: IT-Support

Berichtet an: IT-Manager oder Geschäftsleitung

Aufgaben:

- Koordination und Verwaltung der IT-Systeme des Unternehmens.

- Unterstützung der Benutzer bei IT-Problemen.

- Installation und Wartung von IT-Hardware und -Software.

- Planung und Durchführung von IT-Projekten.

- Überwachung der IT-Sicherheit.

- Einhaltung von IT-Richtlinien und -Protokollen.

Qualifikationen:

- Abgeschlossene Ausbildung im Bereich IT-Systemadministration oder ähnliches.

- Mindestens 2 Jahre Berufserfahrung im IT-Support.

- Gute Kenntnisse in den gängigen IT-Systemen (Windows, Linux, Netzwerk, etc.).

- Teamfähigkeit und gute Kommunikationsfähigkeiten.

- Problemlösungs- und Analysefähigkeiten.

- Selbstständige Arbeitsweise und Flexibilität.

Rechtliche Bedingungen, Haftungsausschluss

Rechtliche Bedingungen, Haftungssausschluss

Unsere Referate, Artikel, Anleitungen, Datenträger und Downloads sind so produziert, dass Teilnehmende, die das Basisseminar besucht haben, sinnvoll damit umgehen können. Wir formulieren Empfehlungen nach „best practice und bestem Wissen und Gewissen“, für die wir keinerlei Haftung übernehmen. Für die Umsetzung der Datensicherheit, die Einhaltung des Datenschutzgesetztes und sonstiger gesetzlicher und betrieblicher Bestimmungen, sowie die Folgen der Installation von Sicherheitsupdates ist das jeweilige Unternehmen (Kunde) allein verantwortlich. Bitte haben Sie Verständnis dafür, dass unsere Mitarbeiter nur Unterstützung für unsere Produkte sicherstellen können und eine detaillierte Unterstützung für Software fremder Hersteller nicht zum Supportangebot gehören. Die Angaben, die auf unseren Webseiten oder in Informationsschriften zur Verfügung gestellt werden, dienen ausschließlich der allgemeinen Information und dienen nicht der Beratung von Kunden im konkreten Einzelfall. Der Autor hat diese Informationen gewissenhaft zusammengestellt, übernimmt jedoch keine Haftung für Aktualität, Korrektheit, Vollständigkeit oder Qualität der bereitgestellten Informationen. Haftungsansprüche gegen den Autor, die sich auf Schäden materieller oder ideeller Art beziehen, welche durch die Nutzung oder Nichtnutzung der dargebotenen Informationen bzw. durch die Nutzung fehlerhafter und unvollständiger Informationen verursacht wurden, sind ausgeschlossen.

Aktuelle Schulungen

Empfehlungen schulung

Windows 11 Update blockieren

Für diejenigen, die in ihrem Unternehmen ein einheitliches Benutzer-Interface haben möchten oder wo die Hardware nicht die Anforderungen für Windows 11 #Eleven #Win11 erfüllt, können per Gruppenrichtlinie einfach das ab 05. Oktober als optionales Funktions-Upgrade angebotene Funktionsupdate verhindern:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate] "TargetReleaseVersion"=dword:00000001 "ProductVersion"="Windows 10" "TargetReleaseVersionInfo"="22H2"Diese Registry Datei sorgt dafür, dass es bei Windows 10 (Build 19044) bleibt. Es werden weiterhin 1x pro Monat Sicherheitsupdates und Fehlerkorrekturen installiert.

Natürlich funktioniert das auch über eine Gruppenrichtlinie:

- Richtlinien für Lokaler Computer -> Computerkofiguration -> Administrative Vorlagen -> Windows-Komponenten -> Windows Update -> Manage updates offered from Windows Update

- Hier dann Zielversion des Funktionsupdates auswählen doppelt anklicken

- Hier Windows 10 und darunter dann 22H2 eintragen

OpenAudit Classic unter Azure? Ja

Das Werkzeug #OpenAudit Classic ist ein GPL3 lizensiertes Open-Source Instrument zur Inventarisierung von Hardware, Software, Peripherie und Netzwerk-Komponenten. Es wird auf einem #Windows Server betrieben und zieht sich einmal pro Tag den aktuellen Stand der angeschlossenen und eingeschalteten Geräte. Dazu muss kein Client auf den Endgeräten installiert werden. Die Abfrage erfolgt per WMI oder/und SNMP vom Open-Audit Classic Server aus.

Anforderung von Amts wegen

Verbandsprüfer verlangen nach BSI Grundschutzkatalogen und IDW Prüfungsstandard 330 eine Dokumentation der oben genannten Komponenten einer IT-Umgebung. Diese Aufgabe erfüllt OAClassic weitgehend autark.

Mit dem Umzug oder der Neuinstallation von Servern in der Microsoft Azure Cloud, auch Iaas – Infrastructure as a Service genannt, bleibt die Verpflichtung und Pflege der Server bestehen. Viele Syskos haben die Frage gestellt, ob Open-Audit Classic auch unter Azure auf einem virtuellen Azure Server funktioniert und Inhalte bekommt.

auf Microsoft Azure VMs?

Mit Version 2020.12.30 verwendet Das Inventar-Tool aktuelle .net Framework Runtimes, Apache, MariaDB und PHP8, die von der jeweiligen Community allesamt für die Verwendung unter Azure Windows Servern 2019 und 20H2 angepasst wurden. Die Programmierung (in PHP) wurde ebenfalls an die neuen PHP8 Funktionen angepasst.

Von mir durchgeführte Praxistests belegen, dass Open-Audit Classic auch auf Azure Servern genutzt werden kann.

Wichtige Voraussetzungen

- Azure AD Connect bzw. das VPN zu Azure ist so eingerichtet, dass innerhalb der VPN-Tunnel keine Ports gesperrt sind

- Sowohl die Maschinen im lokalen Netz, als auch die Server in Azure können sich „untereinander und gegenseitig anPINGen und auch die Namensauflösung (DNS) funktioniert

- Die Leitungsbandbreite ist ausreichend (wobei für Open-Audit pro inventarisiertem Gerät im Durchschnitt nur 50 KiloByte als XMLHTTP-Posting übertragen werden – jede Webseite hat heutzutage rund 500 KB und mehr)

- Es sind noch mindestens 2 GB oberhalb der 15% Mindestplatz auf Laufwerk C: des Azure Inventarservers frei

- In der Praxis ist bisher (auch On-Premises) Open-Audit Classic auf dem Archiv-Server (s.dok) installiert. Diese Einordnung gilt auch für die Azure Cloud VMs

Ich möchte Open-Audit einsetzen. Was tun?

Sie können Open-Audit in der Azure-Cloud oder On-Premises (auf einem Server in Ihrem Hause) einsetzen. Nehmen Sie mit mir über das Kontaktformular (oder die gängigen Wege) Kontakt auf und wir installieren gemeinsam per Fernwartung das Werkzeug auf Ihrem Server und nehmen es in Betrieb.

Mobile Geräte mit Bitlocker verschlüsseln

In den BSI-Grundschutz-Katalogen 200-1 und im Prüfungsstandard 330 und auch aus der DSGVO lässt sich ableiten, dass mobile Geräte (Notebooks, Laptops) Daten (insbesondere personenbezogene Daten) verschlüsselt speichern müssen. Unter Windows steht dafür der Bitlocker ab den Pro-Versionen von Windows 10 zur Verfügung.

In diesem etwa 12 Minuten langen Tutorial zeige ich Ihnen anhand einer virtuellen Windows 10 Maschine, Laufwerke verschlüsseln und gegen unberechtigten Zugriff mit einer Systemstart-PIN sichern.

Das Video ist nur für vollständig zertifizierte Syskos verfügbar.

Gruppenrichtlinien

Die Einstellungen für den Bitlocker lassen sich domänenweit über Gruppenrichtlinien festlegen. Die Einstellungen für BitLocker finden sich unter:

Computerkonfiguration => Administrative Vorlagen => Windows Komponenten => BitLocker-Laufwerks-verschlüsselung.Hier gibt es den Eintrag BitLocker-Wiederherstellungsinformationen im Active Directory Domaindiensten speichern.

Auch lässt sich hier festlegen, ob beim Einschalten eine PIN eigegeben werden muss:

Dazu im Unterordner: „Betriebssystemlaufwerke“ => Zusätzliche Authentifizierung beim Start anfordern

Die minimale PIN-Länge lässt sich mit einer weiteren Richtlinie in dem Ordner auf 4 oder 6 Zeichen setzen (nach BSI Grundschutz ist eine 4-stellige numerische PIN zum Entsperren des Gerätes ausreichend, da damit noch kein Zugriff auf Daten möglich ist (dieser erfolgt erst nach der Windows Domänen-Anmeldung).

Bitlocker aktivieren

Nach Neustart des Rechners und Anmeldung als Domänen-Admin kann über die klassische Systemsteuerung oder den Windows-Explorer der Assistent zur Bitlocker-Laufwerksverschlüsselung gestartet werden.

Hierbei wird der Wiederherstellungsschlüssel zusätzlich auf einem Netzwerklaufwerk oder Speicherstick zu speichern sein.

Wiederherstellungsschlüssel aus AD auslesen

Auf einem der Domänencontroller (dort wo Admins die Schlüssel auslesen wollen) im Server-Manager zwei Features aktivieren: BitLocker Wiederherstellungskennwort – Viewer und Tools zur BitLocker-Laufwerksverschlüsselung. Danach sollte in Active Directory-Benutzer und -Computer beim Öffnen eines Computer-Objektes ein neuer Reiter mit der Beschriftung BitLocker-Wiederherstellung zu sehen sein. Der Powershell-Befehl lautet:

$computer = Get-ADComputer -Identity CRECOVERY01

$recoveryInformation = Get-ADObject

-Filter {objectClass -eq 'msFVE-RecoveryInformation'}

-SearchBase $computer.DistinguishedName

-Properties *Jahreswechsel

Einen guten Rutsch ins neue Jahr! Ich wünsche dir einen tollen Start ins neue Jahr!

Ihre Redaktion

An diesem Tag Mittwoch 31. Dez. 2025

| Sprichwort1600 vor 426 Jahren Deutschland DE Alles Gute kommt von oben. gemeinfrei |

| Sprichwort1600 vor 426 Jahren Deutschland DE Je mehr Gesetz je weniger Recht. gemeinfrei |

| Nationalfeiertag2016 vor 9 Jahren Osttimor TL Gedenktag für Nicolau Lobato Todestag des ehemaligen Präsidenten und Widerstandsführer |

| Namenstag1566 vor 460 Jahren Deutschland DE Melanie Silvester Konzil von Trient (1545 bis 1563) Rituale Romanum sakramentale Feier nach Römischen Ritus der katholischen Kirche |

| Fest1582 vor 444 Jahren Vatikanstadt VA Silvester traditionell und säkularisierter Begriff für die Feiern zur Jahreswende siehe Neujahr |

| Bauernregel1653 vor 373 Jahren Deutschland DE Wenns Silvester stürmt und schneit ist Neujahr nicht mehr weit. Mauritius Knauer der hundertjährige Kalender |

| Bauernregel1653 vor 373 Jahren Deutschland DE Silvesternacht düster oder klar sagt an ein gutes Jahr. Mauritius Knauer der hundertjährige Kalender |

| Bauernregel1653 vor 373 Jahren Deutschland DE Silvester wenig Wind und Morgensonn gibt viel Hoffnung auf Wein und Korn. Mauritius Knauer der hundertjährige Kalender |

| Bauernregel1653 vor 373 Jahren Deutschland DE Ists an Silvester hell und klar ist am nächsten Tag Neujahr. Mauritius Knauer der hundertjährige Kalender |

| Bauernregel1653 vor 373 Jahren Deutschland DE Silvesterwind und warme Sonn verdirbt die Hoffnung auf Wein und Korn. Mauritius Knauer der hundertjährige Kalender |

Januar 2022 MO DI MI DO FR SA SO Kw 52 01 02 03 04 05

LOG4J Sicherheitslücke JAVA

In Servern und Serverdiensten, die auf der Programmiersprache #JAVA basieren (nicht Javascript!), gibt es eine Bibliothek namens #LOG4J zum Protokollieren von Informationen. Manche Software-Produkte verwenden diese Bibliothek. Ist diese Bibliothek nicht auf dem neusten Stand (betrifft Versionen 2.0 bis 2.16), können Angreifer Kontrolle über den darunter liegenden Server erlangen. Betroffen sind somit Linux-, Unix- und Windows Server – sofern Sie einen JAVA-basierten Serverdienst mit der Bibliothek nutzen. [Anm d. Red.] Grundsätzlich haben auch alte LOG4J-Bibliotheken Version 1.x Sicherheitslücken. Das Bundesamt (BSI) stuft diese alten Versionen aber als geringes Risiko ein.

Zwei Beispiele: Die vielfach verwendeten Uqibiti WLAN-Access Points der amerikanischen Firma Unifi. Die Controller-Software, um ganze WLAN-Netzwerke zu verwalten, lässt sich auf einer Hardware-Appliance, unter Linux oder unter Windows (-Server) als Dienst betreiben. Nur mit der aktuellen Version sind die Lücken geschlossen. Firmware- bzw. Software-Updates sind unbedingt erforderlich. Als JAVA-Runtime kann das kostenlose Adoptium Temurin eingesetzt werden.

Seccommerce, der Anbieter von Digitalen Signatur-Lösungen (z.B. E-Rechnung mit digitaler Signatur gegen Fake E-Mails) hat veröffentlicht, dass sie kein LOG4J einsetzen in deren Server-Softareprodukten – und am Client Adoptium JRE unterstützen.

Handlungsbedarf

- Ermitteln Sie den Software-Bestand auf Ihren Servern und Endgeräten (Windows und Linux), sowie auf Hardware-Appliances (wie Kamera-Servern, Zeiterfassungs-Software und Diensten auf Servern). Hierbei kann Open-Audit (audit und nmap scan) insbesondere für die Windows-Umgebung hilfreich sein.

- Nehmen Sie mit den Herstellern der Software Kontakt auf, und/oder prüfen, ob es aktuelle Versionen oder Firmware Updates gibt.

- Führen Sie diese Updates durch (oder lassen sie vom Anbieter durchführen).

Scan-Tool (nur für Windows)

Für das Entdecken von Lücken auf der Windows-Plattform (erkennt damit nicht Log4J in Hardwaregeräten oder Linux-Systemen) gibt es auf GitHub ein Befehlszeilen Werkzeug, das man auf jedem Windows-Server oder PC, auf denen JAVA installiert ist, ausführen muss. Es sucht (nur die angegebenen Laufwerke) nach anfälligen Bibliotheken und schreibt einen Bericht darüber. Die Java-Komponente aktualisieren oder entfernen (wenn die Software sie nicht benötigt), muss man immer noch:

Eine Beschreibung wie man das Werkzeug nutzt und der direkte Download sind hier beschrieben. An der administrativen Befehlszeile oder Powershell ist dann: Log4j2-scan c:\ –fix auszuführen und das Ergebnis auszuwerten.

Die gängigen Tools finden auch alte (Version 1.x) Bibliotheken von LOG4J. Im Regelfall eignet es sich, solche unbenutzten JAR-Dateien zu isolieren und wenn keine Nebenwirkungen auftreten, dann zeitverzögert zu entsorgen. Lässt sich eine genutzte Software (die diese Bibliotheken und JAVA benötigt) nicht mehr nutzen, wenden Sie sich bitte an den jeweiligen Software-Hersteller.

Ein Leben ohne JAVA ist möglich (und nicht sinnlos)

Ungeachtet der oben genannten Schritte gilt: Wenn möglich und geprüft, JAVA Runtimes komplett deinstallieren oder den Hersteller fragen, ob sich Adoptium Temurin Runtime einsetzen lässt. Hier gibt es regelmäßig Sicherheitsupdates.

Produktmatrix und Status

| Produkt | enthält unsicheres LOG4J 2.x | Empfehlung |

| w.safe Firewall | Nein | abschalten und durch Managed | Firewall ersetzen, Supportende der ubuntu Version erreicht, nur 1Gen Firewall |

| Blackbox alt | Nein | durch Managed | VPN Access ersetzen, da Supportende der ubuntu Version erreicht |

| Managed | Firewall und Managed | vpn Access | Nein | neue 2. Generation Firewall und Blackbox mit Azure Cloud Option |

| Seccommerce Secsigner Server und Komponenten | Nein | verwendet JAVA (Adoptium), Logging ist aber anders gelöst |

| Uqibiti Controller Firmware/Software | Ja | Update verfügbar. Version auf 6.5.55 aktualisieren, ab dieser Version keine Gefährdung mehr. Mit dem 55er Update wurde auch die in LOG4J 2.15 entdeckte zweite Lücke niedrigen Grades geschlossen. |

| Fujitsu IRMC | unbekannt | Vorsorglich aktuelle Firmware-Version einsetzen, Konsole auf HTML5 umstellen (Einstellungen, Dienste, erweiterte Videoumleitung – AVR) |

| Fujitsu ServerView Suite | Ja | Problem noch nicht gelöst, kritische Komponente enthalten, Die ServerView-Suite, wenn Sie auf Ihren Server installiert ist, sowie die dazugehörige JAVA Plattform deinstallieren! PDF Advisory von FTS |

| Fujitsu RAID Manager | Ja | Auch wenn laut Fujitsu eine nicht betroffene Version eingesetzt wird: Deinstallieren, sowie die alten JAVA-Versionen unter Windows, die diese Software mit sich führt. Die RAID Konfiguration lässt sich auch im UEFI/BIOS des Servers verändern. |

| s.dok d.3 Presentation Server | Nein | JAVA wird verwendet, LOG4J laut d.velop nur wenn individuelle Webdienste dies nutzen und mitbringen. Wir haben keine solchen Webdienste im Einsatz in s.dok.* |

| d.velop documents (d.3ecm) ab Version 2020.07 | Nein | Betrifft nicht direkt log4j, ist aber eine andere Sicherheitslücke, über die der Hersteller informiert. Patch verfügbar von d.3, Das Risiko eines Angriffs wird als sehr niedrig vom Hersteller eingestuft, der Patch sollte aber installiert werden. |

| s.dok d.3 andere Komponenten | Nein | Aus unserer Sicht sind keine der betroffenen Module in unseren s.dok Installationen installiert oder in Verwendung. Hersteller-Information hier: https://kb.d-velop.de/s/article/000001798?language=de* |

| s.scan Verify | Nein | The following products do not use Log4J: IRISXtract |

| Managed | Monitoring | Nein | Paessler PRTG Network Monitor ist nicht betroffen |

| IGEL UMS Software (Thin Clients) | Ja | Patch verfügbar. Update to UMS 6.09.120, which contains Log4j version 2.17. Details hier: https://kb.igel.com/securitysafety/en/isn-2021-11-ums-log4j-vulnerability-54086712.html |

| E/D/E Multishop | Nein | Der Multishop ist von der aktuellen Bedrohung nicht betroffen. Präventiv wurden zusätzliche Schutz-Maßnahmen durch unseren Hosting-Partner ergriffen. Darüber hinaus wird die aktuelle Bedrohungslage überwacht. Der Dienst „Elasticsearch“, wurde entsprechend der Empfehlungen der Elastic-Entwickler, abgesichert. |

| Syntellect CT-Connect CTI (end of life) | Ja | Noch vorhandene Installationen auf (alten) Servern sollten ebenso wie alte JAVA-Versionen gelöscht werden, da diese Middleware sowohl JAVA, als auch die Bibliothek verwendet. Diese Middleware war bei der GWS Telefonsteuerung in den 2000ern im Einsatz.Hierbei ist nur die Serverkomponente, nicht der Client betroffen. Mittlerweile gibt es das Unternehmen nicht mehr. Als Nachfolge-Middleware kommen CATS und CATSpro von Spuentrup Software zum Einsatz. |

| s.tel und s.tel Pro bzw. CATS und CATSpro | Nein | Keine Versionen der CATS – Software nutzen das Modul Log4J. Die CATS Server sind somit generell nicht betroffen. Java-Code wird nur in CATS/3 Servern eingesetzt, wenn sie auf der TAPI Schnittstelle aufsetzen. Auch hier wird Log4J nicht verwendet. |

| w.shop, w.info, Managed|Transfer | Nein | Sofern in den Server-Komponenten das LOG4J Modul von uns entdeckt wurde, ist es entweder nicht von den Sicherheitslücken betroffen oder wurde zeitnah auf aktuelle Versionen, die nicht von der Lücke betroffen sind, aktualisiert, bzw. die betreffende JAVA-Klasse entfernt |

| gevis (classic und ERP | BC) Azure Plattform |

Nein | In unserer Warenwirtschaft und dem darunter liegenden Microsoft Dynamics 365 Business Central bzw. Dynamics NAV werden keine LOG4J Komponenten eingesetzt. Kein Handlungsbedarf. Details: https://msrc-blog.microsoft.com/2021/12/11/microsofts-response-to-cve-2021-44228-apache-log4j2/ |

Eine weitere Sammlung von Softwareprodukten und Hersteller-Erklärungen ist auf Gist zu finden. Allerdings unterscheidet die Liste nicht, ob das Produkt ein verwundbares LOG4J enthält oder nicht. Wenn Sie die von Ihnen verwendeten Produkte in der Liste durchklicken, erfahren Sie, ob Ihre Produkte betroffen sind oder gar kein LOG4J enthalten.

https://gist.github.com/SwitHak/b66db3a06c2955a9cb71a8718970c592

Internet-Revolution: Gasfaser für alle!

Gestern im ntv Ratgeber Technik: Glasfaser war vorgestern. Die neue Variante „Gasfaser“ ist deutlich günstiger und senkt den CO2-Ausstoß um nahezu 70%. Das funktioniert nur, weil das verwendete Gas „Xeon“ nicht verbrannt wird, sondern in den Intel-Fabriken zu Fasern verpresst und dann die Daten mit 2-facher Luftgeschwindigkeit überträgt (600 MilliBit pro Sekunde). Im „Ludicrous“ mode oder mit XEON Gold Gas sogar doppelt so schnell. Da wird Internet zur wahren Freude und man tut was Gutes für die Umwelt:

Vermutlich hat der Mediendesigner, der das Stock Foto im Hintergrund gebastelt hat, nur ein „l“ vergessen. Peinlich ist das aber trotzdem und gehört daher in die Sammlung der Kuriositäten. Schade, dass kein erster April ist.

Print Nightmare außerplanmäßiges Update

Nachdem mit dem November-Patch zu den bestehenden #Print-Nightmare Fehlern noch Kerberos Authentifizierungsprobleme an Domänen-Controllern auftraten, hat #Microsoft nun einen außerplanmäßigen Patch bereitgestellt. Dieser wird allerdings nicht automatisch an alle Endgeräte und Server verteilt, sondern muss von den Admins von Hand installiert werden. Damit sollen auch bei installiertem November-Patch diese beiden Probleme gelöst sein.

- Update KB5008602 (Microsoft Update Catalog): Windows Server 2019 (und Windows 10 Enterprise 2019 LTSC)

- Update KB5008601 (Microsoft Update Catalog): Windows Server 2016 (und Windows 10 Version 1607)

- Update KB5008603 (Microsoft Update Catalog): Windows Server 2012 R2

- Update KB5008605 (Microsoft Update Catalog): Windows Server 2008 R2

Quelle: Microsoft Security Bulletins

Bemerkenswert ist, dass es auch ein Update für den seit Januar 2020 nicht mehr unterstützten Server 2008 R2 gibt. Davon ungeachtet sollten Sie jedoch diese alten Server möglichst schnell migrieren – am Besten nach #Azure, wo derzeit Windows Server 2019 verbreitet ist. Aufgrund der Lizensierung per Miete, können zukünftig aber (Inplace-Upgrade) ohne Lizenzen neu kaufen zu müssen, Server auf Windows Server 2022 oder neuer gebracht werden – sollte dies eine Software benötigen.

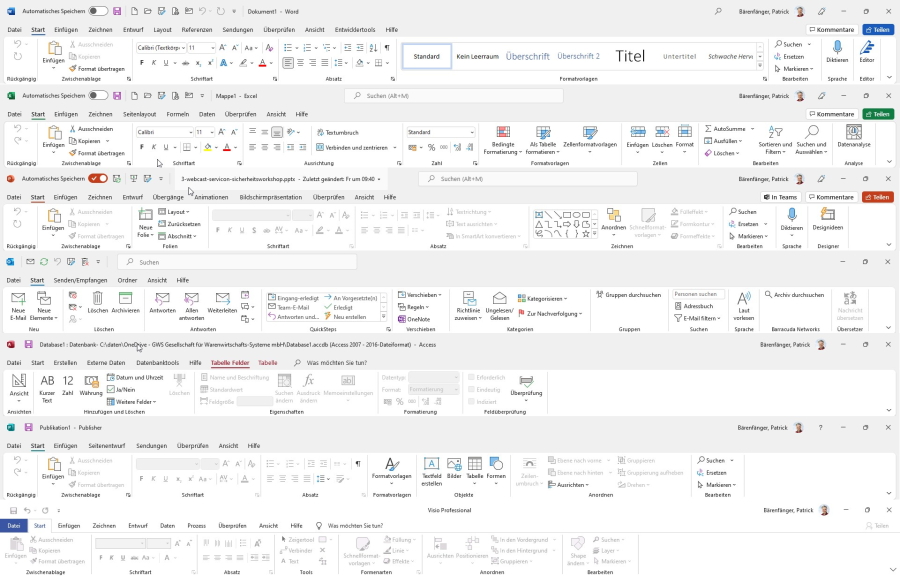

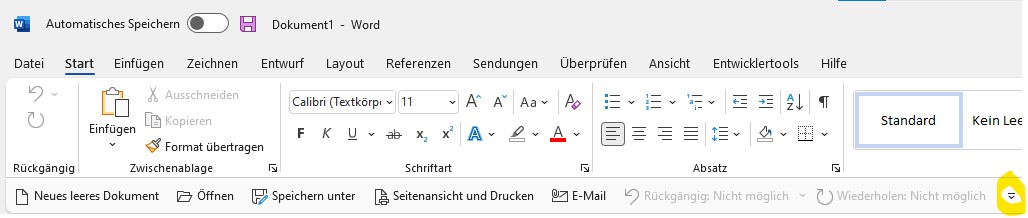

Office 365 – Bedienoberfläche anders

Mit #Office aus #Microsoft365 Plänen ist man stets auf dem aktuellen Stand der Software – auf Wunsch sogar monatlich. Im sogenannten „Current Channel“ hat Microsoft im November 2021 die Benutzeroberfläche „aufgehübscht“ und dabei verändert.

Im Bild sieht man schon die von mir gemachten Einstellungen. Wer bisher die Schnellstartleiste benutzt hat, wird diese als eigene Zeile mit Textbeschriftungen UNTER dem Menüband wiederfinden. Zudem ist das Menüband auf zwei Zeilen reduziert. Für den schnellen Zugriff auf Menüpunkte ist es einfacher, Menüband eiogeblendet und die Schnellstartsymbole wie bisher oben links zu haben (ohne Textbeschriftung in eigener Zeile). Über das Kontextmenü der neuen Schnellstartleiste kann man das einstellen. Leider bleibt der Bereich „Automatisches Speichern ( O)“ immer eingeschaltet und kostet wertvollen Platz in der Leiste. Bisher habe ich noch keine Möglichkeit gefunden, diesen Bereich auszublenden.

Während Access und Publisher und auch OneNote das neue Layout erben, sind Visio und Project noch auf dem „alten“ Stand der optischen Darstellung. Hier sind auch die Schnellstartleiste oben und die Ecken nicht rund.

Update vom 04.12.2021: Derzeit rollt Microsoft das neue Design testweise auch auf die neusten Kaufversionen (Office 2021) aus. Es bleibt aber abzuwarten, ob das offiziell für alle Versionen kommt oder den Abo-Modellen vorbehalten bleibt. Bekanntlich gibt es ja keine Funktions-Updates für die Kauf-Versionen und man kann auch mit denen nicht am Insider-Programm teilnehmen.

Neulich in Outlook

Wie der „Kudnenservice“ der Sparkasse mitteilt, ist es unbedingt erforderlich, auf den Link in der E-Mail zu klicken. Durch das neue Verfahren S-CERT leert sich dann Ihr Girokonto, nachdem Sie alle Zugangsdaten eingegeben haben, automatisch 😉 und Sie sparen das vielfach erhobene Verwahrentgelt.

Mittlerweile machen die kriminellen Organisationen auch recht wenig Rechtschreibfehler. Dennoch wird es immer wieder Mitarbeitende geben, die in solchen E-Mails (mal abgesehen davon, dass hier der Spamfilter erfolgreich markiert hat) auf die enthaltenen Links klicken. Die E-Mail selbst enthält zusätzlich 1-Pixel Elemente, die dem Absender melden, dass die von ihm gewählte E-Mail-Adresse existiert (in dem Fall mein Spam honeypot).

Dennoch kann man nicht oft genug wiederholen: Weder ein Geldinsitut, noch ein namhafter Lieferant schickt einen Link in einer E-Mail, geschweige denn eine Rechnung als Word-Datei oder einen Anhang, der bösartigen Code enthält. Selbst wenn Sie von einem Ihnen bekannten Absender eine Excel- oder Word-Datei erwarten, öffnen Sie diese nicht und aktivieren Sie keinesfalls Makros darin (Bei Microsoft 365 können Admins per Richtlinie alle Makros und Weblinks in solchen Dokumenten blockieren, bei den Kaufversionnen wie Office 2021 Home & Business geht das nicht)

Fazit

Sensibilisieren Sie Ihre Mitarbeitenden REGELMÄßIG im Umgang und Verhalten mit E-Mails. E-Mails, die HTML-Code und Links enthalten, sollten gar nicht erst geöffnet, sondern ungesehen gelöscht werden.

Hören Sie mehr dazu in unserem kostenlosen Webcast im November.

OpenAudit Classic neue Funktionen

Die neuste Version von #OpenAudit Classic fragt nun ab, nach welchem Standard die Platten partitioniert sind. Steht dort etwas mit GPT, ist der Rechner auf UEFI-Boot eingestellt und nicht Legacy (BIOS).

Zusätzlich – wenn man das Audit-Script mit höchsten Privilegien (als Administrator) im Task oder der admin-Befehlszeile laufen lässt, wird der Bitlocker Status der Laufwerke angezeigt (Bitlocker ist die Bordeigene Festplattenverschlüsselung von Windows 10 oder neuer). Dazu die Open-Audit-Konsole mit rechter Maustaste, als Administrator ausführen. In der Windows Aufgabe „Open-Audit PC-Scan“ muss die Schaltfläche „Höchste Privilegien“ angekreuzt sein.

Der Aufruf der Liste ist über Hardwareliste/alle Partitionen möglich oder für das einzelne Gerät in der Hardwareauflistung darunter.

Für ein Upgrade müssen vorher die Datenbank (mysql/data Ordnerstruktur) und die pc-list-file.txt aus dem scripts Verzeichnis gesichert und nach dem Upgrade restauriert werden.

Zusätzlich müssen in PHPMyadmin die beiden Spalten in der Datenbank openaudit angelegt werden:

ALTER TABLE `partition` ADD `partition_type` VARCHAR(30) NULL DEFAULT NULL;

ALTER TABLE `partition` ADD `partition_bitlocker` VARCHAR(10) NULL DEFAULT NULL;Das aktuelle Setup finden Sie in unserem Download-Bereich, den Quellcode auf Github.

OpenAudit Classic Inventar HW/SW Setup

Datei herunterladen Do. 12. Juni 2025 12:20 vor 3 TagenQuelloffene Software, die auf einem Windows Server installiert 1x pro Tag alle Hard- und Software inventarisiert. Enthält die aktuellen Versionen von Apache, PHP, MySQL (MariaDB 10.11 LTS), PHPMyadmin und NMap/NPCap, sowie die benötigten Visual-C++ Runtimes. Kann für WordPress Intranets genutzt…

Drucken oder nicht – Novemberpatch und Typ4-Treiber

November Patch Nightmare = Oktober Patch Nightmare

(Update vom 14.11.2021: In Kürze kommt ein Patch von Microsoft heraus, der auch die RPC-Druckfehler im Rahmen des #Print-Nightmare beseitigen soll)

Mit dem #Patchday Oktober 2021 werden die unten genannten Registry keys als Gruppenrichtlinie installiert und/oder in der Registry der Wert 1 gesetzt. Das bedeutet, nach Neustart der Druckserver und Terminalserver kann wieder nicht mehr gedruckt werden, wenn man kein Domain Admin ist. Die Forderung von BSI und Versicherungen, Sicherheitsupdates innerhalb von 7 Tagen zu installieren, bleibt bestehen. Wer das Update installiert, wird die untenstehenden Registry-Einstellungen bzw. GPOs wieder auf Wert Null setzen und einen erneuten Restart der Server hinlegen müssen. Vom Oktober Fehler waren auch Typ4-Treiber betroffen. So konnte ein Client zwar drucken, es wurden aber nur rudimentäre Standard Eigenschaften des Point&Print Compatibility Treibers angezeigt (also quasi Notlauf). Mit dem November Patch wurde letztgenannter Typ4-Fehler behoben.

Microsoft Patchday Oktober Änderungen

Microsoft Known Issues November – man wird auf einen „Patch vom Patch“ warten müssen, wenn man betroffen ist

https://docs.microsoft.com/en-us/windows/release-health/status-windows-10-21h1#1724msgdesc

Sofortmaßnahmen: Registry und Powershell

Print Nightmare geht mit dem Oktober-Patch in die siebte Runde: Wer seine Systeme bestmöglich absichern möchte, kann das November-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Außerdem müssen alle beteiligten Server und Endgeräte mindestens den August 2021 Patchlevel haben. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Außerdem sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RpcAuthnLevelPrivacyEnabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint] "RestrictDriverInstallationToAdministrators"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"713073804"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"1921033356"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"3598754956"=dword:00000000

Zusätzlich zu den Registry-Einstellungen und dem Neustart muss der folgende Befehl an einer administrativen Powershell eingegeben werden:

Get-ScheduledTask -TaskName "ReconcileFeatures" | Start-ScheduledTaskAktualisierung der Druckertreiber auf V4-Benutzermodus

Da nicht sicher ist, ob Microsoft die oben genannten Registry-Einstellungen weiter beibehalten wird, ist eine nachhaltige Lösung, sofern möglich, die Umstellung der Windows-Drucker-Treiber auf sogenannte V4-Treiber. Im Regelfall finden sich in der Druckerverwaltung überwiegend V3-Druckertreiber. Diese stellen dann langfristig ein latentes Problem dar.

- Rufen Sie dazu die Windows Druckverwaltung am Printserver auf

- Drucker: in der Liste ist erkennbar, ob der Treiber Typ3-Benutzermodus oder schon Typ4 ist

- Ist er Typ 3, bitte auf die Herstellerseite gehen und nach dem Treiber für das angezeigte Modell suchen

- Unter Basistreiber in der Auflistung tauchen (z.B. beim HP Laserjet-M402) dann ein V3-Treiber und ein V4-Treiber auf. Den V4-Treiber herunterladen

- Unter Treiber, Treiber hinzufügen diesen in die Liste bringen

- Unter Drucker bei jedem Drucker in die Eigenschaften, unter Erweitert, Treiber den neuen V4-Treiber auswählen

- Danach in den Eigenschaften unter Allgemein (Einstellungen), Erweitert (Standardwerte) die Schacht- und sonstige Einstellungen neu setzen, ggf. bei Geräte-Einstellungen die anderen Schächte ausschalten

- Verbinden Sie dann an allen Clients und/oder Terminalservern die Drucker neu, damit diese den neuen Treiber verwenden

- Je nach Druckerhersteller reicht es dazu, sich am Endgerät/Terminalserver als Domain Admin anzumelden und alle Drucker zu verbinden. Dadurch werden maschinenweit die neuen Treiber gezogen.

- Ggf. müssen für jede Sitzung (jeden Benutzer) die Druckerverknüpfungen erneuert werden (dazu haben viele Kunden für jeden Benutzer die „Druckerverknüpfungen“. Der Benutzer kann dann alle Drucker rauslöschen und sie erneut verbinden und einen zum Standarddrucker machen.

- Drucktest machen

Gibt es für von Ihnen verwendete Drucker keinen V4-Treiber vom Hersteller (das ist insbesondere bei älteren Modellen der Fall, bleibt das Risiko, dass irgendwann die Registry-Schlüssel nicht mehr funktionieren und diese Drucker ersetzt werden müssen. Dazu haben wir in unserem Technik-Shop das Model M404 von HP und das Modell Kyocera ECOSYS P2040dn. Für beide sind V4-Treiber erhältlich.

Wenn alles nicht hilft – Checkliste

Die von Microsoft genannten „Workarounds“ beschreiben bestimmte Voraussetzungen. Prüfen Sie, ob Sie alle erfüllen:

- Welche Drucker (Hersteller, Modelle) sind betroffen?

- Welchen Updatestand haben die (alle) Terminalserver (Mindestens Update von August 2021 muss drauf sein.

- oder Welchen Softwarelevel haben die Windows 10 Clients (muss mindestens 19043.1288 sein)

- Sind die beiden Registry-Schlüssel überall gesetzt? (Druckserver, Terminalserver, AVD-Pools) – vorsichtshalber diese Schlüssel VOR dem Neustart nach dem November Update nochmal setzen bzw. die GPO kontrollieren.

- Sind die über den Druckserver verbundenen Drucker im selben Netzwerk oder per vpn (Clientdrucker im Homeoffice)? Clientdruck wird in einigen Fällen nicht funktionieren.

Unterstützung durch die GWS

Sie trauen sich das nicht selbst zu? Erstellen Sie dazu bitte einen Support-Vorgang im Extranet. Wir melden uns schnellstmöglich und stimmen alles weitere mit Ihnen ab.

Drucken oder nicht – Novemberpatch und Typ4-Treiber

November Patch Nightmare = Oktober Patch Nightmare

(Update vom 14.11.2021: In Kürze kommt ein Patch von Microsoft heraus, der auch die RPC-Druckfehler beseitigen soll)

Mit dem #Patchday #Oktober 2021 werden die unten genannten Registry keys als Gruppenrichtlinie installiert und/oder in der Registry der Wert 1 gesetzt. Das bedeutet, nach Neustart der #Druckserver und Terminalserver kann wieder nicht mehr gedruckt werden, wenn man kein Domain Admin ist. Die Forderung von BSI und Versicherungen, Sicherheitsupdates innerhalb von 7 Tagen zu installieren, bleibt bestehen. Wer das Update installiert, wird die untenstehenden Registry-Einstellungen bzw. GPOs wieder auf Wert Null setzen und einen erneuten Restart der Server hinlegen müssen. Vom Oktober Fehler waren auch Typ4-Treiber betroffen. So konnte ein Client zwar drucken, es wurden aber nur rudimentäre Standard Eigenschaften des Point&Print Compatibility Treibers angezeigt (also quasi Notlauf). Mit dem November Patch wurde letztgenannter Typ4-Fehler behoben.

Microsoft Patchday Oktober Änderungen

Microsoft Known Issues November – man wird auf einen „Patch vom Patch“ warten müssen, wenn man betroffen ist

https://docs.microsoft.com/en-us/windows/release-health/status-windows-10-21h1#1724msgdesc

Sofortmaßnahmen: Registry und Powershell

Print #Nightmare geht mit dem Oktober-Patch in die siebte Runde: Wer seine Systeme bestmöglich absichern möchte, kann das November-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Außerdem müssen alle beteiligten Server und Endgeräte mindestens den August 2021 Patchlevel haben. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Außerdem sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RpcAuthnLevelPrivacyEnabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint] "RestrictDriverInstallationToAdministrators"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"713073804"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"1921033356"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"3598754956"=dword:00000000

Zusätzlich zu den Registry-Einstellungen und dem Neustart muss der folgende Befehl an einer administrativen Powershell eingegeben werden:

Get-ScheduledTask -TaskName "ReconcileFeatures" | Start-ScheduledTaskAktualisierung der Druckertreiber auf V4-Benutzermodus

Da nicht sicher ist, ob Microsoft die oben genannten Registry-Einstellungen weiter beibehalten wird, ist eine nachhaltige Lösung, sofern möglich, die Umstellung der Windows-Drucker-Treiber auf sogenannte #V4-Treiber. Im Regelfall finden sich in der Druckerverwaltung überwiegend V3-Druckertreiber. Diese stellen dann langfristig ein latentes Problem dar.

- Rufen Sie dazu die Windows Druckverwaltung am Printserver auf

- Drucker: in der Liste ist erkennbar, ob der Treiber Typ3-Benutzermodus oder schon Typ4 ist

- Ist er Typ 3, bitte auf die Herstellerseite gehen und nach dem Treiber für das angezeigte Modell suchen

- Unter Basistreiber in der Auflistung tauchen (z.B. beim HP Laserjet-M402) dann ein V3-Treiber und ein V4-Treiber auf. Den V4-Treiber herunterladen

- Unter Treiber, Treiber hinzufügen diesen in die Liste bringen

- Unter Drucker bei jedem Drucker in die Eigenschaften, unter Erweitert, Treiber den neuen V4-Treiber auswählen

- Danach in den Eigenschaften unter Allgemein (Einstellungen), Erweitert (Standardwerte) die Schacht- und sonstige Einstellungen neu setzen, ggf. bei Geräte-Einstellungen die anderen Schächte ausschalten

- Verbinden Sie dann an allen Clients und/oder Terminalservern die Drucker neu, damit diese den neuen Treiber verwenden

- Je nach Druckerhersteller reicht es dazu, sich am Endgerät/Terminalserver als Domain Admin anzumelden und alle Drucker zu verbinden. Dadurch werden maschinenweit die neuen Treiber gezogen.

- Ggf. müssen für jede Sitzung (jeden Benutzer) die Druckerverknüpfungen erneuert werden (dazu haben viele Kunden für jeden Benutzer die „Druckerverknüpfungen“. Der Benutzer kann dann alle Drucker rauslöschen und sie erneut verbinden und einen zum Standarddrucker machen.

- Drucktest machen

Gibt es für von Ihnen verwendete Drucker keinen V4-Treiber vom Hersteller (das ist insbesondere bei älteren Modellen der Fall, bleibt das Risiko, dass irgendwann die Registry-Schlüssel nicht mehr funktionieren und diese Drucker ersetzt werden müssen. Beispiele sind das Model M404 von HP und das Modell Kyocera ECOSYS P2040dn. Für beide sind V4-Treiber erhältlich.

Wenn alles nicht hilft – Checkliste

Die von Microsoft genannten „Workarounds“ beschreiben bestimmte Voraussetzungen. Prüfen Sie, ob Sie alle erfüllen:

- Welche Drucker (Hersteller, Modelle) sind betroffen?

- Welchen Updatestand haben die (alle) Terminalserver (Mindestens Update von August 2021 muss drauf sein.

- oder Welchen Softwarelevel haben die Windows 10 Clients (muss mindestens 19043.1288 sein)

- Sind die beiden Registry-Schlüssel überall gesetzt? (Druckserver, Terminalserver, AVD-Pools) – vorsichtshalber diese Schlüssel VOR dem Neustart nach dem November Update nochmal setzen bzw. die GPO kontrollieren.

- Sind die über den Druckserver verbundenen Drucker im selben Netzwerk oder per vpn (Clientdrucker im Homeoffice)? Clientdruck wird in einigen Fällen nicht funktionieren.