Inhaltsverzeichnis

- LOG4J Sicherheitslücke JAVA 2 - 6

- Internet-Revolution: Gasfaser für alle! 7

- Print Nightmare außerplanmäßiges Update 8

- Office 365 – Bedienoberfläche anders 9

- Prüfung User Awareness für Mitarbeitende 10

- Mobile Geräte mit Bitlocker verschlüsseln 11 - 12

- Neulich in Outlook 13

- OpenAudit Classic neue Funktionen 14

- Drucken oder nicht – Novemberpatch und Typ4-Treiber 15 - 18

- Drucken oder nicht – Novemberpatch und Typ4-Treiber 19 - 22

- Webcast - Security im Wandel 23

- IGEL Firmware Lizenz Änderungen 24 - 25

- IT-Strategie und Windows 11 vereinbar? 26 - 29

- Windows 11 Update blockieren 30

- Drucken oder nicht – Septemberpatch 31 - 32

- Microsoft Office 2021 LTSC erschienen 33

- Microsoft Office 2021 LTSC erschienen 34

- Update KB5005568 für Windows Version 1809 nicht installieren 35 - 36

- MS(x)HTML-Lücke geschlossen - zeitnah patchen 37

- Java für alle – Adoptium Temurin 38 - 39

- Aktuelle Schulungen 40

- Windows Eleven oder Vista 2.0? 41 - 43

- Warum Office kaufen teurer ist, Supportende im November 44 - 45

- Windows Server 2022 veröffentlicht 46

- Remote Desktop Connection Manager Wiedergeburt 47 - 48

- Stellenbeschreibung für Systemkoordinierende 49 - 58

- Java - kostenlose Alternative 59 - 61

- Windows-OEM-Automatische Installation 62 - 63

- Datensicherungs-Richtlinien 64 - 67

- Drucker - die Dritte (HP/Samsung) 68

- Sicherheitslücke in HP-Druckertreibern 69

- Jetzt auch noch HIVE Nightmare 70 - 71

- Print- und HIVE-Nightmare Sicherheitslücken 72 - 73

- Windows 10 und 11 Roadmap, Windows 365 74 - 75

- Windows 10 + 11 Roadmap und Windows 365 76 - 77

- Crypto-Angriffe - wenn nur noch eine Datensicherung hilft 78 - 79

- Juli Patchday findet trotzdem statt 80

- Datenübertragungen richtig verschlüsseln 81 - 82

- Windows Print Nightmare Lücken – geschlossen 83 - 85

- Windows Druckserver Exploit - Print Nightmare (gefixt) 86 - 88

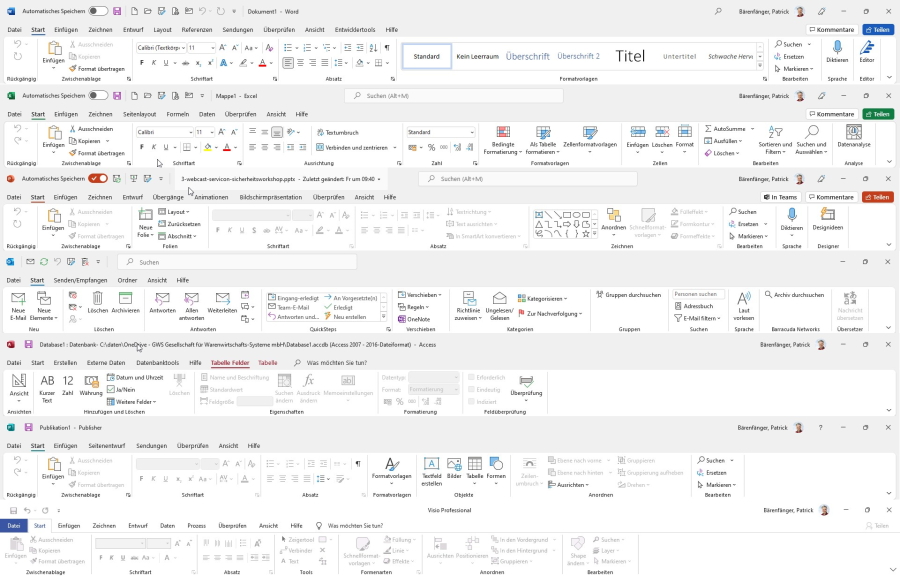

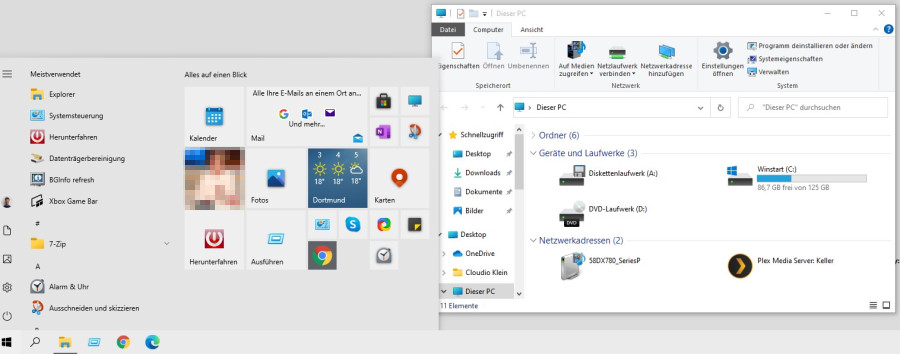

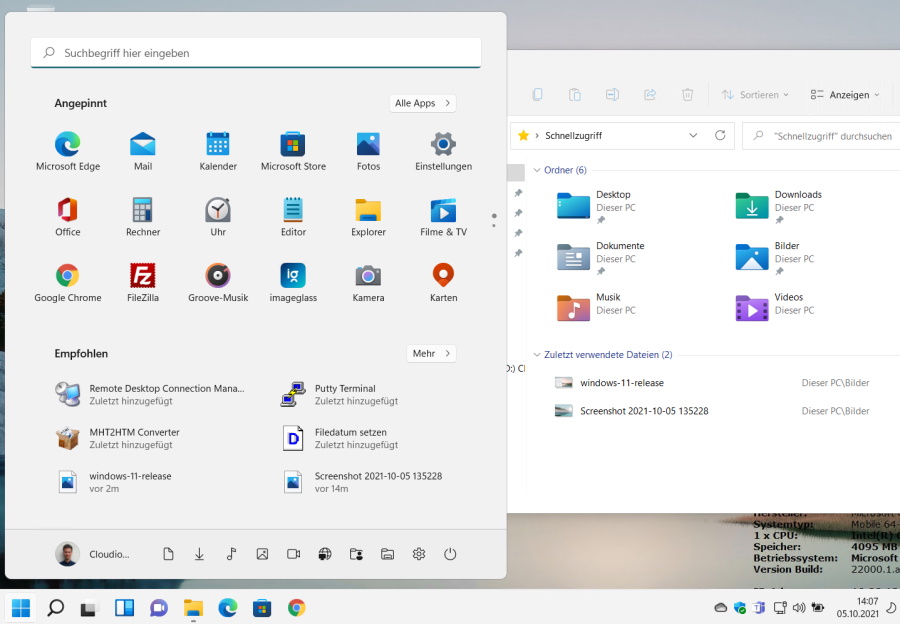

- Windows 11 21H2 Bilder 89

- Windows 10 wird Windows 11 90 - 91

- Auf Windows 10 folgt Windows 11 92 - 93

- Neues Windows und das Herbst Update 94

- Ganz neues Windows in 2022, 21H1 fertig 95

- Windows Herbstupdate wieder klein 96 - 97

- Windows 21H2 wird kleines Update 98 - 99

- Internet Explorer Supportende anders 100 - 101

- Warum Exchange Server nicht mehr zeitgemäß sind 102 - 103

- Microsoft Teams auf Terminalservern 104 - 105

- Monatliche Updates lebenswichtig 106 - 107

- Telefonanlagen durch Teams ersetzen? 108 - 109

- Neu: Gadget für das Homeoffice 110

- Home-Office Austattung - Innovation 111

- Windows 10 21H2 neue Symbole 112

- Windows 21H2 neue Symbole 113

- Exchange DSGVO Meldung? 114 - 115

- Exchange Server betreiben? Nicht mehr! 116 - 117

- Server in Azure, Clients optimieren 118 - 119

- Cloud-Server und optimale Clients und Peripherie 120 - 121

- Voller Funktionsumfang nur noch bei Microsoft 365 und Office 2019 122 - 123

- Exchange Server kritische Sicherheitslücke 124

- Voller Funktionsumfang nur mit Microsoft 365 und Office 2019 125 - 126

- Win10 Druckverwaltung fehlt 127

- Druckverwaltung verschwunden 128

- Microsoft Sicherheit nur für 5-7 Jahre 129

- Microsoft Support- und Sicherheitsupdates nur noch für 5-7 Jahre 130

- Windows 10 ohne Sicherheitsupdates 131 - 132

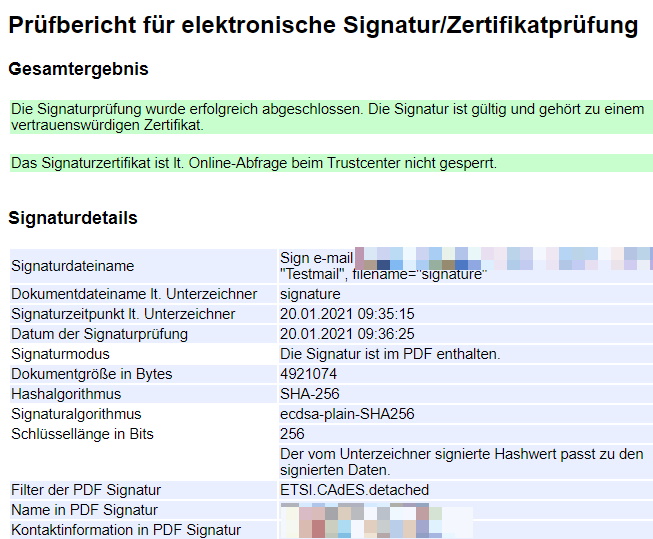

- Digitale Signatur nicht mit Acrobat Reader prüfen 133 - 134

- Schrittaufzeichnung bearbeiten 135 - 136

- OpenAudit Classic unter Azure? Ja 137 - 138

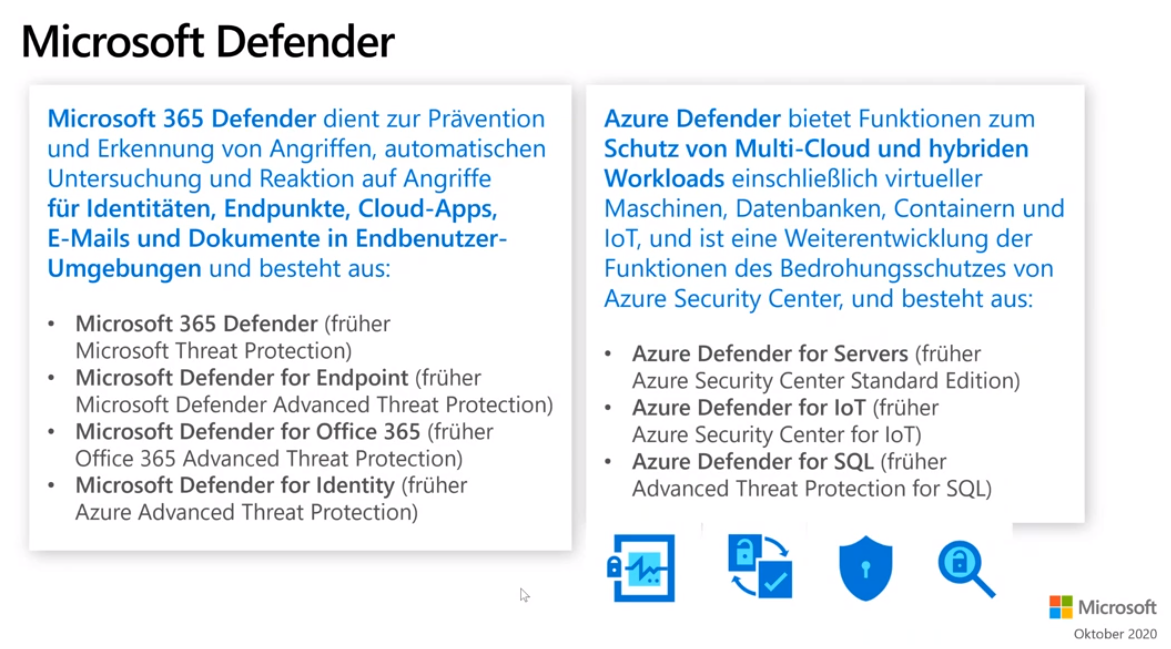

- Microsoft Produktnamen - Virenschutz 139

- Notebooks ohne LTE-Modul ab 01.07.2021 ohne Funktion 140 - 141

LOG4J Sicherheitslücke JAVA

In Servern und Serverdiensten, die auf der Programmiersprache #JAVA basieren (nicht Javascript!), gibt es eine Bibliothek namens #LOG4J zum Protokollieren von Informationen. Manche Software-Produkte verwenden diese Bibliothek. Ist diese Bibliothek nicht auf dem neusten Stand (betrifft Versionen 2.0 bis 2.16), können Angreifer Kontrolle über den darunter liegenden Server erlangen. Betroffen sind somit Linux-, Unix- und Windows Server – sofern Sie einen JAVA-basierten Serverdienst mit der Bibliothek nutzen. [Anm d. Red.] Grundsätzlich haben auch alte LOG4J-Bibliotheken Version 1.x Sicherheitslücken. Das Bundesamt (BSI) stuft diese alten Versionen aber als geringes Risiko ein.

Zwei Beispiele: Die vielfach verwendeten Uqibiti WLAN-Access Points der amerikanischen Firma Unifi. Die Controller-Software, um ganze WLAN-Netzwerke zu verwalten, lässt sich auf einer Hardware-Appliance, unter Linux oder unter Windows (-Server) als Dienst betreiben. Nur mit der aktuellen Version sind die Lücken geschlossen. Firmware- bzw. Software-Updates sind unbedingt erforderlich. Als JAVA-Runtime kann das kostenlose Adoptium Temurin eingesetzt werden.

Seccommerce, der Anbieter von Digitalen Signatur-Lösungen (z.B. E-Rechnung mit digitaler Signatur gegen Fake E-Mails) hat veröffentlicht, dass sie kein LOG4J einsetzen in deren Server-Softareprodukten – und am Client Adoptium JRE unterstützen.

Handlungsbedarf

- Ermitteln Sie den Software-Bestand auf Ihren Servern und Endgeräten (Windows und Linux), sowie auf Hardware-Appliances (wie Kamera-Servern, Zeiterfassungs-Software und Diensten auf Servern). Hierbei kann Open-Audit (audit und nmap scan) insbesondere für die Windows-Umgebung hilfreich sein.

- Nehmen Sie mit den Herstellern der Software Kontakt auf, und/oder prüfen, ob es aktuelle Versionen oder Firmware Updates gibt.

- Führen Sie diese Updates durch (oder lassen sie vom Anbieter durchführen).

Scan-Tool (nur für Windows)

Für das Entdecken von Lücken auf der Windows-Plattform (erkennt damit nicht Log4J in Hardwaregeräten oder Linux-Systemen) gibt es auf GitHub ein Befehlszeilen Werkzeug, das man auf jedem Windows-Server oder PC, auf denen JAVA installiert ist, ausführen muss. Es sucht (nur die angegebenen Laufwerke) nach anfälligen Bibliotheken und schreibt einen Bericht darüber. Die Java-Komponente aktualisieren oder entfernen (wenn die Software sie nicht benötigt), muss man immer noch:

Eine Beschreibung wie man das Werkzeug nutzt und der direkte Download sind hier beschrieben. An der administrativen Befehlszeile oder Powershell ist dann: Log4j2-scan c:\ --fix auszuführen und das Ergebnis auszuwerten.

https://github.com/logpresso/CVE-2021-44228-Scanner

Die gängigen Tools finden auch alte (Version 1.x) Bibliotheken von LOG4J. Im Regelfall eignet es sich, solche unbenutzten JAR-Dateien zu isolieren und wenn keine Nebenwirkungen auftreten, dann zeitverzögert zu entsorgen. Lässt sich eine genutzte Software (die diese Bibliotheken und JAVA benötigt) nicht mehr nutzen, wenden Sie sich bitte an den jeweiligen Software-Hersteller.

Ein Leben ohne JAVA ist möglich (und nicht sinnlos)

Ungeachtet der oben genannten Schritte gilt: Wenn möglich und geprüft, JAVA Runtimes komplett deinstallieren oder den Hersteller fragen, ob sich Adoptium Temurin Runtime einsetzen lässt. Hier gibt es regelmäßig Sicherheitsupdates.

Produktmatrix und Status

| Produkt | enthält unsicheres LOG4J 2.x | Empfehlung |

| w.safe Firewall | Nein | abschalten und durch Managed | Firewall ersetzen, Supportende der ubuntu Version erreicht, nur 1Gen Firewall |

| Blackbox alt | Nein | durch Managed | VPN Access ersetzen, da Supportende der ubuntu Version erreicht |

| Managed | Firewall und Managed | vpn Access | Nein | neue 2. Generation Firewall und Blackbox mit Azure Cloud Option |

| Seccommerce Secsigner Server und Komponenten | Nein | verwendet JAVA (Adoptium), Logging ist aber anders gelöst |

| Uqibiti Controller Firmware/Software | Ja | Update verfügbar. Version auf 6.5.55 aktualisieren, ab dieser Version keine Gefährdung mehr. Mit dem 55er Update wurde auch die in LOG4J 2.15 entdeckte zweite Lücke niedrigen Grades geschlossen. |

| Fujitsu IRMC | unbekannt | Vorsorglich aktuelle Firmware-Version einsetzen, Konsole auf HTML5 umstellen (Einstellungen, Dienste, erweiterte Videoumleitung - AVR) |

| Fujitsu ServerView Suite | Ja | Problem noch nicht gelöst, kritische Komponente enthalten, Die ServerView-Suite, wenn Sie auf Ihren Server installiert ist, sowie die dazugehörige JAVA Plattform deinstallieren! PDF Advisory von FTS |

| Fujitsu RAID Manager | Ja | Auch wenn laut Fujitsu eine nicht betroffene Version eingesetzt wird: Deinstallieren, sowie die alten JAVA-Versionen unter Windows, die diese Software mit sich führt. Die RAID Konfiguration lässt sich auch im UEFI/BIOS des Servers verändern. |

| s.dok d.3 Presentation Server | Nein | JAVA wird verwendet, LOG4J laut d.velop nur wenn individuelle Webdienste dies nutzen und mitbringen. Wir haben keine solchen Webdienste im Einsatz in s.dok.* |

| d.velop documents (d.3ecm) ab Version 2020.07 | Nein | Betrifft nicht direkt log4j, ist aber eine andere Sicherheitslücke, über die der Hersteller informiert. Patch verfügbar von d.3, Das Risiko eines Angriffs wird als sehr niedrig vom Hersteller eingestuft, der Patch sollte aber installiert werden. |

| s.dok d.3 andere Komponenten | Nein | Aus unserer Sicht sind keine der betroffenen Module in unseren s.dok Installationen installiert oder in Verwendung. Hersteller-Information hier: https://kb.d-velop.de/s/article/000001798?language=de* |

| s.scan Verify | Nein | The following products do not use Log4J: IRISXtract |

| Managed | Monitoring | Nein | Paessler PRTG Network Monitor ist nicht betroffen |

| IGEL UMS Software (Thin Clients) | Ja | Patch verfügbar. Update to UMS 6.09.120, which contains Log4j version 2.17. Details hier: https://kb.igel.com/securitysafety/en/isn-2021-11-ums-log4j-vulnerability-54086712.html |

| E/D/E Multishop | Nein | Der Multishop ist von der aktuellen Bedrohung nicht betroffen. Präventiv wurden zusätzliche Schutz-Maßnahmen durch unseren Hosting-Partner ergriffen. Darüber hinaus wird die aktuelle Bedrohungslage überwacht. Der Dienst "Elasticsearch", wurde entsprechend der Empfehlungen der Elastic-Entwickler, abgesichert. |

| Syntellect CT-Connect CTI (end of life) | Ja | Noch vorhandene Installationen auf (alten) Servern sollten ebenso wie alte JAVA-Versionen gelöscht werden, da diese Middleware sowohl JAVA, als auch die Bibliothek verwendet. Diese Middleware war bei der GWS Telefonsteuerung in den 2000ern im Einsatz.Hierbei ist nur die Serverkomponente, nicht der Client betroffen. Mittlerweile gibt es das Unternehmen nicht mehr. Als Nachfolge-Middleware kommen CATS und CATSpro von Spuentrup Software zum Einsatz. |

| s.tel und s.tel Pro bzw. CATS und CATSpro | Nein | Keine Versionen der CATS – Software nutzen das Modul Log4J. Die CATS Server sind somit generell nicht betroffen. Java-Code wird nur in CATS/3 Servern eingesetzt, wenn sie auf der TAPI Schnittstelle aufsetzen. Auch hier wird Log4J nicht verwendet. |

| w.shop, w.info, Managed|Transfer | Nein | Sofern in den Server-Komponenten das LOG4J Modul von uns entdeckt wurde, ist es entweder nicht von den Sicherheitslücken betroffen oder wurde zeitnah auf aktuelle Versionen, die nicht von der Lücke betroffen sind, aktualisiert, bzw. die betreffende JAVA-Klasse entfernt |

| gevis (classic und ERP | BC) Azure Plattform | Nein | In unserer Warenwirtschaft und dem darunter liegenden Microsoft Dynamics 365 Business Central bzw. Dynamics NAV werden keine LOG4J Komponenten eingesetzt. Kein Handlungsbedarf. Details: https://msrc-blog.microsoft.com/2021/12/11/microsofts-response-to-cve-2021-44228-apache-log4j2/ |

Eine weitere Sammlung von Softwareprodukten und Hersteller-Erklärungen ist auf Gist zu finden. Allerdings unterscheidet die Liste nicht, ob das Produkt ein verwundbares LOG4J enthält oder nicht. Wenn Sie die von Ihnen verwendeten Produkte in der Liste durchklicken, erfahren Sie, ob Ihre Produkte betroffen sind oder gar kein LOG4J enthalten.

https://gist.github.com/SwitHak/b66db3a06c2955a9cb71a8718970c592

Internet-Revolution: Gasfaser für alle!

Gestern im ntv Ratgeber Technik: Glasfaser war vorgestern. Die neue Variante „Gasfaser“ ist deutlich günstiger und senkt den CO2-Ausstoß um nahezu 70%. Das funktioniert nur, weil das verwendete Gas „Xeon“ nicht verbrannt wird, sondern in den Intel-Fabriken zu Fasern verpresst und dann die Daten mit 2-facher Luftgeschwindigkeit überträgt (600 MilliBit pro Sekunde). Im „Ludicrous“ mode oder mit XEON Gold Gas sogar doppelt so schnell. Da wird Internet zur wahren Freude und man tut was Gutes für die Umwelt:

Vermutlich hat der Mediendesigner, der das Stock Foto im Hintergrund gebastelt hat, nur ein „l“ vergessen. Peinlich ist das aber trotzdem und gehört daher in die Sammlung der Kuriositäten. Schade, dass kein erster April ist.

Print Nightmare außerplanmäßiges Update

Nachdem mit dem November-Patch zu den bestehenden #Print-Nightmare Fehlern noch Kerberos Authentifizierungsprobleme an Domänen-Controllern auftraten, hat #Microsoft nun einen außerplanmäßigen Patch bereitgestellt. Dieser wird allerdings nicht automatisch an alle Endgeräte und Server verteilt, sondern muss von den Admins von Hand installiert werden. Damit sollen auch bei installiertem November-Patch diese beiden Probleme gelöst sein.

- Update KB5008602 (Microsoft Update Catalog): Windows Server 2019 (und Windows 10 Enterprise 2019 LTSC)

- Update KB5008601 (Microsoft Update Catalog): Windows Server 2016 (und Windows 10 Version 1607)

- Update KB5008603 (Microsoft Update Catalog): Windows Server 2012 R2

- Update KB5008605 (Microsoft Update Catalog): Windows Server 2008 R2

Quelle: Microsoft Security Bulletins

Bemerkenswert ist, dass es auch ein Update für den seit Januar 2020 nicht mehr unterstützten Server 2008 R2 gibt. Davon ungeachtet sollten Sie jedoch diese alten Server möglichst schnell migrieren - am Besten nach #Azure, wo derzeit Windows Server 2019 verbreitet ist. Aufgrund der Lizensierung per Miete, können zukünftig aber (Inplace-Upgrade) ohne Lizenzen neu kaufen zu müssen, Server auf Windows Server 2022 oder neuer gebracht werden - sollte dies eine Software benötigen.

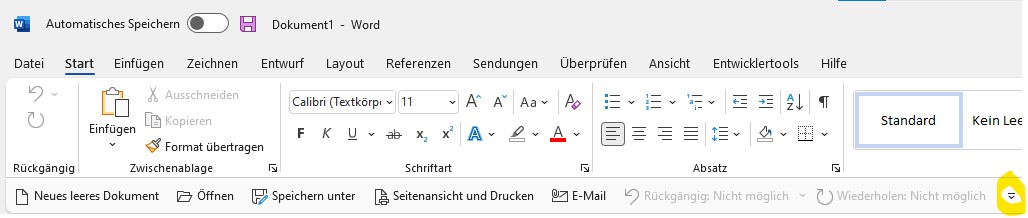

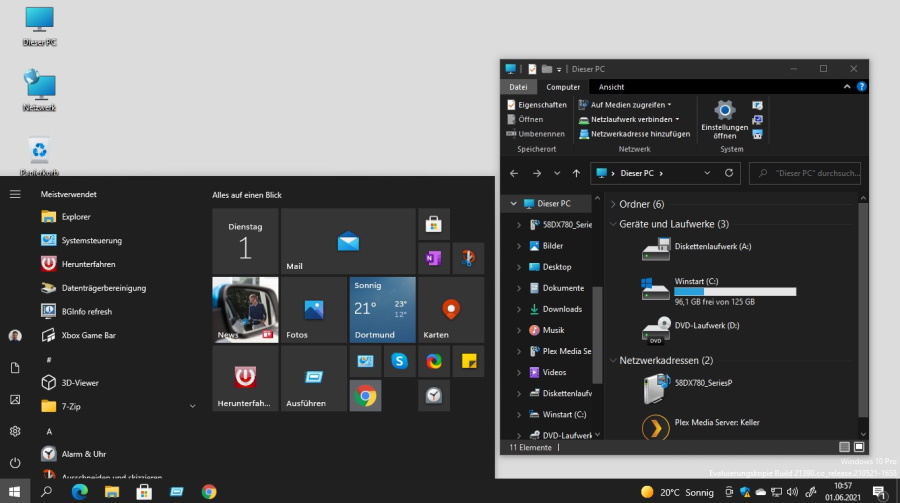

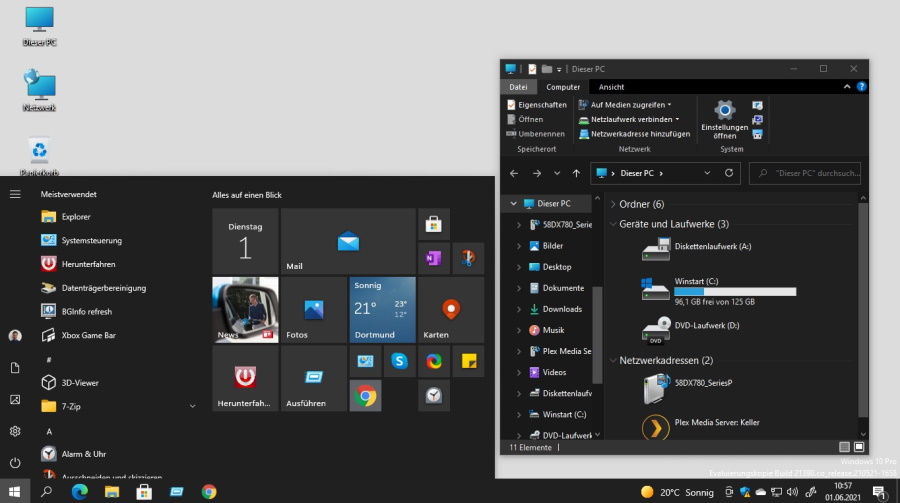

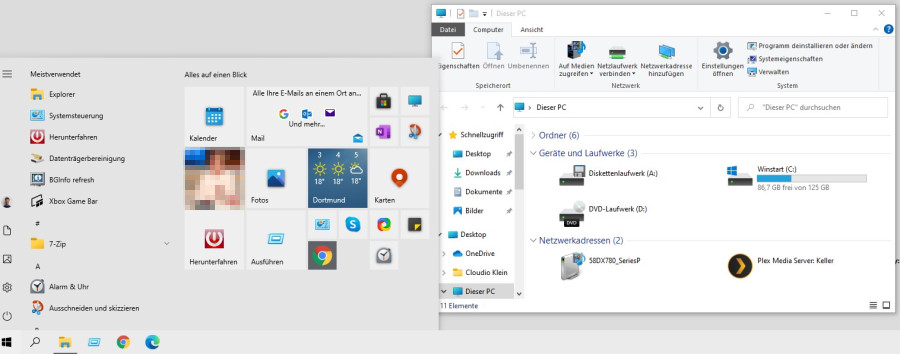

Office 365 – Bedienoberfläche anders

Mit #Office aus #Microsoft365 Plänen ist man stets auf dem aktuellen Stand der Software – auf Wunsch sogar monatlich. Im sogenannten „Current Channel“ hat Microsoft im November 2021 die Benutzeroberfläche „aufgehübscht“ und dabei verändert.

Im Bild sieht man schon die von mir gemachten Einstellungen. Wer bisher die Schnellstartleiste benutzt hat, wird diese als eigene Zeile mit Textbeschriftungen UNTER dem Menüband wiederfinden. Zudem ist das Menüband auf zwei Zeilen reduziert. Für den schnellen Zugriff auf Menüpunkte ist es einfacher, Menüband eiogeblendet und die Schnellstartsymbole wie bisher oben links zu haben (ohne Textbeschriftung in eigener Zeile). Über das Kontextmenü der neuen Schnellstartleiste kann man das einstellen. Leider bleibt der Bereich „Automatisches Speichern ( O)“ immer eingeschaltet und kostet wertvollen Platz in der Leiste. Bisher habe ich noch keine Möglichkeit gefunden, diesen Bereich auszublenden.

Während Access und Publisher und auch OneNote das neue Layout erben, sind Visio und Project noch auf dem "alten" Stand der optischen Darstellung. Hier sind auch die Schnellstartleiste oben und die Ecken nicht rund.

Update vom 04.12.2021: Derzeit rollt Microsoft das neue Design testweise auch auf die neusten Kaufversionen (Office 2021) aus. Es bleibt aber abzuwarten, ob das offiziell für alle Versionen kommt oder den Abo-Modellen vorbehalten bleibt. Bekanntlich gibt es ja keine Funktions-Updates für die Kauf-Versionen und man kann auch mit denen nicht am Insider-Programm teilnehmen.

Prüfung User Awareness für Mitarbeitende

Sie müssen für Ihr Unternehmen Ihre Mitarbeitenden regelmäßig sensibilisieren und die Risiken eines Schadsoftware-Befalls durch unbedachte Handlungen reduzieren. Diese #Prüfung hilft Ihnen dabei. Wenn Sie mehr als 50 % erreichen, gilt sie als bestanden. Die benötigte Zeit wird protokolliert. Für die Auswertung sollten alle Fragen beantwortet sein. Kreuzen Sie in der rechten Spalte an. Nach der [Auswertung] erhalten Sie eine Prüfungsbescheinigung. Zur Lösung können eine oder mehrere Antworten richtig sein.

Hinweis für die Mitarbeitenden: Der Nachweis der geleisteten Tests ist verpflichtend für Ihr Unternehmen. Bitte geben Sie in das Namensfeld Ihre GWS-Nummer, gefolgt von Ihrem Nachnamen (oder ohne GWS-Nummer: Vorname Nachname) an (Beispiele: 20304 Meier oder Markus Meier).

Mobile Geräte mit Bitlocker verschlüsseln

In den BSI-Grundschutz-Katalogen 200-1 und im Prüfungsstandard 330 und auch aus der DSGVO lässt sich ableiten, dass mobile Geräte (Notebooks, Laptops) Daten (insbesondere personenbezogene Daten) verschlüsselt speichern müssen. Unter Windows steht dafür der Bitlocker ab den Pro-Versionen von Windows 10 zur Verfügung.

In diesem etwa 12 Minuten langen Tutorial zeige ich Ihnen anhand einer virtuellen Windows 10 Maschine, Laufwerke verschlüsseln und gegen unberechtigten Zugriff mit einer Systemstart-PIN sichern.

Das Video ist nur für vollständig zertifizierte Syskos verfügbar.

[ddownload id="28495"]Gruppenrichtlinien

Die Einstellungen für den Bitlocker lassen sich domänenweit über Gruppenrichtlinien festlegen. Die Einstellungen für BitLocker finden sich unter:

Computerkonfiguration => Administrative Vorlagen => Windows Komponenten => BitLocker-Laufwerks-verschlüsselung.Hier gibt es den Eintrag BitLocker-Wiederherstellungsinformationen im Active Directory Domaindiensten speichern.

Auch lässt sich hier festlegen, ob beim Einschalten eine PIN eigegeben werden muss:

Dazu im Unterordner: „Betriebssystemlaufwerke“ => Zusätzliche Authentifizierung beim Start anfordern

Die minimale PIN-Länge lässt sich mit einer weiteren Richtlinie in dem Ordner auf 4 oder 6 Zeichen setzen (nach BSI Grundschutz ist eine 4-stellige numerische PIN zum Entsperren des Gerätes ausreichend, da damit noch kein Zugriff auf Daten möglich ist (dieser erfolgt erst nach der Windows Domänen-Anmeldung).

Bitlocker aktivieren

Nach Neustart des Rechners und Anmeldung als Domänen-Admin kann über die klassische Systemsteuerung oder den Windows-Explorer der Assistent zur Bitlocker-Laufwerksverschlüsselung gestartet werden.

Hierbei wird der Wiederherstellungsschlüssel zusätzlich auf einem Netzwerklaufwerk oder Speicherstick zu speichern sein.

Wiederherstellungsschlüssel aus AD auslesen

Auf einem der Domänencontroller (dort wo Admins die Schlüssel auslesen wollen) im Server-Manager zwei Features aktivieren: BitLocker Wiederherstellungskennwort - Viewer und Tools zur BitLocker-Laufwerksverschlüsselung. Danach sollte in Active Directory-Benutzer und -Computer beim Öffnen eines Computer-Objektes ein neuer Reiter mit der Beschriftung BitLocker-Wiederherstellung zu sehen sein. Der Powershell-Befehl lautet:

$computer = Get-ADComputer -Identity CRECOVERY01

$recoveryInformation = Get-ADObject

-Filter {objectClass -eq 'msFVE-RecoveryInformation'}

-SearchBase $computer.DistinguishedName

-Properties *Neulich in Outlook

Wie der „Kudnenservice“ der Sparkasse mitteilt, ist es unbedingt erforderlich, auf den Link in der E-Mail zu klicken. Durch das neue Verfahren S-CERT leert sich dann Ihr Girokonto, nachdem Sie alle Zugangsdaten eingegeben haben, automatisch 😉 und Sie sparen das vielfach erhobene Verwahrentgelt.

Mittlerweile machen die kriminellen Organisationen auch recht wenig Rechtschreibfehler. Dennoch wird es immer wieder Mitarbeitende geben, die in solchen E-Mails (mal abgesehen davon, dass hier der Spamfilter erfolgreich markiert hat) auf die enthaltenen Links klicken. Die E-Mail selbst enthält zusätzlich 1-Pixel Elemente, die dem Absender melden, dass die von ihm gewählte E-Mail-Adresse existiert (in dem Fall mein Spam honeypot).

Dennoch kann man nicht oft genug wiederholen: Weder ein Geldinsitut, noch ein namhafter Lieferant schickt einen Link in einer E-Mail, geschweige denn eine Rechnung als Word-Datei oder einen Anhang, der bösartigen Code enthält. Selbst wenn Sie von einem Ihnen bekannten Absender eine Excel- oder Word-Datei erwarten, öffnen Sie diese nicht und aktivieren Sie keinesfalls Makros darin (Bei Microsoft 365 können Admins per Richtlinie alle Makros und Weblinks in solchen Dokumenten blockieren, bei den Kaufversionnen wie Office 2021 Home & Business geht das nicht)

Fazit

Sensibilisieren Sie Ihre Mitarbeitenden REGELMÄßIG im Umgang und Verhalten mit E-Mails. E-Mails, die HTML-Code und Links enthalten, sollten gar nicht erst geöffnet, sondern ungesehen gelöscht werden.

Hören Sie mehr dazu in unserem kostenlosen Webcast im November.

OpenAudit Classic neue Funktionen

Die neuste Version von #OpenAudit Classic fragt nun ab, nach welchem Standard die Platten partitioniert sind. Steht dort etwas mit GPT, ist der Rechner auf UEFI-Boot eingestellt und nicht Legacy (BIOS).

Zusätzlich – wenn man das Audit-Script mit höchsten Privilegien (als Administrator) im Task oder der admin-Befehlszeile laufen lässt, wird der Bitlocker Status der Laufwerke angezeigt (Bitlocker ist die Bordeigene Festplattenverschlüsselung von Windows 10 oder neuer). Dazu die Open-Audit-Konsole mit rechter Maustaste, als Administrator ausführen. In der Windows Aufgabe „Open-Audit PC-Scan“ muss die Schaltfläche „Höchste Privilegien“ angekreuzt sein.

Der Aufruf der Liste ist über Hardwareliste/alle Partitionen möglich oder für das einzelne Gerät in der Hardwareauflistung darunter.

Für ein Upgrade müssen vorher die Datenbank (mysql/data Ordnerstruktur) und die pc-list-file.txt aus dem scripts Verzeichnis gesichert und nach dem Upgrade restauriert werden.

Zusätzlich müssen in PHPMyadmin die beiden Spalten in der Datenbank openaudit angelegt werden:

ALTER TABLE `partition` ADD `partition_type` VARCHAR(30) NULL DEFAULT NULL;

ALTER TABLE `partition` ADD `partition_bitlocker` VARCHAR(10) NULL DEFAULT NULL;Das aktuelle Setup finden Sie in unserem Download-Bereich, den Quellcode auf Github.

[ddownload id="3071"]Drucken oder nicht – Novemberpatch und Typ4-Treiber

November Patch Nightmare = Oktober Patch Nightmare

(Update vom 14.11.2021: In Kürze kommt ein Patch von Microsoft heraus, der auch die RPC-Druckfehler im Rahmen des #Print-Nightmare beseitigen soll)

Mit dem #Patchday Oktober 2021 werden die unten genannten Registry keys als Gruppenrichtlinie installiert und/oder in der Registry der Wert 1 gesetzt. Das bedeutet, nach Neustart der Druckserver und Terminalserver kann wieder nicht mehr gedruckt werden, wenn man kein Domain Admin ist. Die Forderung von BSI und Versicherungen, Sicherheitsupdates innerhalb von 7 Tagen zu installieren, bleibt bestehen. Wer das Update installiert, wird die untenstehenden Registry-Einstellungen bzw. GPOs wieder auf Wert Null setzen und einen erneuten Restart der Server hinlegen müssen. Vom Oktober Fehler waren auch Typ4-Treiber betroffen. So konnte ein Client zwar drucken, es wurden aber nur rudimentäre Standard Eigenschaften des Point&Print Compatibility Treibers angezeigt (also quasi Notlauf). Mit dem November Patch wurde letztgenannter Typ4-Fehler behoben.

Microsoft Patchday Oktober Änderungen

https://support.microsoft.com/en-us/topic/october-12-2021-kb5006669-os-build-14393-4704-bcc95546-0768-49ae-bec9-240cc59df384

Microsoft Known Issues November – man wird auf einen „Patch vom Patch“ warten müssen, wenn man betroffen ist

https://docs.microsoft.com/en-us/windows/release-health/status-windows-10-21h1#1724msgdesc

Sofortmaßnahmen: Registry und Powershell

Print Nightmare geht mit dem Oktober-Patch in die siebte Runde: Wer seine Systeme bestmöglich absichern möchte, kann das November-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Außerdem müssen alle beteiligten Server und Endgeräte mindestens den August 2021 Patchlevel haben. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Außerdem sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RpcAuthnLevelPrivacyEnabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint] "RestrictDriverInstallationToAdministrators"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"713073804"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"1921033356"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"3598754956"=dword:00000000

Zusätzlich zu den Registry-Einstellungen und dem Neustart muss der folgende Befehl an einer administrativen Powershell eingegeben werden:

Get-ScheduledTask -TaskName "ReconcileFeatures" | Start-ScheduledTaskAktualisierung der Druckertreiber auf V4-Benutzermodus

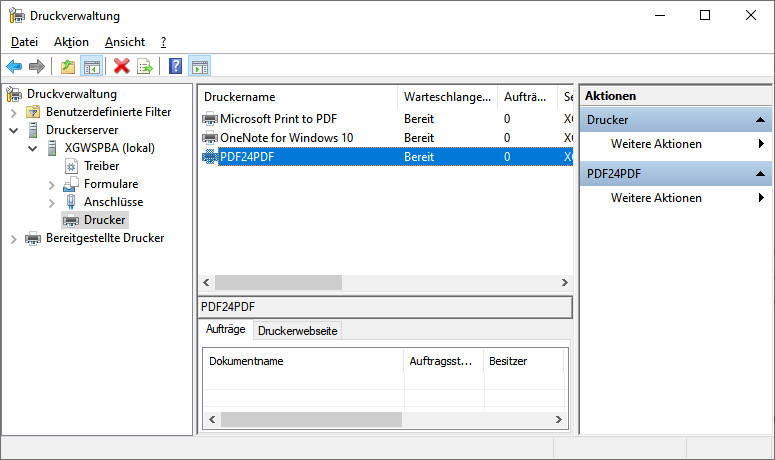

Da nicht sicher ist, ob Microsoft die oben genannten Registry-Einstellungen weiter beibehalten wird, ist eine nachhaltige Lösung, sofern möglich, die Umstellung der Windows-Drucker-Treiber auf sogenannte V4-Treiber. Im Regelfall finden sich in der Druckerverwaltung überwiegend V3-Druckertreiber. Diese stellen dann langfristig ein latentes Problem dar.

- Rufen Sie dazu die Windows Druckverwaltung am Printserver auf

- Drucker: in der Liste ist erkennbar, ob der Treiber Typ3-Benutzermodus oder schon Typ4 ist

- Ist er Typ 3, bitte auf die Herstellerseite gehen und nach dem Treiber für das angezeigte Modell suchen

- Unter Basistreiber in der Auflistung tauchen (z.B. beim HP Laserjet-M402) dann ein V3-Treiber und ein V4-Treiber auf. Den V4-Treiber herunterladen

- Unter Treiber, Treiber hinzufügen diesen in die Liste bringen

- Unter Drucker bei jedem Drucker in die Eigenschaften, unter Erweitert, Treiber den neuen V4-Treiber auswählen

- Danach in den Eigenschaften unter Allgemein (Einstellungen), Erweitert (Standardwerte) die Schacht- und sonstige Einstellungen neu setzen, ggf. bei Geräte-Einstellungen die anderen Schächte ausschalten

- Verbinden Sie dann an allen Clients und/oder Terminalservern die Drucker neu, damit diese den neuen Treiber verwenden

- Je nach Druckerhersteller reicht es dazu, sich am Endgerät/Terminalserver als Domain Admin anzumelden und alle Drucker zu verbinden. Dadurch werden maschinenweit die neuen Treiber gezogen.

- Ggf. müssen für jede Sitzung (jeden Benutzer) die Druckerverknüpfungen erneuert werden (dazu haben viele Kunden für jeden Benutzer die „Druckerverknüpfungen“. Der Benutzer kann dann alle Drucker rauslöschen und sie erneut verbinden und einen zum Standarddrucker machen.

- Drucktest machen

Gibt es für von Ihnen verwendete Drucker keinen V4-Treiber vom Hersteller (das ist insbesondere bei älteren Modellen der Fall, bleibt das Risiko, dass irgendwann die Registry-Schlüssel nicht mehr funktionieren und diese Drucker ersetzt werden müssen. Dazu haben wir in unserem Technik-Shop das Model M404 von HP und das Modell Kyocera ECOSYS P2040dn. Für beide sind V4-Treiber erhältlich.

Wenn alles nicht hilft - Checkliste

Die von Microsoft genannten "Workarounds" beschreiben bestimmte Voraussetzungen. Prüfen Sie, ob Sie alle erfüllen:

- Welche Drucker (Hersteller, Modelle) sind betroffen?

- Welchen Updatestand haben die (alle) Terminalserver (Mindestens Update von August 2021 muss drauf sein.

- oder Welchen Softwarelevel haben die Windows 10 Clients (muss mindestens 19043.1288 sein)

- Sind die beiden Registry-Schlüssel überall gesetzt? (Druckserver, Terminalserver, AVD-Pools) - vorsichtshalber diese Schlüssel VOR dem Neustart nach dem November Update nochmal setzen bzw. die GPO kontrollieren.

- Sind die über den Druckserver verbundenen Drucker im selben Netzwerk oder per vpn (Clientdrucker im Homeoffice)? Clientdruck wird in einigen Fällen nicht funktionieren.

Unterstützung durch die GWS

Sie trauen sich das nicht selbst zu? Erstellen Sie dazu bitte einen Support-Vorgang im Extranet. Wir melden uns schnellstmöglich und stimmen alles weitere mit Ihnen ab.

Drucken oder nicht – Novemberpatch und Typ4-Treiber

November Patch Nightmare = Oktober Patch Nightmare

(Update vom 14.11.2021: In Kürze kommt ein Patch von Microsoft heraus, der auch die RPC-Druckfehler beseitigen soll) Mit dem #Patchday #Oktober 2021 werden die unten genannten Registry keys als Gruppenrichtlinie installiert und/oder in der Registry der Wert 1 gesetzt. Das bedeutet, nach Neustart der #Druckserver und Terminalserver kann wieder nicht mehr gedruckt werden, wenn man kein Domain Admin ist. Die Forderung von BSI und Versicherungen, Sicherheitsupdates innerhalb von 7 Tagen zu installieren, bleibt bestehen. Wer das Update installiert, wird die untenstehenden Registry-Einstellungen bzw. GPOs wieder auf Wert Null setzen und einen erneuten Restart der Server hinlegen müssen. Vom Oktober Fehler waren auch Typ4-Treiber betroffen. So konnte ein Client zwar drucken, es wurden aber nur rudimentäre Standard Eigenschaften des Point&Print Compatibility Treibers angezeigt (also quasi Notlauf). Mit dem November Patch wurde letztgenannter Typ4-Fehler behoben.

Microsoft Patchday Oktober Änderungen https://support.microsoft.com/en-us/topic/october-12-2021-kb5006669-os-build-14393-4704-bcc95546-0768-49ae-bec9-240cc59df384

Microsoft Known Issues November – man wird auf einen „Patch vom Patch“ warten müssen, wenn man betroffen ist https://docs.microsoft.com/en-us/windows/release-health/status-windows-10-21h1#1724msgdesc

Sofortmaßnahmen: Registry und Powershell

Print #Nightmare geht mit dem Oktober-Patch in die siebte Runde: Wer seine Systeme bestmöglich absichern möchte, kann das November-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Außerdem müssen alle beteiligten Server und Endgeräte mindestens den August 2021 Patchlevel haben. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Außerdem sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RpcAuthnLevelPrivacyEnabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint] "RestrictDriverInstallationToAdministrators"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"713073804"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"1921033356"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides]

"3598754956"=dword:00000000

Zusätzlich zu den Registry-Einstellungen und dem Neustart muss der folgende Befehl an einer administrativen Powershell eingegeben werden:

Get-ScheduledTask -TaskName "ReconcileFeatures" | Start-ScheduledTaskAktualisierung der Druckertreiber auf V4-Benutzermodus

Da nicht sicher ist, ob Microsoft die oben genannten Registry-Einstellungen weiter beibehalten wird, ist eine nachhaltige Lösung, sofern möglich, die Umstellung der Windows-Drucker-Treiber auf sogenannte #V4-Treiber. Im Regelfall finden sich in der Druckerverwaltung überwiegend V3-Druckertreiber. Diese stellen dann langfristig ein latentes Problem dar.

- Rufen Sie dazu die Windows Druckverwaltung am Printserver auf

- Drucker: in der Liste ist erkennbar, ob der Treiber Typ3-Benutzermodus oder schon Typ4 ist

- Ist er Typ 3, bitte auf die Herstellerseite gehen und nach dem Treiber für das angezeigte Modell suchen

- Unter Basistreiber in der Auflistung tauchen (z.B. beim HP Laserjet-M402) dann ein V3-Treiber und ein V4-Treiber auf. Den V4-Treiber herunterladen

- Unter Treiber, Treiber hinzufügen diesen in die Liste bringen

- Unter Drucker bei jedem Drucker in die Eigenschaften, unter Erweitert, Treiber den neuen V4-Treiber auswählen

- Danach in den Eigenschaften unter Allgemein (Einstellungen), Erweitert (Standardwerte) die Schacht- und sonstige Einstellungen neu setzen, ggf. bei Geräte-Einstellungen die anderen Schächte ausschalten

- Verbinden Sie dann an allen Clients und/oder Terminalservern die Drucker neu, damit diese den neuen Treiber verwenden

- Je nach Druckerhersteller reicht es dazu, sich am Endgerät/Terminalserver als Domain Admin anzumelden und alle Drucker zu verbinden. Dadurch werden maschinenweit die neuen Treiber gezogen.

- Ggf. müssen für jede Sitzung (jeden Benutzer) die Druckerverknüpfungen erneuert werden (dazu haben viele Kunden für jeden Benutzer die „Druckerverknüpfungen“. Der Benutzer kann dann alle Drucker rauslöschen und sie erneut verbinden und einen zum Standarddrucker machen.

- Drucktest machen

Gibt es für von Ihnen verwendete Drucker keinen V4-Treiber vom Hersteller (das ist insbesondere bei älteren Modellen der Fall, bleibt das Risiko, dass irgendwann die Registry-Schlüssel nicht mehr funktionieren und diese Drucker ersetzt werden müssen. Beispiele sind das Model M404 von HP und das Modell Kyocera ECOSYS P2040dn. Für beide sind V4-Treiber erhältlich.

Wenn alles nicht hilft – Checkliste

Die von Microsoft genannten „Workarounds“ beschreiben bestimmte Voraussetzungen. Prüfen Sie, ob Sie alle erfüllen:

- Welche Drucker (Hersteller, Modelle) sind betroffen?

- Welchen Updatestand haben die (alle) Terminalserver (Mindestens Update von August 2021 muss drauf sein.

- oder Welchen Softwarelevel haben die Windows 10 Clients (muss mindestens 19043.1288 sein)

- Sind die beiden Registry-Schlüssel überall gesetzt? (Druckserver, Terminalserver, AVD-Pools) – vorsichtshalber diese Schlüssel VOR dem Neustart nach dem November Update nochmal setzen bzw. die GPO kontrollieren.

- Sind die über den Druckserver verbundenen Drucker im selben Netzwerk oder per vpn (Clientdrucker im Homeoffice)? Clientdruck wird in einigen Fällen nicht funktionieren.

Webcast - Security im Wandel

Unternehmen müssen sich aufgrund aktueller Bedrohungen auf erweiterte, effektive Werkzeuge und Maßnahmen einstellen. Dieser Webcast gibt Ihnen einen Überblick über diese neuen Risiken, das Grund-Fundament von #CyberSecurity. Erfahren Sie über die Möglichkeiten, diesen Gefahren optimal zu begegnen, diese Systemkoordinator-Aufgaben selbst zu lösen oder zu delegieren. Video und Folien sind kennwortgeschützt, das Kennwort wird/wurde im Namen der Veranstaltung übermittelt.

| Seminarinhalte (Auswahl) und Ziele | #Webcast bzw. die Online #Schulung mit den Themen (Auszug aus der Agenda): • Aktuelle Sicherheitslage und Gefahrenklassen. • Welche Mindest-Anforderungen stellen Gesetzgeber, Versicherungen und Verbände?. • Typische Angriffs-Szenarien. • Maßnahmen dagegen. • BSI-Grundschutz-Empfehlungen IDW Prüfungsstandard ISA DE 315. • Notfallplan und Risiko-Analyse. • selber machen oder Aufgaben delegieren. • Datensicherung, Hybrid oder Cloud. |

| Zielgruppe | Geschäftsleitung und Entscheider |

| Voraussetzungen | Interesse an IT-Sicherheit für Ihr Unternehmen |

| Zeitrahmen | Dauer: 1 Stunde (ca. 45 Minuten Vortrag und 15 Minuten Diskussion) |

| Kosten | die Teilnahme ist kostenfrei |

| Bemerkungen | Remote via Teams Sitzung (Link und Anleitung nach Anmeldung) |

| Prüfung | Testen Sie auch Ihre Mitarbeitenden auf User Awareness |

Unterlagen

[ddownload id="28348"]

Video

[ddownload id="28541"]

IGEL Firmware Lizenz Änderungen

Die #IGEL Technology GmbH ist ein führender Hersteller von Thin-Clients. Diese wiederum sind eine kostengünstige für Systemkoordinierende benutzerfreundliche Alternative, ein Endgerät mit Linux mit Azure Virtual Desktops, RDS-Terminalservern oder Citrix Xen Desktop zu verwenden. Das Ganze funktioniert am Besten mit UD3-Modellen der LX-Serie. Diese haben genug Grafikleistung und Arbeitsspeicher/Flash um performant mit 2 FHD oder UHD Monitoren die Sitzung darzustellen.

Zu Hardware gehört immer Firmware #Lizenzen, um die Erweiterungen von IGEL im Rahmen einer Software-Maintenance auf dem aktuellen Stand zu halten. Über die sogenannte UMS-Oberfläche können dann ganze Scharen von Endgeräten verwaltet und aktualisiert werden.

Aktiviert man die Firmware nicht, kann das Gerät (bzw. die Firmware) nicht genutzt werden. Verlängert man die Maintenance nicht, muss man bei Veränderungen, die eine Aktualisierung erfordern, die Firmware neu kaufen.

Ein Beispiel: Für die Verwendung als Endgerät für Azure Virtual Desktop muss die Firmware der IGELs auf 11.03 oder neuer aktualisiert werden (In UMS registrierte IGEL: Das Firmware-Upgrade beinhaltet 12 Monate Software-Maintenance und sollte dann verlängert werden).

Veränderte Aktivierung seit 01. Oktober 2021

Kauft man neue Thin-Clients oder muss die Firmware von vorhandenen Geräten aktualisiert/neu gekauft werden, muss man sich seit Oktober im IGEL-Portal registrieren (über Registrieren) und kann dann (nachdem Igel Technologies die bestellten Geräte zugeordnet hat (dauert mindestens 48 Stunden), die neue Geräte-Firmware für die gekauften Geräte aktivieren. Zusätzlich muss die Lizenz-ID aus der UMS-Verwaltungssoftware (Token) in das Aktivierungsportal eingetragen werden.

Bei Fragen wenden Sie sich gern an unseren technischen Vertrieb, Patrick Jablonski, für technische Unterstützung eröffnen Sie einen Support-Vorgang im Extranet.

IT-Strategie und Windows 11 vereinbar?

Admins, die mehrheitlich diese Tätigkeit als Nebenaufgabe ausführen (neben ihrer Haupttätigkeit als Buchhalter, Verkäufer, Einkäufer, Geschäftsführer…) haben das Ziel, eine möglichst homogene IT-Umgebung in ihrem Unternehmen einzusetzen. Die Motivationen sind unterschiedlich.

- Geschäftsführer wollen das Haftungsrisiko reduzieren

- Die operativen Mitarbeiter, die auch IT-Support machen, müssen den Aufwand reduzieren

Homogenisierung

Bis heute konnte man relativ einfach auf das Ziel hinarbeiten, ohne größere Einmal-Investitionen zu tätigen:

- Windows 7 (Professional) Rechner (Core i5 mit 4 oder 8 GB RAM) mit kleinen SSDs ausstatten und unter Einsatz des aufgedruckten Lizenzschlüssels auf Windows 10 Pro bringen. Nach Datenübernahme konnten die Festplatten ausgebaut werden

- Statt Neukauf von Servern:

- Statt Ersatzkauf von defekten PCs: Thin-Client IGEL UD3 ab Firmware 11.3 anschaffen

- Neu anzuschaffende Notebooks und Tablets haben ebenfalls Windows 10 Pro

- Wenn man nicht selbst Updates und Sicherheitspatches installieren möchte, kann man die Aufgabe über Care-Packs an den IT-Dienstleister auslagern

Fazit: Das gesamte Netzwerk (die Domäne) lässt sich zentral verwalten. Viel wichtiger: Anwender (und Admins) arbeiten mit einem einheitlichen Erscheinungsbild (Startmenü, Windows Umgebung)

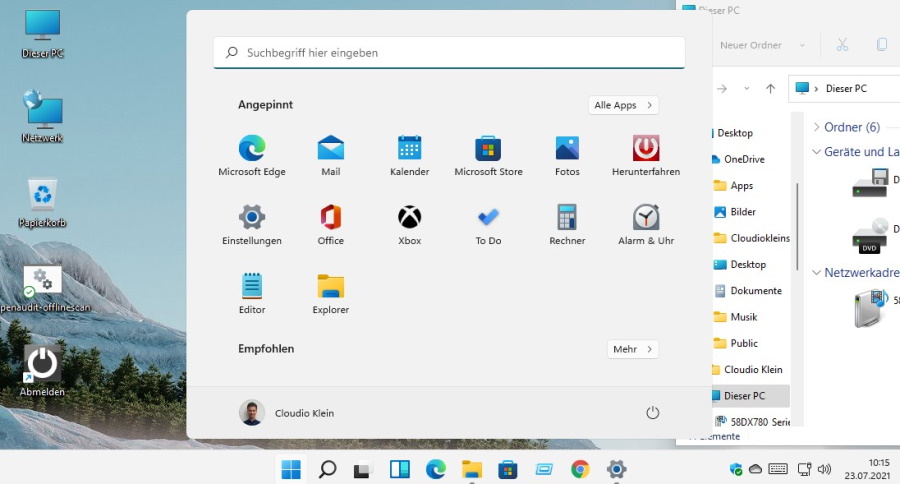

Was bewirkt Windows 11?

Ab 05. Oktober 2021 werden neue PCs mit Windows 11 #Win11 #Eleven ausgeliefert.

Bestehende PCs, Notebooks, Ultrabooks lassen sich nur aktualisieren, wenn sie jünger als drei Jahre sind und über einen TPM 2.0 Chip verfügen (nicht alle Business PCs, die in den letzten Jahren verkauft wurden, haben diesen Chip). Außerdem wurde die Speicheranforderung auf mindestens 4GB RAM erhöht. 99% aller PCs, die mit 4GB RAM ausgestattet sind, haben aber einen Grafik-Chip, der mindestens 128 GB RAM vom Speicher verwendet. Diese Systeme haben demnach nur 3,9 GB RAM für Windows verfügbar und scheitern so.

Die Oberfläche, Startmenü, Taskleiste sehen anders aus und sind anders zu bedienen. An vielen Stellen sind mehr Mausklicks notwendig, um den gewünschten Menüpunkt zu erreichen:

- Das Kontextmenü erhält Untermenüs, in dem weitere Menüpunkte versteckt sind.

- Netzwerk und Soundeinstellungen sind in einem Menü zusammengefasst, Netzwerkwechsel erfordert zusätzliche Mausklicks, ebenso wie Soundeinstellungen

- Die Taskleiste erlaubt nicht mehr, den Anwendungs/Dokumententitel anzuzeigen (Gruppieren, bis Taskleiste voll). Hat man drei Exceltabellen geöffnet, muss man erst mit der Maus auf das Gruppen-Symbol fahren und dann in den Popup-Vorschaubildern mit einer Lupe interpretieren, welches Dokument man ins Bild haben möchte.

- Im Startmenü kann man die Kachelgöße nicht verändern. Auch die Größe des Startmenüs ist fix. Stattdessen gibt es mehrere Unterseiten, auf denen jeweils 20 Programmverknüpfungen zu sehen sind.

- Livekacheln fehlen, stattdessen gibt es nur einen vom Startmenü getrennten Widgets-Bereich mit fester Größe, der mit der Maus oder mit Windows-W (also mindestens 2Tasten) und nicht über den Startknopf gestartet werden kann. Die Widgets lassen sich nicht ins Startmenü integrieren

- Alle Apps werden nicht als Scoll-Liste links neben den Verknüpfungen angezeigt, sondern müssen über einen zusätzlichen Klick aufgerufen werden

- Die untere Hälfte der Fläche im Startmenu ist ungenutzt, wenn man den Dokumentverlauf abschaltet

Einheitliche Zukunfts-Strategie

Eine IT-Strategie mit einheitlicher Oberfläche (User Interface) lässt sich nur dann erreichen, wenn die PC-Hersteller (in unserem Dunstkreis Fujitsu und lenovo) neue Business-PCs und Business-Notebooks wahlweise mit Windows 10 Pro anbieten und/oder mit der ausgelieferten Windows 11 Pro OEM-Lizenz auch Windows 10 Pro auf dem Endgerät installiert und aktiviert werden kann und darf. Das ist laut aktuellem Kenntnisstand der Fall.

Das optionale Upgrade auf Windows 11 Pro (sofern aktuelle Hardware ab Core i 8Gen im Einsatz ist und der Anwender auf das angebotene Upgrade klickt) lässt sich über eine Gruppenrichtlinie oder einen Registry Schlüssel verhindern.

Weil selbst der jüngst erschienene Server 2022 LTSC auch die Windows 10 Benutzeroberfläche hat funktioniert die IT-Strategie sowohl unter Einbindung von Microsoft Azure, als auch On-Premises, wenn man bei Windows 10 bleibt.

On-Premises erhalten Endgeräte mit Windows 10 Sicherheitsupdates bis Oktober 2025, ebenso Server 2016. Neuere Server (inklusive Version 2022 LTSC ebenfalls für 10 Jahre)

Bei Microsoft Azure (Azure Virtual Desktop) kommt für die Windows 10 Plattform die LTSC Version 2019 zum Einsatz, die bis Ende 2029 Sicherheitsupdates bekommt.

Server in Azure (IaaS) bekommen (Azure Server 2019) ebenfalls 10 Jahre Updates.

Fazit

- Clients (wenn noch nicht geschehen) auf Windows 10 Pro und SSD hochrüsten

- Neuanschaffungen von Clients/Hardware-Ersatz-Invest:

- Neue Thin Clients IGEL UD3 einsetzen (Wenn Azure Virtual Desktop genutzt)

- Notebooks/Ultrabooks (oder auch Rechner) neukaufen und (wenn verfügbar) Downgraderecht auf Windows 10 Pro für Neuinstallation nutzen

- Ersatzinvest für Server: Microsoft Azure (IaaS) Ressourcen anmieten, keine hohe Einmalinvest, lange Zeit Sicherheitspatches verfügbar

- Ersatzinvest für Office und Exchange Server: Microsoft 365 Business Premium mieten

Windows 11 Update blockieren

Für diejenigen, die in ihrem Unternehmen ein einheitliches Benutzer-Interface haben möchten oder wo die Hardware nicht die Anforderungen für Windows 11 #Eleven #Win11 erfüllt, können per Gruppenrichtlinie einfach das ab 05. Oktober als optionales Funktions-Upgrade angebotene Funktionsupdate verhindern:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate] "TargetReleaseVersion"=dword:00000001 "ProductVersion"="Windows 10" "TargetReleaseVersionInfo"="22H2"Diese Registry Datei sorgt dafür, dass es bei Windows 10 (Build 19044) bleibt. Es werden weiterhin 1x pro Monat Sicherheitsupdates und Fehlerkorrekturen installiert.

Natürlich funktioniert das auch über eine Gruppenrichtlinie:

- Richtlinien für Lokaler Computer -> Computerkofiguration -> Administrative Vorlagen -> Windows-Komponenten -> Windows Update -> Manage updates offered from Windows Update

- Hier dann Zielversion des Funktionsupdates auswählen doppelt anklicken

- Hier Windows 10 und darunter dann 22H2 eintragen

Drucken oder nicht – Septemberpatch

Update vom 21.09.2021: Wer seine Systeme bestmöglich absichern möchte, kann nun doch das September-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Zusätzlich sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print] "RpcAuthnLevelPrivacyEnabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint] "RestrictDriverInstallationToAdministrators"=dword:00000000

Ursprünglicher Artikel

Für diejenigen von Ihnen, die noch die alte Version von #Windows 10 im Einsatz haben (#1809, aktuell ist 21H2) gilt. Sie dürfen das obengenannte September-Patch-Release nicht installieren, weil Nebenwirkungen aufgrund der erhöhten Sicherheitseinstellungen auftreten können. Haben Sie es bereits über die automatische Updatefunktion installiert, sollten Sie es wieder deinstallieren.

Die Probleme (#Drucken funktioniert nicht mehr) können auch bei Windows Server 2019 (build 17763) auftreten. Betroffen sind dort jedoch nur der Druck- und die Terminalserver (RDS, Citrix). Auch in diesem Fall führen Sie ein Update-Rollback durch.

Wie finden Sie heraus, ob das Update installiert ist?

Start/Ausführen/Winver : Wird Build 17763.2183 angezeigt, ist das Update installliert

gilt für Druckserver 2019, Terminalserver 2019 und alte Windows 10 Versionen 1809 (end of support)

Windows 10 Maßnahmen

Stattdessen ist es ratsam, betroffene Rechner auf die aktuelle Windows Version 21H2 zu aktualisieren. Da das von der oben genannten alten Version einer Migration gleichkommt, dauert das pro System zwischen 40 und 60 Minuten. Danach ist die aktuelle Windows 10 Version installiert, wo nach bisherigen Erkenntnissen das Sicherheitsupdate vom September (dieses hat eine andere KB-Nummer, nämlich kb5005565) keine Beeinträchtigungen auftreten.

Hintergrund: Microsoft unterstützt die aktuelle Windows Version immer 18 Monate lang. In diesem Zeitraum sollte auf das aktuelle Funktionsupgrade hochgezogen werden. Dieses wird auch (wenn man es administrativ nicht verhindert), bei ausreichender Internetverbindung mit angeboten und installiert. In allen anderen Fällen ist das System nicht mehr im Microsoft Support und Nebenwirkungen bei Sicherheitspatches sind wahrscheinlich.

Aktuell gilt für Windows 10, Version 21H2 (19044): Mit Erscheinen von Windows 11 im Oktober 2021 erhält Windows 10 bis Oktober 2025 nur noch #Sicherheitsupdates. Dennoch sollten Sie alle Systeme auf diese letzte Version 21H2 bringen.

Tipp: Den Windows 10 Stand erkennen Sie, wenn Sie Start/Ausführen: WINVER eingeben. Dort muss Version 21H2 (Build 19044.1237) stehen.

Windows Server 2019 Maßnahmen

warten, bis Microsoft eine Lösung anbietet. Solange diese Server nicht aktualisieren und die möglichen Risiken (MSTHML-Lücke und Print Nightmare Lücke) kalkulieren.

Microsoft Office 2021 LTSC erschienen

Kunden mit Volumenlizenzverträgen oder Zutritt zum Beitritt zu solchen Verträgen (Select Plus, Open Value) finden bereits jetzt im Volumenlizenzportal (VLSC) die Downloads und Lizenzschlüssel der Kaufversionen Office Standard 2021 (LTSC) und Office Professional Plus 2021 (LTSC).

LTSC bedeutet hierbei „Long Term Service Channel“. Im Gegensatz zu früheren Versionen ist die Zeit, in der Sicherheitsupdates verteilt werden, nicht 10, sondern 5 Jahre lang, liegt also im Herbst 2026. Damit nur ein Jahr länger als bei Office 2016 und 2019, die im Herbst 2025 unsicher werden.

Auch während der gesamten Lebenszeit erhalten die Office-Versionen nur Sicherheitsupdates und keinerlei Funktionserweiterungen. Außerdem funktionieren die Funktionen zur Zusammenarbeit, die eine Cloud-Plattform voraussetzen, in den Kaufprodukten nicht.

Mit der weiteren Verkürzung der Laufzeit ist nun #Office365 die günstigste Alternative, #Microsoft Office zu betreiben. Lediglich für Kunden, bei denen feststeht, dass Sie ein Standard-Office (ohne MSAccess, ohne Collaboration, ohne Cloud Funktionen und ohne Onlinespeicher / -Postfach) ausschließlich auf diesem Gerät nutzen möchten, ist die mit einem PC oder als System Builder Version zu erwerbende "Home & Business 2021" Edition von Office noch günstiger. Die "Laden-Versionen" von Office werden ab dem 05. Oktober 2021 bestellbar sein. Sie haben kein Downgraderecht, im Gegensatz zu den Volumenversionen, die auf 2019 und 2016 gebracht werden können.

Auch neu: Für Volumenlizenzen kann kein e-Open-Vertrag mehr eröffnet werden. Diese werden über CSP-Verträge bereitgestellt. Wenden Sie sich vertrauensvoll an uns, wir können Sie mit allen Lizenzarten weiter bedienen und sind zertifizierter CSP.

Microsoft Office 2021 LTSC erschienen

Kunden mit Volumenlizenzverträgen oder Zutritt zum Beitritt zu solchen Verträgen (Select Plus, Open Value) finden bereits jetzt im Volumenlizenzportal (VLSC) die Downloads und Lizenzschlüssel der Kaufversionen Office Standard 2021 (LTSC) und Office Professional Plus 2021 (LTSC). LTSC bedeutet hierbei „Long Term Service Channel“. Im Gegensatz zu früheren Versionen ist die Zeit, in der Sicherheitsupdates verteilt werden, nicht 10, sondern 5 Jahre lang, liegt also im Herbst 2026. Damit nur ein Jahr länger als bei Office 2016 und 2019, die im Herbst 2025 unsicher werden. Auch während der gesamten Lebenszeit erhalten die Office-Versionen nur Sicherheitsupdates und keinerlei Funktionserweiterungen. Außerdem funktionieren die Funktionen zur Zusammenarbeit, die eine Cloud-Plattform voraussetzen, in den Kaufprodukten nicht. Mit der weiteren Verkürzung der Laufzeit ist nun Office #365 die günstigste Alternative, #Microsoft Office zu betreiben. Lediglich für Kunden, bei denen feststeht, dass Sie ein Standard-Office (ohne MSAccess, ohne Collaboration, ohne Cloud Funktionen und ohne Onlinespeicher / -Postfach) ausschließlich auf diesem Gerät nutzen möchten, ist die mit einem PC oder als System Builder Version zu erwerbende „Home & Business 2021“ Edition von Office noch günstiger. Die „Laden-Versionen“ von Office werden ab dem 05. Oktober 2021 bestellbar sein. Sie haben kein Downgraderecht, im Gegensatz zu den Volumenversionen, die auf 2019 und 2016 gebracht werden können. Auch neu: Für Volumenlizenzen kann kein e-Open-Vertrag mehr eröffnet werden. Diese werden über CSP-Verträge bereitgestellt. In der Open-Vertragsreihe ist nur noch Open Value (mit Software-Assurance) verfügbar.Update KB5005568 für Windows Version 1809 nicht installieren

Ursprünglicher Artikel

Für diejenigen von Ihnen, die noch die alte Version von #Windows 10 im Einsatz haben (#1809, aktuell ist 21H2) gilt. Sie dürfen das obengenannte September-Patch-Release nicht installieren, weil Nebenwirkungen aufgrund der erhöhten Sicherheitseinstellungen auftreten können. Haben Sie es bereits über die automatische Updatefunktion installiert, sollten Sie es wieder deinstallieren.

Die Probleme (#Drucken funktioniert nicht mehr) können auch bei Windows Server 2019 (build 17763) auftreten. Betroffen sind dort jedoch nur der Druck- und die Terminalserver (RDS, Citrix). Auch in diesem Fall führen Sie ein Update-Rollback durch.

Wie finden Sie heraus, ob das Update installiert ist?

gilt für Druckserver 2019, Terminalserver 2019 und alte Windows 10 Versionen 1809 (end of support)

Start/Ausführen/Winver : Wird Build 17763.2183 angezeigt, ist das Update installliert

Windows 10 Maßnahmen

Stattdessen ist es ratsam, betroffene Rechner auf die aktuelle Windows Version 21H2 zu aktualisieren. Da das von der oben genannten alten Version einer Migration gleichkommt, dauert das pro System zwischen 40 und 60 Minuten. Danach ist die aktuelle Windows 10 Version installiert, wo nach bisherigen Erkenntnissen das Sicherheitsupdate vom September (dieses hat eine andere KB-Nummer, nämlich kb5005565) keine Beeinträchtigungen auftreten.

Hintergrund: Microsoft unterstützt die aktuelle Windows Version immer 18 Monate lang. In diesem Zeitraum sollte auf das aktuelle Funktionsupgrade hochgezogen werden. Dieses wird auch (wenn man es administrativ nicht verhindert), bei ausreichender Internetverbindung mit angeboten und installiert. In allen anderen Fällen ist das System nicht mehr im Microsoft Support und Nebenwirkungen bei Sicherheitspatches sind wahrscheinlich.

Aktuell gilt für Windows 10, Version 21H2 (19044): Mit Erscheinen von Windows 11 im Oktober 2021 erhält Windows 10 bis Oktober 2025 nur noch #Sicherheitsupdates. Dennoch sollten Sie alle Systeme auf diese letzte Version 21H2 bringen.

Tipp: Den Windows 10 Stand erkennen Sie, wenn Sie Start/Ausführen: WINVER eingeben. Dort muss Version 21H2 (Build 19044.1237) stehen.

Windows Server 2019 Maßnahmen

warten, bis Microsoft eine Lösung anbietet. Solange diese Server nicht aktualisieren und die möglichen Risiken (MSTHML-Lücke und Print Nightmare Lücke) kalkulieren.

MS(x)HTML-Lücke geschlossen - zeitnah patchen

Vor einer Woche entdeckten Sicherheitsforscher eine Lücke in allen Windows Versionen, die Angreifern das Ausführen von Code und das Einschleusen von Schadprogrammen ermöglicht. Betroffen sind der Windows Explorer (Vorschau), sowie der Aufruf von Dokumenten aus Office-Anwendungen. Die Lücke ist also nicht im Office, sondern in Windows.

Neben den Client-Versionen sind auch Windows Server betroffen. Da gestern (14.9.2021, 1900 Uhr) der September-Patchday war und die vorher vorgeschlagenen Workarounds keinen ausreichenden Schutz bieten, ist es aktuell besonders wichtig, ZEITNAH den Patchstand von September 2021 herzustellen. Dies betrifft auch die Server (einschließlich Server 2022).

Java für alle – Adoptium Temurin

| Windows x86 | jre | (aktuelles Datum) 11 September 2021 | .zip (37 MB) | .msi |

Aktuelle Schulungen

[popular_posts title_link="/tag/schulung/?view=list&orderby=modified&order=DESC&posts-per-page=40" orderby="date" tag="schulung" orderby="rand" posts_per_page=5]Windows Eleven oder Vista 2.0?

Mein Kommentar: Microsoft hatte im Juni 2021 beschlossen, die Aussage (Windows 10 ist die letzte Windows Version – wir machen kontinuierliche Updates) zu revidieren. Nunmehr sind das Supportende (und damit die Sicherheits-Updates) im Oktober 2025 und es gibt einen Nachfolger: #Windows 11 #Eleven (altdeutsch für die Weihnachtsmann-Gehilfen).

Das entspricht exakt der lange üblichen LTSC (Long Term Service Channel) Dauer, die Microsoft für alle Produkte vorsah. 10 Jahre Sicherheitsupdates gibt es aktuell nur noch für den gerade erschienenen Server 2022 LTSC. Alle anderen Produkte haben nach 5 Jahren Supportende und nach spätestens 7 Jahren (manchmal auch 5) das Ende der Sicherheits-Updates.

Windows 11 Enterprise LTSC wird einen „lifecycle“ von nur noch 5 Jahren haben, also bis Oktober 2026.

Windows 10 Client LTSC will change to a 5-year lifecycle, aligning with the changes to the next perpetual version of Office. This change addresses the needs of the same regulated and restricted scenarios and devices.

Microsoft

Ebenso konsequent ist die Strategie von Microsoft, das jede zweite Produktversion bei Windows gelinde gesagt „für die Tonne“ ist. Das bestätigen die Verkaufszahlen und das Feedback der Benutzer.

Genau wie nur die ungeraden Service-Packs (als es die noch gab) gut waren, ergibt sich folgende Linie bei Windows:

Windows xp – Windows Vista – Windows 7 – Windows 8 und 8.1 – Windows 10 – Windows 11…

Die rot markierten Versionen sind die, die bisher nicht funktioniert haben (also unbeliebt wegen fehlendem Bedienkomfort und schlechter Usability waren).

Etwa einen Monat vor Release von Windows 11 (ab Oktober werden neue PCs mit diesem Betriebssystem verkauft) zeichnet sich – wenn man den Stimmen der Windows User-Gemeinde und deren heftigen Kommentaren im Feedback Hub und der User Voice glaubt – ein ähnliches Debakel ab. So bleibt zu hoffen, dass die OEM-Hersteller wie Lenovo (mit Tochter Fujitsu) und HP weiterhin das Downgraderecht auf Windows 10 ausgehandelt haben. Damit lassen sich neue PCs zumindest mit einem beliebten OS namens Windows 10 Pro betreiben.

Neben der eingeschränkten "unterstützten" Hardware (bei allen anderen Geräten sind Updates (auch Sicherheitsupdates) nur manuell möglich gibt es Verschlechterungen bei der Bedienung der Oberfläche:

- Warum nicht wie beim Microsoft Launcher, wo man Widgets und App-Shortcuts frei platzieren und kombinieren kann.

- – Windows 11 macht beim Startmenü nur die Appverknüpfungen auf, für die Widgets gibt es nur eine Tastenkombo – das sind schon 2 Taten, die man auch noch kennen muss (Windows und W?)

- Dass in der Taskleiste nur noch Icons zu sehen sind und nicht die Beschreibung einblendbar ist, wenn noch Platz ist, ist auch ein Rückschritt.

- – habe noch keinen Reg-key gefunden, wo man das wieder einschalten kann

- Task Notfication Area Icons: Man muss nun einzeln aktivieren, welche Icons man sehen will, ansonsten gibt’s das Dreieck mit Flyout Menü

- – besser war: Alle Systemsymbole anzeigen

Bei den Enterprise Lizenzen aus dem Volumenlizenzvertrag e-Open und Select bestand auch immer ein Downgraderecht, bei Windows 365 kann man (im Moment noch) wählen, ob man en Cloud-PC mit 10 oder 11 hat.

Ich hoffe die Verkaufszahlen und die geringen Zahlen der Geschäfts (und am Besten auch Privatkunden), die auf Windows 11 (Pro, Enterprise) umsteigen, wird Microsoft bewegen, bei Windows 12, das vermutlich im Herbst 2024 erscheinen wird, wieder eine „gute“ Version rauszubringen. Wie es im Moment aussieht, schreibe ich Windows 11 erstmal ab und bleibe bei Windows 10.

Warum Office kaufen teurer ist, Supportende im November

Am 01. November 2021 funktionieren alte Office-Versionen nicht mehr mit Clouddiensten. Wer dann noch Office-Versionen älter als Version 2013 einsetzt, kann die Dienste nicht mehr (aus Exchange Online) oder eingeschränkt (aus Teams, Sharepoint online und anderen Diensten heraus) nutzen.

Selbst wer Office 2013 als Kaufversion in Betrieb hat, muss auf allen Systemen das Service Pack 1 installieren. Für Office 2013SP1 gibt es noch bis 2022 Sicherheitsupdates. Das Servicepack muss aber "von Hand" installiert werden.

Zusammen mit der auf 5 Jahre verkürzten Supportzeit und der Tatsache, dass ab Kaufdatum keine Funktionsverbesserungen und Anpassungen an neue Standards erfolgen und der Lizensierung pro Gerät ist die Kaufvariante bereits jetzt im Nachteil gegenüber Microsoft 365 Mietmodellen. Dazu kommt der große Aufwand, Office überall neu zu installlieren und alte Varianten zu entfernen zyklisch alle 5 Jahre.

Wenn im Oktober Office 2021 LTSC als Kaufversion erscheint (es wird die Editionen Home & Business, Standard und Professional Plus geben - letztgenannte zwei nur im Volumenlizenzvertrag), bleiben die Einschränkungen bei verkürzter Lebensdauer.

Zu den betroffenen Office Kaufprodukten gehören auch Microsoft Visio und Microsoft Project

Nachteile Kaufmodell Office 20XX

- keinerlei Funktionsupdates und Fehlerkorrekturen während der gesamten Laufzeit

- Lizensierung ist an das Gerät gebunden und darf zwar, kann (außer bei Volumenlizenzen) aber nur mit technischem Aufwand an ein anderes Gerät übertragen werden

- Support-Ende nach 5 Jahren

- Bei Volumenlizenzen auch mit Software-Assurance nur alle drei Jahre eine neue Version (falls es 2025 auch wieder Kaufversionen geben wird), ansonsten muss sie neu erworben werden

- Neuinstallation nach der Laufzeit erforderlich

- Der komplette Kaufpreis ist am Anfang fällig und muss dann über die AfA über die 5 Jahre abgeschrieben werden

Vorteile Mietmodell Microsoft 365

- Lizensierung nach Benutzer statt Gerät. Ein Benutzer (natürliche Person) darf die Office Apps auf bis zu 15 Geräten (5 PC 5 mobile 5 Tablets) nutzen

- In vielen Plänen ist ein Exchange Online Postfach enthalten und Sicherheit über das Security Paket auch für Onlinedienste

- verbesserte Installation und Rollout mit Office Deployment Toolkit

- monatliche Funktionsupdates, Verbesserungen und Anpassungen an neue IETF Standards

- monatliche Sicherheitsupdates

- automatisierbare Aktualisierung und Updates währen der gesamten Laufzeit

- Sofortabschreibung der Kosten im Mietmodell

- Support während der gesamten Laufzeit

- Eingesetzte Versionen sind und bleiben kompatibel mit Online-Diensten

Mehr Hintergründe: Microsoft Tech Community

https://techcommunity.microsoft.com/t5/microsoft-365-blog/new-minimum-outlook-for-windows-version-requirements-for/ba-p/2684142

Windows Server 2022 veröffentlicht

#Microsoft gab heute den Supportbeginn für Windows #Server 2022 LTSC bekannt. Damit bekommt sollte man, wenn man einen Server kauft, vom Hersteller auch eine passende OEM-Lizenz bekommen (Standard enthält auch hierbei Lizenzen für die Windows Betriebssysteme von 2 virtuellen Maschinen, Datacenter für beliebige viele VMs, die auf dem Host laufen.

Server 2022 ist besser in die Azure Cloud integriert, so dass beispielsweise Hybrid-Szenarien (einige Server lokal, der Rest in der Cloud) vereinfacht wurden.

Zudem setzt die Server GUI etwa auf dem Stand auf, wie Windows 10 Version 21H2. Es steht aber ein neuerer Kernel-Build zur Verfügung (20348). Das für Windows 10 geplante, aber wegen Windows 11 nie veröffentlichte Ferrum Release trägt beim Server noch diesen Namen.

Wenn Volumenlizenzen mit einer Software-Assurance vorliegen, ist ein Inplace Upgrade technisch möglich. Bei dem OEM-Versionen nur dann, wenn man innerhalb von 90 Tage nach Kauf eine SA dazugebucht hat, die aktiv bleiben muss für das Upgrade.

Es ist zu erwarten, dass Microsoft die Installations-Images auch für das Deployment von Servern in Microsoft Azure bereitstellt. Somit können Admins entscheiden, ob Sie in Azure einen neuen Server 2019 oder einen Server 2022 aufsetzen (im IaaS-Betrieb).

Fakten-Überblick:

LTSC-Version (Long Term Service Channel), Sicherheitsupdates 1x pro Monat, Start-build: 20348.169 (ferrum Release). Neue Funktionen, GUI aktualisiert, entspricht etwa Windows 10 21H2. Lizenzmodell wird beibehalten (OEM oder Volumenlizenzen, alles aber nur als LTSC Versionen), Supportzeit auf 5 Jahre verkürzt, Sicherheitsupdates nach wie vor 10 Jahre). Supportende ist: 13.10.2026, Updates bis 14.10.2031

Remote Desktop Connection Manager Wiedergeburt

Getreu dem Motto "Der König ist tot - lang lebe der König" hat die #Microsoft #Sysinternals Entwicklergruppe das Werkzeug "RDCMan" wiederbelebt. Die entdeckte Sicherheitslücke wurde geschlossen und ein paar Cloud-Features und Powershell-Funktionen integriert. Wird ein 64-Bit System festgestellt, ist RDCMan.exe nun eine reinrassige 64-Bit-Anwendung. Die erste neue Version ist: 2.83.1411.0.

Offensichtlich nutzen so viele Admins (auch Microsoft-Mitarbeiter) den #RDCMan, dass man sich entschieden hat, ihn als Werkzeug weiter zur Verfügung zu stellen. Der Leistungsumfang ist ohnehin größer als in der Windows "Remote Desktop"-App aus dem Microsoft Store.

Im Vergleich zu vorher kommt der RDCMan nicht mehr mit einem .MSI-Installer, sondern kann direkt ausgeführt werden. Nicht ganz portable, weil er im Benutzerprofil globale Einstellungen abspeichert, aber direkt aufrufbar. Die Lizenzbedingungen (eula.txt) sind dieselben wie für alle Sysinternals Produkte (wie BGInfo, Process Monitor und die Sysinternals Suite).

Das Speicherformat sind wieder .RDG Dateien, allerdings weist Sysinternals darauf hin, dass sich alte Dateien zwar öffnen lassen, danach aber in einem neuen Format gespeichert wird. Globale einstellungen werden

Das Aussehen und die Bedienung ist wie vorher, d. h. Einstellungen lassen sich von oben vererben und die Server werden als live Thumbnail pro Gruppe oder global alle angezeigt.

Tipp: Wer seine globalen Einstellungen sichern möchte, findet diese nun in der Datei RDCMan.settings im Benutzerprofil.

C:\Users\%username%\AppData\Local\Microsoft\Remote Desktop Connection Manager

RDCMan.settings

Download

https://docs.microsoft.com/en-us/sysinternals/downloads/rdcman

Microsoft Docs Sysinternals Seite

Alternative

Als Alternative (mit der Möglichkeit, nicht nur RDP-Verbindungen, sondern auch VNC, TELNET, HTTP(s) Verbindungen in einer zentralen Oberfläche zu verwalten, gilt mRemoteNG. Das Projekt wurde zuletzt im Juli 2021 aktualisiert. Auch hier ist offensichtlich Bewegung drin. Im Gegensatz zum schlanken RDCMan ist mRemote aber umfangreicher und größer und erfordert eine Installation.

Stellenbeschreibung für Systemkoordinierende

Begriffsdefinitionen und Verwendung

- Systemkordinator (gn*) – amtliche Stellenbezeichnung, genderneutral.

- Systemkoordinierende – Verwendung dieser Schreibweise im Fließtext/Tutorials.

- SYSKO – Abkürzung bzw. Kurzbezeichnung, genderneutral, taucht auch im Logo SYSKO zertifiziert auf.

Was sind Systemkoordinierende?

Die GWS hat auf Basis modernster Technologien ein modernes Warenwirtschaftssystem entwickelt. Die vielfältigen technischen Systeme, Bedieneroberflächen und vor allem die programmtechnischen Lösungen stellen immer neue Anforderungen an Ihre Mitarbeiter.

Systemkoordinierende bekleiden unverzichtbare Funktionen in Ihrem Unternehmen. Er hilft Ihnen und Ihrem Unternehmen, den Informationsfluss zu verbessern und dadurch Kosten zu reduzieren. Der Systemkoordinator kann die in der Informationsverarbeitung anfallenden Anforderungen schnell und professionell realisieren.

Die Rolle der Systemkoordinierenden beinhaltet die konsequente und permanente Pflege der EDV-Umgebung seines Arbeitgebers. Die Ausbildung und Zertifizierung umfasst zwei Tage und schließt mit einer Prüfung ab.

Arbeiten der GWS, die im Aufgabenbereich von Systemkoordinierenden liegen, sind immer kostenpflichtig. Die „Rechtlichen Bedingungen“ am Ende dieses Dokuments sind Grundlage und fester Bestandteil dieses Dokuments. Die jeweils aktuelle Version ist im GWS-Extranet unter „Seminare“ zu finden.

Server in der Cloud: Systemkoordinierende ebenfalls erforderlich

Auch wenn Ihre Server nicht mehr in Ihren Räumlichkeiten stehen (man nennt das: On-Premises), sondern in Microsoft-Azure Rechenzentren in der #Cloud in Irland (bei Dublin) (auch als Infrastructure as a Service – #IaaS bezeichnet), bleiben die Aufgaben von Systemkoordinierenden erhalten. Lediglich die Werkzeuge und Verknüpfungen können unterschiedlich sein. In der Sysko-Ausbildung lernen Sie, bedarfsgerecht die notwendigen Aufgaben zu meistern.

Warum besteht die Pflicht zur Ausbildung?

- Die Pflicht zur Wahrnehmung der Aufgaben ergibt sich durch zahlreiche Gesetze. (Bundesdatenschutzgesetz, Telemediengesetz und weitere Regularien).

- Wirtschafts- und Verbandsprüfer handeln nach IPW330. Zum Prüfungsumfang gehört auch eine IT-Systemprüfung.

- Banken fordern eine Dokumentation der IT-Infrastruktur sowie der Maßnahmen zur Aufrechterhaltung des Betriebs für ihre Risikoanalyse nach BASEL II oder Oxley-Savannes und verweigern Kredite bei abschätzbaren Risiken.

- Versicherungen (z.B. Betriebshaftflicht oder Geschäftsführerversicherung) verweigern die Zahlung mit Verweis auf grobe Fahrlässigkeit, wenn erkennbar ist, dass keine wirksamen Maßnahmen zum Schutz ergriffen wurden.

- Softwarefirmen führen Zivil- und strafrechtliche Maßnahmen durch, wenn die im Unternehmen verwendeten Lizenzen nicht kontrolliert werden.

Welche Aufgaben haben Systemkoordinierende?

Die Aufgaben der Systemkoordinierenden, die diese Aufgaben je nach Unternehmensgröße meist in Teilzeit ausüben, gliedern sich in mehrere Bereiche:

Netzübergabe und Kennwörter

Bei Übergabe eines Netzwerks von der GWS an den Kunden ist das Netzwerk mit „Auslieferungswerten“ ausgestattet. Außerdem sind die Systeme zunächst mit einem generischen „Passwort ab Werk“ vorbetankt. Systemkoordinierende haben die Aufgabe, nach eigenem Ermessen das Ändern und Aktualisieren der Passwörter vorzunehmen. Da jedes Netz ein Einzelfall ist, sind weitere, nicht dokumentierte Abhängigkeiten möglich. Daher ist es zwingend erforderlich, dass Systemkoordinierende Passwortänderungen zuvor mit seinem Betreuer in der GWS abstimmen. Begleitend zu diesen Selbsthilfe-Maßnahmen kann durch einen Vor-Ort-Einsatz eines GWS-Beraters bei Bedarf ein Sicherheits-Check mit anschließender Aktualisierung erfolgen.

Reparatur durch Neubetankung

Unattended installation (auch bekannt unter: Deployment) ist ein Verfahren von Microsoft, um Produkte und Betriebssysteme automatisiert zu installieren. Bei Bedarf können in einem separaten Workshop die Methodik und die Verfahrensweise gemeinsam erörtert werden. Für das Zusammenstellen und Bereitstellen der Datenträger und das ständige Überprüfen seines Handelns bei dieser Installation nach den jeweiligen Lizenz-Bestimmungen der Hersteller sind Systemkoordinierende voll verantwortlich.

Sicherheitsupdates (Azure Server bzw. On-Prem)

Microsoft (Windows Betriebssysteme, Office, Serverprodukte wie SQL, Exchange)

Neusysteme werden von der GWS jeweils mit den wichtigsten Sicherheitsupdates vorinstalliert ausgeliefert. Schon wenige Tage nach Übergabe der Systeme können aber neue Sicherheitslücken bekannt werden. Eine Firewall allein schützt nicht vor Schadprogrammen, die Sicherheitslücken ausnutzen, daher ist eine Aktualisierung der Systeme enorm wichtig! Diese Aktualisierung der Systeme gehört zu den Pflichten der Systemkoordinierenden. Hierbei lassen sich PC-Systeme über den Dienst „Automatsche Updates“ aktualisieren.

Die Aktualisierung der Server darf niemals automatisch erfolgen, da ansonsten die Gefahr eines automatischen Neustarts während der Geschäftszeit gegeben ist. Außerdem kann es bei fehlerhaften Updates zum Produktionsstillstand kommen. Das Einspielen der Updates an Servern darf daher nur von Systemkoordinierenden durchgeführt werden, die im Rahmen der Systemkoordinator-Schulung dieses Handwerk ordentlich erlernt haben und wissen, was sie tun. Zum Aktualisieren der Server wird an der Konsole die Windows Update-Seite aufgerufen. Sie bestimmen damit, wann die Server neu gestartet werden und dass zum Zeitpunkt der Updates niemand mehr im System arbeitet.

Andere Hersteller

Neben den Microsoft-Produkten werden auch entdeckte Sicherheitslücken in weiteren Standardsoftwareprodukten von den Herstellern geschlossen. Diese Updates müssen zeitnah heruntergeladen und durch Systemkoordinierende installiert werden. Betroffen sind hier im Wesentlichen PCs und Citrix bzw. Terminalserver. Hierzu zählen beispielsweise (sofern im Einsatz):

- Adobe Acrobat Reader (PDF) – deinstallieren, wenn Chrome für Enterprise

- Oracle Java Runtime (zur Webseitendarstellung) – wenn möglich, vermeiden – Aktuelle Versionen sind kostenpflichtig

- Adobe Flash Player deinstallieren (wenn noch vorhanden, enthält Sicherheitslücken, ohne Funktion)

- GPL Ghostscript (für Druckausgabe/E-Mail aus gevis Classic)

- UltraVNC (Fernwartung)

- PDF24 (PDF-Dateien aus Anwendungen erstellen)

- ShareX (Open Source Bildschirm filmen und Screenshots)

- 7-Zip, Filezilla und Notepad++

- Google Chrome für Enterprise (Standardbrowser)

- Microsoft Edge on Chromium Enterprise (Ersatzbrowser, Absicherung)

Updates zur Fehlerbehebung

Hierbei handelt es sich zwar nicht um Sicherheitsupdates, sondern um Updates, die bekannte und gefundene Fehler beheben. Dazu zählen: Terminalserver/AVD, Treiber, Firmware, Datensicherungs-Software, Antivirus, SQL-Server und Weitere.

Systemkoordinierende installieren solche Updates nur dann ein, wenn sie zur Lösung eines aufgetretenen und festgestellten Fehlers zwingend notwendig sind.

Datensicherung (nur On-Premises)

Bei vollständigem Betrieb in Azure müssen nur noch die SQL-Sicherungen von gevis, s.dok und bi1 kontrolliert werden. Bei Auslieferung On-Premises (und sofern das Produkt erworben wurde) des gevis-Servers ist die Datensicherungssoftware „veeam Backup & Recovery“ in Verbindung mit einem Bandlaufwerk vorkonfiguriert. Im Rahmen der Installation werden durch die GWS Sicherungsaufträge konfiguriert, die täglich die Inhalte aller Server von gevis komplett auf ein Band schreiben kann (gesichert werden können nur solche Server, für die eine Agent-Lizenz des Sicherungsprogramms erworben wurde). Das Vorhalten der Bandsicherungen nach dem Großvater/Vater/Sohn-Prinzip, das Wechseln der Bänder, das Austauschen aller Bandmedien einmal pro Jahr, das wöchentliche Verwenden eines Reinigungsbandes und Austausch, sowie die tägliche Kontrolle der erfolgreichen Datensicherung sind Aufgaben der Systemkoordinierenden. Hierzu zählen insbesondere die Überwachung der durch den Microsoft SQL-Server-Agenten erstellten Sicherungen der Datenbank.

Zur Gewährleistung der Sicherheit wird die regelmäßige Probe-Rücksicherung von Datenordnern in ein temporäres Verzeichnis empfohlen. Weitere Aufgaben sind die ordnungsgemäße und feuer- und entwendungssichere Lagerung der Bänder, das Bereitstellen von adhoc-Sicherungen und die Erweiterung von Sicherungsjobs.

Die GWS bietet die Überprüfung von Datensicherungen als Dienstleistung an. Dazu kann auf Bestellung oder im Abonnement monatlich ein Band an die GWS geschickt werden. Im Pauschalpreis ist die Kontrolle der Warenwirtschafts-Datenbanken und ein Report enthalten. Mehr Details im Extranet der GWS.

Unterbrechungsfreie Stromversorgungen (USVs) (nur On-Premises)

Prüfen Sie regelmäßig (täglich, beim Wechseln der Datensicherungsbänder)

a) dass an Ihren USVs die Batterielampe NICHT ROT leuchtet

b) die Auslastungsanzeige nicht über 80% liegt (max. 4 LEDs leuchten grün)

c) die Batterieladung bei 100% liegt (5 grüne LEDs)

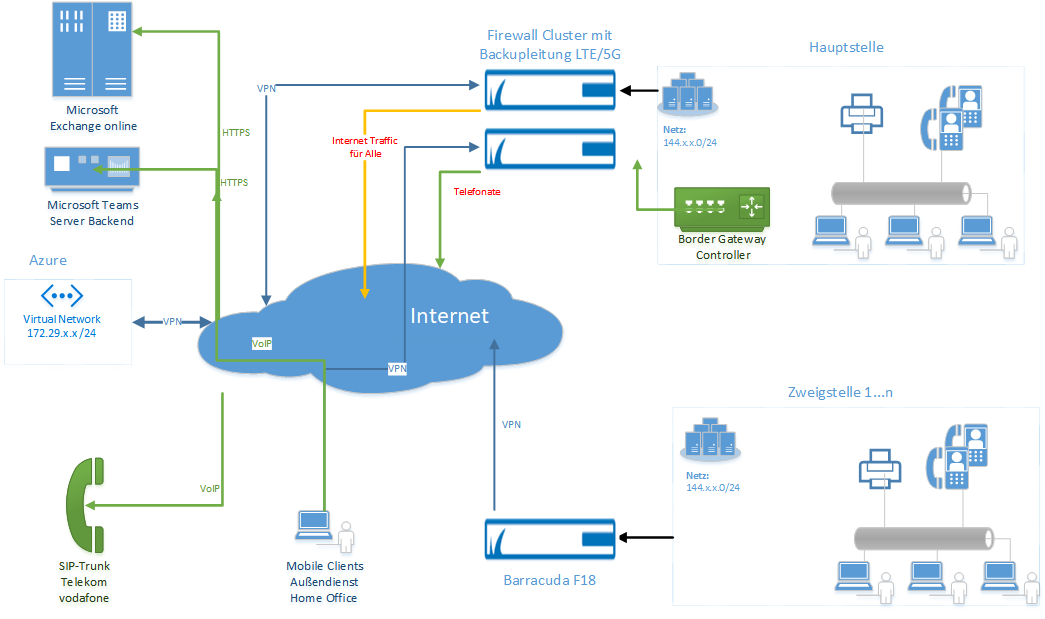

Managed | Firewall (Partner: NetGo)

Die Managed | Firewall stellt die 2. Generation einer Firewall-Absicherung dar. Neben dem Zugriffsschutz und dem überwachten Internet-Zugang sind folgende Szenarien zusätzlich abgesichert:

- Prüfung von Surf- und E-Mail-Verkehr auf Viren und Trojaner und Quarantäne durch Verhaltenserkennung (Datei sperren).

- Zentrales Management durch die GWS, dezentrale Geräte vor Ort.

- Integration in Monitoring (Managed | Monitoring).

- Hochverfügbarkeit (Cluster) optional.

- Hardware-Austausch alle 4 Jahre in der Miete enthalten.

- Als Basis verwenden wir eine leistungsfähige Hardware von Barracuda Networks.

- Spezifische Anforderungen wurden angepasst

Managed vpn Access (Partner: NetGo)

Wenn Sie keine Managed | Firewall einsetzen, benötigen Sie für Verbundfunktionen, EDI und die Fernwartungsmöglichkeit durch die GWS eine Managed | vpn access Box.

- Fernwartung und Verbundkommunikation entsprechen Fiducia & GAD IT AG Konzernvorgaben.

Leitungswege (Zweigstellenanbindung)

Die Leitungswege werden nach GWS-Konzept durch einen Partner (Carrier) abgebildet, der für alle Komponenten und Verbindungen den Support übernimmt. Hierzu erhält der Kunde eine eigene Durchwahl bei der Anbieter-Hotline. Systemkoordinierende kümmern sich um die primäre Diagnose und unterstützt den Anbieter Support bei der schnellen Behebung von Leitungsfehlern. Die aktuellen Partner sind die ecotel AG und Telekom Deutschland GmbH.

Virenschutz und Anti-Spyware

Das Standardprodukt für Antivirus ist Microsoft Defender (für Endpoint, für Business oder für Server). Die Verwaltung erfolgt über das Azure Admincenter durch die Systemkoordinierenden. Dies gilt auch für Antivirus-Lösungen anderer Hersteller, wie GData.

Es ist immer ein lokaler Virenschutz für die Server und Arbeitsplätze vor Ort notwendig. Aufgaben Systemkoordinierender sind, auf allen Systemen im Netzwerk für aktuelle Virus-Signaturen zu sorgen, Virenschutz zu installieren und die Protokolle zu kontrollieren. Der Virenschutz muss so konfiguriert sein, dass regelmäßige Komplettscans der Geräte durchgeführt werden (1x pro Woche, nachts, die PCs bleiben 1x pro Woche dafür an). Arbeitsplätze werden dabei auch auf Befall durch Trojanische Pferde/Würmer untersucht.

Bei Bedarf können die Kontroll und Administrations-Aufgaben im Rahmen von Managed | Care Packages an die GWS ausgelagert werden.

First Level Support